ISSN 1977-0782

Jurnalul Oficial

al Uniunii Europene

L 139

Ediţia în limba română

Legislaţie

Anul 59

26 mai 2016

|

ISSN 1977-0782 |

||

|

Jurnalul Oficial al Uniunii Europene |

L 139 |

|

|

||

|

Ediţia în limba română |

Legislaţie |

Anul 59 |

|

|

|

|

|

(1) Text cu relevanță pentru SEE |

|

RO |

Actele ale căror titluri sunt tipărite cu caractere drepte sunt acte de gestionare curentă adoptate în cadrul politicii agricole şi care au, în general, o perioadă de valabilitate limitată. Titlurile celorlalte acte sunt tipărite cu caractere aldine şi sunt precedate de un asterisc. |

II Acte fără caracter legislativ

REGULAMENTE

|

26.5.2016 |

RO |

Jurnalul Oficial al Uniunii Europene |

L 139/1 |

REGULAMENTUL DE PUNERE ÎN APLICARE (UE) 2016/799 AL COMISIEI

din 18 martie 2016

de punere în aplicare a Regulamentului (UE) nr. 165/2014 al Parlamentului European și al Consiliului de stabilire a cerințelor pentru construirea, testarea, instalarea, operarea și repararea tahografelor și a componentelor acestora

(Text cu relevanță pentru SEE)

COMISIA EUROPEANĂ,

având în vedere Tratatul privind funcționarea Uniunii Europene,

având în vedere Regulamentul (UE) nr. 165/2014 al Parlamentului European și al Consiliului din 4 februarie 2014 privind tahografele în transportul rutier (1), în special articolul 11 și articolul 12 alineatul (7),

întrucât:

|

(1) |

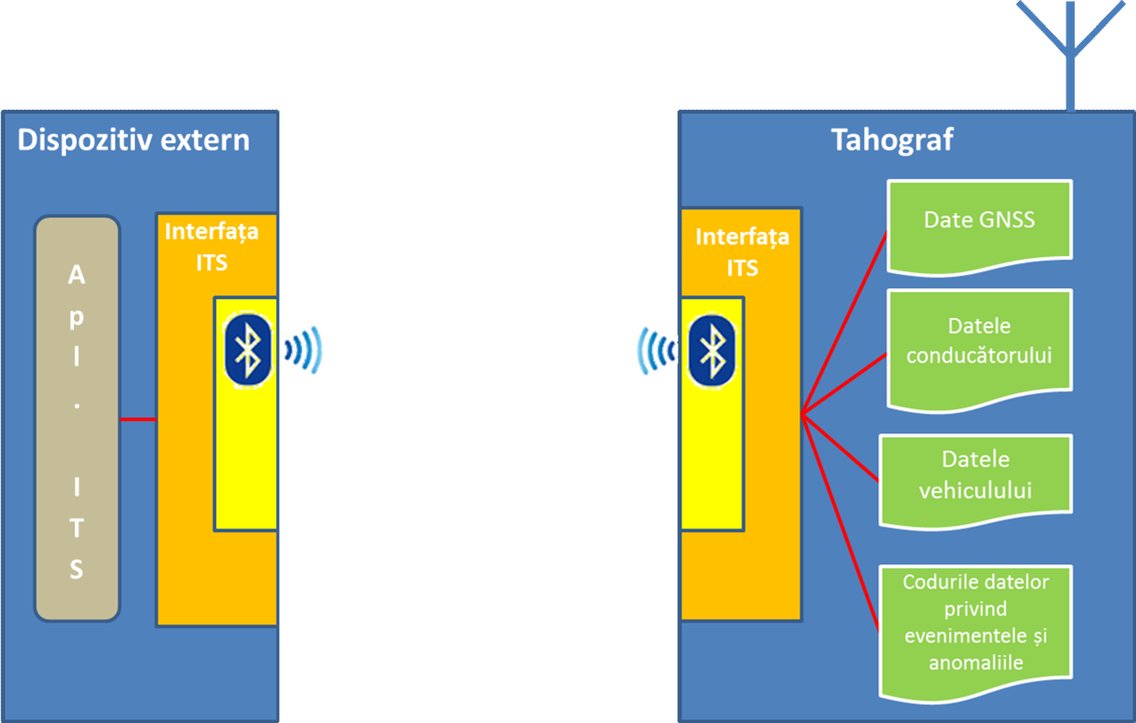

Regulamentul (UE) nr. 165/2014 a introdus tahografele digitale de a doua generație, numite tahografe inteligente, care includ o legătură cu sistemul global de navigație prin satelit (GNSS), un echipament de comunicare în scopul detectării timpurii la distanță și o interfață cu sistemele de transport inteligente. Ar trebui să fie stabilite specificațiile pentru cerințele tehnice privind construcția tahografelor inteligente. |

|

(2) |

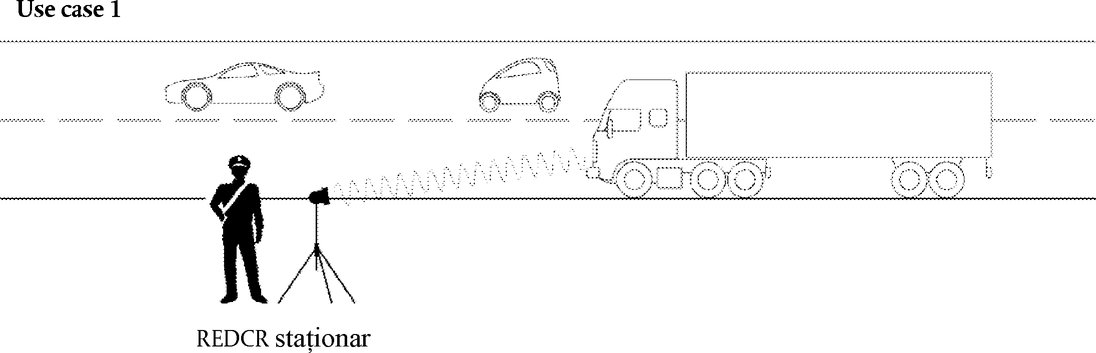

Echipamentul de detectare timpurie la distanță introdus prin articolul 9 alineatul (4) din Regulamentul (UE) nr. 165/2014 ar trebui să transmită unui agent de control în trafic datele din tahograful digital și informațiile referitoare la masele și la masa pe axe ale vehiculului complet (autotractor și remorci sau semiremorci), în conformitate cu Directiva 96/53/CE a Parlamentului European și a Consiliului (2). Aceasta ar trebui să permită un control eficace și rapid al vehiculelor de către autoritățile de control, cu mai puține dispozitive electronice în cabina vehiculului. |

|

(3) |

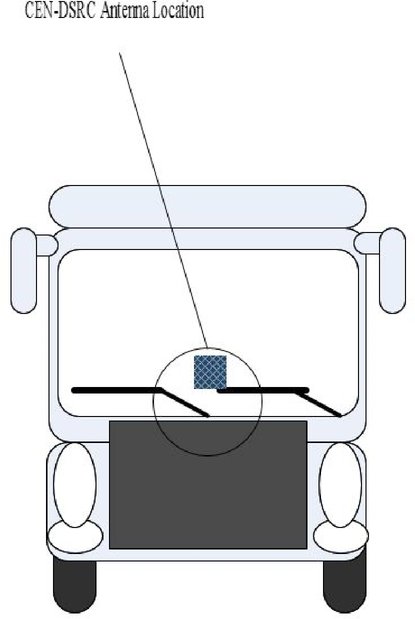

În conformitate cu Directiva 96/53/CE, echipamentul de detectare timpurie la distanță ar trebui să utilizeze standardele CEN DSRC (3) menționate în directiva respectivă, în banda de frecvențe de la 5 795 la 5 805 MHz. Deoarece această bandă de frecvențe este utilizată și pentru taxarea rutieră electronică, pentru a evita interferențele dintre aplicațiile de taxare rutieră și cele de control, agenții de control ar trebui să nu utilizeze echipamentul de detectare timpurie la o stație de taxare rutieră. |

|

(4) |

Odată cu tahograful inteligent, ar trebui introduse noi mecanisme de securitate pentru menținerea nivelului de securitate al tahografului digital, pentru a aborda aspectele vulnerabile actuale în materie de securitate. Unul dintre aceste aspecte vulnerabile este absența datelor de expirare a certificatelor digitale. Pentru a asigura conformitatea cu cele mai bune practici în materie de securitate, se recomandă evitarea utilizării certificatelor digitale fără date de expirare. Perioada de valabilitate în condiții normale de funcționare a unităților montate pe vehicule ar trebui să fie de 15 ani de la data eliberării certificatelor digitale pentru unitățile montate pe vehicul. Unitățile montate pe vehicule ar trebui să fie înlocuite după expirarea perioadei de valabilitate menționate. |

|

(5) |

Furnizarea de informații de poziționare securizate și fiabile reprezintă un element esențial al funcționării eficace a tahografelor inteligente. Prin urmare, este oportun să se asigure compatibilitatea acestora cu serviciile cu valoare adăugată furnizate de programul Galileo, astfel cum este prevăzut în Regulamentul (UE) nr. 1285/2013 al Parlamentului European și al Consiliului (4), în scopul îmbunătățirii securității tahografului inteligent. |

|

(6) |

În conformitate cu articolul 8 alineatul (1), articolul 9 alineatul (1) și articolul 10 alineatele (1) și (2) din Regulamentul (UE) nr. 165/2014, mecanismele de securitate introduse de regulamentul menționat ar trebui să se aplice la 36 de luni de la data intrării în vigoare a actelor de punere în aplicare necesare, pentru a permite producătorilor să dezvolte noua generație de tahografe inteligente și să obțină certificatele de omologare de tip aferente de la autoritățile competente. |

|

(7) |

În conformitate cu Regulamentul (UE) nr. 165/2014, vehiculele înmatriculate pentru prima dată într-un stat membru la 36 de luni de la intrarea în vigoare a prezentului regulament al Comisiei ar trebui să fie echipate cu un tahograf inteligent care respectă cerințele prezentului regulament al Comisiei. În orice caz, toate vehiculele care circulă într-un stat membru diferit de statul lor membru de înmatriculare ar trebui să fie echipate cu un tahograf inteligent conform la 15 ani de la data aplicării acestor cerințe. |

|

(8) |

Regulamentul (CE) nr. 68/2009 al Comisiei (5) a permis, în cursul unei perioade de tranziție care expiră la 31 decembrie 2013, utilizarea unui adaptor pentru a face posibilă instalarea tahografelor în vehiculele de tip M1 și N1. Din cauza dificultăților tehnice legate de găsirea unei alternative la utilizarea unui adaptor, experții din industria automobilelor și din industria tahografelor, împreună cu Comisia, au concluzionat că nu există o soluție alternativă la adaptor care să nu presupună costuri ridicate pentru industrie, disproporționate față de dimensiunea pieței. Prin urmare, utilizarea unui adaptor în cazul vehiculelor de tip M1 și N1 ar trebui să fie permisă pe o perioadă nedeterminată. |

|

(9) |

Măsurile prevăzute în prezentul regulament sunt conforme cu avizul comitetului menționat la articolul 42 alineatul (3) din Regulamentul (UE) nr. 165/2014, |

ADOPTĂ PREZENTUL REGULAMENT:

Articolul 1

Obiect și domeniu de aplicare

(1) Prezentul regulament stabilește dispozițiile necesare pentru aplicarea uniformă a următoarelor aspecte referitoare la tahografe:

|

(a) |

înregistrarea poziției vehiculului în anumite puncte în timpul zilei de lucru a conducătorului auto; |

|

(b) |

detectarea timpurie la distanță a posibilelor manipulări sau utilizări abuzive ale tahografelor inteligente; |

|

(c) |

interfața cu sistemele de transport inteligente; |

|

(d) |

cerințele administrative și tehnice pentru procedurile de omologare de tip a tahografelor, inclusiv a mecanismelor de securitate. |

(2) Construirea, testarea, instalarea, inspectarea, operarea și repararea tahografelor inteligente și a componentelor acestora trebuie să respecte cerințele tehnice stabilite în anexa 1C la prezentul regulament.

(3) Celelalte tahografe, în afara tahografelor inteligente, trebuie să respecte în continuare, în ceea ce privește construirea, testarea, instalarea, inspectarea, operarea și repararea, cerințele din anexa 1 sau din anexa 1B la Regulamentul (CEE) nr. 3821/85 al Consiliului (6), după caz.

(4) În temeiul articolului 10d din Directiva 96/53/CE, echipamentul de detectare timpurie la distanță trebuie să transmită, de asemenea, datele referitoare la greutate furnizate de un sistem intern de cântărire la bord, în scopul detectării timpurii a fraudelor.

Articolul 2

Definiții

În scopul prezentului regulament, se aplică definițiile prevăzute la articolul 2 din Regulamentul (UE) nr. 165/2014.

În plus, se aplică următoarele definiții:

|

1. |

„tahograf digital” sau „tahograf de primă generație” înseamnă un tahograf digital care nu este un tahograf inteligent; |

|

2. |

„echipament GNSS extern” înseamnă un echipament care conține receptorul GNSS atunci când unitatea montată pe vehicul nu este o unitate compactă, precum și alte componente necesare pentru protecția comunicării datelor de poziționare către restul unității montate pe vehicul; |

|

3. |

„dosar informativ” înseamnă dosarul complet, în format electronic sau pe hârtie, care conține toate informațiile furnizate de producător sau de agentul său autorității de omologare de tip în scopul omologării de tip a unui tahograf sau a unei componente a acestuia, inclusiv certificatele menționate la articolul 12 alineatul (3) din Regulamentul (UE) nr. 165/2014, rezultatele testelor definite în anexa 1C la prezentul regulament, precum și schițe, fotografii și alte documente relevante; |

|

4. |

„dosar de omologare” înseamnă dosarul informativ, în format electronic sau pe hârtie, însoțit de orice alte documente adăugate de autoritatea de omologare de tip la dosarul informativ în cursul exercitării funcțiilor sale, inclusiv, la sfârșitul procesului de omologare de tip, certificatul de omologare CE de tip a tahografului sau a unei componente a acestuia; |

|

5. |

„opisul dosarului de omologare” înseamnă documentul care enumeră conținutul numerotat al dosarului de omologare, care identifică toate părțile relevante din acest dosar. Formatul acestui document evidențiază etapele succesive ale procesului de omologare CE de tip și include datele de revizuire și de actualizare a dosarului respectiv; |

|

6. |

„echipament de detectare timpurie la distanță” înseamnă aparatura unității montate pe vehicul care este folosită pentru efectuarea de controale selective în trafic; |

|

7. |

„tahograf inteligent” sau „tahograf de a doua generație” înseamnă un tahograf digital care este în conformitate cu articolele 8, 9 și 10 din Regulamentul (UE) nr. 165/2014, precum și cu anexa 1C la prezentul regulament; |

|

8. |

„componentă a tahografului” sau „componentă” înseamnă oricare dintre următoarele elemente: unitatea montată pe vehicul, senzorul de mișcare, cardul de tahograf, foaia de înregistrare, echipamentul GNSS extern și echipamentul de detectare timpurie la distanță; |

|

9. |

„autoritate de omologare de tip” înseamnă autoritatea unui stat membru care are competența de a efectua omologarea de tip a tahografului sau a componentelor sale și de a desfășura procesul de autorizare, precum și de a elibera și, dacă este cazul, de a retrage certificatele de omologare de tip, care acționează ca punct de contact cu autoritățile de omologare de tip ale altor state membre și care garantează că producătorii își îndeplinesc obligațiile în ceea ce privește conformitatea cu cerințele prezentului regulament. |

Articolul 3

Servicii bazate pe localizare

(1) Producătorii trebuie să se asigure că tahografele inteligente sunt compatibile cu serviciile de poziționare furnizate de sistemele Galileo și Serviciul european geostaționar mixt de navigare (EGNOS).

(2) Pe lângă sistemele menționate la alineatul (1), producătorii pot alege, de asemenea, să asigure compatibilitatea cu alte sisteme de navigație prin satelit.

Articolul 4

Procedura de omologare de tip a unui tahograf și a componentelor tahografului

(1) Un producător sau agentul său trebuie să depună o cerere pentru omologarea de tip a unui tahograf, a oricăreia dintre componentele acestuia sau a oricărui grup de componente, la autoritățile de omologare de tip desemnate de fiecare stat membru. Cererea constă într-un dosar informativ care conține informațiile referitoare la fiecare dintre componentele vizate, inclusiv, acolo unde este cazul, certificatele de omologare de tip ale celorlalte componente necesare pentru a completa tahograful, precum și orice alte documente relevante.

(2) Un stat membru acordă omologarea de tip pentru orice tahograf, componentă sau grup de componente care respectă cerințele administrative și tehnice menționate la articolul 1 alineatul (2) sau (3), după caz. În acest caz, autoritatea de omologare de tip eliberează solicitantului un certificat de omologare de tip care respectă modelul stabilit în anexa II la prezentul regulament.

(3) Autoritatea de omologare de tip poate solicita producătorului sau agentului acestuia să furnizeze orice informații suplimentare.

(4) Producătorul sau agentul său pune la dispoziția autorităților de omologare de tip, precum și a entităților responsabile cu eliberarea certificatelor menționate la articolul 12 alineatul (3) din Regulamentul (UE) nr. 165/2014, numărul de tahografe sau de componente de tahograf care este necesar pentru a permite ca procedura de omologare de tip să se desfășoare în mod satisfăcător.

(5) În cazul în care producătorul sau agentul său dorește să obțină o omologare de tip a anumitor componente sau grupuri de componente ale unui tahograf, acesta furnizează autorităților de omologare de tip celelalte componente deja omologate de tip, precum și alte piese necesare pentru construirea tahografului complet, pentru a permite autorităților respective să efectueze testele necesare.

Articolul 5

Modificarea omologărilor de tip

(1) Producătorul sau agentul său informează fără întârziere autoritățile de omologare de tip care au acordat omologarea de tip inițială, în legătură cu orice modificare a software-ului sau a hardware-ului tahografului sau a naturii materialelor utilizate la fabricarea acestuia care sunt înregistrate în dosarul de omologare, și depune o cerere de modificare a omologării de tip.

(2) Autoritățile de omologare de tip pot revizui sau extinde o omologare de tip existentă, sau pot acorda o nouă omologare de tip în funcție de natura și de caracteristicile modificărilor.

În cazul în care autoritatea de omologare de tip consideră că modificările software-ului, ale hardware-ului tahografului sau ale naturii materialelor utilizate la fabricarea acestuia sunt minore, are loc o „revizuire”. În astfel de cazuri, autoritatea de omologare de tip eliberează documentele revizuite din dosarul de omologare, indicând natura modificărilor realizate și data aprobării lor. O versiune actualizată a dosarului de omologare într-o formă consolidată, însoțită de o descriere detaliată a modificărilor aduse, este suficientă pentru a îndeplini această cerință.

În cazul în care autoritatea de omologare de tip consideră că modificările software-ului, ale hardware-ului tahografului sau ale naturii materialelor utilizate la fabricarea acestuia sunt substanțiale, are loc o „extindere”. În astfel de cazuri, autoritatea de omologare de tip poate solicita să se efectueze noi teste și informează în mod corespunzător producătorul sau agentul acestuia. Dacă aceste teste sunt satisfăcătoare, autoritatea de omologare de tip eliberează un certificat de omologare de tip ce conține un număr care se referă la extinderea acordată. Certificatul de omologare de tip precizează motivul extinderii și data eliberării.

(3) În opisul dosarului de omologare se indică data celei mai recente extinderi sau revizuiri a omologării de tip sau data celei mai recente consolidări a versiunii actualizate a omologării de tip.

(4) Este necesară o nouă omologare de tip atunci când modificările aduse tahografului omologat de tip sau componentelor sale omologate de tip ar conduce la eliberarea unui nou certificat de securitate sau a unui nou certificat de interoperabilitate.

Articolul 6

Intrare în vigoare

Prezentul regulament intră în vigoare în a douăzecea zi de la data publicării în Jurnalul Oficial al Uniunii Europene.

Se aplică de la 2 martie 2016.

Cu toate acestea, anexele se aplică de la 2 martie 2019, cu excepția apendicelui 16, care se aplică de la 2 martie 2016.

Prezentul regulament este obligatoriu în toate elementele sale și se aplică direct în toate statele membre.

Adoptat la Bruxelles, 18 martie 2016.

Pentru Comisie

Președintele

Jean-Claude JUNCKER

(2) Directiva 96/53/CE a Consiliului din 25 iulie 1996 de stabilire, pentru anumite vehicule rutiere care circulă în interiorul Comunității, a dimensiunilor maxime autorizate în traficul național și internațional și a greutății maxime autorizate în traficul internațional (JO L 235, 17.9.1996, p. 59).

(3) Standardele privind comunicațiile specializate cu rază scurtă de acțiune (Dedicated Short Range Communications) ale Comitetului European de Standardizare (CEN) EN 12253, EN 12795, EN 12834, EN 13372 și ISO 14906.

(4) Regulamentul (UE) nr. 1285/2013 al Parlamentului European și al Consiliului din 11 decembrie 2013 privind punerea în aplicare și exploatarea sistemelor europene de radionavigație prin satelit și de abrogare a Regulamentului (CE) nr. 876/2002 al Consiliului și a Regulamentului (CE) nr. 683/2008 al Parlamentului European și al Consiliului (JO L 347, 20.12.2013, p. 1).

(5) Regulamentul (CE) nr. 68/2009 al Comisiei din 23 ianuarie 2009 de adaptare pentru a noua oară la progresul tehnic a Regulamentului (CEE) nr. 3821/85 al Consiliului privind aparatura de înregistrare în transportul rutier (JO L 21, 24.1.2009, p. 3).

(6) Regulamentul (CEE) nr. 3821/85 al Consiliului din 20 decembrie 1985 privind aparatura de înregistrare în transportul rutier (JO L 370, 31.12.1985, p. 8).

ANEXA I C

Cerințe privind construcția, testarea, instalarea și inspecția

| INTRODUCERE | 12 |

|

1. |

DEFINIȚII | 13 |

|

2. |

CARACTERISTICI ȘI FUNCȚII GENERALE ALE APARATURII DE ÎNREGISTRARE | 19 |

|

2.1 |

Caracteristici generale | 19 |

|

2.2 |

Funcții | 20 |

|

2.3 |

Moduri de funcționare | 21 |

|

2.4 |

Securitate | 22 |

|

3. |

CERINȚE DE CONSTRUCȚIE ȘI DE FUNCȚIONARE APLICABILE APARATURII DE ÎNREGISTRARE | 22 |

|

3.1 |

Monitorizarea introducerii și retragerii cardurilor | 22 |

|

3.2 |

Măsurarea vitezei, a poziției și a distanței | 23 |

|

3.2.1 |

Măsurarea distanței parcurse | 23 |

|

3.2.2 |

Măsurarea vitezei | 23 |

|

3.2.3 |

Măsurarea poziției | 24 |

|

3.3 |

Măsurarea timpului | 24 |

|

3.4 |

Monitorizarea activităților conducătorului auto | 24 |

|

3.5 |

Monitorizarea regimului de conducere | 25 |

|

3.6 |

Înregistrări realizate de conducătorii auto | 25 |

|

3.6.1 |

Înregistrarea locurilor în care încep și/sau se încheie zilele de lucru | 25 |

|

3.6.2 |

Introducerea manuală a activităților conducătorului auto și acordul conducătorului auto pentru interfața ITS | 25 |

|

3.6.3 |

Înregistrarea condițiilor specifice | 27 |

|

3.7 |

Gestionarea blocărilor efectuate de societate | 27 |

|

3.8 |

Monitorizarea activităților de control | 28 |

|

3.9 |

Detectarea evenimentelor și/sau a anomaliilor | 28 |

|

3.9.1 |

Evenimentul „Introducerea unui card nevalabil” | 28 |

|

3.9.2 |

Evenimentul „Conflict de carduri” | 28 |

|

3.9.3 |

Evenimentul „Suprapunere a timpului” | 28 |

|

3.9.4 |

Evenimentul „Conducere fără un card adecvat” | 29 |

|

3.9.5 |

Evenimentul „Introducerea cardului în timpul conducerii” | 29 |

|

3.9.6 |

Evenimentul „Încheierea incorectă a ultimei sesiuni” | 29 |

|

3.9.7 |

Evenimentul „Depășirea limitei de viteză” | 29 |

|

3.9.8 |

Evenimentul „Întreruperea alimentării cu energie electrică” | 29 |

|

3.9.9 |

Evenimentul „Eroare de comunicare cu echipamentul de comunicare la distanță” | 29 |

|

3.9.10 |

Evenimentul „Absența informațiilor de poziționare de la receptorul GNSS” | 29 |

|

3.9.11 |

Evenimentul „Eroare de comunicare cu echipamentul GNSS extern” | 30 |

|

3.9.12 |

Evenimentul „Eroare privind datele de la senzorul de mișcare” | 30 |

|

3.9.13 |

Evenimentul „Conflict privind deplasarea vehiculului” | 30 |

|

3.9.14 |

Evenimentul „Tentativă de încălcare a securității” | 30 |

|

3.9.15 |

Evenimentul „Conflict oră” | 30 |

|

3.9.16 |

Anomalia „Card” | 30 |

|

3.9.17 |

Anomalia „Aparatura de înregistrare” | 30 |

|

3.10 |

Teste integrate și autoteste | 31 |

|

3.11 |

Citirea din memoria de date | 31 |

|

3.12 |

Înregistrarea și stocarea în memoria de date | 31 |

|

3.12.1 |

Date de identificare a aparaturii | 32 |

|

3.12.1.1 |

Date de identificare a unității montate pe vehicul | 32 |

|

3.12.1.2 |

Date de identificare a senzorului de mișcare | 32 |

|

3.12.1.3 |

Date de identificare a sistemului global de navigație prin satelit | 33 |

|

3.12.2 |

Chei și certificate | 33 |

|

3.12.3 |

Date privind introducerea și retragerea cardului de conducător auto sau ale cardului de atelier | 33 |

|

3.12.4 |

Date privind activitatea conducătorului auto | 34 |

|

3.12.5 |

Locuri și poziții în care încep și se încheie zilele de lucru și/sau în care se atinge timpul de conducere continuă de 3 ore | 34 |

|

3.12.6 |

Date privind odometrul | 35 |

|

3.12.7 |

Date privind viteza detaliată | 35 |

|

3.12.8 |

Date privind evenimentele | 35 |

|

3.12.9 |

Date privind anomaliile | 37 |

|

3.12.10 |

Date privind etalonarea | 38 |

|

3.12.11 |

Date privind reglarea orei | 39 |

|

3.12.12 |

Date privind activitățile de control | 39 |

|

3.12.13 |

Date privind blocările efectuate de societate | 39 |

|

3.12.14 |

Date privind activitățile de descărcare | 39 |

|

3.12.15 |

Date privind condițiile specifice | 40 |

|

3.12.16 |

Date privind cardul de tahograf | 40 |

|

3.13 |

Citirea de pe cardurile de tahograf | 40 |

|

3.14 |

Înregistrarea și stocarea pe cardurile de tahograf | 40 |

|

3.14.1 |

Înregistrarea și stocarea pe cardurile de tahograf de primă generație; | 40 |

|

3.14.2 |

Înregistrarea și stocarea pe cardurile de tahograf de a doua generație | 41 |

|

3.15 |

Afișare | 41 |

|

3.15.1 |

Afișaj implicit | 42 |

|

3.15.2 |

Afișaj de avertizare | 43 |

|

3.15.3 |

Accesul la meniu | 43 |

|

3.15.4 |

Alte afișaje | 43 |

|

3.16 |

Imprimare | 43 |

|

3.17 |

Avertismente | 44 |

|

3.18 |

Descărcarea datelor pe suporturi externe | 45 |

|

3.19 |

Comunicare la distanță pentru controalele selective în trafic | 45 |

|

3.20 |

Date de ieșire transmise unor dispozitive externe suplimentare | 46 |

|

3.21 |

Etalonare | 47 |

|

3.22 |

Verificarea etalonării în trafic | 47 |

|

3.23 |

Reglarea orei | 48 |

|

3.24 |

Caracteristici de performanță | 48 |

|

3.25 |

Materiale | 48 |

|

3.26 |

Inscripții | 49 |

|

4. |

CERINȚE FUNCȚIONALE ȘI DE CONSTRUCȚIE PENTRU CARDURILE DE TAHOGRAF | 49 |

|

4.1 |

Date vizibile | 49 |

|

4.2 |

Securitate | 52 |

|

4.3 |

Standarde | 53 |

|

4.4 |

Specificații de mediu și electrice | 53 |

|

4.5 |

Stocarea datelor | 53 |

|

4.5.1 |

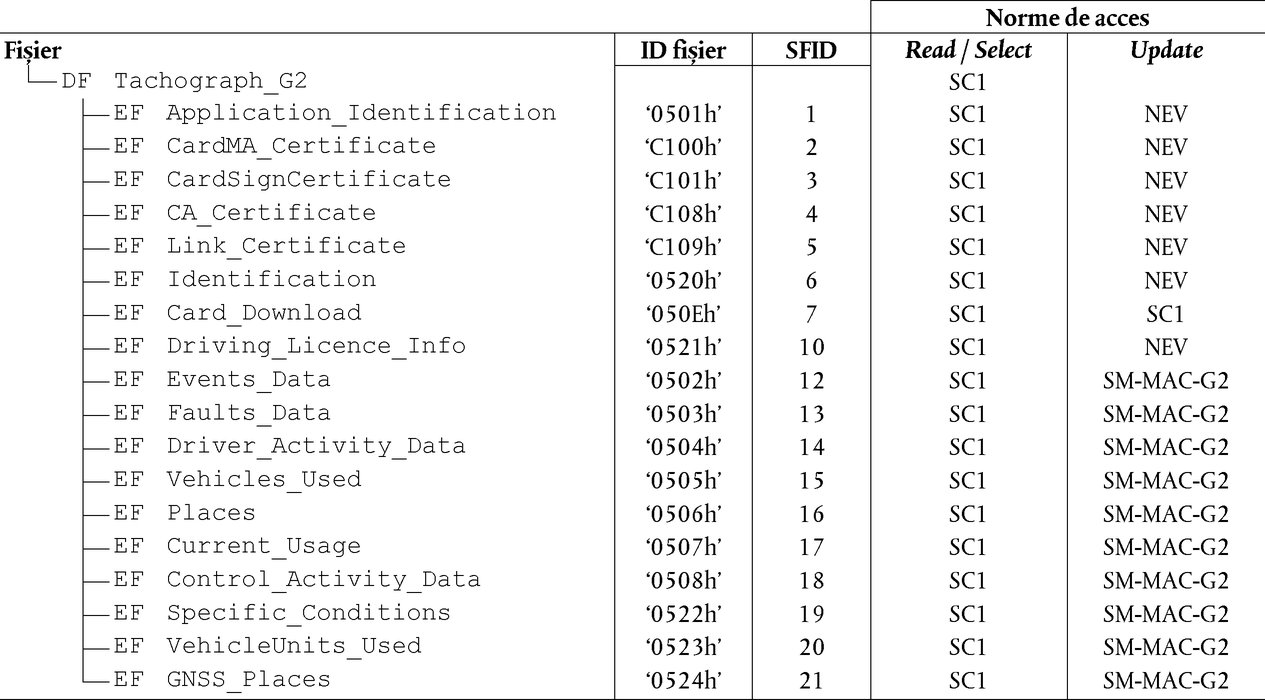

Fișierele elementare pentru identificare și pentru gestionarea cardului | 54 |

|

4.5.2 |

Identificarea cardurilor cu circuite integrate (IC) | 54 |

|

4.5.2.1 |

Identificarea cipului | 54 |

|

4.5.2.2 |

DIR (prezent numai pe cardurile de tahograf de a doua generație) | 54 |

|

4.5.2.3 |

Informații RLR (în anumite condiții, prezente numai pe cardurile de tahograf de a doua generație) | 54 |

|

4.5.2.4 |

Informații privind lungimea extinsă (în anumite condiții, prezente numai pe cardurile de tahograf de a doua generație) | 55 |

|

4.5.3 |

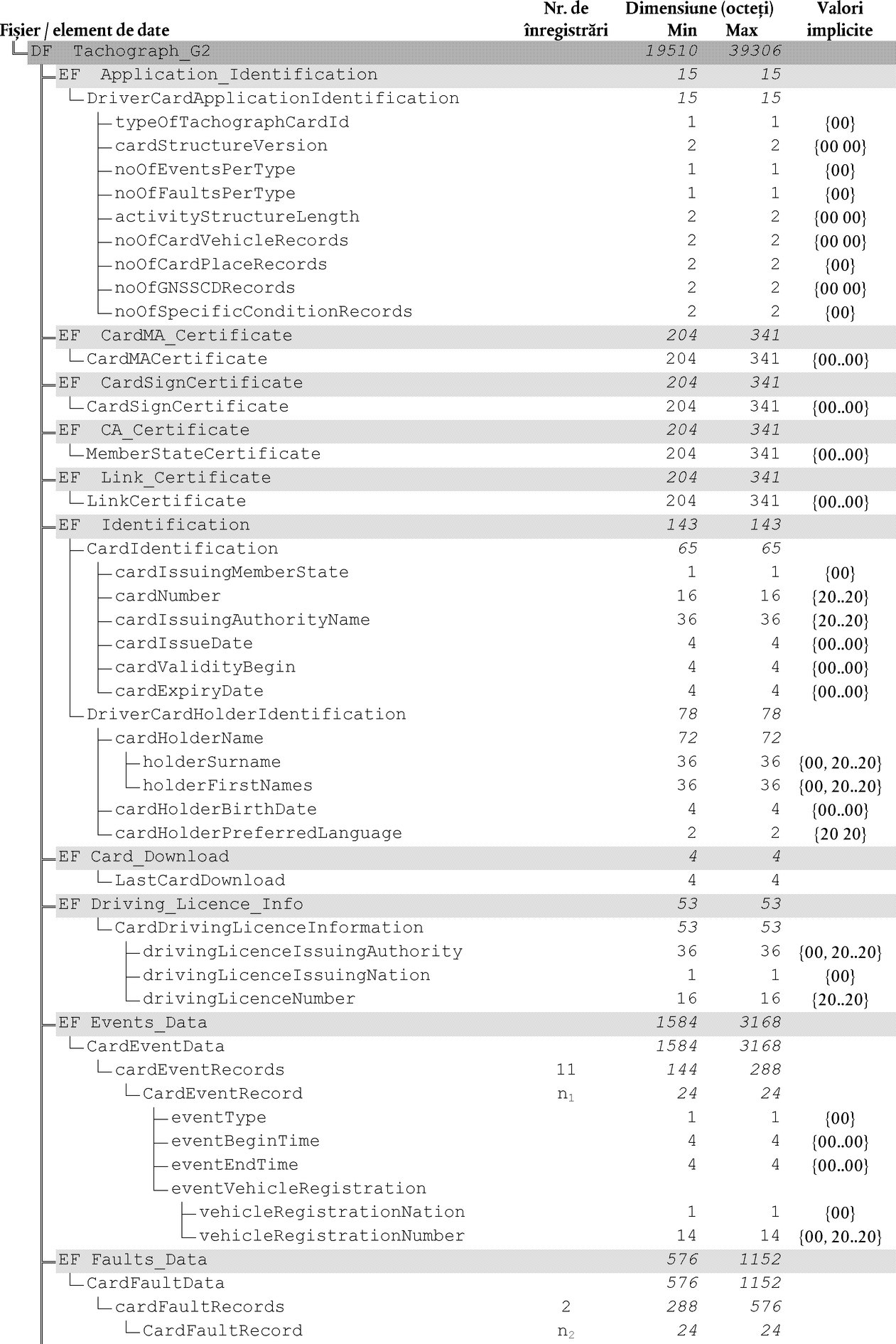

Cardul de conducător auto | 55 |

|

4.5.3.1 |

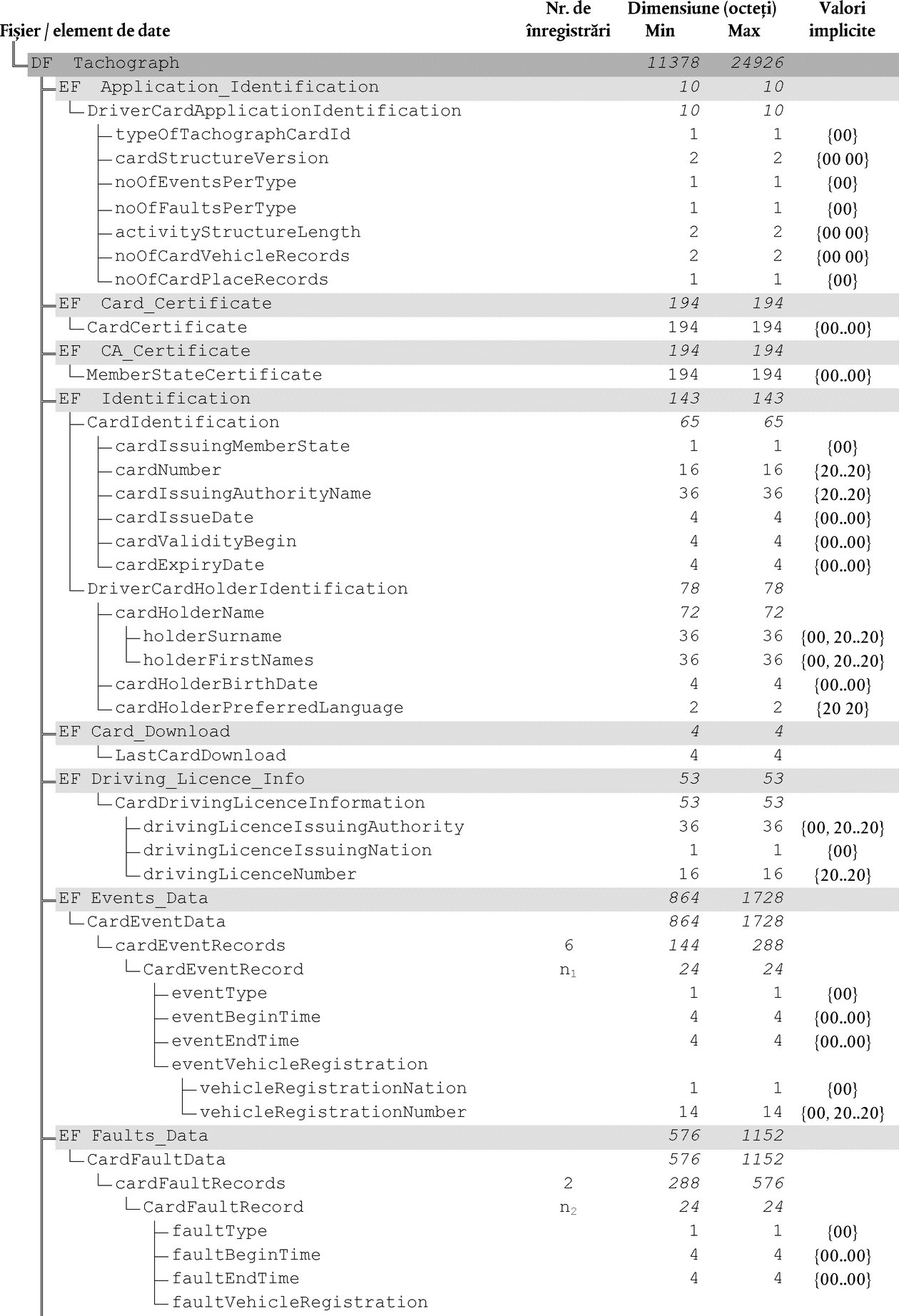

Aplicație pentru tahograf (accesibilă pentru unitățile montate pe vehicul de prima și a doua generație) | 55 |

|

4.5.3.1.1 |

Identificarea aplicației | 55 |

|

4.5.3.1.2 |

Chei și certificate | 55 |

|

4.5.3.1.3 |

Identificarea cardului | 55 |

|

4.5.3.1.4 |

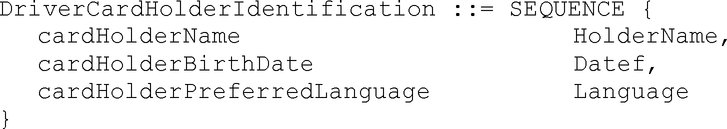

Identificarea titularului cardului | 55 |

|

4.5.3.1.5 |

Descărcarea informațiilor de pe card | 55 |

|

4.5.3.1.6 |

Informații privind permisul de conducere | 55 |

|

4.5.3.1.7 |

Date privind evenimentele | 56 |

|

4.5.3.1.8 |

Date privind anomaliile | 56 |

|

4.5.3.1.9 |

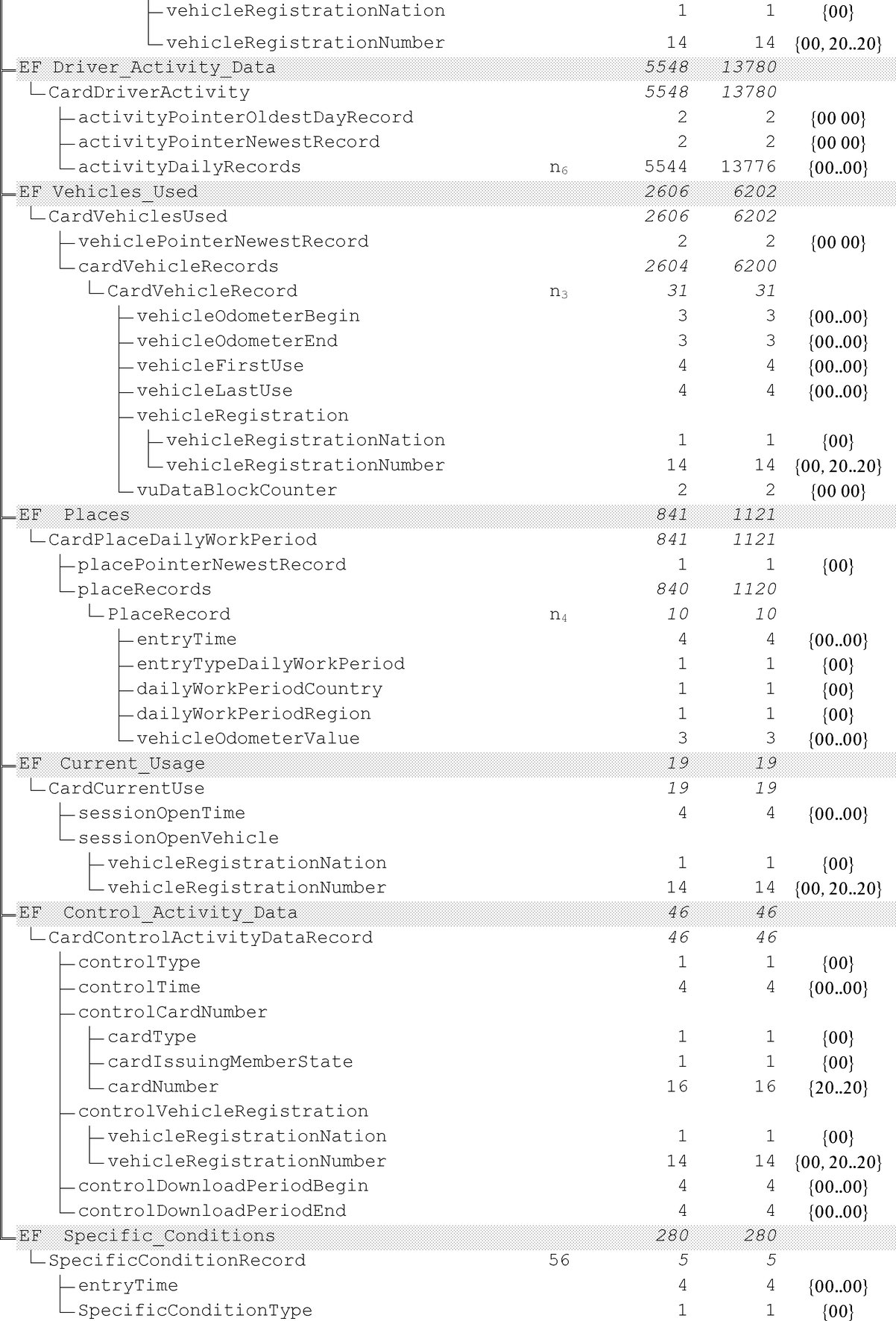

Date privind activitatea conducătorului auto | 57 |

|

4.5.3.1.10 |

Date privind vehiculele utilizate | 57 |

|

4.5.3.1.11 |

Locurile în care încep și/sau se încheie zilele de lucru | 58 |

|

4.5.3.1.12 |

Date privind sesiunile de utilizare a cardului | 58 |

|

4.5.3.1.13 |

Date privind activitățile de control | 58 |

|

4.5.3.1.14 |

Date privind condițiile specifice | 58 |

|

4.5.3.2 |

Aplicație pentru tahograf de a 2-a generație (inaccesibilă unităților montate pe vehicul de primă generație) | 59 |

|

4.5.3.2.1 |

Identificarea aplicației | 59 |

|

4.5.3.2.2 |

Chei și certificate | 59 |

|

4.5.3.2.3 |

Identificarea cardului | 59 |

|

4.5.3.2.4 |

Identificarea titularului cardului | 59 |

|

4.5.3.2.5 |

Descărcarea informațiilor de pe card | 59 |

|

4.5.3.2.6 |

Informații privind permisul de conducere | 59 |

|

4.5.3.2.7 |

Date privind evenimentele | 59 |

|

4.5.3.2.8 |

Date privind anomaliile | 60 |

|

4.5.3.2.9 |

Date privind activitatea conducătorului auto | 61 |

|

4.5.3.2.10 |

Date privind vehiculele folosite | 61 |

|

4.5.3.2.11 |

Locurile și pozițiile în care încep și/sau se încheie zilele de lucru | 62 |

|

4.5.3.2.12 |

Date privind sesiunile de utilizare a cardului | 62 |

|

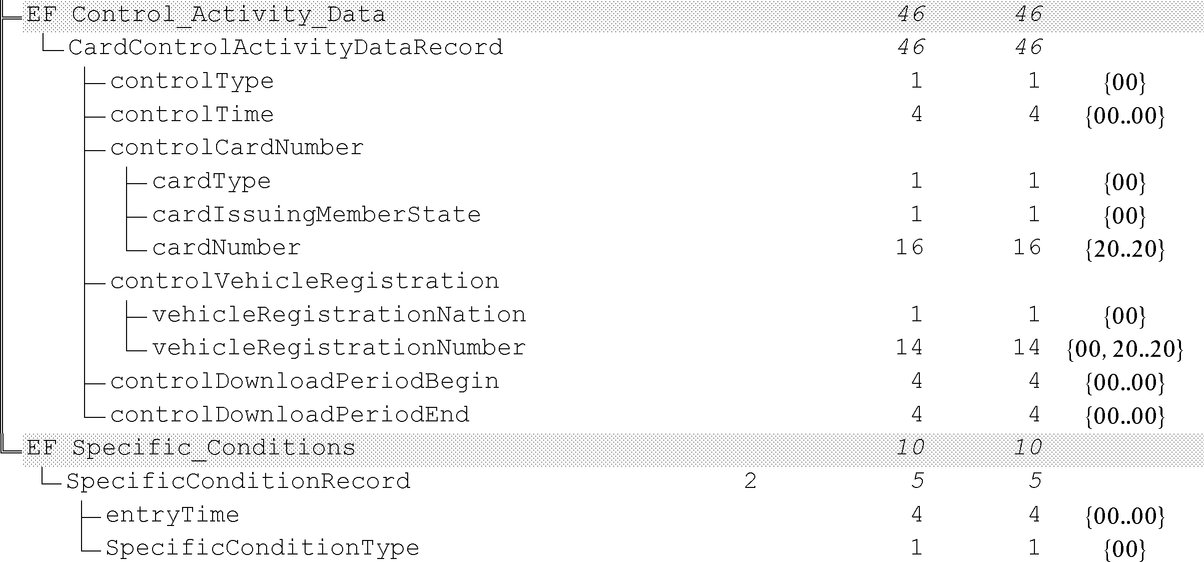

4.5.3.2.13 |

Date privind activitățile de control | 62 |

|

4.5.3.2.14 |

Date privind condițiile specifice | 63 |

|

4.5.3.2.15 |

Date privind unitățile montate pe vehicul utilizate | 63 |

|

4.5.3.2.16 |

Date privind locurile în care se încheie o perioadă de conducere continuă de trei ore | 63 |

|

4.5.4 |

Cardul de atelier | 63 |

|

4.5.4.1 |

Aplicație pentru tahograf (accesibilă pentru unitățile montate pe vehicul de prima și a doua generație) | 63 |

|

4.5.4.1.1 |

Identificarea aplicației | 63 |

|

4.5.4.1.2 |

Chei și certificate | 63 |

|

4.5.4.1.3 |

Identificarea cardului | 64 |

|

4.5.4.1.4 |

Identificarea titularului cardului | 64 |

|

4.5.4.1.5 |

Descărcarea informațiilor de pe card | 64 |

|

4.5.4.1.6 |

Date privind etalonarea și reglarea orei | 64 |

|

4.5.4.1.7 |

Date privind evenimentele și anomaliile | 65 |

|

4.5.4.1.8 |

Date privind activitatea conducătorului auto | 65 |

|

4.5.4.1.9 |

Date privind vehiculele utilizate | 65 |

|

4.5.4.1.10 |

Date privind începutul și/sau sfârșitul zilelor de lucru | 65 |

|

4.5.4.1.11 |

Date privind sesiunile de utilizare a cardului | 65 |

|

4.5.4.1.12 |

Date privind activitățile de control | 65 |

|

4.5.4.1.13 |

Date privind condițiile specifice | 65 |

|

4.5.4.2 |

Aplicația pentru tahograf de a 2-a generație (inaccesibilă unităților montate pe vehicul de primă generație) | 65 |

|

4.5.4.2.1 |

Identificarea aplicației | 65 |

|

4.5.4.2.2 |

Chei și certificate | 66 |

|

4.5.4.2.3 |

Identificarea cardului | 66 |

|

4.5.4.2.4 |

Identificarea titularului cardului | 66 |

|

4.5.4.2.5 |

Descărcarea informațiilor de pe card | 66 |

|

4.5.4.2.6 |

Date privind etalonarea și reglarea orei | 66 |

|

4.5.4.2.7 |

Date privind evenimentele și anomaliile | 67 |

|

4.5.4.2.8 |

Date privind activitatea conducătorului auto | 67 |

|

4.5.4.2.9 |

Date privind vehiculele utilizate | 67 |

|

4.5.4.2.10 |

Date privind începutul și/sau sfârșitul zilelor de lucru | 67 |

|

4.5.4.2.11 |

Date privind sesiunile de utilizare a cardului | 67 |

|

4.5.4.2.12 |

Date privind activitățile de control | 67 |

|

4.5.4.2.13 |

Date privind unitățile montate pe vehicul utilizate | 67 |

|

4.5.4.2.14 |

Date privind locurile în care se încheie o perioadă de conducere continuă de trei ore | 68 |

|

4.5.4.2.15 |

Date privind condițiile specifice | 68 |

|

4.5.5 |

Cardul de control | 68 |

|

4.5.5.1 |

Aplicație pentru tahograf (accesibilă pentru unitățile montate pe vehicul de prima și a doua generație) | 68 |

|

4.5.5.1.1 |

Identificarea aplicației | 68 |

|

4.5.5.1.2 |

Chei și certificate | 68 |

|

4.5.5.1.3 |

Identificarea cardului | 68 |

|

4.5.5.1.4 |

Identificarea titularului cardului | 68 |

|

4.5.5.1.5 |

Date privind activitățile de control | 69 |

|

4.5.5.2 |

Aplicația pentru tahograf G2 (inaccesibilă unităților montate pe vehicul de primă generație) | 69 |

|

4.5.5.2.1 |

Identificarea aplicației | 69 |

|

4.5.5.2.2 |

Chei și certificate | 69 |

|

4.5.5.2.3 |

Identificarea cardului | 69 |

|

4.5.5.2.4 |

Identificarea titularului cardului | 69 |

|

4.5.5.2.5 |

Date privind activitățile de control | 70 |

|

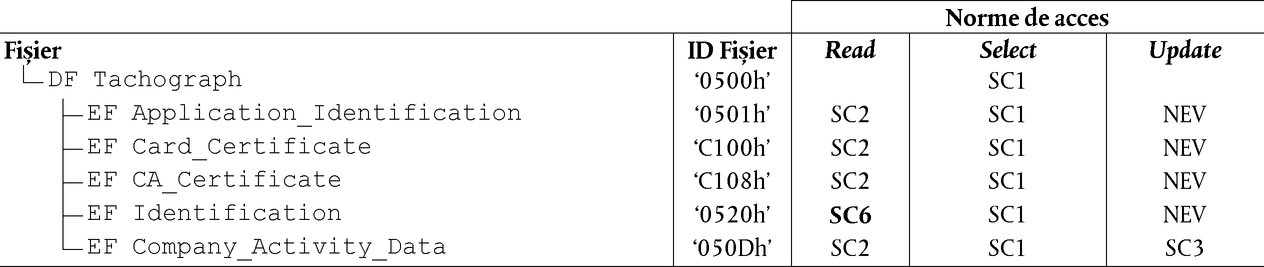

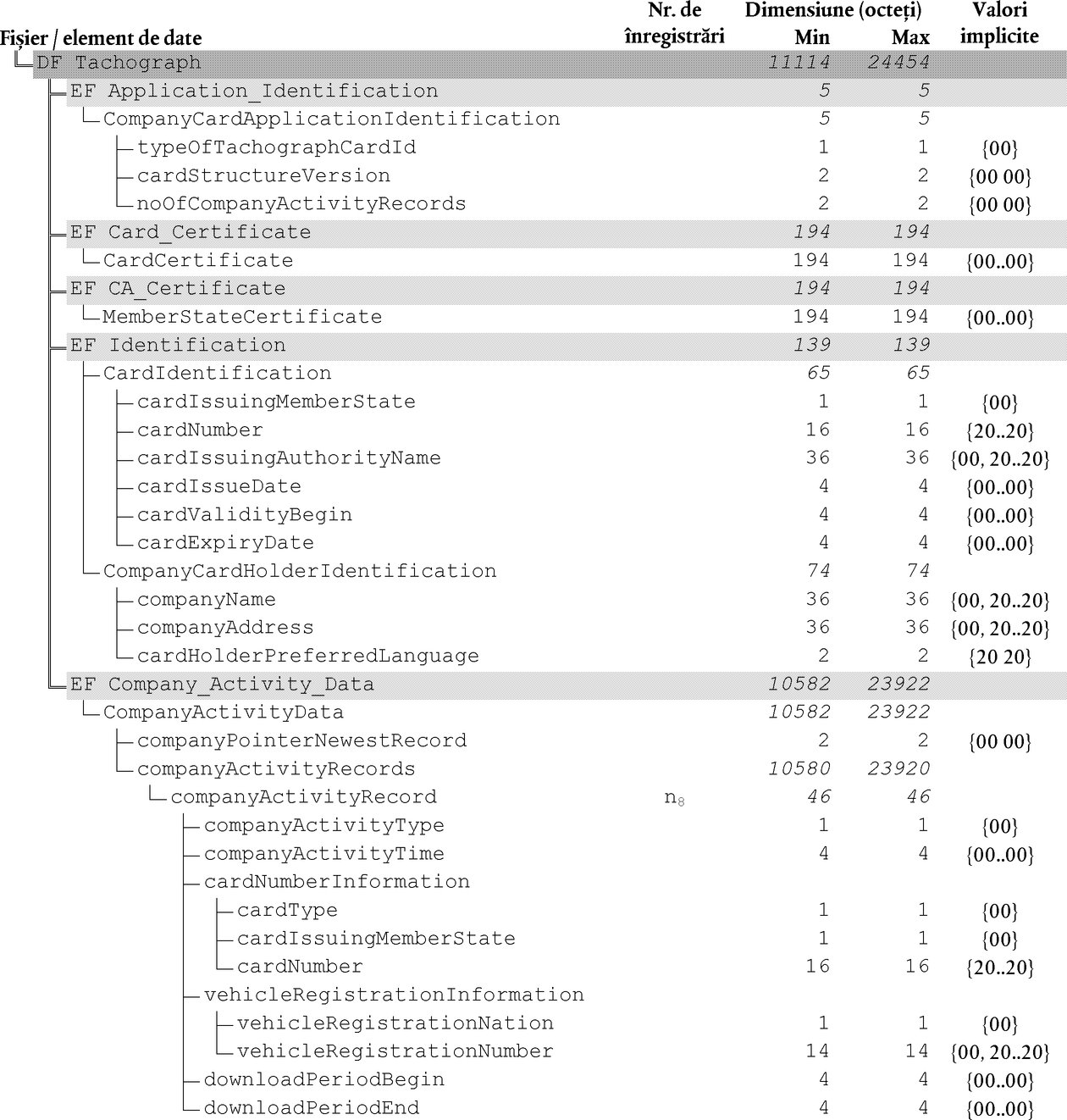

4.5.6 |

Card de societate | 70 |

|

4.5.6.1 |

Aplicație pentru tahograf (accesibilă pentru unitățile montate pe vehicul de prima și a doua generație) | 70 |

|

4.5.6.1.1 |

Identificarea aplicației | 70 |

|

4.5.6.1.2 |

Chei și certificate | 70 |

|

4.5.6.1.3 |

Identificarea cardului | 70 |

|

4.5.6.1.4 |

Identificarea titularului cardului | 70 |

|

4.5.6.1.5 |

Date privind activitatea societății | 70 |

|

4.5.6.2 |

Aplicația pentru tahograf G2 (inaccesibilă unităților montate pe vehicul de primă generație) | 71 |

|

4.5.6.2.1 |

Identificarea aplicației | 71 |

|

4.5.6.2.2 |

Chei și certificate | 71 |

|

4.5.6.2.3 |

Identificarea cardului | 71 |

|

4.5.6.2.4 |

Identificarea titularului cardului | 71 |

|

4.5.6.2.5 |

Date privind activitatea societății | 71 |

|

5. |

INSTALAREA APARATURII DE ÎNREGISTRARE | 72 |

|

5.1 |

Instalare | 72 |

|

5.2 |

Plăcuța de instalare | 73 |

|

5.3 |

Sigilarea | 74 |

|

6. |

CONTROALE, INSPECȚII ȘI REPARAȚII | 74 |

|

6.1 |

Aprobarea montatorilor, a atelierelor și a producătorilor de vehicule | 74 |

|

6.2 |

Verificarea instrumentelor noi și a celor reparate | 75 |

|

6.3 |

Inspecția instalației | 75 |

|

6.4 |

Inspecții periodice | 75 |

|

6.5 |

Măsurarea erorilor | 76 |

|

6.6 |

Reparații | 76 |

|

7. |

EMITEREA CARDURILOR | 76 |

|

8. |

OMOLOGAREA DE TIP A APARATURII DE ÎNREGISTRARE ȘI A CARDURILOR DE TAHOGRAF | 77 |

|

8.1 |

Generalități | 77 |

|

8.2 |

Certificatul de securitate | 78 |

|

8.3 |

Certificatul de funcționare | 78 |

|

8.4 |

Certificatul de interoperabilitate | 78 |

|

8.5 |

Certificatul de omologare de tip | 79 |

|

8.6 |

Procedură extraordinară: primele certificate de interoperabilitate pentru aparatura de înregistrare și cardurile de tahograf de a 2-a generație | 80 |

INTRODUCERE

Sistemul tahografic digital de primă generație este în vigoare de la 1 mai 2006. Acesta poate fi utilizat până la finalul ciclului său de viață pentru transportul intern. În schimb, pentru transportul internațional, după 15 ani de la intrarea în vigoare a prezentului regulament al Comisiei, toate vehiculele trebuie să fie echipate cu un tahograf inteligent conform de a doua generație, introdus prin prezentul regulament.

Prezenta anexă conține cerințe privind aparatura de înregistrare și cardurile de tahograf de a doua generație. Începând de la data introducerii, se instalează aparatura de înregistrare de a doua generație pe vehiculele înmatriculate pentru prima dată și se emit carduri de tahograf de a doua generație.

Pentru a favoriza o introducere fără probleme a sistemului tahografic de a doua generație,

|

— |

cardurile de tahograf de a doua generație trebuie concepute astfel încât să poată fi utilizate și în unitățile montate pe vehicule de primă generație; |

|

— |

nu este obligatorie înlocuirea cardurilor de tahograf de primă generație valabile la data introducerii. |

Acest lucru le va permite conducătorilor auto să își păstreze cardul unic de conducător auto și să îl folosească pentru ambele sisteme.

Cu toate acestea, aparatura de înregistrare de a doua generație se etalonează numai utilizând carduri de atelier de a doua generație.

Prezenta anexă conține toate cerințele referitoare la interoperabilitatea dintre sistemele tahografice de prima și de a doua generație.

Apendicele 15 conține detalii suplimentare privind modul de gestionare a coexistenței celor două sisteme.

Lista apendicelor

|

Apendicele 1: |

DICȚIONAR DE DATE |

|

Apendicele 2: |

SPECIFICAȚIE PRIVIND CARDURILE DE TAHOGRAF |

|

Apendicele 3: |

PICTOGRAME |

|

Apendicele 4: |

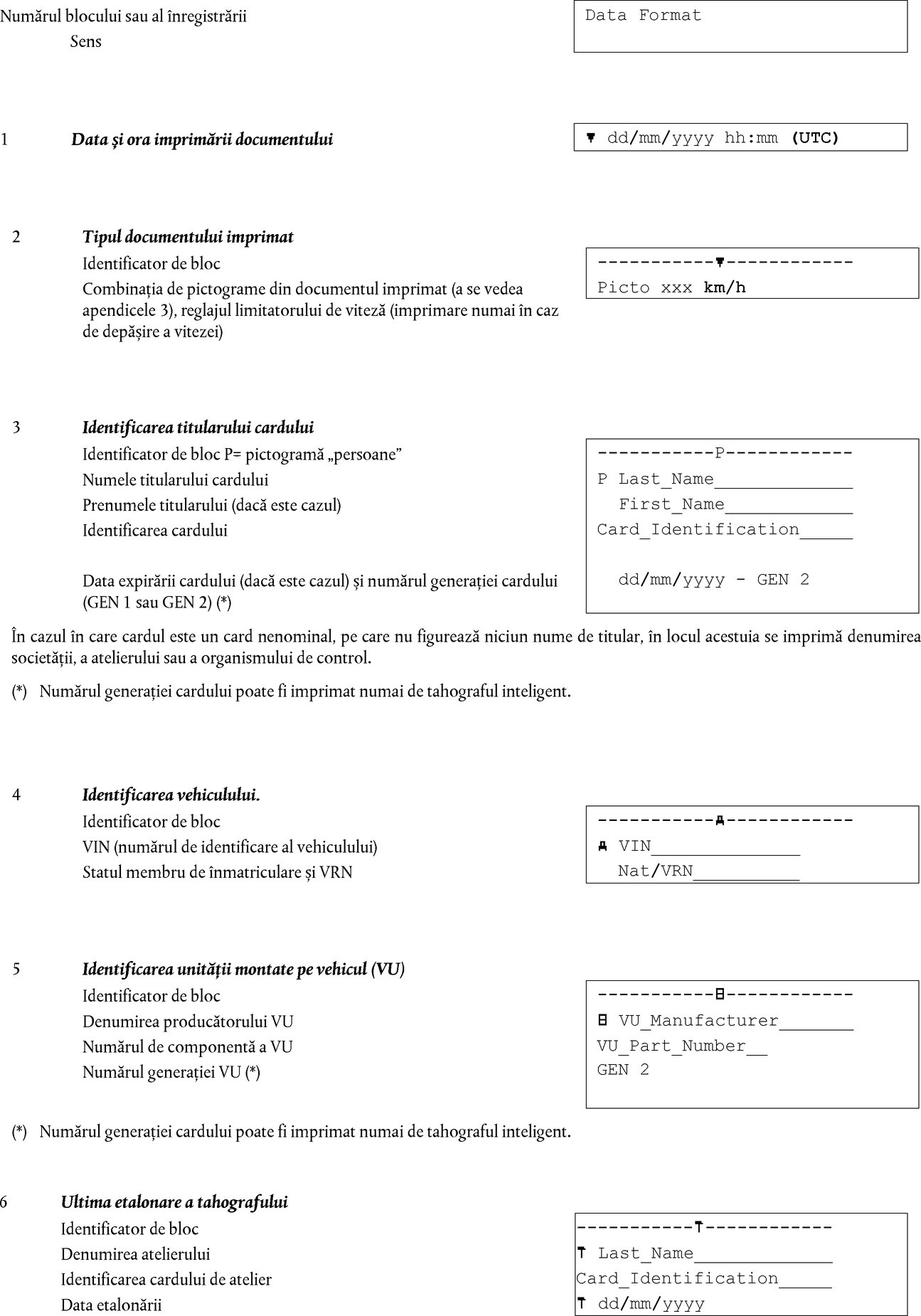

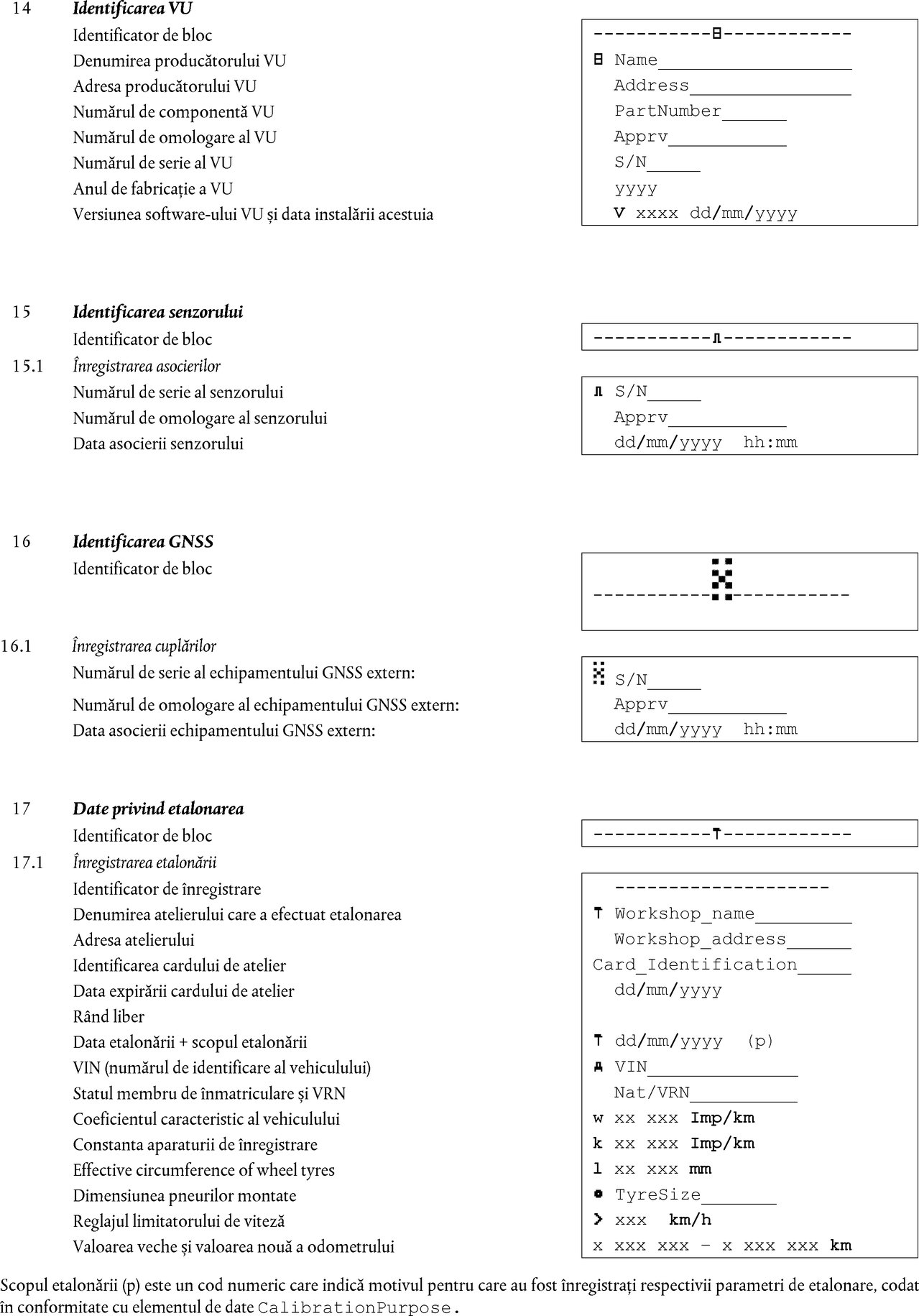

DOCUMENTE IMPRIMATE |

|

Apendicele 5: |

AFIȘAJUL |

|

Apendicele 6: |

CONECTOR FRONTAL PENTRU ETALONARE ȘI DESCĂRCARE |

|

Apendicele 7: |

PROTOCOALE DE DESCĂRCARE A DATELOR |

|

Apendicele 8: |

PROTOCOL DE ETALONARE |

|

Apendicele 9: |

OMOLOGAREA DE TIP ȘI LISTA TESTELOR MINIME OBLIGATORII |

|

Apendicele 10: |

CERINȚE DE SECURITATE |

|

Apendicele 11: |

MECANISME DE SECURITATE COMUNE |

|

Apendicele 12: |

POZIȚIONAREA BAZATĂ PE SISTEMUL GLOBAL DE NAVIGAȚIE PRIN SATELIT (GNSS) |

|

Apendicele 13: |

INTERFAȚA ITS |

|

Apendicele 14: |

FUNCȚIA DE COMUNICARE LA DISTANȚĂ |

|

Apendicele 15: |

MIGRAȚIE: GESTIONAREA COEXISTENȚEI MAI MULTOR GENERAȚII DE ECHIPAMENTE |

|

Apendicele 16: |

ADAPTOR PENTRU VEHICULELE DIN CATEGORIILE M1 ȘI N1 |

1. DEFINIȚII

În prezenta anexă:

|

(a) |

„activare” înseamnă: etapa în care tahograful devine complet operațional și asigură toate funcțiile, inclusiv funcțiile de securitate, prin utilizarea unui card de atelier; |

|

(b) |

„autentificare” înseamnă: o funcție destinată stabilirii și verificării unei identități declarate; |

|

(c) |

„autenticitate” înseamnă: faptul că informațiile provin de la o sursă a cărei identitate poate fi verificată; |

|

(d) |

„test integrat (BIT)” înseamnă: un test executat la comandă, declanșat de operator sau de dispozitive externe; |

|

(e) |

„zi calendaristică” înseamnă: o zi cuprinsă între ora 00.00 și ora 24.00. Toate zilele calendaristice se raportează la ora UTC (ora universală coordonată); |

|

(f) |

„etalonarea” unui tahograf inteligent înseamnă: actualizarea sau confirmarea parametrilor vehiculului care urmează să fie stocați în memoria de date. Parametrii vehiculului includ identificarea vehiculului (VIN, VRN și statul membru de înmatriculare) și caracteristicile vehiculului [w, k, l, dimensiunea pneurilor, reglajele limitatorului de viteză (dacă este cazul), ora UTC din momentul respectiv, valoarea înregistrată de odometru în momentul respectiv]; în cursul etalonării unei aparaturi de înregistrare, tipurile și identificatorii tuturor sigiliilor relevante de omologare de tip montate se stochează, de asemenea, în memoria de date; orice actualizare sau confirmare exclusiv a orei UTC este considerată o reglare a orei și nu o etalonare, cu condiția ca aceasta să nu contravină cerinței 409; pentru etalonarea unei aparaturi de înregistrare trebuie folosit un card de atelier; |

|

(g) |

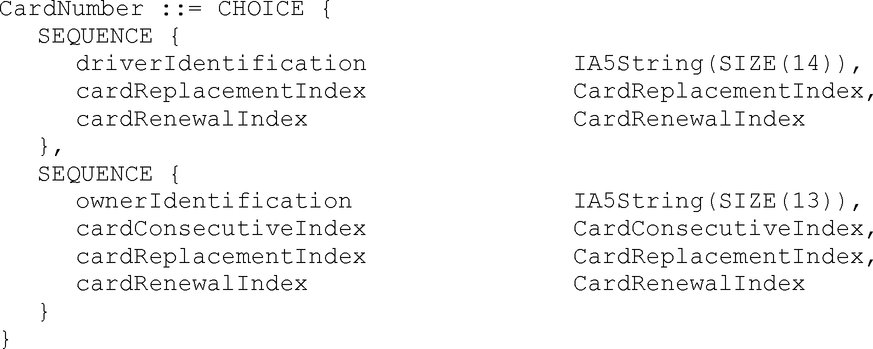

„numărul cardului” înseamnă: un cod format din 16 caractere alfanumerice, care reprezintă numărul unic de identificare al unui card de tahograf într-un stat membru. Numărul cardului conține un indice secvențial al cardului (dacă este cazul), un indice de înlocuire a cardului și un indice de reînnoire a cardului; prin urmare, un card poate fi identificat exclusiv pe baza codului statului membru emitent și a numărului cardului; |

|

(h) |

„indice secvențial al cardului” înseamnă: al 14-lea caracter alfanumeric din numărul unui card, folosit pentru a deosebi diferitele carduri emise unei societăți, unui atelier sau unei autorități de control care au dreptul de a li se emite mai multe carduri de tahograf. Societatea, atelierul sau autoritatea de control sunt identificate în mod unic pe baza primelor 13 caractere ale numărului cardului; |

|

(i) |

„indice de reînnoire a cardului” înseamnă: al 16-lea caracter alfanumeric din numărul unui card, care este incrementat la fiecare reînnoire a cardului de tahograf; |

|

(j) |

„indice de înlocuire a cardului” înseamnă: al 15-lea caracter alfanumeric din numărul unui card, care este incrementat la fiecare înlocuire a cardului de tahograf; |

|

(k) |

„coeficient caracteristic al vehiculului” înseamnă: caracteristica numerică ce indică valoarea semnalului de ieșire emis de acel element al vehiculului care face legătura dintre acesta și aparatura de înregistrare (axul sau cilindrul de ieșire al cutiei de viteze), în timp ce vehiculul parcurge o distanță de un kilometru măsurată în condiții normale de testare, astfel cum sunt definite la cerința 414. Coeficientul caracteristic este exprimat în impulsuri pe kilometru (w = … imp/km); |

|

(l) |

„card de societate” înseamnă: un card de tahograf emis de autoritățile unui stat membru unei întreprinderi de transport obligată să utilizeze vehicule echipate cu un tahograf, care identifică întreprinderea de transport și permite afișarea, descărcarea și imprimarea datelor, stocate în tahograf, care au fost blocate de respectiva întreprindere de transport; |

|

(m) |

„constanta aparaturii de înregistrare” înseamnă: caracteristica numerică reprezentând valoarea semnalului de intrare necesar pentru a indica și a înregistra o distanță de un kilometru parcursă; această constantă este exprimată în impulsuri pe kilometru (k = … imp/km); |

|

(n) |

„timpul de conducere continuă” este calculat de aparatura de înregistrare astfel (1): timpul de conducere continuă se calculează ca fiind timpii de conducere acumulați la un moment dat de un anumit conducător auto după încheierea ultimei sale perioade de minimum 45 de minute de DISPONIBILITATE sau de PAUZĂ/ODIHNĂ sau NECUNOSCUTĂ (2) [este posibil ca această perioadă să fi fost împărțită în conformitate cu Regulamentul (CE) nr. 561/2006 al Parlamentului European și al Consiliului (3)]. Pentru calculele care trebuie efectuate se iau în considerare, după cum este necesar, activitățile anterioare stocate pe cardul de conducător auto. În cazul în care conducătorul auto nu și-a introdus cardul, calculele necesare se bazează pe înregistrările din memoria de date pentru perioada în curs în care niciun card nu a fost introdus și legate de slotul relevant; |

|

(o) |

„card de control” înseamnă: un card de tahograf emis de autoritățile unui stat membru autorității naționale de control competente, care identifică organismul de control și, opțional, agentul de control și care permite accesul la datele stocate în memoria de date sau pe cardul de conducător auto și, opțional, pe cardul de atelier în vederea citirii, a imprimării și/sau a descărcării acestora; Acest card permite, de asemenea, accesul la funcția de verificare a etalonării în trafic și la datele din cititorul pentru comunicarea în scopul detectării timpurii la distanță. |

|

(p) |

„durata cumulată a pauzelor” este calculată de aparatura de înregistrare astfel (1): durata cumulată a pauzelor care întrerup timpul de conducere se calculează ca fiind perioadele de DISPONIBILITATE sau de PAUZĂ/ODIHNĂ sau NECUNOSCUTE (2) de minimum 15 minute pentru un anumit conducător auto, acumulate după încheierea ultimei sale perioade de DISPONIBILITATE sau de PAUZĂ/ODIHNĂ sau NECUNOSCUTE (2) de minimum 45 de minute [este posibil ca această perioadă să fi fost împărțită în conformitate cu Regulamentul (CE) nr. 561/2006]. Pentru calculele care trebuie efectuate se iau în considerare, după cum este necesar, activitățile anterioare stocate pe cardul de conducător auto. Perioadele necunoscute cu durată negativă (începutul perioadei necunoscute > sfârșitul perioadei necunoscute) cauzate de suprapunerile de timp dintre două aparate de înregistrare diferite nu sunt luate în considerare la realizarea acestor calcule. În cazul în care conducătorul auto nu și-a introdus cardul, calculele necesare se bazează pe înregistrările din memoria de date pentru perioada în curs în care niciun card nu a fost introdus și legate de slotul relevant; |

|

(q) |

„memorie de date” înseamnă: un dispozitiv de stocare a datelor electronice încorporat în aparatura de înregistrare; |

|

(r) |

„semnătură digitală” înseamnă: datele atașate unui bloc de date sau o transformare criptografică a acestuia, care permite destinatarului blocului de date să dovedească autenticitatea și integritatea respectivului bloc de date; |

|

(s) |

„descărcare” înseamnă: copierea, împreună cu semnătura digitală, a unei părți sau a unui set complet de fișiere de date înregistrate în memoria de date a unității montate pe vehicul sau în memoria cardului de tahograf, cu condiția ca acest proces să nu modifice sau să șteargă eventuale date stocate; Producătorii de unități montate pe vehicul pentru tahografele inteligente și producătorii de dispozitive proiectate și concepute pentru a descărca fișiere de date trebuie să ia toate măsurile rezonabile pentru a se asigura că descărcarea acestor date poate fi efectuată cu o întârziere minimă de către întreprinderile de transport sau de către conducătorii auto. Descărcarea fișierului care conține viteza detaliată nu este necesară pentru stabilirea conformității cu Regulamentul (CE) nr. 561/2006, dar poate fi folosită, printre altele, în anchetarea unui accident. |

|

(t) |

„card de conducător auto” înseamnă: un card de tahograf emis de autoritățile unui stat membru unui anumit conducător auto, care identifică conducătorul auto și permite stocarea datelor privind activitatea acestuia; |

|

(u) |

„circumferință efectivă a roților” înseamnă: media distanțelor parcurse de fiecare dintre roțile care acționează vehiculul (roți motoare) în cursul unei rotații complete. Măsurarea acestor distanțe trebuie efectuată în condiții normale de testare, astfel cum sunt definite la cerința 414 și se exprimă în format „l = … mm”. Producătorii de vehicule pot înlocui măsurarea acestor distanțe cu un calcul teoretic care ia în considerare distribuirea masei pe axe atunci când vehiculul este neîncărcat și în stare normală de funcționare (4). Metodele pe care se bazează aceste calcule teoretice trebuie aprobate de o autoritate competentă a statului membru și pot fi utilizate numai înainte de activarea tahografului; |

|

(v) |

„eveniment” înseamnă: o operațiune anormală detectată de tahograful inteligent care poate decurge dintr-o tentativă de fraudă; |

|

(w) |

„echipament GNSS extern” înseamnă: un echipament care conține receptorul GNSS atunci când unitatea montată pe vehicul nu este o unitate individuală, precum și alte componente necesare pentru protecția comunicării datelor de poziționare către restul unității montate pe vehicul; |

|

(x) |

„anomalie” înseamnă: o operațiune anormală detectată de tahograful inteligent care poate decurge dintr-un deranjament sau o defecțiune a aparaturii; |

|

(y) |

„receptor GNSS” înseamnă: un dispozitiv electronic care recepționează și prelucrează digital semnale de la unul sau mai multe sisteme globale de navigație prin satelit (GNSS), pentru a furniza informații privind poziția, viteza și timpul; |

|

(z) |

„instalare” înseamnă: montarea unui tahograf într-un vehicul; |

|

(aa) |

„interoperabilitate” înseamnă: capacitatea sistemelor și a proceselor de lucru care se află la baza acestora de a face schimb de date și de informații; |

|

(bb) |

„interfață” înseamnă: un dispozitiv între sisteme care asigură mijlocul prin care acestea se pot conecta și pot interacționa; |

|

(cc) |

„poziție” înseamnă: coordonatele geografice ale vehiculului la un moment dat; |

|

(dd) |

„senzor de mișcare” înseamnă: o parte a tahografului care furnizează un semnal reprezentând viteza vehiculului și/sau distanța parcursă; |

|

(ee) |

„card nevalabil” înseamnă: un card pentru care s-a detectat o anomalie sau a cărui autentificare inițială a eșuat sau a cărui dată de început al valabilității nu a fost încă atinsă sau a cărui dată de expirare a fost depășită; |

|

(ff) |

„standard deschis” înseamnă: un standard prevăzut într-un document cu specificațiile standardului, disponibil gratuit sau contra unei taxe nominale, care poate fi copiat, distribuit sau utilizat fără taxă sau contra unei taxe nominale; |

|

(gg) |

„în afara zonei de aplicare a reglementărilor” înseamnă: cazurile în care utilizarea aparatului de înregistrare nu este necesară în conformitate cu dispozițiile Regulamentului (CEE) nr. 561/2006; |

|

(hh) |

„depășirea limitei de viteză” înseamnă: depășirea vitezei autorizate a vehiculului, definită ca orice perioadă de peste 60 de secunde pe parcursul căreia viteza măsurată a vehiculului depășește limita stabilită pentru limitatorul de viteză prevăzută în Directiva 92/6/CEE a Consiliului (5), astfel cum a fost modificată ultima dată; |

|

(ii) |

„inspecție periodică” înseamnă: un set de operațiuni realizate pentru a verifica dacă tahograful funcționează corespunzător, dacă reglajele acestuia corespund parametrilor vehiculului și dacă nu sunt atașate dispozitive de manipulare la tahograf; |

|

(jj) |

„imprimantă” înseamnă: o componentă a aparaturii de înregistrare cu ajutorul căreia se pot imprima datele stocate; |

|

(kk) |

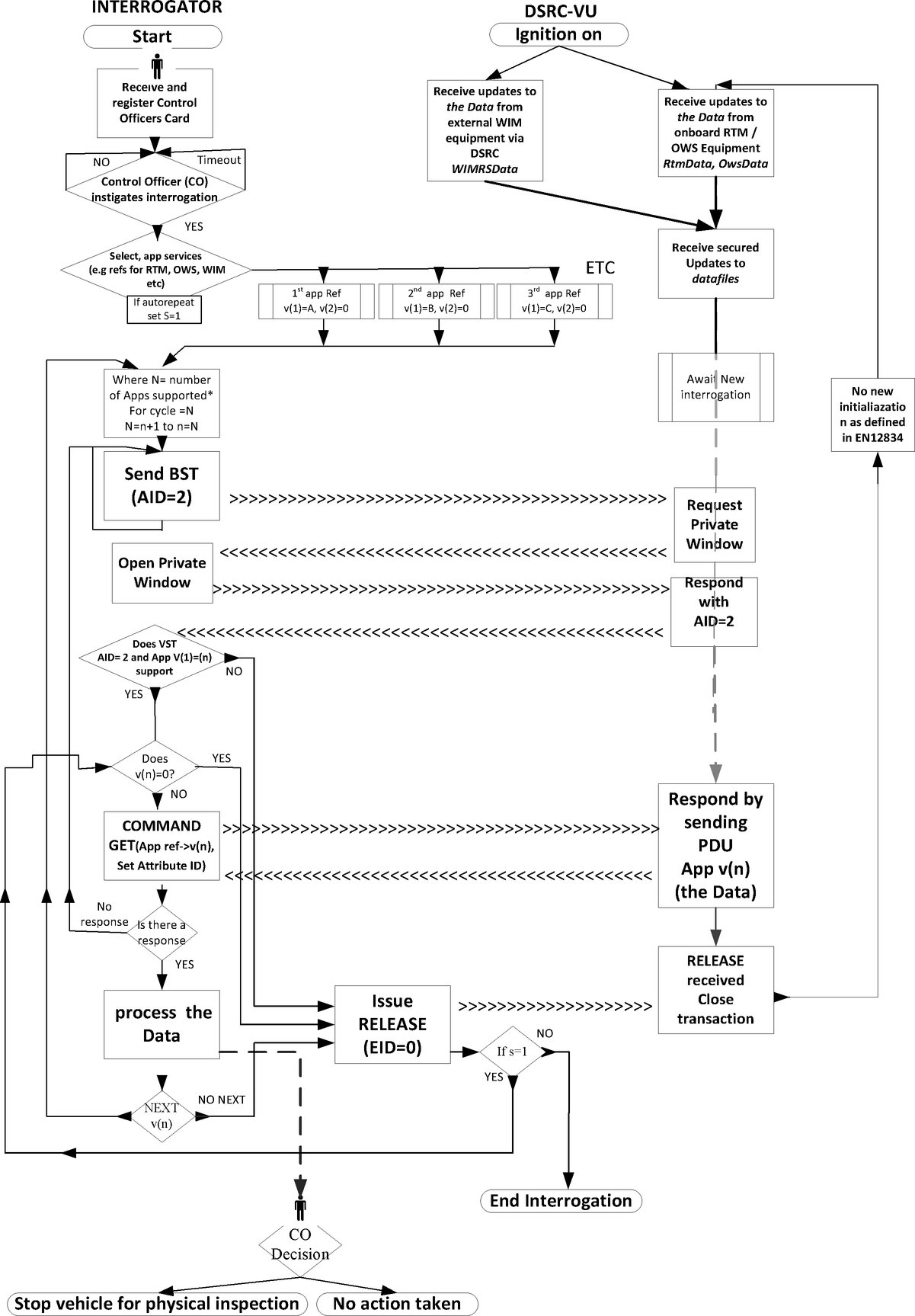

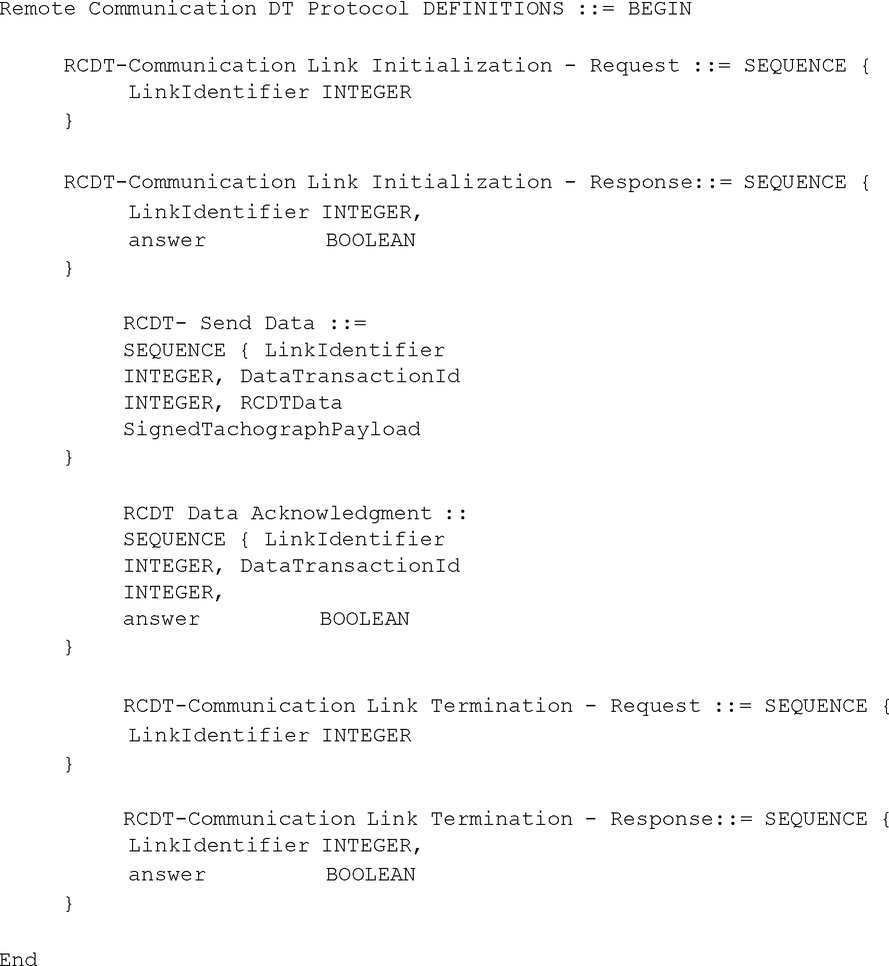

„comunicare în scopul detectării timpurii la distanță” înseamnă: comunicarea între echipamentul de comunicare în scopul detectării timpurii la distanță și cititorul pentru comunicarea în scopul detectării timpurii la distanță în timpul controalelor selective în trafic, cu scopul de a detecta la distanță eventualele cazuri de manipulare sau de utilizare abuzivă a aparaturii de înregistrare; |

|

(ll) |

„echipament de comunicare la distanță” înseamnă: echipamentul din cadrul unității montate pe vehicul utilizat pentru efectuarea controalelor selective în trafic; |

|

(mm) |

„cititor pentru comunicarea în scopul detectării timpurii la distanță” înseamnă: sistemul utilizat de agenții de control pentru controalele selective în trafic; |

|

(nn) |

„reînnoire” înseamnă: emiterea unui nou card de tahograf la data expirării cardului existent sau dacă acesta nu funcționează corect și a fost returnat autorității emitente. Reînnoirea implică întotdeauna certitudinea că nu coexistă două carduri valabile; |

|

(oo) |

„reparație” înseamnă: orice reparație efectuată la un senzor de mișcare sau la o unitate montată pe vehicul sau la un cablu, care impune deconectarea de la sursa de alimentare cu electricitate sau deconectarea de la alte componente ale tahografului sau deschiderea senzorului de mișcare sau a unității montate pe vehicul; |

|

(pp) |

„înlocuire a cardului” înseamnă: emiterea unui card de tahograf care să înlocuiască un card existent care a fost declarat pierdut, furat sau care nu funcționează corespunzător și care nu a fost returnat autorității emitente. Înlocuirea implică întotdeauna riscul ca două carduri valabile să coexiste; |

|

(qq) |

„certificare a securității” înseamnă: proces prin care un organism de certificare pe baza criteriilor comune certifică faptul că aparatura de înregistrare (sau o componentă) sau cardul de tahograf investigat îndeplinesc cerințele de securitate definite în profilurile de protecție aferente; |

|

(rr) |

„autotest” înseamnă: teste efectuate în mod ciclic și automat de către aparatura de înregistrare pentru a detecta anomalii; |

|

(ss) |

„măsurarea timpului” înseamnă: o înregistrare digitală permanentă a datei și orei UTC (timpul universal coordonat); |

|

(tt) |

„reglarea orei” înseamnă: o reglare automată a orei curente la intervale periodice și cu o toleranță maximă de un minut, sau o reglare efectuată în timpul etalonării; |

|

(uu) |

„dimensiunea pneurilor” înseamnă: desemnarea dimensiunilor pneurilor (de la roțile motoare externe) în conformitate cu Directiva 92/23/CEE a Consiliului (6), astfel cum a fost modificată ultima dată; |

|

(vv) |

„identificarea vehiculului” înseamnă: numerele de identificare ale vehiculului: numărul de înmatriculare al vehiculului (VRN), care indică și statul membru de înmatriculare, și numărul de identificare al vehiculului (VIN) (7); |

|

(ww) |

„săptămână” înseamnă, în scopul calculelor efectuate de aparatura de înregistrare: perioada cuprinsă între ziua de luni, ora 00.00 UTC și duminica următoare, ora 24.00 UTC; |

|

(xx) |

„card de atelier” înseamnă: un card de tahograf emis de autoritățile unui stat membru personalului desemnat al unui producător de tahografe, montator, producător de vehicule sau atelier aprobat de statul membru respectiv, care identifică titularul cardului și permite testarea, etalonarea și activarea tahografelor și/sau descărcarea din acestea; |

|

(yy) |

„adaptor” înseamnă: un dispozitiv care emite în permanență un semnal reprezentativ pentru viteza vehiculului și/sau distanța parcursă de acesta, altul decât cel utilizat pentru detectarea independentă a deplasărilor, și care este:

utilizarea unui astfel de adaptor în vehiculele menționate mai sus permite instalarea și utilizarea corectă a unei unități montate pe vehicul care respectă toate cerințele prezentei anexe; în cazul vehiculelor respective, tahograful inteligent include cabluri, un adaptor și o unitate montată pe vehicul; |

|

(zz) |

„integritatea datelor” înseamnă: precizia și compatibilitatea datelor stocate, indicate prin absența oricărei modificări a datelor între două actualizări ale unei înregistrări de date. Integritatea implică faptul că datele constituie o copie fidelă a versiunii originale, de exemplu faptul că datele nu au fost deteriorate în cursul procesului de scriere pe sau de citire dintr-un card de tahograf sau dintr-un dispozitiv corespunzător sau în cursul transmisiei prin intermediul oricărui canal de comunicare; |

|

(aaa) |

„confidențialitatea datelor” înseamnă: măsurile tehnice generale luate cu scopul de a asigura punerea corespunzătoare în aplicare a principiilor prevăzute în Directiva 95/46/CE a Parlamentului European și a Consiliului (9), precum și a principiilor prevăzute în Directiva 2002/58/CE a Parlamentului European și a Consiliului (10); |

|

(bbb) |

„sistem tahografic inteligent” înseamnă: aparatura de înregistrare, cardurile de tahograf și ansamblul tuturor echipamentelor cu interacțiune directă sau indirectă în cursul etapelor de construcție, instalare, utilizare, testare și control ale acestora, precum cardurile, cititorul pentru comunicarea la distanță și orice alte echipamente pentru descărcarea datelor, analizarea datelor, etalonare, generarea, gestionarea sau introducerea elementelor de securitate etc.; |

|

(ccc) |

„data introducerii” înseamnă: 36 de luni de la intrarea în vigoare a dispozițiilor detaliate menționate la articolul 11 din Regulamentul (UE) nr. 165/2014 al Parlamentului European și al Consiliului (11). Este data începând de la care vehiculele înmatriculate pentru prima dată:

|

|

(ddd) |

„profil de protecție” înseamnă: un document utilizat ca parte a procesului de certificare în conformitate cu criteriile comune, care definește, independent de punerea în aplicare, cerințele de securitate pentru garantarea protecției informațiilor; |

|

(eee) |

„precizia GNSS” înseamnă: în contextul înregistrării poziției de către un sistem global de navigație prin satelit (GNSS) cu ajutorul tahografelor, înseamnă valoarea scăderii preciziei în plan orizontal (HDOP – Horizontal Dilution of Precision), calculată ca cea mai mică dintre valorile HDOP colectate de la sistemele GNSS disponibile. |

2. CARACTERISTICI ȘI FUNCȚII GENERALE ALE APARATURII DE ÎNREGISTRARE

2.1 Caracteristici generale

Scopul aparaturii de înregistrare este de a înregistra, a stoca, a afișa, a imprima și a genera date privind activitatea șoferului.

Orice vehicul dotat cu aparatură de înregistrare conformă cu dispozițiile prezentei anexe trebuie să fie echipat, de asemenea, cu un vitezometru și cu un odometru. Aceste funcții pot fi incluse în aparatura de înregistrare.

|

(1) |

Aparatura de înregistrare include cabluri, un senzor de mișcare și o unitate montată pe vehicul. |

|

(2) |

Interfața dintre senzorii de mișcare și unitățile montate pe vehicul respectă cerințele specificate în apendicele 11. |

|

(3) |

Unitatea montată pe vehicul este conectată la sistemul (sistemele) global(e) de navigație prin satelit, în conformitate cu apendicele 12. |

|

(4) |

Unitatea montată pe vehicul comunică cu cititoarele pentru comunicarea în scopul detectării timpurii la distanță, în conformitate cu apendicele 14. |

|

(5) |

Unitatea montată pe vehicul poate include o interfață ITS, specificată în apendicele 13. Aparatura de înregistrare poate fi conectată la alte echipamente prin intermediul unor interfețe suplimentare și/sau prin interfața ITS opțională. |

|

(6) |

Includerea în sau conectarea la aparatura de înregistrare a oricărei funcții, dispozitiv sau dispozitive, omologate sau de alt tip, nu trebuie să interfereze sau să fie susceptibilă de a interfera cu funcționarea corespunzătoare și sigură a aparaturii de înregistrare, nici să încalce sau să fie susceptibilă de a încălca dispozițiile prezentului regulament. Utilizatorii aparaturii de înregistrare se identifică prin intermediul cardurilor de tahograf. |

|

(7) |

Aparatura de înregistrare oferă drepturi selective de acces la date și la funcții, pe baza tipului și/sau a identității utilizatorului. |

Aparatura de înregistrare înregistrează și stochează date în memoria sa de date, în echipamentul de comunicare la distanță și pe cardurile de tahograf.

Acest lucru se face în conformitate cu Directiva 95/46/CE din 24 octombrie 1995 privind protecția persoanelor fizice în ceea ce privește prelucrarea datelor cu caracter personal și libera circulație a acestor date (12), cu Directiva 2002/58/CE din 12 iulie 2002 privind prelucrarea datelor personale și protejarea confidențialității în sectorul comunicațiilor publice (13) și cu articolul 7 din Regulamentul (UE) nr. 165/2014.

2.2 Funcții

|

(8) |

Aparatura de înregistrare asigură următoarele funcții:

|

2.3 Moduri de funcționare

|

(9) |

Aparatura de înregistrare are patru moduri de operare:

|

|

(10) |

Aparatura de înregistrare este comutată la următoarele moduri de funcționare pe baza cardurilor de tahograf valabile introduse în dispozitivele de interfață pentru card. Generația cardului de tahograf nu este relevantă pentru determinarea modului de funcționare, cu condiția să fie introdus un card valabil. Un card de atelier de primă generație este întotdeauna considerat nevalabil atunci când este introdus într-o unitate montată pe vehicul (VU) de a doua generație.

|

||||||||||||||||||||||||||||||||||||||||||||

|

(11) |

Aparatura de înregistrare refuză cardurile nevalabile introduse, permițând în astfel de cazuri numai afișarea, imprimarea sau descărcarea datelor stocate pe cardurile expirate. |

|

(12) |

Toate funcțiile enumerate la punctul 2.2 sunt disponibile în orice mod de funcționare, cu următoarele excepții:

|

|

(13) |

Aparatura de înregistrare poate extrage orice date în vederea afișării, imprimării sau descărcării pe suporturi externe, cu următoarele excepții:

|

2.4 Securitate

Scopul sistemului de securitate este de a proteja memoria de date astfel încât să împiedice accesul neautorizat la date și manipularea acestora și de a detecta orice astfel de tentative, protejând integritatea și autenticitatea datelor transmise între senzorul de mișcare și unitatea montată pe vehicul, integritatea și autenticitatea datelor transmise între aparatura de înregistrare și cardurile de tahograf, integritatea și autenticitatea datelor transmise între aparatura de înregistrare și echipamentul GNSS extern, precum și confidențialitatea, integritatea și autenticitatea datelor transmise, în scopuri de control, prin comunicarea la distanță în scopul detectării timpurii, precum și verificând integritatea și autenticitatea datelor descărcate.

|

(14) |

Pentru a garanta securitatea sistemului, următoarele componente trebuie să îndeplinească cerințele de securitate specificate în profilurile de protecție, în conformitate cu apendicele 10:

|

3. CERINȚE DE CONSTRUCȚIE ȘI DE FUNCȚIONARE APLICABILE APARATURII DE ÎNREGISTRARE

3.1 Monitorizarea introducerii și retragerii cardurilor

|

(15) |

Aparatura de înregistrare monitorizează dispozitivele de interfață pentru card pentru a detecta introducerile și retragerile cardurilor. |

|

(16) |

La introducerea unui card, aparatura de înregistrare verifică valabilitatea cardului de tahograf introdus și, dacă acesta este valabil, identifică tipul și generația cardului. Dacă în aparatura de înregistrare a fost deja introdus un card cu același număr și cu un indice de reînnoire mai mare, cardul în cauză este declarat nevalabil. Dacă în aparatura de înregistrare a fost deja introdus un card cu același număr și cu același indice de reînnoire, dar cu un indice de înlocuire mai mare, cardul în cauză este declarat nevalabil. |

|

(17) |

Cardurile de tahograf de primă generație sunt considerate nevalabile de către aparatura de înregistrare după ce posibilitatea de a utiliza carduri de tahograf de primă generație a fost suprimată de un atelier, în conformitate cu apendicele 15 (cerința MIG003). |

|

(18) |

Cardurile de atelier de primă generație care sunt introduse într-o aparatură de înregistrare de a doua generație sunt considerate nevalabile. |

|

(19) |

Aparatura de înregistrare este proiectată astfel încât cardurile de tahograf să fie blocate în poziția corectă la introducerea lor în dispozitivul de interfață pentru card. |

|

(20) |

Retragerea cardurilor de tahograf este posibilă numai după oprirea vehiculului și după stocarea datelor relevante pe carduri. Retragerea cardului necesită o intervenție concretă a utilizatorului. |

3.2 Măsurarea vitezei, a poziției și a distanței

|

(21) |

Senzorul de mișcare (integrat eventual în adaptor) reprezintă principala sursă de măsurare a vitezei și a distanței. |

|

(22) |

Această funcție asigură măsurarea continuă și poate indica valoarea înregistrată de odometru care corespunde distanței totale parcurse de vehicul, pe baza impulsurilor emise de senzorul de mișcare. |

|

(23) |

Această funcție asigură măsurarea continuă și poate indica viteza vehiculului, pe baza impulsurilor emise de senzorul de mișcare. |

|

(24) |

Funcția de măsurare a vitezei indică, de asemenea, dacă vehiculul se deplasează sau este oprit. Se consideră că vehiculul se deplasează în momentul în care funcția detectează o valoare mai mare de 1 imp/sec de la senzorul de mișcare timp de cel puțin cinci secunde, în caz contrar vehiculul fiind considerat oprit. |

|

(25) |

Dispozitivele pentru afișarea vitezei (vitezometrul) și a distanței totale parcurse (odometrul) instalate în orice vehicul prevăzut cu o aparatură de înregistrare care respectă dispozițiile prezentului regulament trebuie să respecte cerințele privind toleranțele maxime (a se vedea punctele 3.2.1 și 3.2.2.) prevăzute în prezenta anexă. |

|

(26) |

Pentru detectarea manipulării datelor de la senzorul de mișcare, informațiile provenite de la senzorul de mișcare sunt coroborate cu informațiile privind deplasarea vehiculului derivate din receptorul GNSS și, în mod opțional, din altă (alte) sursă (surse) independentă (independente) de senzorul de mișcare. |

|

(27) |

Această funcție măsoară poziția vehiculului pentru a permite înregistrarea automată:

|

3.2.1 Măsurarea distanței parcurse

|

(28) |

Distanța parcursă poate fi măsurată:

|

|

(29) |

Aparatura de înregistrare măsoară distanța parcursă între 0 și 9 999 999,9 km. |

|

(30) |

Distanța măsurată respectă următoarele limite de toleranță (distanțe de cel puțin 1 000 m):

|

|

(31) |

Distanța măsurată trebuie să aibă o rezoluție de 0,1 km sau mai bună. |

3.2.2 Măsurarea vitezei

|

(32) |

Aparatura de înregistrare măsoară viteza între 0 și 220 km/h. |

|

(33) |

Pentru a asigura o toleranță maximă de ± 6 km/h pentru viteza afișată în timpul funcționării și luând în considerare:

aparatura de înregistrare trebuie să măsoare viteza cu o toleranță de ± 1 km/h (la viteză constantă) dacă vitezele se încadrează între 20 și 180 km/h, iar coeficienții caracteristici ai vehiculului între 4 000 și 25 000 imp/km. Notă: Datorită rezoluției stocării de date, se adaugă o toleranță suplimentară de ± 0,5 km/h la viteza stocată de aparatura de înregistrare. |

|

(34) |

Viteza trebuie măsurată corect, în limitele normale de toleranță, în primele două secunde de după finalizarea unei modificări a vitezei, dacă viteza s-a modificat într-un ritm de până la 2 m/s2. |

|

(35) |

Măsurarea vitezei trebuie să aibă o rezoluție de 1 km/h sau mai bună. |

3.2.3 Măsurarea poziției

|

(36) |

Aparatura de înregistrare măsoară poziția absolută a vehiculului cu ajutorul receptorului GNSS. |

|

(37) |

Poziția absolută se măsoară în coordonate geografice de latitudine și longitudine, în grade și minute, cu o rezoluție de 1/10 de minut. |

3.3 Măsurarea timpului

|

(38) |

Funcția de măsurare a timpului măsoară în permanență data și ora UTC și le furnizează în format digital. |

|

(39) |

Data și ora UTC se utilizează pentru datarea datelor din aparatura de înregistrare (înregistrări, schimburi de date) și pentru toate materialele imprimate menționate la apendicele 4 „Materiale imprimate”. |

|

(40) |

Pentru afișarea orei locale este posibilă modificarea decalajului orar al orei afișate, în intervale de o jumătate de oră. Nu este admis niciun alt decalaj în afara celor care reprezintă multipli negativi sau pozitivi de jumătate de oră; |

|

(41) |

Abaterea de timp nu trebuie să depășească ± 2 secunde pe zi în condiții de omologare de tip, în absența oricărei reglări a orei. |

|

(42) |

Timpul se măsoară cu o rezoluție de o secundă sau mai bună. |

|

(43) |

Măsurarea timpului nu este afectată de întreruperile alimentării cu energie electrică din exterior care durează mai puțin de 12 luni în condiții de omologare de tip. |

3.4 Monitorizarea activităților conducătorului auto

|

(44) |

Această funcție monitorizează, în mod permanent și separat, activitățile unui conducător auto și ale unui copilot. |

|

(45) |

Activitățile conducătorului auto sunt CONDUCERE, MUNCĂ, DISPONIBILITATE sau PAUZĂ/ODIHNĂ. |

|

(46) |

Pilotul și/sau copilotul pot selecta manual MUNCĂ, DISPONIBILITATE sau PAUZĂ/ODIHNĂ. |

|

(47) |

Când vehiculul este în mișcare, se selectează automat activitatea CONDUCERE pentru conducătorul auto și DISPONIBILITATE pentru copilot. |

|

(48) |

Când vehiculul se oprește, pentru conducătorul auto se selectează automat MUNCĂ. |

|

(49) |

Se consideră că prima modificare a activității în ODIHNĂ sau DISPONIBILITATE în termen de 120 de secunde de la selectarea automată a activității MUNCĂ din cauza opririi vehiculului s-a produs în momentul în care vehiculul s-a oprit (fiind astfel posibilă anularea modificării în MUNCĂ). |

|

(50) |

Această funcție transmite modificările activităților către funcțiile de înregistrare cu o rezoluție de un minut. |

|

(51) |

Dacă o activitate de CONDUCERE este înregistrată ca activitate atât în minutul imediat anterior, cât și în minutul imediat ulterior unui minut calendaristic dat, minutul respectiv va fi considerat în întregime drept minut de CONDUCERE. |

|

(52) |

Dacă un minut calendaristic dat nu este considerat minut de CONDUCERE conform cerinței 051, întregul minut este considerat ca aparținând aceluiași tip de activitate ca cea mai lungă activitate continuă derulată în minutul respectiv (sau cea mai recentă activitate în cazul unor activități cu durată egală). |

|

(53) |

Această funcție permite, de asemenea, monitorizarea permanentă a timpului de conducere continuă și a duratei cumulate a pauzelor conducătorului auto. |

3.5 Monitorizarea regimului de conducere

|

(54) |

Această funcție monitorizează, în mod permanent și automat, regimul de conducere. |

|

(55) |

Când în aparat sunt introduse două carduri de conducător auto valabile, se selectează regimul de conducere ECHIPAJ, iar în toate celelalte cazuri se selectează regimul SINGUR. |

3.6 Înregistrări realizate de conducătorii auto

3.6.1 Înregistrarea locurilor în care încep și/sau se încheie zilele de lucru

|

(56) |

Această funcție permite înregistrarea locurilor în care, potrivit conducătorului auto și/sau copilotului, încep și/sau se încheie zilele sale (lor) de lucru. |

|

(57) |

Un loc înseamnă țara și, dacă este cazul, și regiunea care sunt înregistrate sau confirmate manual. |

|

(58) |

În momentul retragerii unui card de conducător auto, aparatura de înregistrare îi solicită conducătorului auto (copilotului) să introducă un „loc în care se încheie ziua de lucru”. |

|

(59) |

Conducătorul auto introduce atunci locul în care se află vehiculul în momentul respectiv, acest lucru fiind considerat o înregistrare temporară. |

|

(60) |

Înregistrarea locurilor în care încep și/sau se încheie zilele de lucru este posibilă prin intermediul comenzilor din meniuri. Dacă într-un minut calendaristic se efectuează mai multe astfel de înregistrări, nu vor rămâne înregistrate decât locul de începere cel mai recent introdus și locul de încheiere cel mai recent introdus. |

3.6.2 Introducerea manuală a activităților conducătorului auto și acordul conducătorului auto pentru interfața ITS

|

(61) |

Aparatura de înregistrare permite introducerea manuală a activităților numai în momentul introducerii cardului de conducător auto (sau de atelier). Introducerea manuală a activităților se efectuează utilizând valorile datei și orei locale corespunzătoare fusului orar (decalaj UTC) setat la momentul respectiv pentru unitatea montată pe vehicul. La introducerea cardului de conducător auto sau de atelier, titularului cardului i se vor reaminti următoarele:

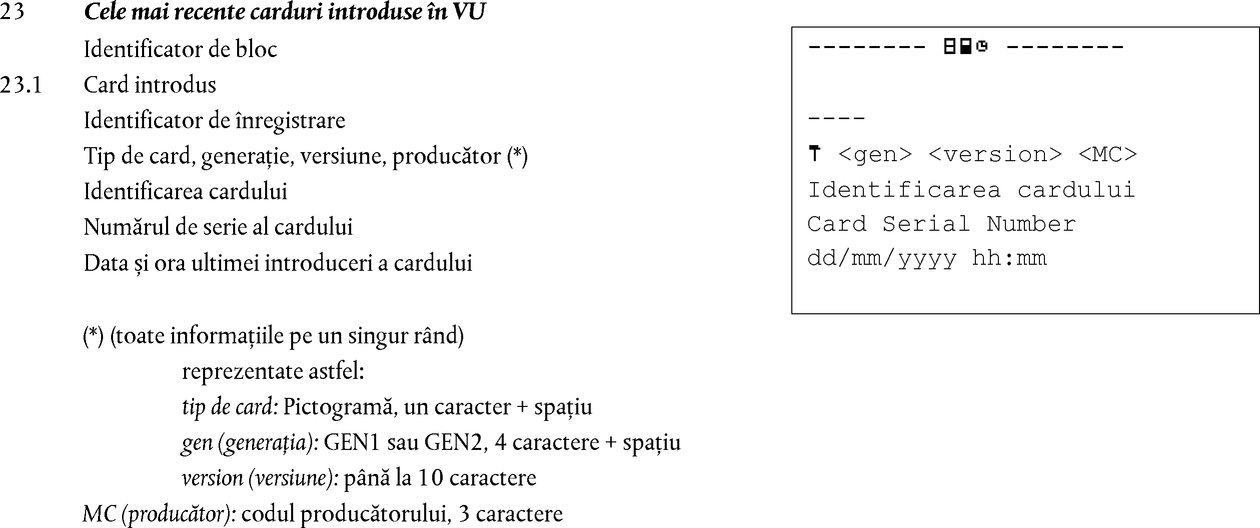

La prima introducere a unui card de conducător auto sau de atelier care nu este recunoscut, la momentul respectiv, de unitatea montată pe vehicul, titularul cardului este invitat să își exprime acordul privind extragerea datelor cu caracter personal din tahograf prin intermediul interfeței ITS opționale. Acordul conducătorului auto (respectiv al atelierului) poate fi activat sau dezactivat în orice moment prin comenzile din meniu, cu condiția să fie introdus cardul de conducător auto (respectiv de atelier). Este posibil să se introducă activități, cu următoarele restricții:

Este posibil să se introducă manual date, dacă este necesar, la prima introducere a unui card de conducător auto (sau de atelier) care nu a mai fost utilizat. Procedura de introducere manuală a activităților include toate etapele consecutive necesare pentru stabilirea tipului, a orei de începere și a orei de încheiere a fiecărei activități. Pentru oricare subdiviziune a perioadei de timp dintre ultima retragere a cardului și inserarea curentă a acestuia, titularul cardului are opțiunea de a nu declara nicio activitate. În timpul introducerii manuale a datelor asociate introducerii cardului, titularul cardului are posibilitatea de a introduce, dacă este cazul:

Dacă titularul cardului nu înregistrează locul în care își începe sau își încheie ziua de lucru în cursul introducerii manuale a datelor asociate introducerii cardului, acest lucru se consideră drept o declarație a faptului că ziua sa de lucru nu s-a modificat de la ultima retragere a cardului. Următoarea înregistrare a unui loc în care se încheie o zi de lucru anterioară superscrie apoi înregistrarea temporară efectuată cu ocazia ultimei retrageri a cardului. Dacă se introduce un loc, acesta se înregistrează pe cardul de tahograf relevant. Introducerea manuală a datelor se întrerupe dacă:

Sunt permise întreruperi suplimentare, de exemplu o pauză după o anumită perioadă de inactivitate a utilizatorului. Dacă introducerea manuală a datelor este întreruptă, aparatura de înregistrare validează orice date complete privind locul și activitatea (care indică, fără ambiguitate, fie locul și timpul, fie tipul de activitate, ora de începere și ora încheiere) care au fost deja înregistrate. Dacă, în cursul introducerii manuale a datelor pentru un card introdus anterior, se introduce un al doilea card de conducător auto sau de atelier, introducerea manuală a datelor pentru primul card poate fi finalizată înainte de a începe introducerea manuală a datelor pentru cel de al doilea card. Titularul cardului are opțiunea de a introduce manual date conform următoarei proceduri minime:

Procedura se încheie în momentul în care ora de încheiere a unei activități introduse manual este aceeași cu ora inserării cardului. Aparatura de înregistrare poate apoi permite, opțional, titularului cardului să modifice orice activitate introdusă manual, până în momentul validării prin selectarea unei comenzi specifice. Ulterior, orice astfel de modificări sunt interzise. |

3.6.3 Înregistrarea condițiilor specifice

|

(62) |

Aparatura de înregistrare permite conducătorului auto să introducă, în timp real, următoarele două condiții specifice:

O condiție de tip „TRASEU PARCURS PE FERIBOT/ÎN TREN” nu se poate produce dacă este deschisă o condiție de tip „ÎN AFARA ZONEI DE APLICARE A REGLEMENTĂRILOR”. O condiție deschisă de tip „ÎN AFARA ZONEI DE APLICARE A REGLEMENTĂRILOR” trebuie să fie închisă în mod automat de către aparatura de înregistrare dacă este introdus sau retras un card de conducător auto. O condiție deschisă de tip „ÎN AFARA ZONEI DE APLICARE A REGLEMENTĂRILOR” împiedică apariția următoarelor evenimente și avertismente:

Indicatorul de început al condiției „TRASEU PARCURS PE FERIBOT/ÎN TREN” se setează înainte de oprirea motorului pe feribot/în tren. O condiție deschisă de tip „TRASEU PARCURS PE FERIBOT/ÎN TREN” trebuie să se încheie atunci când se produce oricare dintre următoarele evenimente:

O condiție deschisă de tip „TRASEU PARCURS PE FERIBOT/ÎN TREN” se încheie atunci când nu mai este valabilă în temeiul normelor prevăzute în Regulamentul (CE) nr. 561/2006. |

3.7 Gestionarea blocărilor efectuate de societate

|

(63) |

Această funcție permite gestionarea blocărilor efectuate de o societate pentru a-și asigura accesul exclusiv la date în modul societate. |

|

(64) |

Blocările efectuate de societate constau într-o dată și o oră de începere (blocare) și într-o dată și o oră de sfârșit (deblocare) asociate identificării societății pe baza numărului cardului de societate (la blocare). |

|

(65) |

Blocările pot fi „activate” sau „dezactivate” numai în timp real. |

|

(66) |

Deblocarea poate fi efectuată numai de către societatea a cărei blocare este „activă” (conform identificării pe baza primelor 13 caractere din numărul cardului de societate) sau |

|

(67) |

Deblocarea este automată dacă o altă societate efectuează o blocare. |

|

(68) |

Dacă o societate efectuează o blocare și dacă blocarea anterioară a fost efectuată de aceeași societate, se consideră că blocarea anterioară nu a fost „dezactivată” și este încă „activă”. |

3.8 Monitorizarea activităților de control

|

(69) |

Această funcție monitorizează activitățile de AFIȘARE, IMPRIMARE, DESCĂRCARE din VU și de pe card și de verificare a ETALONĂRII ÎN TRAFIC, realizate în modul control. |

|

(70) |

Această funcție monitorizează, de asemenea, activitățile de CONTROL AL DEPĂȘIRII LIMITEI DE VITEZĂ în modul control. Se consideră că a avut loc un control al depășirii limitei de viteză dacă, în modul control, mesajul „depășirea limitei de viteză” a fost trimis spre imprimantă sau pe ecran sau dacă din memoria de date a VU au fost descărcate date privind „evenimente sau anomalii”. |

3.9 Detectarea evenimentelor și/sau a anomaliilor

|

(71) |

Această funcție detectează următoarele evenimente și/sau anomalii: |

3.9.1 Evenimentul „Introducerea unui card nevalabil”

|

(72) |

Acest eveniment este declanșat de introducerea oricărui card nevalabil, de introducerea unui card de conducător auto deja înlocuit și/sau la expirarea unui card valabil introdus. |

3.9.2 Evenimentul „Conflict de carduri”

|

(73) |

Acest eveniment este declanșat la producerea oricăreia dintre combinațiile de carduri valabile notate cu X din tabelul următor:

|

||||||||||||||||||||||||||||||||||||||||||||

3.9.3 Evenimentul „Suprapunere a timpului”

|

(74) |

Acest eveniment este declanșat atunci când ora/data ultimei retrageri a unui card de conducător auto, așa cum este citită de pe card, sunt ulterioare datei/orei curente înregistrate de aparatura de înregistrare în care este introdus cardul respectiv. |

3.9.4 Evenimentul „Conducere fără un card adecvat”

|

(75) |

Acest eveniment este declanșat de oricare dintre combinațiile de carduri de tahograf valabile notate cu X din tabelul următor, atunci când activitatea conducătorului auto se modifică devenind CONDUCERE sau când intervine o schimbare a modului de funcționare în timp ce activitatea conducătorului auto este CONDUCERE:

|

||||||||||||||||||||||||||||||||||||||||||||

3.9.5 Evenimentul „Introducerea cardului în timpul conducerii”

|

(76) |

Acest eveniment este declanșat la introducerea unui card de tahograf în orice slot în timp ce activitatea conducătorului auto este CONDUCERE. |

3.9.6 Evenimentul „Încheierea incorectă a ultimei sesiuni”

|

(77) |

Acest eveniment este declanșat atunci când, la introducerea unui card, aparatura de înregistrare detectează faptul că, în pofida dispozițiilor de la punctul 3.1, sesiunea anterioară de utilizare a cardului nu a fost încheiată corect (cardul a fost retras înainte ca toate datele relevante să fi fost stocate pe el). Acest eveniment este declanșat numai de cardul de conducător auto și de cardul de atelier. |

3.9.7 Evenimentul „Depășirea limitei de viteză”

|

(78) |

Acest eveniment este declanșat pentru fiecare depășire a limitei de viteză. |

3.9.8 Evenimentul „Întreruperea alimentării cu energie electrică”

|

(79) |

Acest eveniment este declanșat, în celelalte moduri decât modul etalonare sau control, în cazul oricărei întreruperi a alimentării cu energie electrică a senzorului de mișcare și/sau a unității montate pe vehicul, care durează mai mult de 200 de milisecunde. Pragul de întrerupere este stabilit de producător. Scăderea nivelului de alimentare cu energie datorată pornirii motorului nu declanșează acest eveniment. |

3.9.9 Evenimentul „Eroare de comunicare cu echipamentul de comunicare la distanță”

|

(80) |