1985R3821 — PL — 01.07.2013 — 017.001

Dokument ten służy wyłącznie do celów dokumentacyjnych i instytucje nie ponoszą żadnej odpowiedzialności za jego zawartość

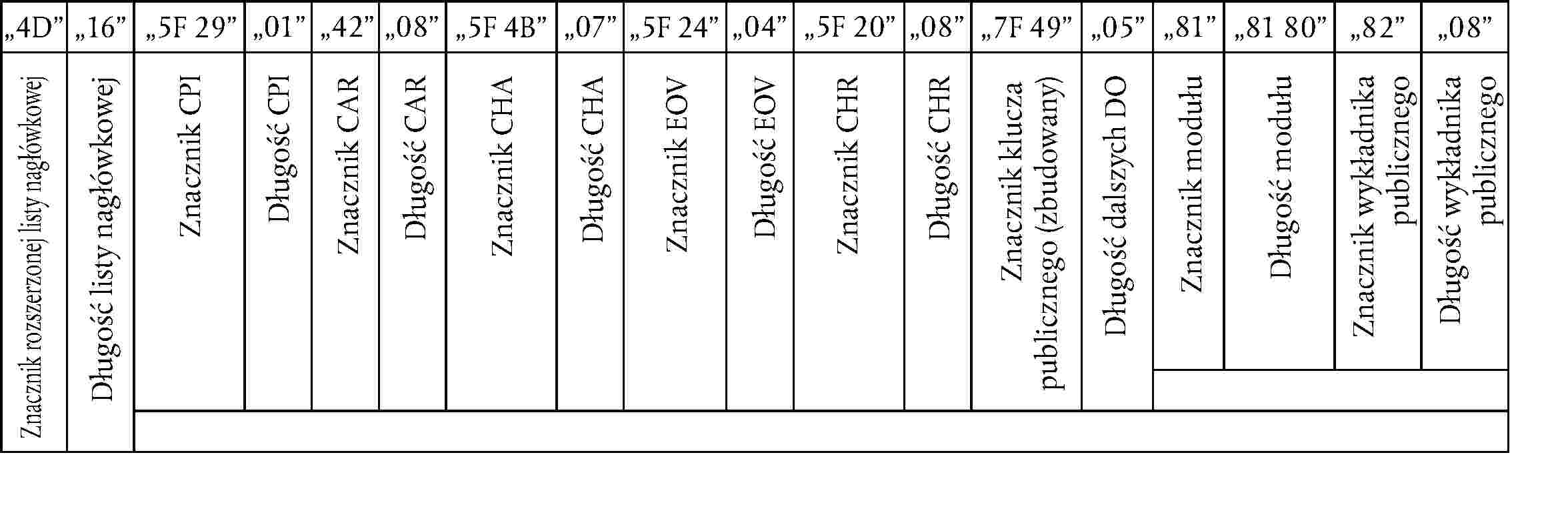

zmienione przez:

zmienione przez:

|

A1

|

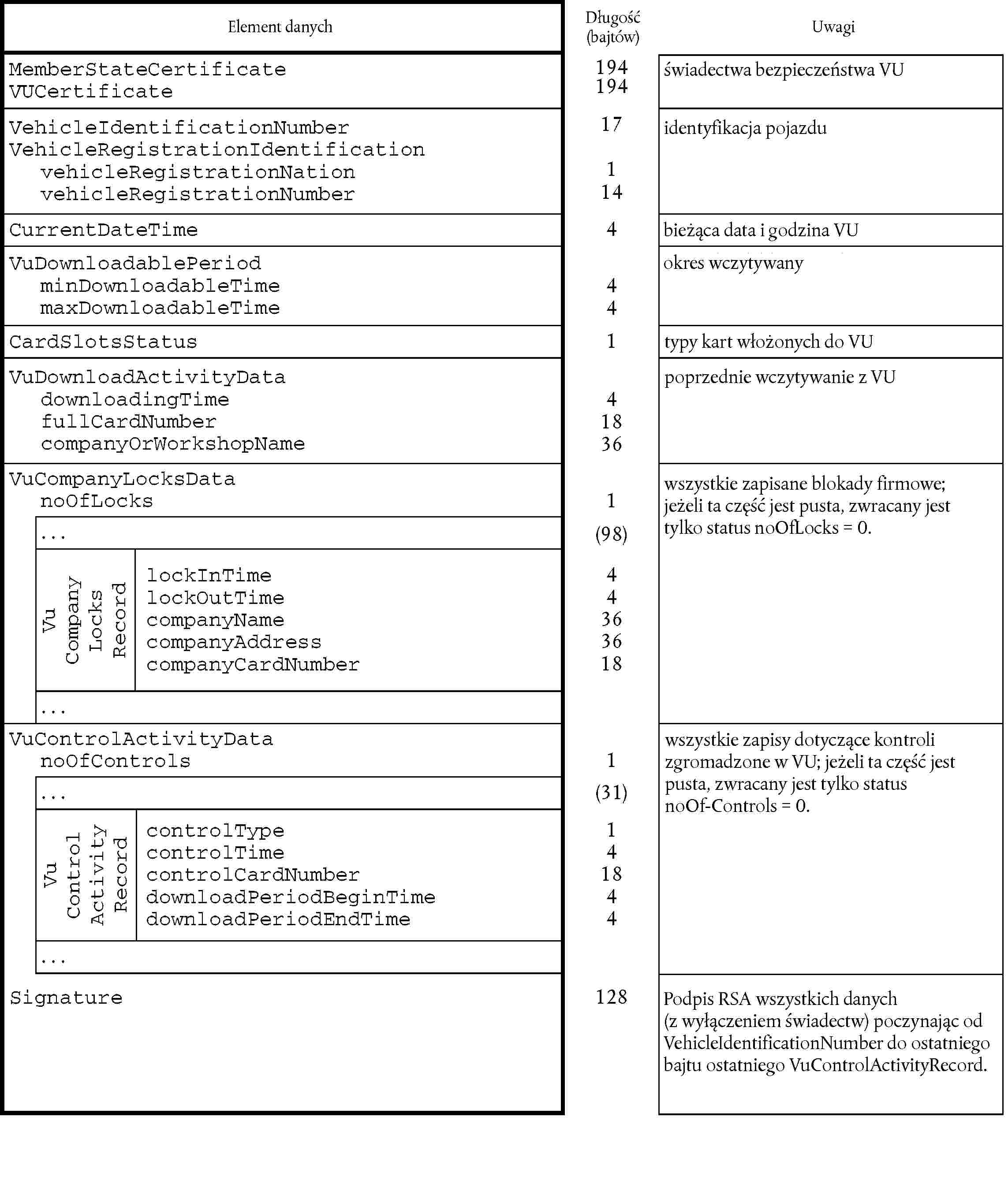

|

C 241

|

21

|

29.8.1994

|

|

►A2

|

|

L 236

|

33

|

23.9.2003

|

sprostowane przez:

▼B

ROZPORZĄDZENIE RADY (EWG) NR 3821/85

z dnia 20 grudnia 1985 r.

w sprawie urządzeń rejestrujących stosowanych w transporcie drogowym

RADA WSPÓLNOT EUROPEJSKICH,

uwzględniając Traktat ustanawiający Europejską Wspólnotę Gospodarczą, w szczególności jego art. 75,

uwzględniając wniosek Komisji (

1

),

uwzględniając opinię Parlamentu Europejskiego (

2

),

uwzględniając opinię Komitetu Ekonomiczno-Społecznego (

3

),

a także mając na uwadze, co następuje:

rozporządzenie (EWG) nr 1463/70 (

4

), ostatnio zmienione rozporządzeniem (EWG) nr 2828/77 (

5

), wprowadziło do transportu drogowego urządzenia rejestrujące;

biorąc pod uwagę zmiany określone w niniejszym dokumencie, dla zachowania jasności wszystkie odnośne przepisy powinny zostać zebrane w jednym dokumencie i w konsekwencji tego rozporządzenie Rady (EWG) nr 1463/70 powinno zostać uchylone; jednak przez pewien okres powinny zostać utrzymane w mocy wyłączenia zawarte w art. 3 ust. 1 dla niektórych usług przewozu osób;

stosowanie urządzeń rejestrujących mogących wskazywać okresy aktywności, określone w rozporządzeniu (EWG) nr 3820/85 w sprawie harmonizacji niektórych przepisów socjalnych odnosących się do transportu drogowego (

6

) ma na celu zapewnienie skutecznej kontroli stosowania tego prawodawstwa;

obowiązek stosowania takich urządzeń rejestrujących może zostać nałożony tylko na pojazdy zarejestrowane w Państwach Członkowskich; ponadto niektóre z tych pojazdów mogą, bez powodowania trudności, zostać wyłączone z zakresu niniejszego rozporządzenia;

na mocy zezwolenia udzielonego przez Komisję Państwa Członkowskie powinny być uprawnione w wyjątkowych okolicznościach do przyznawania pewnym pojazdom wyłączeń od przepisów rozporządzenia; w przypadkach nagłych powinna istnieć możliwość przyznawania takich wyłączeń na ograniczony okres bez uprzedniego zezwolenia Komisji;

dla zapewnienia skutecznej kontroli urządzenia te powinny być niezawodne, łatwe w użyciu i skonstruowane w taki sposób, aby zminimalizować jakąkolwiek możliwość oszustw, i dlatego powinny być w stanie zapewnić zapis okresów aktywności każdego kierowcy na osobnej wykresówce z dostateczną precyzją i w łatwej do odczytu formie;

automatyczny zapis innych parametrów jazdy, takich jak prędkość i długość przebytej drogi, przyczyni się do znacznej poprawy bezpieczeństwa ruchu drogowego oraz zachęci do rozważnego prowadzenia pojazdów; właściwe wydaje się takie wyposażenie urządzeń, aby umożliwić zapis także tych parametrów;

istnieje potrzeba ustalenia w ramach Wspólnoty norm dotyczących konstrukcji i instalacji urządzeń rejestrujących oraz stworzenia procedury zatwierdzenia typu EWG w celu uniknięcia na terytorium Państw Członkowskich jakichkolwiek przeszkód przy rejestracji pojazdów wyposażonych w takie urządzenia, przy ich dopuszczeniu do ruchu bądź eksploatacji lub też przeszkód w użytkowaniu urządzeń;

w przypadku różnych opinii Państw Członkowskich dotyczących homologacji typu EWG, w sprawach spornych Komisja jest uprawniona do podejmowania decyzji w ciągu sześciu miesięcy, o ile państwa, których to dotyczy, nie zdołają osiągnąć porozumienia;

dla wdrożenia niniejszego rozporządzenia oraz zapobieżenia oszustwom należałoby wydawać kopie wykresówek tym kierowcom, którzy o to wystąpią;

do osiągnięcia wyżej wymienionych celów sprawowania kontroli nad okresami pracy i odpoczynku konieczne jest, by pracodawcy i kierowcy byli odpowiedzialni za prawidłowe funkcjonowanie urządzeń rejestrujących oraz by z należytą dbałością wykonywali czynności wynikające z przepisów;

przepisy dotyczące liczby wykresówek, które kierowca powinien przy sobie przechowywać, powinny być poprawione w następstwie zastąpienia ruchomego tygodnia pracy tygodniem stałym;

postęp techniczny wymaga szybkiego dostosowywania wymagań technicznych przedstawionych w załącznikach do niniejszego rozporządzenia; dla ułatwienia wdrożenia koniecznych do tego celu środków należy zadbać o ustanowienie ścisłej współpracy między Państwami Członkowskimi a Komisją w ramach Komitetu Doradczego;

Państwa Członkowskie powinny wymieniać informacje o stwierdzonych naruszeniach;

dla zapewnienia prawidłowego i niezawodnego działania urządzeń rejestrujących pożądane jest określenie jednolitych wymagań dotyczących okresowych kontroli i badań, którym urządzenia mają podlegać po zainstalowaniu,

PRZYJMUJE NINIEJSZE ROZPORZĄDZENIE:

ROZDZIAŁ I

Zasady i zakres

Artykuł 1

Urządzenia rejestrujące, w rozumieniu niniejszego rozporządzenia, ich konstrukcja, zasady instalacji, użytkowania i kontroli, spełniają wymagania niniejszego rozporządzenia oraz wymagania określone

►M6

w załącznikach I lub IB i II ◄ , stanowiących integralną część niniejszego rozporządzenia.

▼M11

Artykuł 2

Dla celów niniejszego rozporządzenia zastosowanie mają definicje zawarte w art. 4 rozporządzenia (WE) nr 561/2006 Parlamentu Europejskiego i Rady z dnia 15 marca 2006 w sprawie harmonizacji niektórych przepisów socjalnych odnoszących się do transportu drogowego oraz zmieniającego rozporządzenia Rady (EWG) nr 3821/85 i (WE) 2135/98 (

7

).

▼B

Artykuł 3

▼C1

1. Urządzenie rejestrujące jest zainstalowane i używane w tych pojazdach, które są zarejestrowane w państwach członkowskich i są wykorzystywane do przewozu drogowego osób lub rzeczy, z wyłączeniem pojazdów, o których mowa w art. 4 i art. 14 ust. 1 rozporządzenia (EWG) nr 3820/85.

▼M11

2. Państwa Członkowskie mogą wyłączyć pojazdy wymienione w art. 13 ust. 1 i 3 rozporządzenia (WE) nr 561/2006 z zakresu stosowania niniejszego rozporządzenia.

▼C1

3. Państwa członkowskie, na mocy zezwolenia udzielonego przez Komisję, mogą wyłączyć z zakresu stosowania niniejszego rozporządzenia pojazdy używane do operacji transportowych, o których mowa w art. 13 ust. 2 rozporządzenia nr 3820/85. W przypadkach nagłych mogą przyznać czasowe wyłączenie na okres nie dłuższy niż 30 dni, przy czym Komisja jest niezwłocznie powiadamiana o tym fakcie. Komisja powiadamia inne państwa członkowskie o każdym wyłączeniu przyznanym na mocy niniejszego ustępu.

▼B

4. W odniesieniu do transportu krajowego Państwa Członkowskie mogą wymagać instalacji i stosowania urządzeń rejestrujących zgodnych z niniejszym rozporządzeniem względem wszystkich pojazdów, dla których ich instalacja i stosowanie nie jest wymagane przez ust. 1.

ROZDZIAŁ II

Homologacja typu

Artykuł 4

▼M6

Do celów niniejszego rozdziału wyrazy „urządzenia rejestrujące”; oznaczają „urządzenia rejestrujące oraz ich części składowe”.

▼B

Wniosek o homologację typu EWG urządzenia rejestrującego lub wzoru wykresówki

►M6

lub karty pamięci ◄ jest przedkładany, razem z właściwymi danymi technicznymi, przez producenta lub jego przedstawiciela w Państwie Członkowskim.

►C1

Wniosek dla tego samego typu urządzenia rejestrującego lub wzoru wykresówki

►M6

lub karty pamięci ◄ można złożyć tylko w jednym państwie członkowskim. ◄

Artykuł 5

▼M6

Państwo Członkowskie przyznaje homologację typu WE części, dla każdego rodzaju urządzenia rejestrującego, dla każdego wzoru wykresówki lub karty pamięci, spełniających wymagania wymienione w załączniku I lub IB do niniejszego rozporządzenia — pod warunkiem, że ma możliwość sprawdzenia czy określony produkt jest zgodny z homologowanym wzorem .

▼M14

Bezpieczeństwo systemu musi być zgodne z wymaganiami technicznymi określonymi w załączniku IB. Komisja zapewnia zastrzeżenie w wymienionym załączniku, że urządzenie rejestrujące nie może uzyskać homologacji WE części, do czasu, kiedy cały system (urządzenie rejestrujące, karta kierowcy oraz elektryczne połączenia skrzyni biegów) nie wykluczy możliwości sfałszowania lub zmiany danych dotyczących czasu prowadzenia pojazdu. Środki te, mające na celu zmianę elementów innych niż istotne niniejszego rozporządzenia, przyjmuje się zgodnie z procedurą regulacyjną połączoną z kontrolą, o której mowa w art. 18 ust. 2. Testy niezbędne dla sprawdzenia tego, będą przeprowadzane przez biegłych znających współczesne techniki fałszowania.

▼B

Jakakolwiek zmiana lub uzupełnienie zatwierdzonego wzoru muszą uzyskać dodatkową homologację typu EWG w Państwie Członkowskim, które przyznało pierwotną homologację typu.

Artykuł 6

Państwa Członkowskie przyznają wnioskodawcy znak homologacji typu EWG, odpowiadający wzorowi przedstawionemu w załączniku II, dla każdego wzoru urządzenia rejestrującego lub wzoru wykresówki

►M6

lub karty pamięci ◄ zatwierdzanego na mocy art. 5.

Artykuł 7

Właściwe organy Państwa Członkowskiego, w którym złożono wniosek o homologację typu, w odniesieniu do każdego wzoru urządzenia rejestrującego bądź wzoru wykresówki

►M6

lub karty pamięci ◄ , który zatwierdzają bądź któremu odmawiają homologacji typu, przesyłają w terminie jednego miesiąca właściwym organom innych Państw Członkowskich kopię homologacji typu wraz z właściwymi danymi technicznymi albo w przypadku odmowy powiadamiają je o odmowie zatwierdzenia typu; w przypadku odmowy podają powody podjęcia takiej decyzji.

Artykuł 8

1. Jeżeli Państwo Członkowskie, które na mocy art. 5 przyznało homologację typu EWG, stwierdzi, że jakieś urządzenie rejestrujące bądź wykresówka

►M6

lub karta pamięci ◄ oznaczone przyznanym przez nie znakiem homologacji typu EWG nie odpowiada zatwierdzonemu wzorowi, podejmuje wówczas niezbędne działania, by zapewnić zgodność produkowanych urządzeń lub wykresówek

►M6

lub kart pamięci ◄ z zatwierdzonym wzorem. Jeżeli to okaże się konieczne, działania te mogą obejmować cofnięcie homologacji typu EWG.

2. Państwo Członkowskie, które przyznało homologację typu EWG, wycofuje homologację, jeżeli zatwierdzone urządzenie rejestrujące bądź wykresówka

►M6

lub karta pamięci ◄ nie są zgodne z niniejszym rozporządzeniem lub jego załącznikami, albo też wykazują w użytkowaniu wadę, która powoduje ich nieprzydatność do osiągnięcia celu, dla którego są przeznaczone.

3. Jeżeli Państwo Członkowskie, które przyznało homologację typu EWG, jest powiadamiane przez inne Państwo Członkowskie o jednym z przypadków, o których mowa w ust. 1 i 2, podejmuje, po przeprowadzeniu konsultacji z tym państwem, działania określone w tych ustępach, z uwzględnieniem ust. 5.

4.

►C1

Państwo członkowskie, które stwierdzi, że zaistniał jeden z przypadków, o których mowa w ust. 2 może zabronić aż do odwołania wprowadzania na rynek i użytkowania urządzeń rejestrujących lub wykresówek

►M6

lub kart pamięci ◄ . To samo stosuje się do przypadków wymienionych w ust. 1 w odniesieniu do urządzeń rejestrujących lub wykresówek

►M6

lub kart pamięci ◄ , które były wyłączone z legalizacji pierwotnej EWG, jeżeli producent, po stosownym ostrzeżeniu, nie doprowadzi do zgodności z zatwierdzonym wzorem lub z wymaganiami niniejszego rozporządzenia. ◄

W każdym przypadku w terminie jednego miesiąca właściwe władze Państw Członkowskich informują się wzajemnie oraz informują Komisję o każdym przypadku cofnięcia homologacji typu EWG lub o jakichkolwiek innych działaniach podjętych na mocy ust. 1, 2 i 3 oraz określają powody podjęcia takiego działania.

5. Jeżeli Państwo Członkowskie, które przyznało homologację typu, kwestionuje istnienie jakiegokolwiek z przypadków wymienionych w ust. 1 lub 2, zainteresowane Państwa Członkowskie dążą do rozwiązania sporu, informując o tym Komisję.

Jeżeli w terminie czterech miesięcy od daty zgłoszenia, o której mowa powyżej w ust. 3, rozmowy pomiędzy Państwami Członkowskimi nie zakończą się porozumieniem, Komisja po zasięgnięciu opinii ekspertów ze wszystkich Państw Członkowskich oraz po rozważeniu wszystkich związanych ze sprawą czynników, np. gospodarczych i technicznych, w ciągu sześciu miesięcy podejmuje decyzję, o której powiadamia zainteresowane Państwa Członkowskie i jednocześnie pozostałe Państwa Członkowskie. Za każdym razem Komisja ustanawia termin zastosowania swojej decyzji.

Artykuł 9

▼C1

1. Wnioskujący o homologację typu EWG wzoru wykresówki określa we wniosku typ lub typy urządzeń rejestrujących, do których dana wykresówka jest przeznaczona oraz dostarcza urządzenia rejestrujące typu lub typów odpowiednich do sprawdzenia wykresówki.

▼B

2. Właściwe organy w każdym z Państw Członkowskich umieszczają w decyzji homologacji wzoru wykresówki typ lub typy urządzeń rejestrujących, w których wykresówka może być używana.

Artykuł 10

Żadne Państwo Członkowskie nie może odmówić rejestracji pojazdu wyposażonego w urządzenie rejestrujące lub zakazać wprowadzenia takiego pojazdu do ruchu bądź używania, podając jako przyczynę fakt wyposażenia w urządzenie rejestrujące, jeżeli to urządzenie jest oznaczone znakiem homologacji typu EWG, o którym mowa w art. 6, oraz ma tabliczkę pomiarową, o której mowa w art. 12.

Artykuł 11

Wszystkie wydane na mocy niniejszego rozporządzenia decyzje odmawiające homologacji lub cofające homologację typu urządzenia rejestrującego lub wzoru wykresówki

►M6

lub karty pamięci ◄ zawierają szczegółowe przyczyny ich wydania. Decyzja jest podawana do wiadomości zainteresowanej stronie wraz z informacją o przysługującej jej możliwości odwołania, zgodnie z obowiązującym ustawodawstwem Państw Członkowskich, oraz o terminach wniesienia takiego odwołania.

ROZDZIAŁ III

Instalacja i kontrola

Artykuł 12

1. Urządzenia rejestrujące mogą być instalowane lub naprawiane wyłącznie przez instalatorów lub warsztaty uprawnione przez właściwe organy Państw Członkowskich do wykonywania tego rodzaju prac oraz po tym, jak organy te, o ile uznają to za stosowne, zasięgnęły opinii zainteresowanych producentów.

▼M6

Administracyjny okres ważności kart uprawnionego warsztatu oraz instalatora nie powinien przekraczać jednego roku.

W przypadku, gdy karta wydana uprawnionemu warsztatowi lub instalatorowi ma zostać przedłużona, bądź jest zniszczona, działa wadliwie, została zgubiona lub skradziona, władze wydają kartę zastępczą w ciągu pięciu dni roboczych od dnia otrzymania szczegółowego wniosku o jej wydanie.

W przypadku, gdy stara karta zostaje zastąpiona nową, nowa karta ma ten sam numer informacyjny „warsztatu”;, ale indeks będzie zwiększony o jeden. Władze wydające kartę prowadzą rejestr kart zagubionych, skradzionych i uszkodzonych.

Państwa Członkowskie podejmują wszelkie niezbędne działania, aby zabezpieczyć karty przekazywane uprawnionym instalatorom i warsztatom przed możliwością ich sfałszowania.

▼M6

2. Uprawniony instalator lub warsztat umieszcza specjalny znak na zakładanych przez siebie zabezpieczeniach, i ponadto wprowadza do urządzenia rejestrującego zgodnego z załącznikiem IB, elektroniczne dane zabezpieczające, w szczególności w celu przeprowadzania kontroli ich tożsamości. Właściwe władze każdego z Państw Członkowskich prowadzą rejestr użytych znaków oraz elektronicznych zabezpieczeń, a także wydanych kart uprawnionych warsztatów oraz instalatorów.

3. Właściwe władze Państw Członkowskich przesyłają Komisji wykazy upoważnionych instalatorów oraz warsztatów oraz kart im wydanych, a także przedstawią kopie znaków i inne niezbędne informacje, dotyczące użytych elektronicznych zabezpieczeń.

▼B

4. W celu poświadczenia, że instalację urządzenia rejestrującego wykonano zgodnie z wymaganiami niniejszego rozporządzenia, przytwierdza się tabliczkę pomiarową, zgodnie z warunkami przewidzianymi w

►M6

załącznikach I i IB. ◄

▼M3

5. Każda plomba może być usunięta przez instalatora lub warsztat, uprawnionych przez właściwe władze na podstawie ust. 1 niniejszego artykułu albo w okolicznościach określonych w załączniku I rozdział V ust. 4

►M6

lub w załączniku IB sekcja VI lit. c) ◄ do niniejszego rozporządzenia.

▼B

ROZDZIAŁ IV

Użytkowanie urządzeń

▼M6

Artykuł 13

Pracodawca oraz kierowcy zapewnią poprawne działanie i odpowiednie stosowanie, z jednej strony, urządzeń rejestrujących, a z drugiej strony, karty kierowcy, w przypadku, gdy kierowca zobowiązany jest prowadzić pojazd wyposażony w urządzenie rejestrujące, zgodnie z załącznikiem IB.

▼B

Artykuł 14

▼M6

1. Pracodawca wyda wystarczającą ilość wykresówek kierowcom pojazdów wyposażonych w urządzenia rejestrujące zgodnie z załącznikiem I, mając na uwadze długość okresu pracy, osobisty charakter wykresówki i możliwość zaistnienia konieczności ich wymiany w przypadku, gdy są zniszczone lub zatrzymane przez upoważnionego funkcjonariusza służb kontrolnych. Pracodawca wydaje kierowcom tylko te wykresówki, które są zgodne z zatwierdzonym wzorem i właściwe dla użycia w urządzeniu rejestrującym zainstalowanym w pojeździe.

W przypadku gdy pojazd wyposażony jest w urządzenie rejestrujące zgodnie z załącznikiem IB, pracodawca i kierowca zapewniają, biorąc pod uwagę długość okresu pracy, że drukowanie na żądanie określone w załączniku IB będzie poprawnie wykonane w przypadku przeprowadzenia inspekcji.

▼M11

2. Przedsiębiorstwo przechowuje wykresówki i wydruki w każdym przypadku sporządzenia wydruków zgodnie z art. 15 ust. 1, w porządku chronologicznym oraz czytelnej formie, przez co najmniej rok po ich użyciu oraz wydaje ich kopie zainteresowanym kierowcom, na ich wniosek. Przedsiębiorstwo wydaje także zainteresowanym kierowcom na ich wniosek kopie danych wczytanych z kart kierowców oraz ich wydruki na papierze. Wykresówki, wydruki, oraz wczytane dane okazuje się lub doręcza na żądanie każdego upoważnionego funkcjonariusza służb kontrolnych.

▼M6

3. Karta kierowcy określona w załączniku IB jest wydawana na wniosek kierowcy przez właściwe władze Państwa Członkowskiego, w którym kierowca posiada swoje miejsce normalnego zamieszkania.

Państwo Członkowskie może wymagać posiadania karty kierowcy od każdego kierowcy podlegającego przepisom rozporządzenia (EWG) nr 3820/85 oraz posiadającego miejsce normalnego zamieszkania na jego terytorium.

a) Do celów niniejszego rozporządzenia „miejsce normalnego zamieszkania” oznacza miejsce, w którym osoba fizyczna przebywa co najmniej 185 dni w każdym roku kalendarzowym, ze względu na swoje więzi osobiste lub zawodowe, w przypadku osoby niezwiązanej z tym miejscem zawodowo, ze względu na osobiste powiązania, które wskazują na istnienie ścisłych więzi między tą osobą a miejscem, w którym mieszka.

Jednakże za miejsce normalnego zamieszkania osoby, której więzi zawodowe są w innym miejscu niż więzi osobiste i która konsekwentnie mieszka na przemian w różnych miejscach położonych w dwóch lub więcej Państwach Członkowskich, uznaje się miejsce jej więzi osobistych, pod warunkiem, że ta osoba powraca tam regularnie. Ten ostatni warunek nie musi być spełniony w przypadku, gdy osoba ta przebywa w jednym z Państw Członkowskich w celu realizacji umowy zawartej na czas określony.

b) Kierowcy przedstawiają jakikolwiek dowód potwierdzający ich miejsce normalnego zamieszkania poprzez okazanie jakiekolwiek właściwego środka, takiego jak dowód tożsamości lub innego ważnego dokumentu.

c) W przypadku gdy właściwe władze Państwa Członkowskiego wystawiające kartę kierowcy mają wątpliwość dotyczącą prawdziwości twierdzenia dotyczącego miejsca normalnego zamieszkania określonego w lit. b), jak również do celów szczególnych kontroli, mogą zażądać dodatkowych informacji i dowodów.

d) Właściwe władze Państwa Członkowskiego wystawiające kartę kierowcy upewnią się, w miarę możliwości, czy osoba ubiegająca się o kartę kierowcy nie jest posiadaczem innej ważnej karty kierowcy.

4.

a) Właściwe władze Państwa Członkowskiego dokonają personalizacji karty kierowcy zgodnie z zasadami określonymi w załączniku IB.

Do celów administracyjnych okres ważności wydanej karty kierowcy nie może przekraczać pięciu lat.

Kierowca może posiadać tylko jedną ważną kartę kierowcy. Kierowca uprawniony jest do posługiwania się jedynie jego własną imienną kartą kierowcy. Kierowca nie będzie posługiwać się kartą uszkodzoną lub kartą, której okres ważności upłynął.

W przypadku wydania nowej karty na miejsce starej, nowa karta zawiera ten sam numer, ale indeks jest zwiększony o jeden. Władze wydające kartę prowadzą rejestr kart skradzionych, zagubionych i uszkodzonych w okresie odpowiadającemu przynajmniej okresowi ich ważności administracyjnej.

W przypadku gdy karta jest zniszczona, działa wadliwie, została zgubiona lub skradziona, władze powinny wydać kartę zastępczą w ciągu pięciu dni roboczych, od dnia otrzymania szczegółowego wniosku o jej wydanie.

W przypadku złożenia wniosku o odnowienie karty, której okres ważności zbliża się ku końcowi, władze wydają nową kartę przed dniem upływu okresu ważności starej, pod warunkiem, że wniosek został przesłany w terminie ustanowionym w art. 15 ust. 1 akapit drugi.

b) Karty kierowców wydaje się jedynie takim osobom ubiegającym się o jej wydanie, które podlegają zasadom rozporządzenia (EWG) nr 3820/85.

c) Karta kierowcy jest imienna. Karta kierowcy nie może, w okresie swojej ważności, zostać cofnięta ani zawieszona z jakichkolwiek powodów, chyba że zostanie uznana przez właściwe władze Państwa Członkowskiego za sfałszowaną lub gdy kierowca korzysta z karty, której nie jest posiadaczem, lub gdy zatrzymana karta została wydana na podstawie fałszywych oświadczeń bądź sfałszowanych dokumentów. Jeżeli takie zawieszenie lub cofnięcie karty dokonane jest przez Państwo Członkowskie inne niż państwo, które wydało kartę, Państwo Członkowskie, które zawiesiło lub cofnęło kartę zwróci ją władzom Państwa, które wydały kartę oraz wskaże powody jej zwrócenia.

d) Karty kierowców wydawane przez Państwa Członkowskie są wzajemnie uznawane.

W przypadku gdy posiadacz ważnej karty kierowcy wydanej przez Państwo Członkowskie wybrał swoje miejsce normalnego zamieszkania w innym Państwie Członkowskim, może ubiegać się o wymianę karty na jej odpowiednik; Państwo Członkowskie, które dokonuje wymiany, ponosi odpowiedzialność za sprawdzenie, w razie potrzeby, czy przedstawiona karta jest nadal ważna.

Państwa Członkowskie dokonujące wymiany zwrócą starą kartę władzom Państwa Członkowskiego, w którym karta została wydana oraz wskażą powody tego zwrotu.

e) W przypadku gdy Państwo Członkowskie dokonuje zastąpienia albo wymiany karty kierowcy, zastąpienie, wymiana i inne dalsze zastąpienia oraz odnowienia są rejestrowane w tym Państwie Członkowskim.

f) Państwa Członkowskie podejmują wszelkie działania, w celu zapobieżenia możliwości fałszowania kart kierowców.

5. Państwa Członkowskie zapewnią, że, potrzebne do monitorowania zgodności z rozporządzeniem (EWG) nr 3820/85 oraz z dyrektywą Rady 92/6/EWG z dnia 10 lutego 1992 r. w sprawie montowania i zastosowania urządzeń ograniczenia prędkości w niektórych kategoriach pojazdów silnikowych we Wspólnocie (

8

), dane rejestrowane i przechowywane przez urządzenie rejestrujące zgodnie z załącznikiem IB do niniejszego rozporządzenia, mogą być udostępnione na przynajmniej 365 dni od daty ich zarejestrowania oraz, że dane te mogą być udostępnione w warunkach gwarantujących ich bezpieczeństwo i ścisłość.

Państwa Członkowskie podejmują wszelkie niezbędne środki do zapewnienia, że odsprzedaż lub wycofanie z eksploatacji urządzeń rejestrujących nie zaszkodzi w szczególności efektywnemu stosowaniu niniejszego ustępu.

▼B

Artykuł 15

1. Kierowcy nie używają brudnych lub uszkodzonych wykresówek

►M6

lub kart kierowcy ◄ . Wykresówki

►M6

lub karty kierowcy ◄ są w odpowiedni sposób zabezpieczone.

▼M6

W przypadku gdy kierowca pragnie odnowić swoją kartę, zgłasza się do właściwych władz w Państwie Członkowskim, w którym posiada miejsce normalnego zamieszkania, nie później niż na 15 dni roboczych przed upływem okresu ważności karty.

▼B

W przypadku uszkodzenia wykresówki

►M6

lub karty kierowcy ◄ zawierającej zapis kierowcy dołączają uszkodzoną wykresówkę

►M6

lub karte kierowcy ◄ do zastępującej ją wykresówki

►M6

lub karty kierowcy ◄ zapasowej.

▼M6

W przypadku gdy karta jest zniszczona, działa wadliwie, została zgubiona lub skradziona, kierowca powinien, w terminie 7 dni kalendarzowych, zwrócić się o jej duplikat do właściwych władz w Państwie Członkowskim, w którym posiada miejsce normalnego zamieszkania.

▼M11

Gdy karta kierowcy ulegnie uszkodzeniu, jest niesprawna lub nie jest w posiadaniu kierowcy, kierowca:

a) na początku trasy drukuje dane prowadzonego przez siebie pojazdu i wpisuje na tym wydruku:

i) dane umożliwiające identyfikację kierowcy (nazwisko, numer karty kierowcy lub prawa jazdy kierowcy), wraz z podpisem;

ii) okresy, o których mowa w ust. 3 tiret drugie lit. b), c) i d);

b) na końcu trasy drukuje on informacje odnoszące się do okresów zarejestrowanych przez urządzenie rejestrujące, zapisuje wszystkie okresy innej pracy, dyspozycyjności i odpoczynku od chwili sporządzenia wydruku na początku trasy, które nie zostały zarejestrowane przez tachograf oraz zaznacza na tym dokumencie dane umożliwiające identyfikację kierowcy (nazwisko, numer karty kierowcy lub prawa jazdy kierowcy), wraz z jego podpisem.

▼B

2. Kierowcy stosują wykresówki

►M6

lub karty kierowcy ◄ w każdym dniu, w którym prowadzą pojazd, począwszy od momentu, w którym go przejmują. Nie wyjmuje się wykresówki

►M6

lub karty kierowcy ◄ z urządzenia przed zakończeniem dziennego okresu pracy, chyba że jej wyjęcie jest dopuszczalne z innych powodów. Wykresówka

►M6

lub karta kierowcy ◄ nie może być używana przez okres dłuższy niż ten, na który jest przeznaczona.

▼M11

Jeżeli w wyniku oddalenia się od pojazdu kierowca nie jest w stanie używać urządzeń zainstalowanych w pojeździe, to okresy, o których mowa w ust. 3 tiret drugie lit. b), c) i d):

a) jeśli pojazd wyposażony jest w urządzenie rejestrujące zgodnie z załącznikiem I, wprowadza się na wykresówkę, ręcznie, w drodze automatycznej rejestracji lub innym sposobem, czytelnie i nie brudząc karty; lub

b) jeśli pojazd wyposażony jest w urządzenie rejestrujące zgodnie z załącznikiem IB, wprowadza się na kartę kierowcy przy użyciu urządzenia do ręcznego wprowadzania danych, w jakie wyposażone jest urządzenie rejestrujące.

Jeśli pojazdem wyposażonym w urządzenie rejestrujące zgodnie z załącznikiem IB jedzie więcej niż jeden kierowca, kierowcy ci upewniają się, że ich karty kierowcy zostały włożone w odpowiednie otwory tachografu.

▼B

Kierowcy uzupełniają odpowiednio wykresówki, jeżeli w pojeździe znajduje się więcej niż jeden kierowca, w taki sposób, aby informacje, określone w załączniku I rozdział II pkt 1-3, były zapisywane na wykresówce kierowcy prowadzącego pojazd.

3. Kierowcy:

— zapewniają zgodność czasu zapisywanego na wykresówce z oficjalnym czasem kraju rejestracji pojazdu,

— obsługują przełączniki umożliwiające osobną i wyraźną rejestrację następujących okresów:

—

a) pod symbolem : czas prowadzenia pojazdu;

: czas prowadzenia pojazdu;

▼M11

b) „inna praca” oznacza wszelkie czynności inne niż prowadzenie pojazdu, zgodnie z definicją z art. 3 lit. a) dyrektywy 2002/15/WE Parlamentu Europejskiego i Rady z dnia 11 marca 2002 r. w sprawie organizacji czasu pracy osób wykonujących czynności w trasie w zakresie transportu drogowego (

9

), a także wszelkie prace wykonywane dla tego samego lub innego pracodawcy w sektorze transportowym lub poza nim; są one rejestrowane pod symbolem ;

;

c) „okresy gotowości” zdefiniowane w art. 3 lit. b) dyrektywy 2002/15/WE są rejestrowane pod symbolem ;

;

▼B

d) pod symbolem : przerwy w pracy i okresy dziennego odpoczynku.

: przerwy w pracy i okresy dziennego odpoczynku.

▼M11 —————

▼B

5. Każdy członek załogi pojazdu nanosi na swoją wykresówkę następujące informacje:

a) na początku używania wykresówki - swoje nazwisko i imię;

b) datę i miejsce rozpoczęcia używania wykresówki oraz datę i miejsce zakończenia jej używania;

c) numer rejestracyjny każdego pojazdu, do którego został on przydzielony, zarówno na początku pierwszej jazdy zapisanej na wykresówce, jak i następnych, w przypadku zmiany pojazdu, w czasie używania tej samej wykresówki;

d) wskazania licznika długości drogi:

— przy rozpoczęciu pierwszej jazdy zarejestrowanej na wykresówce,

— przy zakończeniu ostatniej jazdy zarejestrowanej na wykresówce,

▼C1

— w razie zmiany pojazdu w ciągu dnia pracy (wskazanie licznika w pojeździe, do którego był przydzielony oraz wskazanie licznika w pojeździe, do którego zostaje przydzielony),

▼B

e) czas, kiedy miała miejsce zmiana pojazdu.

▼M6

5a. Kierowca wprowadza w urządzeniu rejestrującym, zgodnie z załącznikiem IB, symbole państw, w których rozpoczyna i kończy dzienny okres pracy. Jednakże Państwo Członkowskie może wymagać od kierowców pojazdów związanych z działalnością transportową prowadzoną na jego terytorium, dodatkowych, bardziej szczegółowych niż symbol państwa, danych geograficznych, pod warunkiem, że powiadomiło o nich Komisję przed dniem 1 kwietnia 1998 r. oraz że danych tych nie jest więcej niż 20.

Powyższe dane kierowca wprowadza całkowicie w sposób ręczny albo automatycznie, o ile urządzenie rejestrujące podłączone jest do satelitarnego systemu śledzącego.

▼B

6.

►M6

Urządzenia rejestrujące określone w załączniku I ◄ musza być tak skonstruowane, aby w razie potrzeby upoważniony funkcjonariusz służb kontrolnych mógł po ich otwarciu odczytać zarejestrowane dane dotyczące okresu dziewięciu godzin poprzedzających moment rozpoczęcia kontroli, bez trwałego zniekształcenia, uszkodzenia lub zabrudzenia wykresówki.

Ponadto urządzenie powinno być tak skonstruowane, aby bez otwierania obudowy możliwe było sprawdzenie, że dokonywana jest rejestracja danych.

▼M11

7.

a) Jeśli kierowca prowadzi pojazd wyposażony w urządzenie rejestrujące zgodnie z załącznikiem I, kierowca ten musi być w stanie okazać, na każde żądanie funkcjonariusza służb kontrolnych:

i) wykresówki z bieżącego tygodnia oraz wykresówki używane przez kierowcę w ciągu poprzednich 15 dni;

ii) kartę kierowcy, jeśli ją posiada; oraz

iii) wszelkie zapisy odręczne i wydruki sporządzone w ciągu bieżącego tygodnia oraz poprzednich 15 dni zgodnie z wymaganiami niniejszego rozporządzenia oraz rozporządzenia (WE) nr 561/2006.

Jednakże po dniu 1 stycznia 2008 r. okresy, o których mowa w ppkt i) oraz iii), obejmują bieżący dzień i poprzednie 28 dni.

b) Jeśli kierowca prowadzi pojazd wyposażony w urządzenie rejestrujące zgodnie z załącznikiem IB, kierowca musi być w stanie okazać, na każde żądanie funkcjonariusza służb kontrolnych:

i) kartę kierowcy, której jest posiadaczem;

ii) wszelkie zapisy odręczne i wydruki sporządzone w ciągu bieżącego tygodnia oraz poprzednich 15 dni zgodnie z wymaganiami niniejszego rozporządzenia oraz rozporządzenia (WE) nr 561/2006 oraz

iii) wykresówki odpowiadające okresowi, o którym mowa w poprzednim akapicie, w trakcie którego prowadził on pojazd wyposażony w urządzenie rejestrujące zgodnie z załącznikiem I.

Jednakże po dniu 1 stycznia 2008 r. okresy, o których mowa w ppkt. ii), obejmują bieżący dzień i poprzednie 28 dni.

c) Upoważniony funkcjonariusz służb kontrolnych może sprawdzić przestrzeganie przepisów rozporządzenia (WE) nr 561/2006, analizując wykresówki, wyświetlone lub wydrukowane dane zapisane przez urządzenie rejestrujące lub przez kartę kierowcy, lub, jeśli ich brak, analizując wszelkie inne dokumenty pomocnicze, usprawiedliwiające nieprzestrzeganie przepisów, takie jak określone w art. 16 ust. 2 i 3.

▼M6

8. Zabrania się fałszowania, likwidowania i niszczenia danych zarejestrowanych na wykresówkach, przechowywanych przez urządzenie rejestrujące lub kartę kierowcy albo zarejestrowanych na wydrukach z urządzenia rejestrującego jak określono w załączniku IB. To samo stosuje się do jakiegokolwiek manipulowania urządzeniem rejestrującym, wykresówką lub kartą kierowcy, które mogłoby spowodować sfałszowanie, zlikwidowanie lub zniszczenie danych oraz informacji wydrukowanych. W pojeździe nie może znajdować się żaden sprzęt, który mógłby zostać użyty w powyższych celach.

▼B

Artykuł 16

▼C1

1. W razie uszkodzenia lub wadliwego działania urządzenia pracodawca zobowiązany jest do jego naprawy przez uprawnionego instalatora lub warsztat, jak tylko okoliczności na to pozwolą.

▼B

Jeżeli sprowadzenie pojazdu do siedziby przedsiębiorstwa nie jest możliwe w ciągu tygodnia, licząc od dnia uszkodzenia lub wykrycia wadliwego działania, wówczas naprawy dokonuje się w drodze.

Państwa Członkowskie, zgodnie z przepisami art. 19, mogą upoważnić właściwe organy do wydania zakazu używania pojazdu w przypadku, gdy uszkodzenie lub wadliwe działanie nie zostało naprawione zgodnie z określonymi powyżej warunkami.

▼M6

2. Jeśli urządzenie rejestrujące nie działa lub działa wadliwie, kierowcy zaznaczają na wykresówce, wykresówkach lub na tymczasowej wykresówce dołączonej do wykresówki albo do karty kierowcy, na której powinni przedstawić dane umożliwiające ich identyfikację (numer karty kierowcy lub nazwisko lub numer prawa jazdy) wraz ze złożeniem podpisu — wszystkie informacje dotyczące okresu, w którym nie były poprawnie rejestrowane lub drukowane przez urządzenie rejestrujące.

W przypadku gdy karta kierowcy działa wadliwie, zostanie zniszczona, zgubiona lub skradziona kierowca, na koniec swojej podróży, drukuje informacje odnoszące się do okresów rejestrowanych przez urządzenie rejestrujące oraz zaznacza na tym dokumencie szczegóły, które umożliwią jego identyfikację (numer karty kierowcy lub nazwisko, lub numer prawa jazdy) włącznie ze swoim podpisem.

▼M6

3. W przypadku gdy karta kierowcy zostanie zniszczona lub działa wadliwie, kierowca zwraca ją do właściwych władz Państwa Członkowskiego, w którym posiada miejsce normalnego zamieszkania. Kradzież karty podlega formalnemu zawiadomieniu właściwych władz państwa, w którym dokonano kradzieży.

Zaginięcie karty kierowcy musi zostać zgłoszone w formie formalnego zawiadomienia właściwych władz państwa, które ją wydało, oraz odpowiednich władz Państwa Członkowskiego, które stanowi miejsce normalnego zamieszkania kierowcy, o ile są one różne.

Kierowca może kontynuować jazdę bez karty kierowcy w maksymalnym okresie 15 dni kalendarzowych lub w okresie dłuższym, jeśli konieczne jest odstawienie pojazdu do jego bazy, pod warunkiem, że może on udowodnić niemożność przedstawienia lub użycia karty podczas tego okresu.

W przypadku gdy władze Państwa Członkowskiego, w którym kierowca posiada miejsce normalnego zamieszkania są inne od władz, które wydały jego kartę i gdy do tych ostatnich wpłynął wniosek o odnowienie, zastąpienie lub wymianę karty kierowcy, informują one władze, które wydały starą kartę o dokładnej przyczynie jej odnowienia, zastąpienia lub wymiany.

▼B

ROZDZIAŁ V

Przepisy końcowe

▼M6

Artykuł 17

▼M14

1. Zmiany konieczne do przystosowania załączników do postępu technicznego, mające na celu zmianę elementów innych niż istotne niniejszego rozporządzenia, przyjmuje się zgodnie z procedurą regulacyjną połączoną z kontrolą, o której mowa w art. 18 ust. 2.

▼M6

2. Specyfikacje techniczne odnoszące się do następujących sekcji załącznika IB przyjmuje się jak najszybciej i, o ile to możliwe, przed dniem 1 lipca 1998 r. na podstawie tej samej procedury:

a) Rozdział II

— d) 17:

—

wyświetlanie oraz wydrukowanie usterek urządzenia rejestrującego,

— d) 18:

—

wyświetlanie oraz wydrukowanie usterek w karcie kierowcy,

— d) 21:

—

wyświetlanie oraz wydrukowanie sprawozdań podsumowujących;

b) Rozdział III

— a) 6.3:

—

normy dotyczące ochrony elektroniki pojazdu przed zakłóceniami elektrycznymi oraz polami magnetycznymi,

— a) 6.5:

—

ochrona (bezpieczeństwo) całego systemu,

— c) 1:

—

sygnały ostrzegawcze wskazujące na wewnętrzną usterkę urządzenia rejestrującego,

— f):

—

błędy graniczne dopuszczalne;

c) Rozdział IV, A:

— 5:

—

bezpieczeństwo, włącznie z ochroną danych,

— 8:

—

charakterystyka elektryczna,

— 9:

—

struktura logiczna karty kierowcy,

oraz rozdział IV pkt B;

d) rozdział V:

drukarka oraz standardowe wydruki.

▼M14

Artykuł 18

1. Komisja jest wspierana przez komitet.

2. W przypadku odesłania do niniejszego ustępu stosuje się art. 5a ust. 1–4 oraz art. 7 decyzji 1999/468/WE, z uwzględnieniem jej art. 8.

▼B

Artykuł 19

1. Państwa Członkowskie, we właściwym czasie i po konsultacji z Komisją, zobowiązane są przyjąć takie przepisy ustawowe, wykonawcze lub administracyjne, jakie mogą być konieczne do wdrożenia niniejszego rozporządzenia.

Przepisy te obejmują między innymi organizację, procedurę i środki kontroli oraz kary stosowane w przypadku naruszeń.

2. Państwa Członkowskie zobowiązane są wspomagać się wzajemnie w wykonywaniu niniejszego rozporządzenia oraz w kontrolowaniu zachowania zgodności z niniejszym rozporządzeniem.

3. W ramach tej wzajemnej pomocy właściwe organy Państw Członkowskich zobowiązane są regularnie przesyłać sobie wszelkie posiadane informacje dotyczące:

— naruszeń niniejszego rozporządzenia, popełnionych przez nierezydentów danego Państwa Członkowskiego oraz wszelkich kar nałożonych za takie naruszenia,

— kar nałożonych przez Państwo Członkowskie na rezydentów za takie naruszenia popełnione w innych Państwach Członkowskich.

Artykuł 20

Rozporządzenie (EWG) nr 1463/70 traci moc.

Jednakże do dnia 31 grudnia 1989 r. art. 3 ust. 1 wymienionego rozporządzenia nadal obowiązuje w stosunku do pojazdów i kierowców zatrudnionych w międzynarodowych regularnych przewozach osób, o ile pojazdy używane do tych przewozów nie są wyposażone w urządzenia rejestrujące, zgodnie z wymaganiami niniejszego rozporządzenia.

▼M2

Artykuł 20a

Postanowienia zawarte w niniejszym rozporządzeniu nie będą stosowane do dnia 1 stycznia 1991 r. w odniesieniu do pojazdów zarejestrowanych przed tą datą na obszarze byłej Niemieckiej Republiki Demokratycznej.

Postanowienia zawarte w niniejszym rozporządzeniu nie będą stosowane aż do dnia 1 stycznia 1993 r. w odniesieniu do takich pojazdów, które wykorzystywane są wyłącznie do przewozów krajowych na obszarze Republiki Federalnej Niemiec. Niemniej jednak, niniejsze rozporządzenie będzie stosowane, począwszy od daty wejścia w życie, w odniesieniu do pojazdów wykorzystywanych do przewozów towarów niebezpiecznych.

▼B

Artykuł 21

Niniejsze rozporządzenie wchodzi w życie z dniem 29 września 1986 r.

Niniejsze rozporządzenie wiąże w całości i jest bezpośrednio stosowane we wszystkich Państwach Członkowskich.

ZAŁĄCZNIK I

WYMAGANIA DOTYCZĄCE BUDOWY, BADAŃ, INSTALACJI I KONTROLI

I. DEFINICJE

W załączniku należy rozumieć przez:

a)

urządzenie rejestrujące:

►C1

urządzenie przeznaczone do instalowania w pojazdach drogowych w celu wskazywania i automatycznego lub półautomatycznego rejestrowania szczegółowych danych dotyczących ruchu tych pojazdów oraz określonych okresów pracy ich kierowców; ◄

b)

wykresówkę:

wkładaną do urządzenia rejestrującego kartę przeznaczoną do zapisywania i przechowywania zarejestrowanych danych, na której urządzenia znakujące zapisują w sposób ciągły informacje podlegające rejestracji;

c)

stałą urządzenia rejestrującego:

wielkość liczbową określającą liczbę sygnałów wejściowych niezbędną do wskazania i zarejestrowania przejechanej odległości jednego kilometra; stała ta musi być wyrażona w obrotach na kilometr (k =… obr/km) albo w impulsach na kilometr (k = … imp/km);

d)

współczynnik charakterystyczny pojazdu:

►C1

wielkość liczbową określającą liczbę sygnałów dostarczanych przez element pojazdu podłączony do urządzenia rejestrującego (wał główny skrzyni biegów lub oś) w czasie, gdy pojazd przebywa drogę o długości jednego kilometra mierzoną w warunkach odniesienia (patrz: niniejszy załącznik rozdział VI pkt 4). Współczynnik charakterystyczny pojazdu wyrażony jest w obrotach na kilometr (w = obr./km) albo w impulsach na kilometr (w = … imp./km); ◄

e)

obwodzie toczne kół pojazdu:

►C1

Przez obwód toczny kół pojazdu należy rozumieć: wartość średnią długości drogi przebytej przez koła (napędowe) poruszającego się pojazdu podczas jednego pełnego obrotu. Pomiar tych długości drogi musi być wykonany w warunkach odniesienia (patrz: niniejszy załącznik rozdział VI pkt 4) i wyrażony w postaci: l = … mm. ◄

II. CHARAKTERYSTYKA OGÓLNA I FUNKCJE URZĄDZENIA REJESTRUJĄCEGO

Urządzenie zapisuje następujące wielkości:

1) długość przebytej przez pojazd drogi;

3) czas prowadzenia pojazdu;

4) inne okresy pracy lub dyspozycyjności kierowcy;

5) przerwy w pracy i okresy dziennego odpoczynku;

6) otwarcie obudowy zawierającej wykresówkę;

▼M1

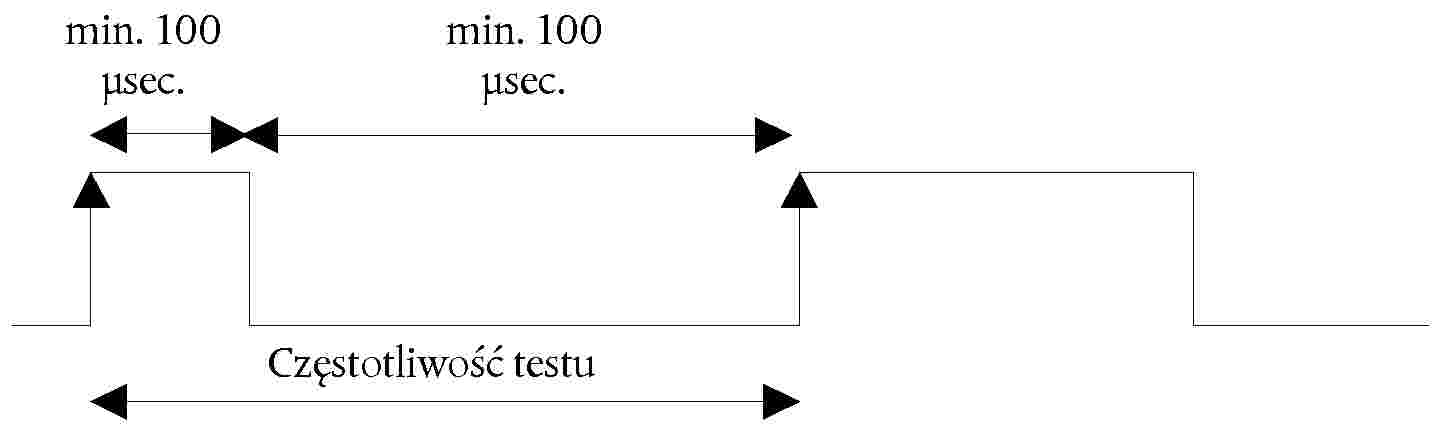

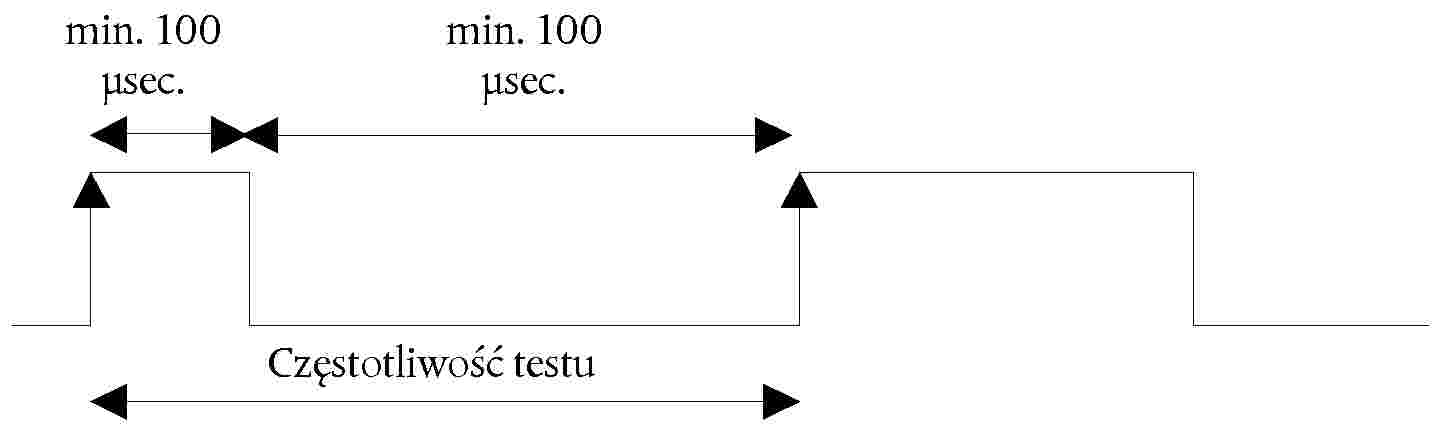

7) w elektronicznym urządzeniu rejestrującym, które jest sterowane sygnałami elektrycznymi przesyłanymi z czujnika pomiaru prędkości i odległości, każde przekraczające 100 milisekund przerwanie zasilania urządzenia rejestrującego (z wyjątkiem oświetlenia) lub przerwanie zasilania czujnika pomiaru prędkości i odległości lub zakłócenie w przewodzeniu do czujnika pomiaru prędkości i odległości.

▼B

Jeżeli pojazd prowadzony jest przez dwóch kierowców, wówczas urządzenie jest w stanie rejestrować jednocześnie, a przy tym wyraźnie i na dwóch oddzielnych wykresówkach, dane dotyczące okresów wymienionych w pkt 3-5.

III. WYMAGANIA DOTYCZĄCE KONSTRUKCJI URZĄDZENIA REJESTRUJĄCEGO

a) Wymagania ogólne:

|

1.

|

W skład urządzenia rejestrującego wchodzą:

|

1.1.

|

►C1

Przyrządy wskazujące: ◄

— długość przebytej przez pojazd drogi (licznik długości drogi),

— prędkość (prędkościomierz),

|

|

1.2.

|

Przyrządy rejestrujące:

— długość przebytej przez pojazd drogi,

▼C1

— jeden lub więcej rejestratorów czasu, spełniających wymagania określone w rozdziale III lit. c) pkt 4.

|

▼M1

|

1.3.

|

Indywidualne sposoby zaznaczania zmian na wykresówce:

— każdego otwarcia obudowy zawierającej wykresówkę,

— dla elektronicznych urządzeń rejestrujących, zdefiniowanych w rozdziale II pkt 7, każdego przekraczającego 100 milisekund przerwania zasilania urządzenia rejestrującego (z wyjątkiem oświetlenia), nie później niż przy ponownym załączeniu zasilania,

— dla elektronicznych urządzeń rejestrujących, zdefiniowanych w rozdziale II pkt 7, każdego przekraczającego 100 milisekund przerwania zasilania czujnika pomiaru prędkości i odległości lub przerwanie w przewodzeniu do czujnika pomiaru prędkości i odległości.

|

▼B

|

|

2.

|

Wszystkie inne urządzenia dodatkowe wchodzące w skład urządzenia rejestrującego, niewymienione powyżej nie mogą zakłócać prawidłowego działania urządzeń obowiązkowych ani ich wskazań.

Urządzenie jest zgłaszane do homologacji typu włącznie z ewentualnymi urządzeniami dodatkowymi.

|

|

3.

|

Materiały

3.1. Wszystkie części składowe urządzenia rejestrującego są wykonane z materiałów o dostatecznej trwałości i wytrzymałości mechanicznej oraz o stabilnych właściwościach elektrycznych i magnetycznych.

3.2. Wprowadzenie jakichkolwiek zmian w częściach składowych urządzenia lub w rodzaju materiałów użytych do jego produkcji jest, przed wprowadzeniem do produkcji, przedstawiane do zatwierdzenia przez organy, które zatwierdziły typ urządzenia.

|

|

4.

|

Pomiar długości przebytej drogi Długość przebytej drogi może być mierzona i rejestrowana, gdy pojazd porusza się:

— do przodu lub do tyłu, albo

Żaden zapis ruchu do tyłu nie może w żadnym wypadku wpływać na czytelność i dokładność pozostałych zapisów.

|

|

5.

|

Pomiar prędkości

5.1. Zakres pomiarowy prędkości jest określony w świadectwie homologacji typu.

▼C1

5.2. Częstotliwość rezonansu własnego i tłumienie drgań urządzenia mierzącego muszą być takie, aby przyrządy wskazujące i rejestrujące były zdolne, w zakresie pomiarowym, do nadążania za zmianami przyśpieszenia do wartości 2 m/s2, nie przekraczając dopuszczalnych błędów.

▼B

|

|

6.

|

Pomiar czasu (zegar)

6.1. Mechanizm służący do nastawiania zegara znajduje się wewnątrz obudowy zawierającej wykresówkę; każde otwarcie tej obudowy jest automatycznie rejestrowane na wykresówce.

▼C1

6.2. Jeżeli mechanizm napędzający wykresówkę jest sterowany zegarem, to czas poprawnej pracy zegara, po jego całkowitym nakręceniu, jest dłuższy o 10 % od najdłuższego okresu rejestrowanego na urządzeniu.

▼B

|

|

7.

|

Oświetlenie i zabezpieczenie

▼C1

7.1. Przyrządy wskazujące urządzenia są wyposażone we właściwe i niepowodujące oślepienia oświetlenie.

7.2. W normalnych warunkach użytkowania wszystkie wewnętrzne części urządzenia muszą być zabezpieczone przed dostępem wilgoci i kurzu. Ponadto, aby zapobiec ewentualnym ingerencjom, muszą być one zabezpieczone za pomocą obudów, które można zaplombować.

|

b) Przyrządy wskazujące:

▼B

1. Licznik długości drogi (drogomierz)

1.1. Wartość działki elementarnej licznika długości drogi wynosi 0,1 kilometra. Cyfry wskazujące hektometry powinny być łatwo odróżnialne od cyfr wskazujących pełne kilometry.

1.2. Cyfry licznika długości drogi muszą być łatwe do odczytania, a ich widoczna wysokość wynosić co najmniej 4 mm.

1.3. Zakres pomiarowy licznika wynosi co najmniej 99 999,9 kilometra.

2. Prędkościomierz

2.1. W zakresie pomiarowym podziałka musi mieć równomiernie naniesione wskazy prędkości co 1, 2, 5 lub 10 kilometrów na godzinę. Wartość działki elementarnej prędkości (odległość między dwoma sąsiednimi wskazami podziałki) nie może być większa niż 10 % górnej granicy zakresu pomiarowego.

2.2. Zakres wskazań poza zakresem pomiarowym nie musi mieć oznaczeń liczbowych prędkości.

2.3. Odległość między dwoma wskazami podziałki odpowiadająca różnicy prędkości wynoszącej dziesięć kilometrów na godzinę nie może być mniejsza niż dziesięć milimetrów.

2.4. Jeżeli prędkość jest wskazywana za pomocą wskazówki, to odległość między wskazówką a podzielnią nie może być większa niż trzy milimetry.

3. Zegar

Przyrząd wskazujący czas musi być widoczny z zewnątrz urządzenia, a jego wskazania muszą być łatwo czytelne, proste i jednoznaczne.

c) Przyrządy rejestrujące

1. Wymagania ogólne

▼C1

|

1.1.

|

Wszystkie urządzenia, bez względu na rodzaj stosowanych w nich wykresówek (taśmy lub tarcze), muszą być wyposażone w znak umożliwiający prawidłowe ich włożenie, tak aby czas wskazywany przez zegar odpowiadał oznaczeniu czasu na wykresówce.

|

▼B

|

1.2.

|

Mechanizm napędzający wykresówkę musi zapewniać jej przesuw bez powstawania luzów i umożliwiać łatwe jej wkładanie i wyjmowanie.

|

|

1.3.

|

W przypadku wykresówek w postaci tarcz mechanizm napędzający powinien być sterowany przez mechanizm zegarowy. W tym przypadku ruch obrotowy wykresówki musi być ciągły i równomierny, przy czym minimalna prędkość przesuwu musi wynosić siedem milimetrów na godzinę, mierząc na wewnętrznym okręgu pola przeznaczonego do rejestracji prędkości.

W urządzeniach z wykresówką w postaci taśmy, w których mechanizm przesuwający taśmę do przodu jest sterowany mechanizmem zegarowym, prędkość prostoliniowego ruchu do przodu musi wynosić co najmniej dziesięć milimetrów na godzinę.

|

|

1.4.

|

Zapis przebytej długości drogi, prędkości pojazdu oraz każdego otwarcia obudowy zawierającej wykresówkę lub wykresówki musi być automatyczny.

|

2. Zapis długości przebytej drogi

2.1. Każdy kilometr przebytej drogi musi być w zapisie przedstawiony przez zmianę o długości wynoszącej co najmniej jeden milimetr na odpowiedniej współrzędnej.

2.2. Nawet przy prędkościach zbliżonych do górnej granicy zakresu pomiarowego zapis długości drogi musi być wyraźnie czytelny.

3. Rejestracja prędkości

|

3.1.

|

Niezależnie od rodzaju wykresówki pisak rejestrujący prędkość musi normalnie przesuwać się po linii prostej i pod kątem prostym w stosunku do kierunku przesuwu wykresówki.

Ruch pisaka może być krzywoliniowy, jeżeli spełnione są następujące warunki:

— linia drogi pisaka jest prostopadła do średniego obwodu (w przypadku wykresówek w formie tarcz) lub do osi (w przypadku wykresówek w formie taśmy) pola rejestracji prędkości,

— stosunek promienia krzywizny drogi pisaka do szerokości pola rejestracji prędkości nie jest mniejszy niż 2,4: 1, bez względu na rodzaj wykresówki,

— wskazy podziałki czasu przecinają pole rejestracji wzdłuż krzywej o takim samym promieniu jak droga przebywana przez pisak. Odległości między sąsiednimi oznaczeniami podziałki czasu nie odpowiadają okresowi większemu niż jedna godzina.

|

|

3.2.

|

Każda zmiana prędkości o dziesięć kilometrów na godzinę musi być zarejestrowana przez zmianę o co najmniej 1,5 milimetra na odpowiedniej współrzędnej.

|

4. Rejestracja czasu

▼C1

|

4.1.

|

Urządzenie rejestrujące jest tak skonstruowane, aby możliwa była, jeśli trzeba za pomocą przełącznika, automatyczna i oddzielna rejestracja czterech różnych okresów aktywności wymienionych w art. 15 niniejszego rozporządzenia.

|

▼B

|

4.2.

|

Wyraźne rozróżnienie różnych okresów aktywności musi być możliwe na podstawie cech wykreślonych linii, ich wzajemnego położenia i, o ile zachodzi potrzeba, również symboli określonych w art. 15 niniejszego rozporządzenia.

Zapisy różnych okresów aktywności różnią się między sobą różną grubością wykreślonych dla nich linii lub w inny sposób, który jest co najmniej tak samo skuteczny z punktu widzenia czytelności i łatwości interpretowania zapisu.

|

|

4.3.

|

Jeżeli pojazd obsługuje załoga składająca się z więcej niż jednego kierowcy, wówczas zapisy przewidziane w ppkt 4.1 są wykonywane na dwóch oddzielnych wykresówkach, tzn. każdy kierowca posiada swoją własną wykresówkę. W takim przypadku przesuw oddzielnych wykresówek jest realizowany albo przez pojedynczy mechanizm albo przez oddzielne, zsynchronizowane mechanizmy.

|

d) Zamykanie urządzenia

1. Obudowa zawierająca wykresówkę lub wykresówki oraz mechanizm do nastawiania zegara jest wyposażona w zamek.

2. Każde otwarcie obudowy zawierającej wykresówkę lub wykresówki oraz mechanizm do nastawiania zegara jest automatycznie rejestrowane na wykresówce lub wykresówkach.

e) Oznaczenia

|

1.

|

►C1

Na płycie czołowej urządzenia muszą być umieszczone następujące oznaczenia: ◄

— w pobliżu cyfr licznika długości przebytej drogi jednostka długości oznaczona skrótem „km”,

— w pobliżu podziałki prędkości oznaczenie „km/h”,

▼C1

— zakres pomiarowy prędkościomierza w postaci. „Vmin… km/h, Vmax… km/h”, oznaczenie to nie jest wymagane, jeżeli znajduje się na tabliczce znamionowej urządzenia.

Wymagania te nie dotyczą urządzeń rejestrujących zatwierdzonych przed 10 sierpnia 1970 r.

▼B

|

|

2.

|

►C1

Tabliczka znamionowa jest wbudowana w urządzenie i zawiera następujące oznaczenia, które muszą być widoczne po zainstalowaniu urządzenia: ◄

▼C1

— nazwa i adres producenta urządzenia,

▼B

— numer seryjny i rok produkcji,

▼C1

— stała urządzenia w postaci „k = … obr/km” lub „k = … imp/km”,

▼B

— ewentualnie: zakres pomiarowy prędkości w formie podanej w pkt 1,

—

►C1

w przypadku gdy urządzenie rejestrujące jest wrażliwe na kąt pochylenia w takim stopniu, że na skutek zmiany pochylenia jego wskazania mogą przekroczyć błędy dopuszczalne, wówczas dopuszczalny kąt pochylenia podany jest w sposób następujący: ◄

—

—

►C1

gdzie α oznacza kąt między poziomem a płaszczyzną płyty czołowej urządzenia (ustawionego w prawidłowym położeniu), przy którym urządzenie jest wzorcowane, natomiast β i γ oznaczają odpowiednio maksymalne dopuszczalne odchylenia do góry i do dołu od kąta wzorcowania. ◄

|

▼C1

f) Błędy graniczne dopuszczalne (przyrządów wskazujących i rejestrujących)

▼B

|

1.

|

Przed zainstalowaniem na stanowisku pomiarowym:

a) długość przebytej drogi:

1 % więcej lub mniej od rzeczywistej długości drogi, przy czym długość ta wynosi co najmniej jeden kilometr;

b) prędkość:

3 km/h więcej lub mniej od rzeczywistej prędkości;

c) czas:

± dwie minuty na dzień, a maksymalnie dziesięć minut na siedem dni, w przypadkach gdy okres ciągłej pracy zegara po nakręceniu nie jest krótszy od tego okresu.

|

|

2.

|

Przy instalacji:

a) długość przebytej drogi:

2 % więcej lub mniej od rzeczywistej długości drogi, przy czym długość ta wynosi co najmniej jeden kilometr;

b) prędkość:

4 km/h więcej lub mniej od rzeczywistej prędkości;

c) czas:

± dwie minuty na dzień, lub

± dziesięć minut na siedem dni.

|

|

3.

|

W użytkowaniu:

a) długość przebytej drogi:

4 % więcej lub mniej od rzeczywistej długości, przy czym długość ta musi wynosić co najmniej jeden kilometr;

b) prędkość:

6 km/h więcej lub mniej od rzeczywistej prędkości;

c) czas:

± dwie minuty na dzień, lub

± dziesięć minut na siedem dni.

|

▼C1

|

4.

|

Błędy graniczne dopuszczalne podane w pkt 1–3 obowiązują dla temperatur w zakresie pomiędzy 0 a 40 °C, przy czym temperatura musi być mierzona w pobliżu urządzenia.

|

▼B

|

5.

|

Błędy graniczne dopuszczalne, podane w pkt 2 i 3, są wyznaczane w warunkach określonych w rozdziale VI.

|

IV. WYKRESÓWKI

a) Wymagania ogólne

|

1.

|

Wykresówki muszą być tak wykonane, aby nie przeszkadzały w normalnym działaniu przyrządu kontrolnego i aby dokonane na nich zapisy nie dawały się zetrzeć, były łatwo czytelne i łatwe do zidentyfikowania.

Wykresówki muszą zachowywać swoje wymiary i wszelkie dokonane na nich zapisy w normalnych warunkach wilgotności i temperatury powietrza.

▼C1

Ponadto musi być możliwe dokonywanie na nich zapisów nie uszkadzając ich i nie wpływając na zatarcie czytelności informacji określonych w art. 15 ust. 5 niniejszego rozporządzenia.

▼B

W normalnych warunkach przechowywania zapisy muszą pozostać wyraźnie czytelne przez okres co najmniej roku.

|

|

2.

|

Minimalna pojemność zapisu wykresówek, bez względu na ich rodzaj, wynosi 24 godziny.

▼C1

Jeżeli kilka tarcz jest łączonych razem w celu zwiększenia pojemności ciągłego zapisu bez ingerencji obsługi, wówczas połączenia między poszczególnymi tarczami są wykonane w taki sposób, aby w punkcie przejścia z jednej tarczy na drugą nie powstawały przerwy zapisów ani zapisy nie nakładały się na siebie.

▼B

|

b) Pola rejestracji i ich podziałki

|

1.

|

Wykresówki zawierają następujące pola rejestracji:

— pole przeznaczone wyłącznie do rejestracji danych o prędkości,

— pole przeznaczone wyłącznie do rejestracji danych o długości przebytej drogi,

— jedno lub więcej pól do rejestracji danych dotyczących czasu kierowania pojazdem, innych okresów pracy i dyspozycyjności kierowców, przerw w pracy i okresów odpoczynku kierowców.

|

|

2.

|

Pole do rejestrowania prędkości musi mieć podziałkę prędkości o wartości działki elementarnej 20 kilometrów na godzinę lub mniejszej. Każdy wskaz podziałki prędkości musi być oznaczony odpowiadającą jej prędkością za pomocą cyfr umieszczonych na wprost wskazu. Oznaczenie jednostki prędkości w postaci „km/h” musi być umieszczone przynajmniej w jednym miejscu pola rejestracji prędkości. Ostatni wskaz podziałki prędkości musi odpowiadać górnej granicy zakresu pomiarowego.

|

|

3.

|

Pole do rejestrowania długości przebytej drogi musi być wykonane w taki sposób, aby bez trudu można było odczytać liczbę przebytych kilometrów.

|

|

4.

|

Pole lub pola do rejestracji okresów aktywności, o których mowa w pkt 1, muszą być oznaczone w taki sposób, aby różne okresy aktywności były łatwo rozróżnialne.

|

c) Informacje wydrukowane na wykresówkach

Na każdej wykresówce są wydrukowane następujące informacje:

— nazwisko i adres producenta lub znak handlowy producenta,

— znak homologacji typu wzoru wykresówki,

▼C1

— znak homologacji typu lub typów urządzeń rejestrujących, w których wykresówka może być używana,

▼B

— górna granica zakresu pomiarowego prędkości w kilometrach na godzinę.

Minimalnym wymaganiem dodatkowym jest, aby każda wykresówka miała naniesioną w formie wydruku podziałkę czasu, wyskalowaną w taki sposób, aby można było odczytać wskazanie czasu bezpośrednio w odstępach piętnastominutowych, przy czym każdy przedział pięciominutowy daje się łatwo określić.

d) Wolne miejsce na dopiski odręczne

Na wykresówkach należy zapewnić wolne miejsce na dopiski odręczne, tak aby kierowcy mogli wpisać co najmniej następujące dane:

— nazwisko i imię kierowcy,

— data i miejsce rozpoczęcia używania tej wykresówki oraz data i miejsce zakończenia jej używania,

— numer lub numery rejestracyjne pojazdu lub pojazdów, do których kierowca jest przydzielony w czasie używania tej wykresówki,

— wskazania licznika przebytej drogi pojazdu lub pojazdów, do których kierowca jest przydzielony podczas używania tej wykresówki,

— data i godzina zmiany pojazdu.

▼C1

V. INSTALACJA URZĄDZENIA REJESTRUJĄCEGO

|

1.

|

Urządzenie rejestrujące jest umieszczane w pojeździe w taki sposób, aby kierowca mógł ze swojego miejsca wyraźnie widzieć prędkościomierz, licznik długości drogi i zegar, a jednocześnie wszystkie części tych przyrządów, włącznie z elementami napędzającymi były zabezpieczone przed przypadkowym uszkodzeniem.

|

|

2.

|

Musi być możliwe dopasowanie stałej urządzenia rejestrującego do współczynnika charakterystycznego pojazdu za pomocą odpowiedniego urządzenia, znanego pod nazwą adaptera.

Pojazdy posiadające dwa lub więcej współczynników przełożeń tylnej osi są wyposażone w urządzenie przełączające, dzięki któremu różne przełożenia mogą być automatycznie dopasowane do przełożenia, dla którego urządzenie rejestrujące zostało dopasowane do pojazdu.

|

▼B

|

3.

|

►C1

Po zainstalowaniu i sprawdzeniu urządzenia należy zamocować w pojeździe, obok lub wewnątrz urządzenia, tabliczkę pomiarową, w taki sposób aby była łatwo widoczna. Po każdej kontroli przeprowadzonej przez uprawnionego instalatora lub warsztat, która wykaże konieczność zmiany ustawień instalacyjnych przyrządu, należy zamocować nową tabliczkę w miejsce starej. ◄

Tabliczka zawiera co najmniej następujące dane:

— nazwisko, adres lub znak handlowy uprawnionego instalatora lub warsztatu,

— współczynnik charakterystyczny pojazdu w postaci „w = … obr/km” lub „w = … imp/km”,

— obwód toczny kół pojazdu w postaci „l = … mm”,

— datę wyznaczania współczynnika charakterystycznego pojazdu oraz obwodu tocznego kół.

|

|

4.

|

Plombowanie Następujące części są plombowane:

a) tabliczka pomiarowa, jeżeli nie jest przymocowana w taki sposób, że nie można jej usunąć bez uszkodzenia wykonanych na niej oznaczeń;

▼C1

b) oba zakończenia połączenia między urządzeniem rejestrującym i pojazdem;

▼B

c) sam adapter oraz punkt jego włączenia w tor połączenia;

▼C1

d) mechanizm przełączający w pojazdach o dwóch lub więcej przełożeniach osi;

▼B

e) połączenia łączące adapter i mechanizm przełączający z resztą urządzenia;

▼C1

f) wymagane osłony zgodnie z rozdziałem III lit. a) ppkt 7.2;

▼M3

g) jakakolwiek osłona dająca dostęp do środków dostosowujących stałą urządzenia rejestrującego do współczynnika charakterystycznego pojazdu.

▼B

W niektórych przypadkach homologacja typu może wymagać dodatkowego plombowania i wówczas homologacja typu musi określać, w których miejscach te plomby mają być nakładane.

►M3

Plomby wymienione w lit. b), c) oraz e) mogą być usunięte:

— do zainstalowania, wyregulowania lub naprawy ogranicznika prędkości lub innego urządzenia przyczyniającego się do bezpieczeństwa ruchu drogowego,

pod warunkiem że urządzenie rejestrujące dalej działa niezawodnie i poprawnie i jest zaplombowane przez upoważnionego instalatora lub warsztat niezwłocznie po zamontowaniu ogranicznika prędkości lub każdego innego urządzenia przyczyniającego się do bezpieczeństwa ruchu drogowego lub w ciągu siedmiu dni w innych przypadkach ◄ ; każdy przypadek zniszczenia takiej plomby wymaga sporządzenia pisemnego oświadczenia podającego powody takiego działania, a oświadczenie to powinno być dostępne dla właściwych władz.

|

▼M4

|

5.

|

Kable łączące urządzenie rejestrujące z nadajnikiem impulsów muszą być zabezpieczone za pomocą ciągłego, pokrytego osłoną z tworzywa sztucznego, zabezpieczonego przed korozją stalowego pancerza wyposażonego w krępowane zakończenia, z wyjątkiem sytuacji, gdy jest zagwarantowana przy użyciu innych środków równoważna ochrona przed manipulacją (na przykład przy użyciu elektronicznego monitorowania, takiego jak kodowanie sygnału), zdolna wykryć obecność jakiegokolwiek urządzenia niepotrzebnego dla prawidłowej pracy urządzenia rejestrującego, a mającego za zadanie zakłócanie prawidłowej pracy urządzenia rejestrującego poprzez zwieranie, przerywanie lub modyfikację elektronicznych sygnałów z czujnika prędkości i drogi. Połączenie, zawierające zaplombowane złącza, jest uważane za ciągłe w rozumieniu niniejszego rozporządzenia.

Wymieniony wyżej system monitorowania elektronicznego może być zastąpiony przez układ elektroniczny, który zapewni, że urządzenie rejestrujące będzie w stanie zarejestrować każdy ruch pojazdu, niezależnie od sygnału z czujnika prędkości i odległości.

▼M5

Do celów stosowania niniejszego punktu pojazdy kategorii M 1 i N 1 są pojazdami określonymi w załączniku II część A dyrektywy Rady 70/156/EWG (

10

). W tych pojazdach, które są wyposażone w tachografy zgodne z przepisami i nie są projektowane z myślą o instalowaniu opancerzonych kabli pomiędzy czujnikami drogi i prędkości a urządzeniem rejestrującym, adapter powinien być montowany możliwie jak najbliżej czujników drogi i prędkości. Kabel opancerzony zakłada się między adapterem i urządzeniem rejestrującym.

|

▼B

VI. BADANIA I KONTROLE

Państwa Członkowskie wyznaczają instytucje, które przeprowadzają badania i kontrole.

▼C1

1. Poświadczanie nowych i naprawionych urządzeń

Każde urządzenie, zarówno nowe jak i naprawione, podlega poświadczeniu w zakresie poprawności swojego działania oraz dokładności wskazań i rejestracji, w granicach błędów określonych w rozdziale III lit. f) pkt 1, za pomocą plombowania zgodnie z rozdziałem V pkt 4 lit. f).

W tym celu państwa członkowskie mogą ustanowić legalizację pierwotną obejmującą sprawdzenie i potwierdzenie zgodności nowego lub naprawionego urządzenia z homologowanym typem i/lub wymaganiami niniejszego rozporządzenia i jego załączników lub mogą przekazać uprawnienia do poświadczania producentom lub ich upoważnionym przedstawicielom.

▼B

2. Instalacja

►C1

Po zamontowaniu w pojeździe urządzenie oraz cała instalacja są zgodne z przepisami dotyczącymi maksymalnych dopuszczalnych błędów określonych w rozdziale III lit. f) pkt 2. ◄

Badania kontrolne muszą być wykonane przez uprawnionego instalatora lub warsztat na jego odpowiedzialność.

3. Badania okresowe

▼C1

a) Okresowe badania urządzeń zamontowanych w pojazdach są przeprowadzane co dwa lata, przy czym mogą być przeprowadzane przy okazji okresowego badania technicznego.

Badania te obejmują:

▼C1

— sprawdzenie, czy urządzenie działa prawidłowo,

— sprawdzenie czy urządzenie opatrzone jest znakiem homologacji typu,

▼B

— sprawdzenie, czy zamocowana jest tabliczka pomiarowa,

▼C1

— sprawdzenie czy plomby na urządzeniu i na innych częściach instalacji są w stanie nienaruszonym,

▼B

— wyznaczenie faktycznego obwodu tocznego kół.

▼C1

b) Badanie mające na celu stwierdzenie zgodności z postanowieniem rozdziału III lit. f) pkt 3 dotyczącym maksymalnych dopuszczalnych błędów w użytkowaniu jest przeprowadzane co najmniej raz na sześć lat, przy czym każde państwo członkowskie może ustalić krótszy odstęp między takimi badaniami, dotyczący pojazdów zarejestrowanych na swoim terytorium. Po takim badaniu należy dokonać wymiany tabliczki pomiarowej.

▼B

4. Wyznaczanie błędów

►C1

Wyznaczanie błędów po zainstalowaniu i podczas użytkowania jest wykonywane w następujących warunkach, które stanowią warunki odniesienia: ◄

— pojazd bez ładunku w stanie jak przy normalnym użytkowaniu,

— ciśnienie w ogumieniu zgodne z zaleceniami producenta,

— zużycie ogumienia w granicach dopuszczalnych w obowiązujących przepisach,

— przemieszczanie pojazdu: pojazd porusza się napędzany własnym silnikiem, wzdłuż linii prostej i po poziomej powierzchni, z prędkością 50 ± 5 km/h; badanie może być również przeprowadzone na stanowisku warsztatowym pod warunkiem, że zapewni ono porównywalną dokładność.

▼M8

ZAŁĄCZNIK I B

WYMAGANIA DOTYCZĄCE BUDOWY, BADAŃ, INSTALACJI I KONTROLI

|

SPIS TREŚCI

|

|

I.

|

DEFINICJE …

|

|

II.

|

CHARAKTERYSTYKI OGÓLNE I FUNKCJE URZĄDZENIA REJESTRUJĄCEG …

|

|

1.

|

Charakterystyki ogólne …

|

|

2.

|

Funkcje …

|

|

3.

|

Tryby pracy …

|

|

4.

|

Zabezpieczenie …

|

|

III.

|

WYMAGANIA ODNOŚNIE DO KONSTRUKCJI I FUNKCJONALNOŚCI URZĄDZENIA REJESTRUJĄCEGO …

|

|

1.

|

Monitorowanie wkładania i wyjmowania kart …

|

|

2.

|

Pomiar prędkości i odległości …

|

|

2.1.

|

Pomiar przebytej drogi …

|

|

2.2.

|

Pomiar prędkości …

|

|

3.

|

Pomiar czasu …

|

|

4.

|

Monitorowanie czynności wykonywanych przez kierowcę …

|

|

5.

|

Monitorowanie stanu prowadzenia pojazdu …

|

|

6.

|

Dane wprowadzane ręcznie przez kierowcę …

|

|

6.1.

|

Wprowadzanie miejsca rozpoczęcia i/lub zakończenia okresu pracy …

|

|

6.2.

|

Ręczne wprowadzanie czynności wykonywanych przez kierowcę …

|

|

6.3.

|

Stany szczególne …

|

|

7.

|

Zarządzanie blokadami firmowymi …

|

|

8.

|

Monitorowanie czynności kontrolnych …

|

|

9.

|

Wykrywanie zdarzeń i/lub usterek …

|

|

9.1.

|

Zdarzenie — włożenie nieważnej karty …

|

|

9.2.

|

Zdarzenie — „Konflikt kart” …

|

|

9.3.

|

Zdarzenie — „Nakładające się czasy” …

|

|

9.4.

|

Zdarzenie — „Prowadzenie bez prawidłowej karty” …

|

|

9.5.

|

Zdarzenie — „Włożenie karty podczas jazdy” …

|

|

9.6.

|

Zdarzenie — „Sesja ostatniej karty nie zamknięta prawidłowo” …

|

|

9.7.

|

Zdarzenie — „Przekroczenie prędkości” …

|

|

9.8.

|

Zdarzenie — „Przerwa zasilania” …

|

|

9.9.

|

Zdarzenie — „Błąd danych dotyczących ruchu” …

|

|

9.10.

|

Zdarzenie — „Próba naruszenia zabezpieczenia” …

|

|

9.11.

|

Usterka — „Karta” …

|

|

9.12.

|

Usterka — „Urządzenie rejestrujące” …

|

|

10.

|

Testy wbudowane i auto testy …

|

|

11.

|

Odczyt z pamięci danych …

|

|

12.

|

Zapisywanie i przechowywanie w pamięci danych …

|

|

12.1.

|

Dane identyfikujące sprzęt …

|

|

12.1.1.

|

Dane identyfikujące przyrząd rejestrujący …

|

|

12.1.2.

|

Dane identyfikujące czujnik ruchu …

|

|

12.2.

|

Elementy zabezpieczenia …

|

|

12.3.

|

Dane rejestrowane przy wkładaniu i wyjmowaniu karty kierowcy …

|

|

12.4.

|

Dane dotyczące czynności kierowcy …

|

|

12.5.

|

Miejsca rozpoczęcia i/lub zakończenia dziennego okresu pracy …

|

|

12.6.

|

Dane dotyczące licznika kilometrów …

|

|

12.7.

|

Dane szczegółowe dotyczące prędkości …

|

|

12.8.

|

Dane dotyczące zdarzeń …

|

|

12.9.

|

Dane dotyczące usterek …

|

|

12.10.

|

Dane kalibracyjne …

|

|

12.11.

|

Dane dotyczące regulacji czasu …

|

|

12.12.

|

Dane dotyczące kontroli …

|

|

12.13.

|

Dane dotyczące blokad firmowych …

|

|

12.14.

|

Dane dotyczące wczytywania danych …

|

|

12.15.

|

Dane dotyczące warunków szczególnych …

|

|

13.

|

Odczyt kart do tachografów …

|

|

14.

|

Rejestrowania i przechowywanie danych na kartach do tachografów …

|

|

15.

|

Wyświetlanie …

|

|

15.1

|

Informacje na wyświetlaczu w warunkach normalnych …

|

|

15.2.

|

Ostrzeżenia …

|

|

15.3.

|

Dostęp do menu …

|

|

15.4.

|

Inne informacje …

|

|

16.

|

Drukowanie …

|

|

17.

|

Ostrzeżenia …

|

|

18.

|

Przesyłanie danych do nośnika zewnętrznego …

|

|

19.

|

Wyjście danych dla dodatkowych urządzeń zewnętrznych …

|

|

20.

|

Kalibracja …

|

|

21.

|

Regulacja czasu …

|

|

22.

|

Charakterystyki pracy …

|

|

23.

|

Materiały …

|

|

24.

|

Oznakowania …

|

|

IV.

|

WYMAGANIA KONSTRUKCYJNE I FUNKCJONALNE KART DO TACHOGRAFÓW …

|

|

1.

|

Dane widzialne …

|

|

2.

|

Zabezpieczenie …

|

|

3.

|

Normy …

|

|

4.

|

Specyfikacje środowiskowe i elektryczne …

|

|

5.

|

Gromadzenie danych …

|

|

5.1.

|

Identyfikacja kart i bezpieczeństwo danych …

|

|

5.1.1.

|

Identyfikacja aplikacji …

|

|

5.1.2.

|

Identyfikacja układu scalonego …

|

|

5.1.3.

|

Identyfikacja kart mikroprocesorowych …

|

|

5.1.4.

|

Zabezpieczenia …

|

|

5.2.

|

Karta kierowcy …

|

|

5.2.1.

|

Identyfikacja karty …

|

|

5.2.2.

|

Identyfikacja posiadacza karty …

|

|

5.2.3.

|

Dane dotyczące prawa jazdy …

|

|

5.2.4.

|

Dane dotyczące używanego pojazdu …

|

|

5.2.5.

|

Dane dotyczące czynności kierowcy …

|

|

5.2.6.

|

Miejsca rozpoczęcia i/lub zakończenia dziennego okresu pracy …

|

|

5.2.7.

|

Dane dotyczące zdarzeń …

|

|

5.2.8.

|

Dane dotyczące usterek …

|

|

5.2.9.

|

Dane dotyczące czynności kontrolnej …

|

|

5.2.10.

|

Dane sesji karty …

|

|

5.2.11.

|

Dane dotyczące warunków szczególnych …

|

|

5.3.

|

Karta warsztatowa …

|

|

5.3.1.

|

Zabezpieczenia …

|

|

5.3.2.

|

Identyfikacja karty …

|

|

5.3.3.

|

Identyfikacja posiadacza karty …

|

|

5.3.4.

|

Dane dotyczące używanego pojazdu …

|

|

5.3.5.

|

Dane dotyczące czynności kierowcy …

|

|

5.3.6.

|

Dane dotyczące rozpoczęcia i/lub zakończenia dziennego okresu pracy …

|

|

5.3.7.

|

Dane dotyczące zdarzeń i usterek …

|

|

5.3.8.

|

Dane dotyczące czynności kontrolnej …

|

|

5.3.9.

|

Dane dotyczące kalibracji i regulacji czasu …

|

|

5.3.10.

|

Dane dotyczące warunków szczególnych …

|

|

5.4.

|

Karta kontrolna. …

|

|

5.4.1.

|

Identyfikacja karty …

|

|

5.4.2.

|

Identyfikacja posiadacza karty …

|

|

5.4.3.

|

Dane dotyczące czynności kontrolnej …

|

|

5.5.

|

Karta firmowa …

|

|

5.5.1.

|

Identyfikacja karty …

|

|

5.5.2.

|

Identyfikacja posiadacza karty …

|

|

5.5.3.

|

Dane dotyczące czynności wykonywanych przez firmę …

|

|

V.

|

INSTALACJA URZĄDZENIA REJESTRUJĄCEGO …

|

|

1.

|

Instalacja …

|

|

2.

|

Tabliczka instalacyjna …

|

|

3.

|

Plombowanie …

|

|

VI.

|

SPRAWDZENIA, INSPEKCJE I NAPRAWY …

|

|

1.

|

Zatwierdzenie instalatorów lub warsztatów …

|

|

2.

|

Kontrola techniczna przyrządów nowych i po naprawie …

|

|

3.

|

Kontrola techniczna po instalacji …

|

|

4.

|

Przeglądy okresowe …

|

|

5.

|

Pomiar błędów …

|

|

6.

|

Naprawy …

|

|

VII.

|

WYDAWANIE KART …

|

|

VIII.

|

HOMOLOGACJA TYPU DLA URZĄDZENIA REJESTRUJĄCEGO I KART DO TACHOGRAFÓW …

|

|

1.

|

Uwagi ogólne …

|

|

2.

|

Świadectwo bezpieczeństwa …

|

|

3.

|

Świadectwo funkcjonalności …

|

|

4.

|

Świadectwa współdziałania …

|

|

5.

|

Świadectwo homologacji typu …

|

|

6.

|

Procedura szczególna: pierwsze świadectwa współdziałania …

|

|

Dodatek 1.

|

Słownik danych

|

|

Dodatek 2.

|

Wymagania dla kart tachografów

|

|

Dodatek 3.

|

Piktogramy

|

|

Dodatek 4.

|

Wydruki

|

|

Dodatek 5.

|

Wyświetlacz

|

|

Dodatek 6.

|

Interfejsy zewnętrzne

|

|

Dodatek 7.

|

Protokół wczytywania danych

|

|

Dodatek 8.

|

Protokół kalibracyjny

|

|

Dodatek 9.

|

HOMOLOGACJA TYPU — WYKAZ MINIMUM WYMAGANYCH TESTÓW

|

|

Dodatek 10.

|

OGÓLNE CELE ZABEZPIECZENIA

|

|

Dodatek 11.

|

WSPÓLNE MECHANIZMY ZABEZPIECZENIA

|

|

Dodatek 12.

|

ADAPTER DO POJAZDÓW KATEGORII M1 I N1

|

I. DEFINICJE

Ilekroć użyte w niniejszym załączniku:

|

a)

|

„aktywacja” oznacza : fazę, gdy urządzenie rejestrujące uzyskuje pełną funkcjonalność i uruchamia wszystkie funkcje, włącznie z funkcjami zabezpieczającymi;

Aktywowanie urządzenia rejestrującego wymaga użycia karty warsztatowej i wprowadzenia kodu PIN tej karty;

|

|

b)

|

„uwierzytelnienie” oznacza : funkcję przeznaczoną do ustanowienia i kontroli tożsamości;

|

|

c)

|

„autentyczność” oznacza : właściwość polegającą na tym, że informacje przychodzą od strony, której tożsamość można zweryfikować;

|

|

d)

|

„test wbudowany (BIT)” oznacza : testy wykonywane na żądanie, uruchamiane przez operatora lub urządzenia zewnętrzne;

|

|

e)

|

„dzień kalendarzowy” oznacza : dzień zaczynający się o godzinie 00:00 i kończący o godzinie 24:00. Wszystkie dni kalendarzowe odnoszą się do czasu UTC (uniwersalny czas skoordynowany);

|

▼M15

|

f)

|