SPIS TREŚCI

1.Wprowadzenie9

1.1.Przegląd i zakres niniejszej polityki9

1.2.Definicje i skróty11

1.3.Uczestnicy infrastruktury klucza publicznego13

1.3.1.Wprowadzenie13

1.3.2.Organ ds. polityki certyfikacji C-ITS16

1.3.3.Zarządzający zaufaną listą17

1.3.4.Akredytowany audytor infrastruktury klucza publicznego17

1.3.5.Punkt kontaktowy ds. C-ITS (CPOC)17

1.3.6.Role operacyjne18

1.4.Zastosowanie certyfikatu18

1.4.1.Obowiązujące dziedziny stosowania18

1.4.2.Ograniczenia odpowiedzialności19

1.5.Zarządzanie polityką certyfikacji19

1.5.1.Aktualizacja CPS urzędów certyfikacji wymienionych na ECTL19

1.5.2.Procedury przyjmowania CPS20

2.Obowiązki związane z publikacją i repozytorium20

2.1.Metody publikowania informacji o certyfikatach20

2.2.Czas lub częstotliwość publikacji21

2.3.Repozytoria21

2.4.Kontrole dostępu do repozytoriów21

2.5.Publikacja informacji o certyfikacie22

2.5.1.Publikacja informacji o certyfikacie przez TLM22

2.5.2.Publikacja informacji o certyfikacie przez urzędy certyfikacji22

3.Identyfikacja i uwierzytelnianie23

3.1.Nadawanie nazwy23

3.1.1.Rodzaje nazw23

3.1.1.1.Nazwy TLM, głównych urzędów certyfikacji, organów ds. rejestracji, organów autoryzujących23

3.1.1.2.Nazwy jednostek końcowych23

3.1.1.3.Identyfikacja certyfikatów23

3.1.2.Potrzeba nadania nazw posiadających znaczenie23

3.1.3.Anonimowość i pseudonimizacja jednostek końcowych23

3.1.4.Zasady interpretowania różnych form nazw23

3.1.5.Niepowtarzalność nazw24

3.2.Pierwsza walidacja tożsamości24

3.2.1.Metoda udowodnienia posiadania klucza prywatnego24

3.2.2.Uwierzytelnianie tożsamości organizacji24

3.2.2.1.Uwierzytelnianie tożsamości organizacji głównych urzędów certyfikacji24

3.2.2.2.Uwierzytelnianie tożsamości organizacji TLM25

3.2.2.3.Uwierzytelnianie tożsamości organizacji podporządkowanych urzędów certyfikacji25

3.2.2.4.Uwierzytelnianie organizacji abonenta jednostek końcowych26

3.2.3.Uwierzytelnianie pojedynczej jednostki26

3.2.3.1.Uwierzytelnianie pojedynczej jednostki TLM / urzędu certyfikacji26

3.2.3.2.Uwierzytelnianie tożsamości abonenta stacji C-ITS27

3.2.3.3.Uwierzytelnianie tożsamości stacji C-ITS27

3.2.4.Niezweryfikowane informacje o abonencie27

3.2.5.Walidacja organu27

3.2.5.1.Walidacja TLM, głównego urzędu certyfikacji, organu ds. rejestracji, organu autoryzującego27

3.2.5.2.Walidacja abonentów stacji C-ITS28

3.2.5.3.Walidacja stacji C-ITS28

3.2.6.Kryteria interoperacyjności28

3.3.Identyfikacja i uwierzytelnianie w przypadku wniosków o ponowne wprowadzenie kluczy28

3.3.1.Identyfikacja i uwierzytelnianie w przypadku zwykłych wniosków o ponowne wprowadzenie kluczy28

3.3.1.1.Certyfikaty TLM28

3.3.1.2.Certyfikaty głównego urzędu certyfikacji28

3.3.1.3.Przedłużenie lub ponowne wprowadzenie certyfikatu organu ds. rejestracji / organu autoryzującego28

3.3.1.4.Dane uwierzytelniające rejestrację jednostek końcowych29

3.3.1.5.Bilety autoryzacyjne jednostek końcowych29

3.3.2.Identyfikacja i uwierzytelnianie w przypadku wniosków o ponowne wprowadzenie kluczy po ich unieważnieniu29

3.3.2.1.Certyfikaty urzędu certyfikacji29

3.3.2.2.Dane uwierzytelniające rejestrację jednostek końcowych29

3.3.2.3.Wnioski o autoryzację jednostek końcowych29

3.4.Identyfikacja i uwierzytelnianie wniosku o unieważnienie29

3.4.1.Certyfikaty głównego urzędu certyfikacji / organu ds. rejestracji / organu autoryzującego29

3.4.2.Dane uwierzytelniające rejestrację stacji C-ITS30

3.4.3.Bilety autoryzacyjne stacji C-ITS30

4.Wymogi operacyjne cyklu życia certyfikatu30

4.1.Wniosek o wydanie certyfikatu30

4.1.1.Kto może złożyć wniosek o wydanie certyfikatu30

4.1.1.1.Główne urzędy certyfikacji30

4.1.1.2.Zarządzający zaufaną listą31

4.1.1.3.Organ ds. rejestracji i organ autoryzujący31

4.1.1.4.Stacja C-ITS31

4.1.2.Proces rejestracji i zakres odpowiedzialności31

4.1.2.1.Główne urzędy certyfikacji31

4.1.2.2.Zarządzający zaufaną listą32

4.1.2.3.Organ ds. rejestracji i organ autoryzujący32

4.1.2.4.Stacja C-ITS32

4.2.Przetwarzanie wniosku o wydanie certyfikatu33

4.2.1.Realizacja czynności związanych z identyfikacją i uwierzytelnianiem33

4.2.1.1.Identyfikacja i uwierzytelnianie głównych urzędów certyfikacji33

4.2.1.2.Identyfikacja i uwierzytelnianie TLM33

4.2.1.3.Identyfikacja i uwierzytelnianie organu ds. rejestracji i organu autoryzującego33

4.2.1.4.Identyfikacja i uwierzytelnianie abonenta jednostki końcowej34

4.2.1.5.Bilety autoryzacyjne34

4.2.2.Przyjmowanie lub odrzucanie wniosków o wydanie certyfikatu34

4.2.2.1.Przyjmowanie lub odrzucanie certyfikatów głównego urzędu certyfikacji34

4.2.2.2.Przyjmowanie lub odrzucanie certyfikatów TLM34

4.2.2.3.Przyjmowanie lub odrzucanie certyfikatów organu ds. rejestracji i organu autoryzującego34

4.2.2.4.Przyjmowanie lub odrzucanie danych uwierzytelniających rejestrację34

4.2.2.5.Przyjmowanie lub odrzucanie biletu autoryzacyjnego35

4.2.3.Czas na przetworzenie wniosku o wydanie certyfikatu35

4.2.3.1.Wniosek o wydanie certyfikatu przez główny urząd certyfikacji35

4.2.3.2.Wniosek o wydanie certyfikatu przez TLM35

4.2.3.3.Wniosek o wydanie certyfikatu organu ds. rejestracji i organu autoryzującego35

4.2.3.4.Wniosek o dane uwierzytelniające rejestrację35

4.2.3.5.Wniosek o bilet autoryzacyjny35

4.3.Wydanie certyfikatu35

4.3.1.Czynności urzędu certyfikacji wykonywane podczas wydawania certyfikatu35

4.3.1.1.Wydanie certyfikatu przez główny urząd certyfikacji35

4.3.1.2.Wydanie certyfikatu przez TLM36

4.3.1.3.Wydanie certyfikatu przez organ ds. rejestracji i organ autoryzujący36

4.3.1.4.Wydanie danych uwierzytelniających rejestrację36

4.3.1.5.Wydanie biletu autoryzacyjnego36

4.3.2.Powiadomienie abonenta o wydaniu certyfikatów przez urząd certyfikacji36

4.4.Akceptacja certyfikatu37

4.4.1.Przeprowadzanie akceptacji certyfikatu37

4.4.1.1.Główny urząd certyfikacji37

4.4.1.2.Zarządzający zaufaną listą37

4.4.1.3.Organ ds. rejestracji i organ autoryzujący37

4.4.1.4.Stacja C-ITS37

4.4.2.Publikacja certyfikatu37

4.4.3.Powiadomienie o wydaniu certyfikatu37

4.5.Zastosowanie pary kluczy i certyfikatów37

4.5.1.Zastosowanie klucza prywatnego i certyfikatu37

4.5.1.1.Zastosowanie klucza prywatnego i certyfikatu przez TLM37

4.5.1.2.Stosowanie klucza prywatnego i certyfikatów przez główne urzędy certyfikacji37

4.5.1.3.Zastosowanie klucza prywatnego i certyfikatu przez organy ds. rejestracji i organy autoryzujące37

4.5.1.4.Zastosowanie klucza prywatnego i certyfikatu w przypadku jednostki końcowej38

4.5.2.Zastosowanie klucza publicznego i certyfikatu przez stronę ufającą38

4.6.Przedłużenie certyfikatu38

4.7.Ponowne wprowadzenie certyfikatu38

4.7.1.Okoliczności ponownego wprowadzenia certyfikatu38

4.7.2.Kto może złożyć wniosek o ponowne wprowadzenie certyfikatu38

4.7.2.1.Główny urząd certyfikacji38

4.7.2.2.Zarządzający zaufaną listą38

4.7.2.3.Organ ds. rejestracji i organ autoryzujący38

4.7.2.4.Stacja C-ITS39

4.7.3.Proces ponownego wprowadzenia certyfikatu39

4.7.3.1.Certyfikat zarządzającego zaufaną listą39

4.7.3.2.Certyfikat głównego urzędu certyfikacji39

4.7.3.3.Certyfikaty organu ds. rejestracji i organu autoryzującego39

4.7.3.4.Certyfikaty stacji C-ITS40

4.8.Zmiana certyfikatu40

4.9.Unieważnienie i zawieszenie certyfikatu40

4.10.Usługi związane ze statusem certyfikatu40

4.10.1.Charakterystyka użytkowania40

4.10.2.Dostępność usługi40

4.10.3.Cechy fakultatywne40

4.11.Zakończenie abonamentu40

4.12.Deponowanie i odzyskiwanie klucza40

4.12.1.Abonent40

4.12.1.1.Jaką parę kluczy można zdeponować40

4.12.1.2.Kto może złożyć wniosek o odzyskanie klucza40

4.12.1.3.Proces odzyskiwania i zakres odpowiedzialności40

4.12.1.4.Identyfikacja i uwierzytelnianie40

4.12.1.5.Przyjęcie lub odrzucenie wniosków o odzyskanie klucza40

4.12.1.6.Operacje wykonywane przez szablony KEA i KRA podczas odzyskiwania pary kluczy41

4.12.1.7.Dostępność szablonów KEA i KRA41

4.12.2.Polityka i praktyki w zakresie hermetyzacji i odzyskiwania klucza sesji41

5.Kontrole obiektów i zarządzania oraz kontrole operacyjne41

5.1.Kontrole fizyczne41

5.1.1.Lokalizacja i konstrukcja41

5.1.1.1.Główny urząd certyfikacji, centralny punkt kontaktowy, zarządzający zaufaną listą41

5.1.1.2.Organ ds. rejestracji / organ autoryzujący42

5.1.2.Dostęp fizyczny42

5.1.2.1.Główny urząd certyfikacji, centralny punkt kontaktowy, zarządzający zaufaną listą42

5.1.2.2.Organ ds. rejestracji / organ autoryzujący43

5.1.3.Zasilanie i klimatyzacja43

5.1.4.Narażenie na działanie wody43

5.1.5.Ochrona przeciwpożarowa44

5.1.6.Zarządzanie nośnikami danych44

5.1.7.Usuwanie odpadów44

5.1.8.Kopie zapasowe poza obiektem44

5.1.8.1.Główny urząd certyfikacji, centralny punkt kontaktowy i zarządzający zaufaną listą44

5.1.8.2.Organ ds. rejestracji / organ autoryzujący45

5.2.Kontrole proceduralne45

5.2.1.Zaufane role45

5.2.2.Liczba osób wymaganych do realizacji zadania45

5.2.3.Identyfikacja i uwierzytelnianie każdej roli46

5.2.4.Role wymagające podziału obowiązków46

5.3.Nadzorowanie personelu47

5.3.1.Wymogi w zakresie kwalifikacji, doświadczenia i poświadczeń47

5.3.2.Procedury sprawdzania przeszłości47

5.3.3.Wymogi szkoleniowe48

5.3.4.Częstotliwość i wymogi powtarzania szkoleń48

5.3.5.Częstotliwość i kolejność rotacji stanowisk48

5.3.6.Sankcje z tytułu nieuprawnionych działań48

5.3.7.Wymogi dotyczące niezależnego wykonawcy49

5.3.8.Dokumentacja przekazana personelowi49

5.4.Procedury rejestracji kontroli49

5.4.1.Rodzaje zdarzeń rejestrowanych i zgłaszanych przez każdy urząd certyfikacji49

5.4.2.Częstotliwość przetwarzania dziennika50

5.4.3.Okres przechowywania dziennika kontroli50

5.4.4.Ochrona dziennika kontroli51

5.4.5.Procedury tworzenia kopii zapasowych dzienników kontroli51

5.4.6.System zbierania danych z audytu (wewnętrzny lub zewnętrzny)51

5.4.7.Powiadamianie jednostki odpowiedzialnej za zdarzenie51

5.4.8.Ocena luk w zabezpieczeniach51

5.5.Archiwizacja zapisów52

5.5.1.Rodzaje archiwizowanych zapisów52

5.5.2.Okres przechowywania archiwum53

5.5.3.Ochrona archiwum53

5.5.4.Archiwum systemu i jego przechowywanie53

5.5.5.Wymogi dotyczące oznaczania czasu zapisów54

5.5.6.System zbierania zapisów archiwalnych (wewnętrzny lub zewnętrzny)54

5.5.7.Procedury uzyskiwania dostępu do informacji archiwalnych i ich weryfikacji54

5.6.Zmiana klucza dla elementów modelu zaufania C-ITS54

5.6.1.Zarządzający zaufaną listą54

5.6.2.Główny urząd certyfikacji54

5.6.3.Certyfikat organu ds. rejestracji / organu autoryzującego54

5.6.4.Audytor55

5.7.Naruszenie ochrony i przywrócenie gotowości do pracy po wystąpieniu sytuacji nadzwyczajnej55

5.7.1.Postępowanie w przypadku incydentu i naruszenia ochrony55

5.7.2.Uszkodzenie zasobów obliczeniowych, oprogramowania lub danych56

5.7.3.Procedury w przypadku ujawnienia klucza prywatnego jednostki56

5.7.4.Zapewnienie ciągłości działania po wystąpieniu katastrofy56

5.8.Zakończenie i przekazanie działalności57

5.8.1.Zarządzający zaufaną listą57

5.8.2.Główny urząd certyfikacji57

5.8.3.Organ ds. rejestracji / organ autoryzujący58

6.Kontrola bezpieczeństwa technicznego58

6.1.Generowanie pary kluczy i jej instalacja58

6.1.1.Zarządzający zaufaną listą, główny urząd certyfikacji, organ ds. rejestracji, organ autoryzujący58

6.1.2.Jednostka końcowa – ruchoma stacja C-ITS58

6.1.3.Jednostka końcowa – stała stacja C-ITS59

6.1.4.Wymogi kryptograficzne59

6.1.4.1.Długość algorytmu i klucza – algorytmy podpisu59

6.1.4.2.Długość algorytmu i klucza – algorytmy szyfrujące do celów rejestracji i autoryzacji60

6.1.4.3.Zręczność kryptograficzna61

6.1.5.Bezpieczne przechowywanie kluczy prywatnych61

6.1.5.1.Poziom głównego urzędu certyfikacji, podporządkowanego urzędu certyfikacji i zarządzającego zaufaną listą61

6.1.5.2.Jednostka końcowa62

6.1.6.Kopie zapasowe kluczy prywatnych63

6.1.7.Niszczenie kluczy prywatnych63

6.2.Dane aktywacyjne63

6.3.Zabezpieczenia komputerowe63

6.4.Techniczne kontrole cyklu życia63

6.5.Zabezpieczenia sieci63

7.Profile certyfikatów, CRL i CTL63

7.1.Profil certyfikatu63

7.2.Ważność certyfikatu64

7.2.1.Certyfikaty z zastosowaniem pseudonimu65

7.2.2.Bilety autoryzacyjne dla stałych stacji C-ITS65

7.3.Unieważnianie certyfikatów65

7.3.1.Unieważnianie certyfikatów urzędu certyfikacji, organu ds. rejestracji i organu autoryzującego65

7.3.2.Unieważnianie danych uwierzytelniających rejestrację66

7.3.3.Unieważnianie biletów autoryzacyjnych66

7.4.Lista unieważnionych certyfikatów66

7.5.Europejska zaufana lista certyfikatów66

8.Audyt zgodności i inne oceny66

8.1.Tematy objęte audytem i podstawa audytu66

8.2.Częstotliwość audytów67

8.3.Tożsamość/kwalifikacje audytora67

8.4.Powiązania audytora z audytowaną jednostką67

8.5.Działania podjęte w wyniku uchybienia68

8.6.Ogłoszenie wyników68

9.Pozostałe przepisy68

9.1.Opłaty68

9.2.Odpowiedzialność finansowa69

9.3.Poufność informacji biznesowych69

9.4.Plan ochrony prywatności69

10.Odniesienia69

ZAŁĄCZNIK III

1.Wprowadzenie

1.1.Przegląd i zakres tej polityki

Niniejsza polityka certyfikacji określa europejski model zaufania C-ITS oparty na infrastrukturze klucza publicznego w ramach ogólnego unijnego systemu zarządzania danymi uwierzytelniającymi C-ITS (EU CCMS). Określa wymogi w zakresie zarządzania certyfikatami klucza publicznego w przypadku wniosków dotyczących C-ITS składanych przez jednostki wydające i w zakresie ich wykorzystania przez jednostki końcowe w Europie. Na najwyższym poziomie infrastruktura klucza publicznego składa się z zestawu głównych urzędów certyfikacji „uaktywnianych” w wyniku zamieszczenia ich certyfikatów przez zarządzającego zaufaną listą (TLM) na europejskiej zaufanej liście certyfikatów (ECTL), która jest wydawana i publikowana przez jednostkę centralną TLM (zob. sekcje 1.2 i 1.3).

Polityka ta jest obowiązująca dla wszystkich jednostek uczestniczących w zaufanym systemie C-ITS w Europie. Ułatwia ona ocenę poziomu zaufania, jaki można ustalić w informacjach otrzymanych przez dowolnego odbiorcę komunikatu uwierzytelnionego certyfikatem infrastruktury klucza publicznego jednostki końcowej. Aby umożliwić ocenę zaufania do certyfikatów wydawanych przez EU CCMS, określono w niej wiążący zestaw wymogów dotyczących funkcjonowania TLM centralnej jednostki oraz opracowywania ECTL i zarządzania nią. W związku z tym niniejszy dokument dotyczy następujących aspektów ECTL:

·identyfikacji i uwierzytelniania osób obejmujących dane role w infrastrukturze klucza publicznego w odniesieniu do TLM, w tym zestawień uprawnień przypisanych do każdej roli;

·minimalnych wymagań w zakresie lokalnych praktyk bezpieczeństwa w odniesieniu do TLM, w tym kontroli fizycznych, kontroli personelu i kontroli proceduralnych;

·minimalnych wymogów w zakresie praktyk bezpieczeństwa technicznego w odniesieniu do TLM, w tym zabezpieczeń komputerowych, zabezpieczeń sieci oraz kontroli technicznych modułu kryptograficznego;

·minimalnych wymogów w zakresie praktyk operacyjnych w odniesieniu do TLM, w tym rejestracji nowych certyfikatów głównego urzędu certyfikacji, tymczasowego lub trwałego wyrejestrowania istniejących zarejestrowanych urzędów certyfikacji oraz publikacji i dystrybucji aktualizacji ECTL;

·profilu ECTL, w tym wszystkich obowiązkowych i fakultatywnych pól danych w ECTL, algorytmów kryptograficznych, z których należy korzystać, dokładnego formatu ECTL i zaleceń dotyczących jej przetwarzania;

·zarządzania cyklem życia certyfikatu ECTL, w tym dystrybucji, aktywacji, wygaszania i unieważniania certyfikatów znajdujących się na ECTL;

·w stosownych przypadkach, zarządzania unieważnieniem zaufania dla głównych urzędów certyfikacji.

Z uwagi na fakt, że wiarygodność ECTL nie zależy wyłącznie od samej ECTL, ale w dużym stopniu również od głównych urzędów certyfikacji, które tworzą infrastrukturę klucza publicznego, i ich podporządkowanych urzędów certyfikacji, w ramach przedmiotowej polityki określono również minimalne wymogi, które są obowiązkowe dla wszystkich uczestniczących urzędów certyfikacji (głównych urzędów certyfikacji i ich podporządkowanych urzędów certyfikacji). Obszary objęte wymogami są następujące:

·identyfikacja i uwierzytelnianie osób obejmujących dane role w infrastrukturze klucza publicznego (np. inspektor ds. bezpieczeństwa, inspektor ds. ochrony prywatności, administrator ds. bezpieczeństwa, administrator rejestru i użytkownik końcowy), w tym określenie obowiązków, zakresu odpowiedzialności, zobowiązań i uprawnień związanych z każdą rolą;

·zarządzanie kluczami, w tym możliwe do przyjęcia i obowiązkowe algorytmy podpisywania certyfikatów i danych, oraz okresy ważności certyfikatu;

·minimalne wymogi w zakresie lokalnych praktyk bezpieczeństwa, w tym kontrole fizyczne, kontrole personelu i kontrole proceduralne;

·minimalne wymogi w zakresie praktyk bezpieczeństwa technicznego, takie jak zabezpieczenia komputerowe, zabezpieczenia sieci oraz kontrole inżynieryjne modułu kryptograficznego;

·minimalne wymogi w zakresie praktyk operacyjnych urzędu certyfikacji, organu ds. rejestracji, organu autoryzującego i jednostek końcowych, w tym aspekty dotyczące rejestracji, wyrejestrowania (tj. skreślenia z listy), unieważnienia, ujawnienia klucza, zwolnienia z określonego powodu, aktualizacji certyfikatu, praktyk audytowych i nieujawniania informacji objętych ochroną prywatności;

·profil certyfikatu i profil CRL, w tym formaty, akceptowane algorytmy, obowiązkowe i fakultatywne pola danych oraz ich ważne zakresy wartości oraz sposób, w jaki weryfikatorzy mają przetwarzać certyfikaty;

·regularne monitorowanie, sprawozdawczość, ostrzeganie i przywracanie obowiązków jednostek modelu zaufania C-ITS w celu zapewnienia bezpiecznego działania, także w przypadkach niewłaściwego zachowania.

Oprócz tych wymogów minimalnych jednostki prowadzące główne urzędy certyfikacji i ich podporządkowane urzędy certyfikacji mogą podejmować decyzje w sprawie własnych dodatkowych wymogów i określać je w odpowiednich oświadczeniach dotyczących praktyk w zakresie certyfikacji (CPS), o ile nie są one sprzeczne z wymogami określonymi w polityce certyfikacji. Szczegółowe informacje na temat audytu i publikacji CPS znajdują się w sekcji 1.5.

W polityce certyfikacji określono również cele, do jakich można wykorzystywać główne urzędy certyfikacji, ich podporządkowane urzędy certyfikacji oraz wydawane przez nie certyfikaty. Określono w niej zobowiązania przyjęte przez:

·TLM;

·każdy główny urząd certyfikacji, którego certyfikaty są wymienione na ECTL;

·urzędy certyfikacji podporządkowane głównemu urzędowi certyfikacji (organ ds. rejestracji i organ autoryzujący);

·każdego członka lub organizację odpowiedzialnych za jedną z jednostek modelu zaufania C-ITS lub stosujących taki model.

W polityce certyfikacji określono również obowiązki mające zastosowanie do:

·TLM;

·każdy główny urząd certyfikacji, którego certyfikaty są wymienione na ECTL;

·każdego urzędu certyfikacji podporządkowanego urzędowi certyfikacji certyfikowanemu przez główny urząd certyfikacji;

·wszystkich jednostek końcowych;

·każdego członka organizacji odpowiedzialnego za jedną z jednostek modelu zaufania C-ITS lub prowadzącego go.

Ponadto w polityce certyfikacji określono wymogi dotyczące dokumentowania ograniczeń w zakresie zobowiązań i obowiązków w CPS każdego głównego urzędu certyfikacji, którego certyfikaty są wymienione w ECTL.

Niniejsza polityka certyfikacji jest zgodna z polityką certyfikacji i ramami praktyk certyfikacji przyjętymi przez grupę zadaniową ds. inżynierii internetowej (ang. Internet Engineering Task Force – IETF) [3].

1.2.Definicje i skróty

Stosuje się definicje podane w [2], [3] i [4].

|

AA

|

organ autoryzujący

|

|

AT

|

bilet autoryzacyjny

|

|

CA

|

urząd certyfikacji

|

|

CP

|

polityka certyfikacji

|

|

CPA

|

organ ds. polityki certyfikacji C-ITS

|

|

CPOC

|

punkt kontaktowy ds. C-ITS

|

|

CPS

|

oświadczenie dotyczące praktyk w zakresie certyfikacji

|

|

CRL

|

lista unieważnionych certyfikatów

|

|

EA

|

organ ds. rejestracji

|

|

EC

|

dane uwierzytelniające rejestrację

|

|

ECIES

|

zintegrowany system kryptograficzny oparty na krzywych eliptycznych

|

|

EE

|

jednostka końcowa (tj. stacja C-ITS)

|

|

ECTL

|

europejska zaufana lista certyfikatów

|

|

EU CCMS

|

unijny system zarządzania danymi uwierzytelniającymi C-ITS

|

|

RODO

|

Ogólne rozporządzenie o ochronie danych

|

|

HSM

|

moduł zabezpieczeń sprzętu

|

|

PKI

|

infrastruktura klucza publicznego

|

|

RA

|

organ ds. rejestracji

|

|

podporządkowany urząd certyfikacji

|

organ ds. rejestracji i organ autoryzujący

|

|

Zarządzający zaufaną listą

|

zarządzający zaufaną listą

|

Glosariusz

|

wnioskodawca

|

Osoba fizyczna lub prawna, która ubiega się o wydanie (lub o przedłużenie) certyfikatu. Po utworzeniu pierwszego certyfikatu (inicjalizacji), wnioskodawca jest zwany abonentem.

W przypadku certyfikatów wydawanych jednostkom końcowym abonent (wnioskujący o certyfikat) jest jednostką, która sprawuje kontrolę nad jednostką końcową, której wydany zostaje certyfikat, lub kieruje jej działaniami, nawet jeżeli to jednostka końcowa wysyła rzeczywisty wniosek o wydanie certyfikatu.

|

|

organ autoryzujący

|

W niniejszym dokumencie termin „organ autoryzujący” odnosi się nie tylko do konkretnej funkcji organu autoryzującego, ale także do podmiotu prawnego lub operacyjnego, który zarządza tym organem.

|

|

urząd certyfikacji

|

Główny urząd certyfikacji, organ ds. rejestracji i organ autoryzujący są zbiorczo nazywane „urzędem certyfikacji”.

|

|

model zaufania C-ITS

|

Model zaufania C-ITS odpowiada za nawiązanie relacji wzajemnego zaufania między stacjami C-ITS. Jest on wdrażany poprzez stosowanie infrastruktury klucza publicznego składającego się z głównych urzędów certyfikacji, CPOC, TLM, organów ds. rejestracji, organów autoryzujących i bezpiecznej sieci.

|

|

zręczność kryptograficzna

|

Zdolność jednostek modelu zaufania C-ITS do dostosowania polityki certyfikacji do zmieniających się środowisk lub do nowych przyszłych wymogów, np. poprzez zmianę algorytmów kryptograficznych i długości klucza z biegiem czasu.

|

|

moduł kryptograficzny

|

Bezpieczny element oparty na sprzęcie służący do generowania lub przechowywania kluczy, generowania numerów losowych oraz podpisywania lub szyfrowania danych.

|

|

organ ds. rejestracji

|

W niniejszym dokumencie termin „organ ds. rejestracji” odnosi się nie tylko do konkretnej funkcji organu ds. rejestracji, ale także do osoby prawnej lub jednostki operacyjnej zarządzających tym organem.

|

|

Uczestnicy infrastruktury klucza publicznego

|

Jednostki modelu zaufania C-ITS, tj. TLM, główne urzędy certyfikacji, organy ds. rejestracji, organy autoryzujące i stacje C-ITS.

|

|

ponowne wprowadzenie certyfikatu

|

|

|

repozytorium

|

Repozytorium wykorzystywane do przechowywania certyfikatów i informacji na temat certyfikatów dostarczonych przez jednostki modelu zaufania C-ITS zgodnie z definicją podaną w sekcji 2.3.

|

|

główny urząd certyfikacji

|

W niniejszym dokumencie termin „główny urząd certyfikacji” odnosi się nie tylko do konkretnej funkcji głównego urzędu certyfikacji, ale także do osoby prawnej lub jednostki operacyjnej zarządzających tym organem.

|

|

podmiot

|

Osoba fizyczna, urządzenie, system, komórka lub osoba prawna wskazana w certyfikacie jako podmiot, tj. abonent albo urządzenie znajdujące się pod kontrolą abonenta lub obsługiwane przez niego.

|

|

abonent

|

Osoba fizyczna lub prawna, której wydawane jest świadectwo i która jest prawnie związana umową abonencką lub umową użytkowania.

|

|

umowa abonencka

|

Umowa między urzędem certyfikacji a wnioskodawcą/abonentem, w której określono prawa i obowiązki stron.

|

1.3.Uczestnicy infrastruktury klucza publicznego

1.3.1.Wprowadzenie

Uczestnicy infrastruktury klucza publicznego odgrywają w niej rolę określoną w przedmiotowej polityce. Uczestnik może jednocześnie pełnić kilka ról, chyba że jest to wyraźnie zabronione. Może istnieć zakaz pełnienia poszczególnych ról w tym samym czasie, aby uniknąć konfliktów interesów lub zapewnić podział obowiązków.

Uczestnicy mogą również przekazać część swojej roli innym jednostkom w ramach umowy o świadczenie usług. Jeżeli na przykład informacje o statusie unieważnienia przekazywane są z wykorzystaniem CRL, urząd certyfikacji jest również emitentem CRL, ale może przekazać odpowiedzialność za wystawianie CRL innej jednostce.

Role infrastruktury klucza publicznego obejmują:

·role autorytatywne, tj. każda funkcja jest utworzona w sposób jednoznaczny;

·role operacyjne, tj. role, które można stworzyć w co najmniej jednej jednostce.

Na przykład główny urząd certyfikacji może zostać powołany przez podmiot komercyjny, grupę mającą przedmiot wspólnego zainteresowania, organizację krajową lub organizację europejską.

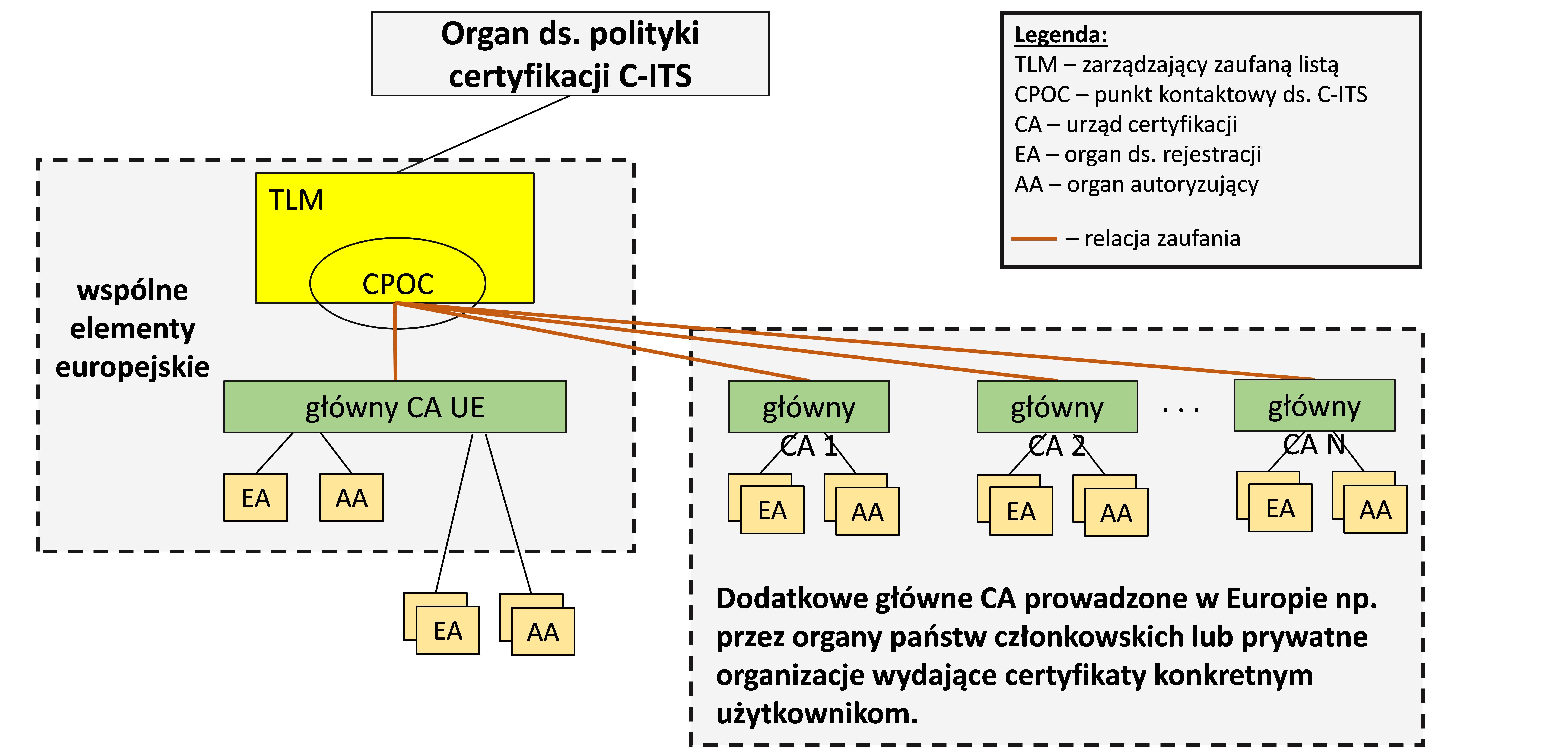

Rysunek 1 przedstawia strukturę modelu zaufania C-ITS opartą na [2]. W tym miejscu strukturę przedstawiono jedynie pokrótce, zaś główne elementy opisano bardziej szczegółowo w sekcjach 1.3.2–1.3.6.

Organ ds. polityki certyfikacji C-ITS wyznacza TLM, który w związku z tym staje się zaufanym podmiotem dla wszystkich uczestników infrastruktury klucza publicznego. Organ ds. polityki certyfikacji C-ITS zatwierdza działania głównego urzędu certyfikacji i potwierdza, że TLM może zaufać głównemu urzędowi certyfikacji (głównym urzędom certyfikacji). TLM wydaje ECTL, która wzbudza zaufanie wszystkich uczestników infrastruktury klucza publicznego do zatwierdzonych głównych urzędów certyfikacji. Główny urząd certyfikacji wydaje certyfikaty organowi ds. rejestracji i organowi autoryzującemu, okazując w ten sposób zaufanie do ich działań. Organ ds. rejestracji wydaje certyfikaty rejestracji nadającym i pośredniczącym stacjom C-ITS (jako jednostkom końcowym), okazując w ten sposób zaufanie do ich działań. Na podstawie zaufania do organu ds. rejestracji organ autoryzujący wydaje bilety autoryzacyjne stacjom C-ITS.

Odbierająca i przekazująca stacja C-ITS (jako strona pośrednicząca) może mieć zaufanie do innych stacji C-ITS, ponieważ bilety autoryzacyjne są wydawane przez organ autoryzujący cieszący się zaufaniem głównego urzędu certyfikacji, któremu z kolei ufają TLM i organ ds. polityki certyfikacji C-ITS.

Należy zauważyć, że na rys. 1 pokazano jedynie poziom głównego urzędu certyfikacji w modelu zaufania C-ITS. Szczegółowe informacje na temat niższych poziomów przedstawiono w kolejnych sekcjach przedmiotowej polityki certyfikacji lub w CPS dotyczącym poszczególnych głównych urzędów certyfikacji.

Rys. 2 przedstawia przegląd przepływów informacji między uczestnikami infrastruktury klucza publicznego. Zielone kropki oznaczają przepływy, które wymagają komunikacji między maszynami. Przepływy informacji oznaczone kolorem czerwonym mają określone wymogi w zakresie ochrony.

Model zaufania C-ITS opiera się na strukturze wielu głównych urzędów certyfikacji, gdzie certyfikaty wydawane przez główny urząd certyfikacji są przekazywane okresowo (jak przedstawiono poniżej) do centralnego punktu kontaktowego za pomocą bezpiecznego protokołu (np. certyfikatów łączących) określonego przez ten punkt.

Głównym urzędem certyfikacji może zarządzać organizacja rządowa lub prywatna. Architektura modelu zaufania C-ITS obejmuje co najmniej jeden główny urząd certyfikacji (unijny główny urząd certyfikacji na tym samym poziomie, co inny główny urząd certyfikacji). Wszystkie jednostki uczestniczące w modelu zaufania C-ITS, które nie chcą zakładać własnych głównych urzędów certyfikacji, wyznaczają unijny główny urząd certyfikacji. CPOC przekazuje otrzymane certyfikaty głównego urzędu certyfikacji do TLM, który odpowiada za gromadzenie i podpisywanie listy certyfikatów wydanych przez główny urząd certyfikacji, oraz przesyłanie ich z powrotem do CPOC, co sprawia, że są one publicznie dostępne (zob. poniżej).

Relacje zaufania między jednostkami w modelu zaufania C-ITS przedstawiono na poniższych wykresach, w tabelach i sekcjach.

Rysunek 1: Struktura modelu zaufania C-ITS

Rysunek 2: Przepływy informacji w modelu zaufania C-ITS

|

Identyfikator przepływu

|

Nadawca

|

Odbiorca

|

Treść

|

Odniesienie

|

|

1)

|

CPA

|

Zarządzający zaufaną listą

|

zatwierdzenie wniosku głównego CA

|

8

|

|

2)

|

CPA

|

Zarządzający zaufaną listą

|

informacje o unieważnieniu głównego CA

|

8.5

|

|

3)

|

CPA

|

główny CA

|

aktualizacje polityki certyfikacji

|

1.5

|

|

4)

|

CPA

|

główny CA

|

zatwierdzenie/odrzucenie wniosku głównego CA lub zmiany we wniosku CPS lub proces audytu

|

8.5, 8.6

|

|

5)

|

Zarządzający zaufaną listą

|

CPA

|

powiadomienie o zmianie ECTL

|

4, 5.8.1

|

|

6)

|

Zarządzający zaufaną listą

|

CPOC

|

Certyfikat zarządzającego zaufaną listą

|

4.4.2.

|

|

7)

|

Zarządzający zaufaną listą

|

CPOC

|

ECTL

|

4.4.2.

|

|

8)

|

CPOC

|

Zarządzający zaufaną listą

|

informacje o certyfikacie głównego CA

|

4.3.1.1.

|

|

9)

|

CPOC

|

Zarządzający zaufaną listą

|

unieważnienie certyfikatu głównego CA

|

7.3

|

|

10)

|

CPOC

|

wszystkie jednostki końcowe

|

Certyfikat zarządzającego zaufaną listą

|

4.4.2.

|

|

11)

|

główny CA

|

CPOC

|

informacje o certyfikacie głównego CA

|

4.3.1.1.

|

|

12)

|

główny CA

|

CPOC

|

unieważnienie certyfikatu głównego CA

|

7.3

|

|

13)

|

główny CA

|

audytor

|

zlecenie audytu

|

8

|

|

14)

|

główny CA

|

CPA

|

formularz wniosku głównego CA – pierwszy wniosek

|

4.1.2.1.

|

|

15)

|

główny CA

|

CPA

|

formularz wniosku głównego CA – zmiany w CPS

|

1.5.1.

|

|

16)

|

główny CA

|

CPA

|

formularz wniosku głównego CA – sprawozdanie z audytu

|

8.6

|

|

17)

|

główny CA

|

CPA

|

sprawozdania głównego CA z incydentów, w tym unieważnienie podporządkowanych CA (EA, AA)

|

załącznik III, 7.3.1

|

|

18)

|

główny CA

|

EA

|

odpowiedź na certyfikat EA

|

4.2.2.3.

|

|

19)

|

główny CA

|

AA

|

odpowiedź na certyfikat AA

|

4.2.2.3.

|

|

20)

|

główny CA

|

wszystkie

|

certyfikat EA/AA, CRL

|

4.4.2.

|

|

21)

|

EA

|

główny CA

|

wniosek o certyfikat EA

|

4.2.2.3.

|

|

22)

|

EA

|

Stacja C-ITS

|

odpowiedź na dane uwierzytelniające rejestrację

|

4.3.1.4.

|

|

23)

|

EA

|

AA

|

odpowiedź na upoważnienie

|

4.2.2.5.

|

|

24)

|

AA

|

główny CA

|

wniosek o certyfikat AA

|

4.2.2.3.

|

|

25)

|

AA

|

EA

|

wniosek o upoważnienie

|

4.2.2.5.

|

|

26)

|

AA

|

Stacja C-ITS

|

odpowiedź na bilet autoryzacyjny

|

4.3.1.5.

|

|

27)

|

EA

|

główny CA

|

złożenie wniosku

|

4.1.2.3.

|

|

28)

|

AA

|

główny CA

|

złożenie wniosku

|

4.1.2.3.

|

|

29)

|

główny CA

|

EA

|

odpowiedź

|

4.12 i 4.2.1

|

|

30)

|

główny CA

|

AA

|

odpowiedź

|

4.12 i 4.2.1

|

|

31)

|

Stacja C-ITS

|

EA

|

wniosek o dane uwierzytelniające rejestrację

|

4.2.2.4.

|

|

32)

|

Stacja C-ITS

|

AA

|

wniosek o bilet autoryzacyjny

|

4.2.2.5.

|

|

33)

|

producent/operator

|

EA

|

rejestracja

|

4.2.1.4.

|

|

34)

|

producent/operator

|

EA

|

dezaktywacja

|

7.3

|

|

35)

|

EA

|

producent/operator

|

odpowiedź

|

4.2.1.4.

|

|

36)

|

audytor

|

główny CA

|

sprawozdanie

|

8.1

|

|

37)

|

wszystkie

|

CPA

|

wnioski w sprawie zmiany polityki certyfikacji

|

1.5

|

|

38)

|

Zarządzający zaufaną listą

|

CPA

|

formularz wniosku

|

4.1.2.2.

|

|

39)

|

CPA

|

Zarządzający zaufaną listą

|

przyjęcie/odrzucenie

|

4.1.2.2.

|

|

40)

|

Zarządzający zaufaną listą

|

CPA

|

sprawozdanie z audytu

|

4.1.2.2.

|

Tabela 1:

Szczegółowy opis przepływów informacji w modelu zaufania C-ITS

1.3.2.Organ ds. polityki certyfikacji C-ITS

1)W skład organu ds. polityki certyfikacji C-ITS wchodzą przedstawiciele zainteresowanych stron publicznych i prywatnych (np. państw członkowskich, producentów pojazdów itp.) uczestniczących w modelu zaufania C-ITS. Odpowiada on za dwie role składowe:

1)zarządzanie polityką certyfikacji, w tym:

·zatwierdzanie bieżących i przyszłych wniosków w sprawie zmiany polityki certyfikacji;

·podejmowanie decyzji w sprawie przeglądu wniosków o zmianę polityki certyfikacji i zaleceń przedstawionych przez innych uczestników lub jednostki infrastruktury klucza publicznego;

·podejmowanie decyzji o wydaniu nowych wersji polityki certyfikacji;

2)zarządzanie uwierzytelnianiem infrastruktury klucza publicznego, w tym:

·określanie i publikowanie zatwierdzeń CPS oraz procedur audytu urzędu certyfikacji (zwanych łącznie „procedurami zatwierdzania urzędu certyfikacji”), a także podejmowanie decyzji w ich sprawie;

·upoważnianie CPOC do działalności i regularnej sprawozdawczości;

·upoważnianie TLM do działalności i regularnej sprawozdawczości;

·zatwierdzanie CPS głównego urzędu certyfikacji, jeżeli jest zgodne ze wspólną i ważną polityką certyfikacji;

·weryfikacja sprawozdań z audytu sporządzonych przez akredytowanego audytora infrastruktury klucza publicznego w odniesieniu do wszystkich głównych urzędów certyfikacji;

·powiadamianie TLM o liście zatwierdzonych lub niezatwierdzonych głównych urzędów certyfikacji i ich certyfikatach na podstawie otrzymanych sprawozdań zatwierdzających sporządzonych przez główne urzędy certyfikacji i regularnych sprawozdań działalności.

2)Upoważniony przedstawiciel organu ds. polityki certyfikacji C-ITS odpowiada za uwierzytelnianie upoważnionego przedstawiciela TLM i zatwierdzenie formularza wniosku o rejestrację TLM. Organ ds. polityki certyfikacji C-ITS jest odpowiedzialny za upoważnianie TLM do działania zgodnie z niniejszą sekcją.

1.3.3.Zarządzający zaufaną listą

3)TLM jest pojedynczą jednostką wyznaczoną przez organ ds. polityki certyfikacji C-ITS.

4)TLM odpowiada za:

·obsługę ECTL zgodnie ze wspólną ważną polityką certyfikacji i regularną sprawozdawczością z działalności przed organem ds. polityki certyfikacji C-ITS w odniesieniu do ogólnego bezpiecznego działania modelu zaufania C-ITS;

·otrzymywanie certyfikatów głównego urzędu certyfikacji od CPOC;

·włączanie certyfikatów głównego urzędu certyfikacji do ECTL lub wyłączanie ich z ECTL po otrzymaniu powiadomienia od organu ds. polityki certyfikacji C-ITS;

·podpisywanie ECTL;

·regularne i terminowe przekazywanie ECTL do CPOC.

1.3.4.Akredytowany audytor infrastruktury klucza publicznego

5)Akredytowany audytor infrastruktury klucza publicznego odpowiada za:

·przeprowadzanie lub organizowanie audytów w głównym urzędzie certyfikacji, TLM i podporządkowanych urzędach certyfikacji;

·przekazanie sprawozdania z audytu (wstępnego lub okresowego) do organu ds. polityki certyfikacji C-ITS zgodnie z wymogami określonymi w sekcji 8 poniżej. Sprawozdanie z audytu powinno zawierać zalecenia akredytowanego audytora infrastruktury klucza publicznego;

·powiadamianie jednostki zarządzającej głównym urzędem certyfikacji o pomyślnej lub nieudanej realizacji wstępnego lub okresowego audytu podporządkowanych urzędów certyfikacji;

·ocenę zgodności CPS z przedmiotową polityką certyfikacji.

1.3.5.Punkt kontaktowy ds. C-ITS (CPOC)

6)CPOC jest pojedynczą jednostką wyznaczoną przez organ ds. polityki certyfikacji C-ITS. Upoważniony przedstawiciel organu ds. polityki certyfikacji C-ITS odpowiada za uwierzytelnienie upoważnionego przedstawiciela CPOC i zatwierdzenie formularza wniosku o rejestrację CPOC. Organ ds. polityki certyfikacji C-ITS jest odpowiedzialny za upoważnienie CPOC do działania zgodnie z niniejszą sekcją.

7)CPOC odpowiada za:

·ustanawianie bezpiecznej wymiany komunikatów między wszystkimi jednostkami w ramach modelu zaufania C-ITS i przyczynianie się do tej wymiany w skuteczny i szybki sposób;

·przegląd wniosków o wprowadzenie zmian proceduralnych i zaleceń przedstawionych przez pozostałych uczestników modelu zaufania (np. główne urzędy certyfikacji);

·przekazywanie certyfikatów wydanych przez główny urząd certyfikacji do TLM;

·publikowanie wspólnej kotwicy zaufania (ang. trust anchor – aktualnego klucza publicznego i certyfikatu łączącego TLM);

·publikowanie ECTL.

Wszystkie szczegóły dotyczące ECTL można znaleźć w sekcji 7.

1.3.6.Role operacyjne

8)Następujące jednostki określone w [2] odgrywają rolę operacyjną, zgodnie z definicją w RFC 3647:

|

Element funkcjonalny

|

rola PKI ([3] oraz [4])

|

rola szczegółowa ([2])

|

|

główny urząd certyfikacji

|

CA/RA (organ ds. rejestracji)

|

Dostarcza EA i AA dowód na to, że mogą wydawać EC lub AT.

|

|

organ ds. rejestracji

|

abonent głównego urzędu certyfikacji / podmiot certyfikatu organu ds. rejestracji

CA/RA

|

Uwierzytelnia stację C-ITS i daje jej dostęp do komunikatów ITS.

|

|

organ autoryzujący

|

abonent głównego urzędu certyfikacji / podmiot certyfikatu organu autoryzującego

CA/RA

|

Dostarcza stacji C-ITS miarodajny dowód na to, że może korzystać ze szczególnych usług ITS.

|

|

nadająca stacja C-ITS

|

podmiot certyfikatu jednostki końcowej dane uwierzytelniające rejestrację)

|

Nabywa prawa od EA w celu uzyskania dostępu do komunikatów ITS.

Negocjuje z AA prawa do przywołania usług ITS.

Wysyła komunikaty bez urządzeń pośredniczących i przez stacje pośredniczące.

|

|

pośrednicząca stacja C-ITS

|

strona pośrednicząca / podmiot certyfikatu jednostki końcowej

|

Otrzymuje komunikat od nadającej stacji C-ITS i przekazuje je do odbierającej stacji C-ITS, jeżeli jest to wymagane.

|

|

odbierająca stacja C-ITS

|

strona pośrednicząca

|

Odbiera komunikaty z nadającej lub pośredniczącej stacji C-ITS.

|

|

producent

|

abonent EA

|

Wprowadza informacje niezbędne do zarządzania bezpieczeństwem do stacji C-ITS na etapie produkcji.

|

|

operator

|

abonent EA/AA

|

Wgrywa i aktualizuje informacje niezbędne do zarządzania bezpieczeństwem do stacji C-ITS na etapie eksploatacji.

|

Tabela 2: Role operacyjne

Uwaga: zgodnie z [4] w niniejszej polityce certyfikacji stosuje się różne terminy w odniesieniu do „abonenta”, który zawiera umowę z urzędem certyfikacji dotyczącą wydania certyfikatów oraz w odniesieniu do „podmiotu”, którego dotyczy certyfikat. Abonenci to wszystkie jednostki, które zawarły stosunek umowny z urzędem certyfikacji. Podmioty to jednostki, których dotyczą certyfikaty. Organy ds. rejestracji / organy autoryzujące są abonentami oraz jednostkami głównego urzędu certyfikacji i mogą składać wnioski o wydanie certyfikatów do organu ds. rejestracji / organu autoryzującego. Stacje C-ITS są podmiotami i mogą składać wnioski o wydanie certyfikatów jednostek końcowych.

9)Organy ds. rejestracji:

Organ ds. rejestracji ma pełnić rolę organu ds. rejestracji dla jednostek końcowych. Jedynie uwierzytelniony i upoważniony abonent może zarejestrować nowe jednostki końcowe (stacje C-ITS) w organie ds. rejestracji. Odpowiednie główne urzędy certyfikacji mają pełnić rolę organów ds. rejestracji w odniesieniu do organów ds. rejestracji i organów autoryzujących.

1.4.Zastosowanie certyfikatu

1.4.1.Obowiązujące dziedziny stosowania

10)Certyfikaty wydane na podstawie niniejszej polityki certyfikacji mają być wykorzystywane do walidacji podpisów cyfrowych w kontekście komunikacji współpracujących inteligentnych systemów transportowych zgodnie z architekturą referencyjną określoną w [2].

11)Profile certyfikatów w [5] określają zastosowania certyfikatów dla zarządzających zaufaną listą, głównych urzędów certyfikacji, organów ds. rejestracji, organów autoryzujących i jednostek końcowych.

1.4.2.Ograniczenia odpowiedzialności

12)Nie zezwala się na stosowanie, ani nie planuje wykorzystania certyfikatów w:

·okolicznościach złamania, przekroczenia lub naruszenia dowolnego obowiązującego przepisu prawa, rozporządzenia (np. ogólnego rozporządzenia o ochronie danych), decyzji lub zarządzenia rządu;

·okolicznościach przekroczenia lub naruszenia praw innych osób;

·przypadku naruszenia przedmiotowej polityki certyfikacji lub odpowiedniej umowy abonenckiej;

·wszelkich okolicznościach, w których ich zastosowanie mogłoby bezpośrednio prowadzić do śmierci, uszkodzenia ciała lub poważnych szkód w środowisku (np. w wyniku awarii obiektów jądrowych, nawigacji lub komunikacji lotniczej lub systemów sterowania uzbrojeniem);

·okolicznościach, które stoją w sprzeczności z ogólnymi celami zwiększenia bezpieczeństwa ruchu drogowego i zwiększenia efektywności transportu drogowego w Europie.

1.5.Zarządzanie polityką certyfikacji

1.5.1.Aktualizacja CPS urzędów certyfikacji wymienionych na ECTL

13)Każdy główny urząd certyfikacji wymieniony na ECTL publikuje własne CPS, które musi być zgodne z tą polityką. Główny urząd certyfikacji może przewidzieć dodatkowe wymogi, ale zapewnia, aby wszystkie wymogi zawarte w przedmiotowej polityce certyfikacji były spełnione przez cały czas.

14)Każdy główny urząd certyfikacji wymieniony na ECTL wdraża odpowiedni proces zmiany dokumentu CPS. Kluczowe właściwości procesu zmiany są dokumentowane w publicznej części CPS.

15)Proces zmiany służy zapewnieniu, aby wszystkie zmiany tej polityki certyfikacji były starannie zbadane i, jeżeli jest to konieczne ze względu na zgodność ze zmienioną polityką certyfikacji, aby CPS było aktualizowane zgodnie z harmonogramem przewidzianym dla etapu wdrażania w ramach procesu zmiany polityki certyfikacji. W szczególności proces zmiany obejmuje procedury zmiany w przypadku sytuacji nadzwyczajnej, które zapewniają terminowe wdrożenie zmian w polityce certyfikacji istotnych z punktu widzenia bezpieczeństwa.

16)Proces zmiany obejmuje odpowiednie środki służące weryfikacji zgodności wszystkich zmian w CPS z polityką certyfikacji. Wszelkie zmiany w CPS muszą być jasno dokumentowane. Przed wdrożeniem nowej wersji CPS akredytowany audytor infrastruktury klucza publicznego musi potwierdzić jego zgodność z polityką certyfikacji.

17)Główny urząd certyfikacji powiadamia organ ds. polityki certyfikacji C-ITS o wszelkich zmianach CPS obejmujących co najmniej następujące informacje:

·dokładny opis zmiany;

·uzasadnienie zmiany;

·sprawozdanie akredytowanego audytora infrastruktury klucza publicznego potwierdzające jego zgodność z polityką certyfikacji;

·dane kontaktowe osoby odpowiedzialnej za CPS;

·planowane ramy czasowe wdrożenia.

1.5.2.Procedury przyjmowania CPS

18)Przed rozpoczęciem działalności potencjalny urząd certyfikacji przedstawia swoje CPS akredytowanemu audytorowi infrastruktury klucza publicznego w ramach nakazu przeprowadzenia audytu w zakresie zgodności (przepływ 13) i organowi ds. polityki certyfikacji C-ITS do zatwierdzenia (przepływ 15).

19)Główny urząd certyfikacji przedstawia zmiany swojego CPS akredytowanemu audytorowi infrastruktury klucza publicznego w ramach nakazu przeprowadzenia audytu w zakresie zgodności (przepływ 13) i organowi ds. polityki certyfikacji C-ITS do zatwierdzenia (przepływ 15) przed wejściem w życie tych zmian.

20)Organ ds. rejestracji/organ autoryzujący przedstawia swoje oświadczenie dotyczące praktyk w zakresie certyfikacji lub zmiany tego oświadczenia głównemu urzędowi certyfikacji. Główny urząd certyfikacji może zażądać certyfikatu zgodności od organu krajowego lub podmiotu prywatnego odpowiedzialnego za zatwierdzenie organu ds. rejestracji/organu autoryzującego, jak określono w sekcjach 4.1.2 i 8.

21)Akredytowany audytor infrastruktury klucza publicznego ocenia oświadczenie dotyczące praktyk w zakresie certyfikacji zgodnie z sekcją 8.

22)Akredytowany audytor infrastruktury klucza publicznego przekazuje wyniki oceny oświadczenia dotyczącego praktyk w zakresie certyfikacji jako część sprawozdania z audytu, jak określono w sekcji 8.1. Oświadczenie dotyczące praktyk w zakresie certyfikacji zostaje przyjęte lub odrzucone w ramach procedury przyjęcia sprawozdania z audytu o której mowa w sekcjach 8.5 i 8.6.

2.Obowiązki związane z publikacją i repozytorium

2.1.Metody publikowania informacji o certyfikatach

23)Informacje o certyfikatach mogą być publikowane zgodnie z sekcją 2.5:

·w sposób regularny lub okresowy; lub

·w odpowiedzi na wniosek jednej z uczestniczących jednostek.

W każdym przypadku do publikacji zastosowanie mają różne stopnie pilności, a w związku z tym również inne harmonogramy, jednak jednostki muszą być przygotowane na oba rodzaje ustaleń.

24)Regularna publikacja informacji o certyfikacie umożliwia określenie maksymalnego terminu, do którego informacje o certyfikacie są aktualizowane dla wszystkich węzłów sieci C-ITS. Częstotliwość publikacji wszystkich informacji o certyfikatach jest określona w sekcji 2.2.

25)Na wniosek jednostek uczestniczących w sieci C-ITS dowolny uczestnik może rozpocząć publikowanie informacji o certyfikacie w dowolnym momencie i, w zależności od jego statusu, wystąpić z wnioskiem o aktualny zestaw informacji o certyfikacie, aby stać się w pełni zaufanym węzłem sieci C-ITS. Celem takiej publikacji jest głównie zaktualizowanie danych posiadanych przez jednostki w zakresie ogólnego aktualnego statusu informacji o certyfikacie w sieci oraz umożliwienie im komunikacji na zasadzie zaufania do czasu kolejnej regularnej publikacji informacji.

26)Pojedynczy główny urząd certyfikacji może również rozpocząć publikację informacji o certyfikacie w dowolnym momencie poprzez wysłanie uaktualnionego zestawu certyfikatów do wszystkich „członków-abonentów” sieci C-ITS, którzy są regularnymi odbiorcami takich informacji. Wspiera to funkcjonowanie urzędów certyfikacji i umożliwia im komunikację z członkami między regularnymi i zaplanowanymi terminami publikacji certyfikatów.

27)W sekcji 2.5 określono mechanizm i wszystkie procedury dotyczące publikowania certyfikatów głównego urzędu certyfikacji i ECTL.

28)CPOC publikuje certyfikaty głównego urzędu certyfikacji (w takiej formie jak na ECTL, przeznaczonej do wykorzystania publicznego), certyfikaty TLM i ECTL, które wydaje.

29)Główne urzędy certyfikacji publikują swoje certyfikaty organu ds. rejestracji / organu autoryzującego i listy unieważnionych certyfikatów i są w stanie wspierać wszystkie trzy mechanizmy, o których mowa, w celu ich opublikowania wśród „członków-abonentów” i stron ufających, podejmując wszelkie niezbędne kroki w celu zapewnienia bezpiecznej transmisji, o której mowa w sekcji 4.

2.2.Czas lub częstotliwość publikacji

30)Wymogi dotyczące harmonogramu publikacji certyfikatów i CRL muszą zostać określone w świetle różnych ograniczających czynników dotyczących pojedynczych węzłów C-ITS, przy czym ogólnym celem jest prowadzenie „sieci zaufania” i jak najszybsze publikowanie aktualizacji dla zaangażowanych stacji C-ITS.

·W przypadku regularnej publikacji uaktualnionych informacji o certyfikatach (np. zmianach w treści ECTL lub CRL) wymagany jest maksymalny okres trzech miesięcy na osiągnięcie bezpiecznego działania sieci C-ITS.

·Główne urzędy certyfikacji publikują certyfikaty urzędów certyfikacji i CRL najszybciej jak to możliwe po ich wydaniu.

·W celu publikacji CRL korzysta się z repozytorium głównego urzędu certyfikacji.

Ponadto w CPS każdego urzędu certyfikacji wyznacza się okres, w którym certyfikat zostanie opublikowany po jego wydaniu przez urząd certyfikacji.

W niniejszej sekcji określono jedynie czas lub częstotliwość regularnej publikacji. Środki łączności służące aktualizacji stacji C-ITS o dane z ECTL i CRL w ciągu tygodnia od ich publikacji (w normalnych warunkach działalności, np. przy zasięgu sieci komórkowej, w pojazdach w trakcie rzeczywistej eksploatacji itp.) należy wdrożyć zgodnie z wymogami określonymi w niniejszym dokumencie.

2.3.Repozytoria

31)Dla pojedynczych jednostek wymogi dotyczące struktury repozytorium przechowywania certyfikatów oraz informacji dostarczonych przez jednostki sieci C-ITS są następujące:

·zasadniczo każdy urząd certyfikacji powinno posługiwać się repozytorium aktualnie posiadanych informacji o aktywnych certyfikatach organu ds. rejestracji / organu autoryzującego i CRL w celu publikacji certyfikatów dla pozostałych uczestników infrastruktury klucza publicznego (np. usługi katalogowe oparte na LDAP). Repozytorium każdego głównego urzędu certyfikacji obsługuje wszelkie wymagane kontrole dostępu (sekcja 2.4) i czas transmisji (sekcja 2.2) dla każdej metody dystrybucji informacji związanych z C-ITS.

·Repozytorium TLM (które przechowuje certyfikaty ECTR i TLM publikowane przez CPOC) powinno opierać się na mechanizmie publikacji, który jest w stanie zapewnić czas transmisji określony w sekcji 2.2 w odniesieniu do każdej metody dystrybucji.

Wymogi dotyczące organów autoryzujących nie zostały określone, jednak muszą wspierać te same poziomy bezpieczeństwa, co inne jednostki, a poziomy te muszą zadeklarować w swoich CPS.

2.4.Kontrole dostępu do repozytoriów

32)Wymogi dotyczące kontroli dostępu do repozytoriów informacji o certyfikacie muszą spełniać co najmniej ogólne normy bezpiecznego przetwarzania informacji określone w normie ISO/IEC 27001, a także wymogi określone w sekcji 4. Ponadto odzwierciedlają one potrzeby związane z bezpieczeństwem przetwarzania danych, które należy ustanowić dla poszczególnych etapów procesu w ramach publikacji informacji o certyfikacie.

·Obejmuje to wdrożenie repozytorium dla certyfikatów TLM oraz ECTL w TLM/CPOC. Każdy urząd certyfikacji lub operator repozytorium wdraża kontrole dostępu w odniesieniu do wszystkich jednostek C-ITS i podmiotów zewnętrznych na co najmniej trzech różnych poziomach (np. publicznym, ograniczonym do jednostek C-ITS, głównego urzędu certyfikacji), aby zapobiec dodawaniu, zmienianiu i usuwaniu wpisów do repozytoriów przez podmioty nieupoważnione.

·Konkretne mechanizmy kontroli dostępu dla pojedynczej jednostki powinny wchodzić w skład odpowiedniego CPS.

·W odniesieniu do każdego głównego urzędu certyfikacji repozytoria organu ds. rejestracji i organu autoryzującego spełniają te same wymogi dotyczące procedur kontroli dostępu, niezależnie od miejsca i stosunku umownego z usługodawcą obsługującym repozytorium.

Jako punkt wyjścia dla poziomów kontroli dostępu każdy główny urząd certyfikacji lub operator repozytorium powinien zapewniać co najmniej trzy różne poziomy (np. publiczny, ograniczony do jednostek C-ITS, głównego urzędu certyfikacji).

2.5.Publikacja informacji o certyfikacie

2.5.1.Publikacja informacji o certyfikacie przez TLM

33)TLM w europejskiej wspólnej dziedzinie zaufania C-ITS publikuje następujące informacje za pośrednictwem CPOC:

·wszystkie aktualnie ważne certyfikaty TLM na następny okres działania (certyfikat bieżący i łączący, jeżeli są dostępne);

·informacje na temat punktu dostępu repozytorium centralnego punktu kontaktowego w celu przedłożenia podpisanego wykazu głównych urzędów certyfikacji (ECTL);

·ogólny punkt informacyjny dla wdrażania ECTL i C-ITS.

2.5.2.Publikacja informacji o certyfikacie przez urzędy certyfikacji

34)Główne urzędy certyfikacji w europejskiej wspólnej dziedzinie zaufania C-ITS publikują następujące informacje:

·Wydane (aktualnie ważne) certyfikaty głównego urzędu certyfikacji (aktualne i prawidłowo ponownie wprowadzone certyfikaty, w tym certyfikat łączący) w repozytorium, o którym mowa w sekcji 2.3;

·wszystkie ważne jednostki organów ds. rejestracji oraz organów autoryzujących, wraz z ich identyfikatorem operatora i planowanym okresem działania;

·wydane certyfikaty urzędu certyfikacji w repozytoriach, o których mowa w sekcji 2.3;

·CRL wszystkich unieważnionych certyfikatów urzędów certyfikacji obejmujące podlegające im organy ds. rejestracji i organy autoryzujące;

·informacje dotyczące punktu dostępu głównego urzędów certyfikacji do CRL i informacji na temat urzędu certyfikacji.

Wszystkie informacje kategoryzuje się zgodnie z trzema poziomami poufności, a dokumenty przeznaczone dla ogółu społeczeństwa muszą być dostępne publicznie bez żadnych ograniczeń.

3.Identyfikacja i uwierzytelnianie

3.1.Nadawanie nazwy

3.1.1.Rodzaje nazw

3.1.1.1.Nazwy TLM, głównych urzędów certyfikacji, organów ds. rejestracji, organów autoryzujących

35)Nazwa na certyfikacie TLM składa się z jednego atrybutu subject_name o wartości zastrzeżonej „EU_TLM”.

36)Nazwa głównego urzędu certyfikacji składa się z jednego atrybutu subject_name o wartości przyznanej przez organ ds. polityki certyfikacji C-ITS (ang. C-ITS certificate policy authority, CPA). Za zachowanie niepowtarzalności nazw odpowiedzialny jest wyłącznie CPA, a TLM prowadzi rejestr nazw głównych urzędów certyfikacji w następstwie powiadomienia go przez ten organ (zatwierdzenie, unieważnienie/likwidacja głównego urzędu certyfikacji). Nazwy podmiotów umieszczonych w certyfikatach nie powinny przekraczać 32 bajtów. Każdy główny urząd certyfikacji składa do CPA propozycję swojej nazwy za pośrednictwem formularza wniosku (przepływ 14). CPA odpowiada za kontrolę niepowtarzalności. Jeżeli nazwa nie jest niepowtarzalna, formularz wniosku zostaje odrzucony (przepływ 4).

37)Nazwa w każdym certyfikacie organu ds. rejestracji / organu autoryzującego może składać się z pojedynczego atrybutu subject_name o wartości wygenerowanej przez wystawcę certyfikatu. Odpowiedzialność za niepowtarzalność nazw leży wyłącznie w gestii głównego urzędu certyfikacji wystawiającego certyfikat.

38)W certyfikatach organu ds. rejestracji / organu autoryzującego nie stosuje się nazw o rozmiarze większym niż 32 bajty, ponieważ rozmiar atrybutów subject_name w certyfikatach ogranicza się do 32 bajtów.

39)Bilet autoryzacyjny nie zawiera nazwy.

3.1.1.2.Nazwy jednostek końcowych

40)Na każdej stacji C-ITS przydziela się dwa rodzaje niepowtarzalnego identyfikatora:

·identyfikator kanoniczny, który jest przechowywany podczas pierwszej rejestracji stacji C-ITS w ramach odpowiedzialności producenta. Zawiera on podłańcuch identyfikujący producenta lub operatora, tak aby identyfikator ten mógł być niepowtarzalny;

·atrybut subject_name, który może stanowić część danych uwierzytelniających rejestrację stacji C-ITS, wchodzący w zakres odpowiedzialności organu ds. rejestracji.

3.1.1.3.Identyfikacja certyfikatów

41)Certyfikaty zgodne z formatem [5] identyfikuje się przez obliczenie wartości HashedId8, zgodnie z definicją w [5].

3.1.2.Potrzeba nadania nazw posiadających znaczenie

Brak zastrzeżeń.

3.1.3.Anonimowość i pseudonimizacja jednostek końcowych

42)Organ autoryzujący zapewnia, aby pseudonimizacja stacji C-ITS wprowadzana była poprzez dostarczenie do stacji C-ITS biletów autoryzacyjnych, które nie zawierają żadnych nazw lub informacji mogących powiązać podmiot z jego prawdziwą tożsamością.

3.1.4.Zasady interpretowania różnych form nazw

Brak zastrzeżeń.

3.1.5.Niepowtarzalność nazw

43)Nazwy TLM, głównych urzędów certyfikacji, organów ds. rejestracji, organów autoryzujących i identyfikatorów kanonicznych stacji C-ITS są niepowtarzalne.

44)TLM zapewnia w procesie rejestracji danego głównego urzędu certyfikacji na europejskiej zaufanej liście certyfikatów, aby jego identyfikator certyfikatu (HashedId8) był niepowtarzalny. Główny urząd certyfikacji zapewnia w procesie wydawania certyfikatu, aby identyfikator certyfikatu (HashedId8) każdego podlegającego mu urzędu certyfikacji był niepowtarzalny.

45)HashedId8 danych uwierzytelniających rejestrację jest niepowtarzalny w obrębie urzędu certyfikacji wydającego certyfikat. HashedId8 biletu autoryzacyjnego nie musi być niepowtarzalny.

3.2.Pierwsza walidacja tożsamości

3.2.1.Metoda udowodnienia posiadania klucza prywatnego

46)Główny urząd certyfikacji dowodzi, że ma prawo do posiadania klucza prywatnego odpowiadającego kluczowi publicznemu w autonomicznym certyfikacie. Centralny punkt kontaktowy sprawdza ten dowód.

47)Organ ds. rejestracji / organ autoryzujący dowodzi, że ma prawo do posiadania klucza prywatnego odpowiadającego, który ma być wykazany w certyfikacie. Główny urząd certyfikacji sprawdza ten dowód.

48)Posiadania nowego klucza prywatnego (dla celów ponownego wprowadzenia certyfikatu) dowodzi się, podpisując wniosek za pomocą nowego klucza prywatnego (podpisu wewnętrznego), po czym następuje wygenerowanie zewnętrznego podpisu na podpisanym wniosku za pomocą aktualne ważnego klucza prywatnego (aby zagwarantować autentyczność wniosku). Wnioskodawca przedkłada podpisany wniosek o wydanie certyfikatu do urzędu certyfikacji wydającego certyfikat za pośrednictwem bezpiecznej wymiany komunikatów. Urząd certyfikacji wydający certyfikat sprawdza, czy podpis cyfrowy wnioskodawcy w komunikacie dotyczącym wniosku złożono za pomocą klucza prywatnego odpowiadającego kluczowi publicznemu załączonemu do wniosku o wydanie certyfikatu. Główny urząd certyfikacji określa, który wniosek o wydanie certyfikatu i udzielone odpowiedzi popiera w swoim oświadczeniu dotyczącym praktyk w zakresie certyfikacji.

3.2.2.Uwierzytelnianie tożsamości organizacji

3.2.2.1.Uwierzytelnianie tożsamości organizacji głównych urzędów certyfikacji

49)W formularzu wniosku do CPA (tj. przepływ 14) główny urząd certyfikacji podaje tożsamość organizacji i informacje dotyczące rejestracji, w których skład wchodzi:

·nazwa organizacji;

·adres pocztowy;

·adres poczty elektronicznej;

·nazwa osoby fizycznej wyznaczonej do kontaktów w organizacji;

·numer telefonu;

·cyfrowy odcisk palca w formie drukowanej (tj. wartość skrótu SHA 256) certyfikatu głównego urzędu certyfikacji;

·informacje kryptograficzne (tj. algorytmy kryptograficzne, długości klucza) w certyfikacie głównego urzędu certyfikacji;

·wszelkiego rodzaju zezwolenia, z których może korzystać główny urząd certyfikacji, i które może przekazywać do podporządkowanych urzędów certyfikacji.

50)CPA sprawdza tożsamość organizacji i inne informacje dotyczące rejestracji udzielone przez wnioskującego o certyfikat w celu wprowadzenia certyfikatu głównego urzędu certyfikacji na europejską zaufaną listę certyfikatów.

51)CPA gromadzi bezpośrednie dowody, albo poświadczenia pochodzące z odpowiedniego i autoryzowanego źródła, dotyczące tożsamości (np. nazwy) oraz, w stosownych przypadkach, wszelkie szczegółowe atrybuty podmiotów, którym wydawany jest certyfikat. Dowody można przedłożyć w formie dokumentacji papierowej lub elektronicznej.

52)Tożsamość podmiotu sprawdza się w trakcie rejestracji za pomocą odpowiednich środków i zgodnie z obecną polityką certyfikacji.

53)Przy składaniu każdego wniosku o wydanie certyfikatu należy przedłożyć dowody potwierdzające:

·pełną nazwę jednostki organizacyjnej (organizacji prywatnej, instytucji rządowej lub jednostki niekomercyjnej);

·uznaną na szczeblu krajowym rejestrację lub inne cechy, które można w miarę możliwości wykorzystać, aby odróżnić jednostkę organizacyjną od innych o tej samej nazwie.

Powyższe zasady opierają się na TS 102 042 [4]: Urząd certyfikacji zapewnia, aby dowody potwierdzające tożsamość abonenta i podmiotu oraz dokładność ich nazw/imion i nazwisk oraz powiązanych danych zostały odpowiednio zbadane w ramach określonej usługi lub, w stosownych przypadkach, potwierdzone w wyniku analizy poświadczeń z odpowiednich i autoryzowanych źródeł oraz aby wnioski o certyfikat były dokładne, zatwierdzone i kompletne zgodnie ze zgromadzonymi dowodami lub poświadczeniem.

3.2.2.2.Uwierzytelnianie tożsamości organizacji TLM

54)Organizacja obsługująca TLM przedstawia dowody identyfikacji i dokładności nazwy oraz związanych z nią danych w celu umożliwienia właściwej weryfikacji przy początkowym tworzeniu i ponownym wprowadzaniu certyfikatu TLM.

55)Tożsamość podmiotu sprawdza się w trakcie tworzenia certyfikatu lub ponownego wprowadzania go za pomocą odpowiednich środków i zgodnie z obecną polityką certyfikacji.

56)Dowody dotyczące organizacji dostarcza się zgodnie z sekcją 3.2.2.1.

3.2.2.3.Uwierzytelnianie tożsamości organizacji podporządkowanych urzędów certyfikacji

57)Główny urząd certyfikacji sprawdza tożsamość organizacji i inne informacje dotyczące rejestracji dostarczone przez wnioskujących o certyfikaty podporządkowanego urzędu certyfikacji (organu ds. rejestracji / organu autoryzującego).

58)Główny urząd certyfikacji co najmniej:

·stwierdza, czy organizacja istnieje, korzystając z co najmniej jednej usługi weryfikacji tożsamości osoby trzeciej lub bazy danych lub, alternatywnie, dokumentacji organizacyjnej wydanej przez lub złożonej w odpowiedniej agencji rządowej lub w uznawanym organie, które potwierdzają istnienie organizacji;

·korzysta z usług poczty tradycyjnej lub stosuje porównywalną procedurę wymagającą od wnioskującego o certyfikat potwierdzenia określonych informacji na temat organizacji tj. tego, że autoryzował wniosek o certyfikat, oraz że osoba przedkładająca wniosek w imieniu wnioskodawcy jest do tego upoważniona. W przypadku gdy certyfikat zawiera nazwę osoby fizycznej jako upoważnionego przedstawiciela organizacji potwierdza ona również, że zatrudnia tę osobę i upoważnia ją do działania w jej imieniu.

59)Procedury walidacji dotyczące wydawania certyfikatów urzędu certyfikacji dokumentuje się w oświadczeniu głównego urzędu certyfikacji dotyczącym praktyk w zakresie certyfikacji.

3.2.2.4.Uwierzytelnianie organizacji abonenta jednostek końcowych

60)Zanim abonent jednostek końcowych (producenta/operatora) będzie mógł zarejestrować się w zaufanym organie ds. rejestracji w celu umożliwienia jednostkom końcowym wysyłania wniosków o certyfikat danych uwierzytelniających rejestrację, organ ds. rejestracji:

·sprawdza tożsamość organizacji-abonenta i inne informacje dotyczące rejestracji udzielone przez wnioskującego o certyfikat;

·sprawdza, czy typ stacji C-ITS (tj. konkretny produkt oparty na marce, modelu i wersji stacji C-ITS) spełnia wszystkie kryteria oceny zgodności.

61)Organ ds. rejestracji co najmniej:

·stwierdza, czy organizacja istnieje, korzystając z co najmniej jednej usługi weryfikacji tożsamości osoby trzeciej lub bazy danych lub, alternatywnie, dokumentacji organizacyjnej wydanej przez lub złożonej w odpowiedniej agencji rządowej lub w uznawanym organie, które potwierdzają istnienie organizacji;

·korzysta z usług poczty tradycyjnej lub porównywalnej procedury wymagającej od wnioskującego o certyfikat potwierdzenia określonych informacji na temat organizacji, że autoryzował wniosek o certyfikat oraz że osoba przedkładająca wniosek w jego imieniu jest do tego upoważniona. W przypadku gdy certyfikat zawiera imię i nazwisko osoby fizycznej jako upoważnionego przedstawiciela organizacji, wnioskodawca potwierdza również, że zatrudnia tę osobę i upoważnia ją do działania w jego imieniu.

62)Procedury walidacji dotyczące rejestracji stacji C-ITS przez abonenta dokumentuje się w oświadczeniu dotyczącym praktyk w zakresie certyfikacji organu ds. rejestracji.

3.2.3.Uwierzytelnianie pojedynczej jednostki

3.2.3.1.Uwierzytelnianie pojedynczej jednostki TLM / urzędu certyfikacji

63)W celu uwierzytelnienia pojedynczej jednostki (osoby fizycznej) zidentyfikowanej w związku z osobą prawną lub jednostką organizacyjną (np. abonentem) przedstawia się dowody potwierdzające:

·pełne nazwisko i imiona podmiotu (nazwisko i nadane imiona, zgodnie z obowiązującymi przepisami i krajowymi praktykami identyfikacyjnymi);

·datę i miejsce urodzenia, odniesienie do uznawanego w kraju dokumentu tożsamości lub inne cechy abonenta, które można w miarę możliwości wykorzystać w celu odróżnienia tej osoby od innych osób o tym samym imieniu i nazwisku;

·pełną nazwę i status prawny powiązanej osoby prawnej lub innej jednostki organizacyjnej (np. abonenta);

·wszelkie istotne informacje dotyczące rejestracji (np. rejestracji przedsiębiorstwa) powiązanej osoby prawnej lub innej jednostki organizacyjnej;

·dowody, że podmiot jest powiązany z osobą prawną lub inną jednostką organizacyjną.

Dowody można przedłożyć w formie dokumentacji papierowej lub elektronicznej.

64)Upoważniony przedstawiciel głównego urzędu certyfikacji, organu ds. rejestracji, organu autoryzującego lub abonenta, aby zweryfikować swoją tożsamość dostarcza dokumentację dowodzącą, że pracuje on dla organizacji (certyfikat autoryzacji). Osoba ta przedstawia również oficjalny dowód tożsamości.

65)W przypadku początkowego procesu rejestracji (przepływ 31/32) przedstawiciel organu ds. rejestracji / organu autoryzującego dostarcza odpowiedniemu głównemu urzędowi certyfikacji wszystkie niezbędne informacje (zob. sekcja 4.1.2).

66)Personel głównego urzędu certyfikacji dokonuje weryfikacji tożsamości przedstawiciela wnioskującego o certyfikat i wszystkich powiązanych dokumentów, stosując wymogi dotyczące „zaufanego personelu”, o których mowa w sekcji 5.2.1. (Proces walidacji informacji dotyczących wniosku i generowania certyfikatu przez główny urząd certyfikacji jest przeprowadzany przez „zaufane osoby” w głównym urzędzie certyfikacji, co najmniej pod podwójnym nadzorem, ponieważ są to wrażliwe operacje w rozumieniu sekcji 5.2.2).

3.2.3.2.Uwierzytelnianie tożsamości abonenta stacji C-ITS

67)Abonentów reprezentują upoważnieni użytkownicy końcowi w organizacji; są oni zarejestrowani w organach wystawiających certyfikaty – organie ds. rejestracji i organie autoryzującym. Ci wyznaczeni przez organizacje użytkownicy końcowi (producenci lub operatorzy) potwierdzają swoją tożsamość i autentyczność przed:

·rejestracją jednostki końcowej w odpowiednim organie ds. rejestracji, w tym jej kanonicznego klucza publicznego, identyfikatora kanonicznego (niepowtarzalnego identyfikatora) oraz zezwoleń zgodnych z jednostką końcową;

·rejestracją w organie autoryzującym i zabezpieczeniem dowodu zawarcia umowy z abonentem, który to dowód można wysłać do organu ds. rejestracji.

3.2.3.3.Uwierzytelnianie tożsamości stacji C-ITS

68)Podmioty uwierzytelnienia rejestracji jednostek końcowych uwierzytelniają się, gdy występują o te dane uwierzytelniające rejestrację (przepływ 31), wykorzystując do ich pierwszego uwierzytelnienia kanoniczny klucz prywatny. Organ ds. rejestracji sprawdza uwierzytelnienie, wykorzystując kanoniczny klucz publiczny odpowiadający jednostce końcowej. Kanoniczne klucze publiczne jednostek końcowych przekazuje się do organu ds. rejestracji przed wykonaniem pierwszego wniosku; dokonuje się tego za pośrednictwem bezpiecznego kanału między producentem lub operatorem stacji C-ITS a organem ds. rejestracji (przepływ 33).

69)Podmioty biletów autoryzacyjnych jednostek końcowych uwierzytelniają się, gdy występują o te bilety (przepływ 32), wykorzystując ich niepowtarzalny klucz prywatny służący do rejestracji. Organ autoryzujący w celu walidacji przekazuje podpis do organu ds. rejestracji (przepływ 25); organ ds. rejestracji zatwierdza go i potwierdza wynik w organie autoryzującym (przepływ 23).

3.2.4.Niezweryfikowane informacje o abonencie

Brak zastrzeżeń.

3.2.5.Walidacja organu

3.2.5.1.Walidacja TLM, głównego urzędu certyfikacji, organu ds. rejestracji, organu autoryzującego

70)Każda organizacja wskazuje w oświadczeniu dotyczącym praktyk w zakresie certyfikacji co najmniej jednego przedstawiciela (np. inspektora ds. bezpieczeństwa) odpowiedzialnego za wnioskowanie o nowe certyfikaty lub o przedłużenia certyfikatów. Zastosowanie mają przepisy dotyczące nazw określone w sekcji 3.2.3.

3.2.5.2.Walidacja abonentów stacji C-ITS

71)Co najmniej jedna osoba fizyczna odpowiedzialna za rejestrację stacji C-ITS w organie ds. rejestracji (np. urzędnik ds. bezpieczeństwa) jest znana i zatwierdzona przez urząd ds. rejestracji (zob. sekcja 3.2.3).

3.2.5.3.Walidacja stacji C-ITS

72)Abonent stacji C-ITS może zarejestrować stacje C-ITS w określonym organie ds. rejestracji (przepływ 33), o ile ten organ uwierzytelnił go.

W przypadku gdy stacja C-ITS jest zarejestrowana w organie ds. rejestracji posiadającym niepowtarzalny kanoniczny identyfikator i kanoniczny klucz publiczny, może wnioskować o dane uwierzytelniające rejestrację stosując wniosek podpisany kanonicznym kluczem prywatnym powiązanym z wcześniej zarejestrowanym kanonicznym kluczem publicznym.

3.2.6.Kryteria interoperacyjności

73)W przypadku komunikacji między stacjami C-ITS i organami ds. rejestracji (lub organami autoryzującymi) stacja C-ITS musi być w stanie zapewnić bezpieczną komunikację z organami ds. rejestracji (lub organami autoryzującymi), tj. wykonywać funkcje uwierzytelniania, poufności i integralności, jak określono w [1]. Dopuszcza się stosowanie innych protokołów, pod warunkiem że stosuje się [1]. Organ ds. rejestracji i organ autoryzujący wspierają tą bezpieczną komunikację.

74)Organ ds. rejestracji i organ autoryzujący obsługują wnioski o certyfikat i odpowiedzi, które są zgodne z [1]; w [1] przewidziano bezpieczny protokół wniosku AT /odpowiedzi na wniosek AT, wspierający anonimowość wnioskującego wnioskodawcy względem AT oraz rozdział obowiązków organu ds. rejestracji i organu autoryzującego. Dopuszcza się stosowanie innych protokołów, pod warunkiem że stosuje się [1]. Aby zapobiec ujawnieniu długoterminowej tożsamości stacji C-ITS komunikacja między ruchomą stacją C-ITS a organem ds. rejestracji ma charakter poufny (np. dane dotyczące komunikacji muszą być w pełni zaszyfrowane).

75)Organ autoryzujący przedkłada wniosek o zatwierdzenie autoryzacji (przepływ 25) w odniesieniu do każdego wniosku o autoryzację otrzymywanego od podmiotu certyfikatu jednostki końcowej. Organ ds. rejestracji zatwierdza ten wniosek w odniesieniu do:

·statusu jednostki końcowej w organie ds. rejestracji;

·ważności podpisu;

·wnioskowanych identyfikatorów aplikacji ITS (ITS-AID) oraz zezwoleń;

·statusu świadczenia usługi przez organ autoryzujący na rzecz abonenta.

3.3.Identyfikacja i uwierzytelnianie w przypadku wniosków o ponowne wprowadzenie kluczy

3.3.1.Identyfikacja i uwierzytelnianie w przypadku zwykłych wniosków o ponowne wprowadzenie kluczy

3.3.1.1.Certyfikaty TLM

76)TLM generuje parę kluczy i dwa certyfikaty: jeden certyfikat autonomiczny i jeden certyfikat łączący, o których mowa w sekcji 7.

3.3.1.2.Certyfikaty głównego urzędu certyfikacji

Nie dotyczy.

3.3.1.3.Przedłużenie lub ponowne wprowadzenie certyfikatu organu ds. rejestracji / organu autoryzującego

77)Przed wygaśnięciem świadectwa organu ds. rejestracji / organu autoryzującego, dany organ zwraca się z wnioskiem o wydanie nowego certyfikatu (przepływ 21 / przepływ 24) w celu zachowania ciągłości stosowania certyfikatu. Organ ds. rejestracji / organ autoryzujący generuje nową parę kluczy, aby zastąpić wygasającą parę kluczy i podpisać wniosek o ponowne wprowadzenie zawierający nowy klucz publiczny wraz z aktualnym ważnym kluczem prywatnym („ponowne wprowadzenie”). Organ ds. rejestracji lub organ autoryzujący generuje nową parę kluczy i podpisuje wniosek za pomocą nowego klucza prywatnego (wewnętrznego podpisu), aby potwierdzić fakt posiadania nowego klucza prywatnego. Cały wniosek podpisuje się (podpisuje całościowo) za pomocą aktualnego ważnego klucza prywatnego (zewnętrznego podpisu), aby zapewnić integralność i autentyczność wniosku. Jeżeli używa się pary kluczy szyfrujących i deszyfrujących, należy wykazać posiadanie prywatnych kluczy deszyfrujących (szczegółowy opis ponownego wprowadzania znajduje się w sekcji 4.7.3.3).

78)Metoda identyfikacji i uwierzytelniania do celów rutynowego ponownego wprowadzania jest taka sama, jak w przypadku pierwszego wydania zatwierdzenia certyfikatu głównego urzędu certyfikacji, jak określono w sekcji 3.2.2.

3.3.1.4.Dane uwierzytelniające rejestrację jednostek końcowych

79)Przed wygaśnięciem istniejących danych uwierzytelniających rejestrację jednostka końcowa żąda wydania nowego certyfikatu (przepływ 31) w celu zachowania ciągłości stosowania certyfikatu. Jednostka końcowa generuje nową parę kluczy, aby zastąpić istniejącą parę kluczy i złożyć wniosek o nowy certyfikat zawierający nowy klucz publiczny; żądanie zostaje podpisane za pomocą obecnie aktualnego klucza prywatnego danych uwierzytelniających rejestrację.

80)Jednostka końcowa może podpisać wniosek za pomocą nowo utworzonego klucza prywatnego (podpis wewnętrzny), aby potwierdzić posiadanie nowego klucza prywatnego. Następnie cały wniosek podpisuje się (podpisuje całościowo) za pomocą aktualnego ważnego klucza prywatnego (zewnętrznego podpisu) i szyfruje się do przyjmującego organu ds. rejestracji, jak określono w [1], aby zapewnić poufność integralność i autentyczność wniosku. Dopuszcza się stosowanie innych protokołów, pod warunkiem że stosuje się [1].

3.3.1.5.Bilety autoryzacyjne jednostek końcowych

81)Ponowne wprowadzenie certyfikatu dla AT opiera się na tym samym procesie, co pierwsza autoryzacja, jak określono w [1]. Dopuszcza się stosowanie innych protokołów, pod warunkiem że stosuje się [1].

3.3.2.Identyfikacja i uwierzytelnianie w przypadku wniosków o ponowne wprowadzenie kluczy po ich unieważnieniu

3.3.2.1.Certyfikaty urzędu certyfikacji

82)Uwierzytelnienie organizacji urzędu certyfikacji w odniesieniu do ponownego wprowadzenia certyfikatu głównego urzędu certyfikacji, organu ds. rejestracji i organu autoryzującego po unieważnieniu jest traktowane w taki sam sposób, jak pierwsze wydanie certyfikatu urzędu certyfikacji, jak określono w sekcji 3.2.2.

3.3.2.2.Dane uwierzytelniające rejestrację jednostek końcowych

83)Uwierzytelnienie jednostki końcowej w odniesieniu do ponownego wprowadzenia certyfikatu danych uwierzytelniających rejestrację po unieważnieniu stosuje się w taki sam sposób, jak pierwsze wydanie certyfikatu jednostki końcowej, jak określono w sekcji 3.2.2.

3.3.2.3.Wnioski o autoryzację jednostek końcowych

Nie dotyczy, ponieważ bilety autoryzacyjne nie podlegają unieważnianiu.

3.4.Identyfikacja i uwierzytelnianie wniosku o unieważnienie

3.4.1.Certyfikaty głównego urzędu certyfikacji / organu ds. rejestracji / organu autoryzującego