EUR-Lex Access to European Union law

This document is an excerpt from the EUR-Lex website

Document 32008D0616

Council Decision 2008/616/JHA of 23 June 2008 on the implementation of Decision 2008/615/JHA on the stepping up of cross-border cooperation, particularly in combating terrorism and cross-border crime

Decyzja Rady 2008/616/WSiSW z dnia 23 czerwca 2008 r. w sprawie wdrożenia decyzji 2008/615/WSiSW w sprawie intensyfikacji współpracy transgranicznej, szczególnie w zwalczaniu terroryzmu i przestępczości transgranicznej

Decyzja Rady 2008/616/WSiSW z dnia 23 czerwca 2008 r. w sprawie wdrożenia decyzji 2008/615/WSiSW w sprawie intensyfikacji współpracy transgranicznej, szczególnie w zwalczaniu terroryzmu i przestępczości transgranicznej

OJ L 210, 6.8.2008, p. 12–72

(BG, ES, CS, DA, DE, ET, EL, EN, FR, IT, LV, LT, HU, MT, NL, PL, PT, RO, SK, SL, FI, SV)

Special edition in Croatian: Chapter 11 Volume 029 P. 214 - 274

In force

In force

|

6.8.2008 |

PL |

Dziennik Urzędowy Unii Europejskiej |

L 210/12 |

DECYZJA RADY 2008/616/WSiSW

z dnia 23 czerwca 2008 r.

w sprawie wdrożenia decyzji 2008/615/WSiSW w sprawie intensyfikacji współpracy transgranicznej, szczególnie w zwalczaniu terroryzmu i przestępczości transgranicznej

RADA UNII EUROPEJSKIEJ,

uwzględniając art. 33 decyzji Rady 2008/615/WSiSW (1),

uwzględniając inicjatywę Republiki Federalnej Niemiec,

uwzględniając opinię Parlamentu Europejskiego (2),

a także mając na uwadze, co następuje:

|

(1) |

W dniu 23 czerwca 2008 r. Rada przyjęła decyzję 2008/615/WSiSW w sprawie intensyfikacji współpracy transgranicznej, szczególnie w zwalczaniu terroryzmu i przestępczości transgranicznej. |

|

(2) |

Na mocy decyzji 2008/615/WSiSW do systemu uregulowań prawnych Unii Europejskiej przeniesiono podstawowe elementy konwencji z dnia 27 maja 2005 r. zawartej między Królestwem Belgii, Republiką Federalną Niemiec, Królestwem Hiszpanii, Republiką Francuską, Wielkim Księstwem Luksemburga, Królestwem Niderlandów i Republiką Austrii w sprawie intensyfikacji współpracy transgranicznej, szczególnie w walce z terroryzmem, przestępczością transgraniczną i nielegalną migracją (zwanej dalej „konwencją z Prüm”). |

|

(3) |

W art. 33 decyzji 2008/615/WSiSW przewiduje się przyjęcie przez Radę środków niezbędnych do wdrożenia decyzji 2008/615/WSiSW na szczeblu Unii, zgodnie z procedurą określoną w art. 34 ust. 2 lit. c) zdanie drugie Traktatu o Unii Europejskiej. Środki te mają się opierać na porozumieniu wykonawczym z dnia 5 grudnia 2006 r. dotyczącym administracyjnych i technicznych aspektów wprowadzania w życie i stosowania konwencji z Prüm. |

|

(4) |

W niniejszej decyzji ustala się wspólne przepisy normatywne niezbędne do administracyjnej i technicznej realizacji form współpracy przedstawionych w decyzji 2008/615/WSiSW. W załączniku do niniejszej decyzji zamieszczono przepisy wykonawcze o charakterze technicznym. Ponadto Sekretariat Generalny Rady sporządzi i będzie aktualizował osobny podręcznik zawierający wyłącznie faktyczne informacje, których mają dostarczyć państwa członkowskie. |

|

(5) |

Ze względu na możliwości techniczne rutynowe przeszukania nowych profili DNA zasadniczo będą przeprowadzane w formie pojedynczych przeszukań, a odpowiednie rozwiązania zostaną opracowane na szczeblu technicznym, |

STANOWI, CO NASTĘPUJE:

ROZDZIAŁ I

PRZEPISY OGÓLNE

Artykuł 1

Cel

Celem niniejszej decyzji jest ustanowienie niezbędnych przepisów administracyjnych i technicznych w celu wdrożenia decyzji 2008/615/WSiSW, w szczególności w odniesieniu do zautomatyzowanej wymiany danych DNA, danych daktyloskopijnych oraz danych rejestracyjnych pojazdów, określonej w rozdziale 2 tej decyzji, oraz w odniesieniu do innych form współpracy określonych w rozdziale 5 tej decyzji.

Artykuł 2

Definicje

Na użytek niniejszej decyzji:

|

a) |

„przeszukanie” i „porównanie”, o których mowa w art. 3, 4 i 9 decyzji 2008/615/WSiSW, oznaczają procedury, poprzez które ustala się istnienie zgodności między danymi DNA lub danymi daktyloskopijnymi przekazanymi przez jedno państwo członkowskie a danymi DNA lub danymi daktyloskopijnymi przechowywanymi w bazach danych innego państwa członkowskiego, kilku z nich lub wszystkich państw członkowskich; |

|

b) |

„zautomatyzowane przeszukanie”, o którym mowa w art. 12 decyzji 2008/615/WSiSW, oznacza procedurę dostępu on-line służącą przeglądowi baz danych jednego państwa członkowskiego, kilku z nich lub wszystkich państw członkowskich; |

|

c) |

„profil DNA” oznacza literę lub kod numeryczny reprezentujące charakterystyczne cechy identyfikacyjne niekodującej części przeanalizowanej próbki ludzkiego DNA, tj. szczególną strukturę molekularną w różnych loci DNA; |

|

d) |

„niekodująca część DNA” oznacza części chromosomów niemające wartości genetycznej, tj. takie, o których nie wiadomo, by odpowiadały jakimkolwiek funkcjonalnym właściwościom organizmu; |

|

e) |

„dane referencyjne DNA” oznaczają profil DNA oraz oznaczenie referencyjne; |

|

f) |

„referencyjny profil DNA” oznacza profil DNA pochodzący od zidentyfikowanej osoby; |

|

g) |

„niezidentyfikowany profil DNA” oznacza profil DNA uzyskany ze śladów zebranych podczas dochodzenia w sprawie przestępstwa i należący do dotychczas niezidentyfikowanej osoby; |

|

h) |

„notatka” oznacza zaznaczenie przez dane państwo członkowskie na profilu DNA znajdującym się w jego bazie danych, że stwierdzono już zgodność tego profilu z informacjami uzyskanymi w wyniku przeszukania lub porównania przez inne państwo członkowskie; |

|

i) |

„dane daktyloskopijne” oznaczają obrazy odbitek linii papilarnych palców, obrazy śladów palców, odbitek dłoni, śladów dłoni oraz wzory takich obrazów (zakodowane minucje), gdy są one przechowywane i przetwarzane w zautomatyzowanej bazie danych; |

|

j) |

„dane rejestracyjne pojazdów” oznaczają zbiór danych określony w rozdziale 3 załącznika do niniejszej decyzji; |

|

k) |

„pojedynczy przypadek”, o którym mowa w art. 3 ust. 1 zdanie drugie, w art. 9 ust. 1 zdanie drugie i w art. 12 ust. 1 decyzji 2008/615/WSiSW, oznacza pojedyncze dochodzenie lub akta prokuratorskie. Jeżeli akta te zawierają więcej niż jeden profil DNA, jeden komplet danych daktyloskopijnych lub danych rejestracyjnych pojazdu, mogą one zostać przekazane razem jako jedno zapytanie. |

ROZDZIAŁ 2

WSPÓLNE PRZEPISY DOTYCZĄCE WYMIANY DANYCH

Artykuł 3

Specyfikacje techniczne

Państwa członkowskie stosują wspólne specyfikacje techniczne przy wszelkich zapytaniach i odpowiedziach związanych z przeszukaniem i porównaniem profili DNA, danych daktyloskopijnych i danych rejestracyjnych pojazdów. Wspomniane specyfikacje techniczne są zawarte w załączniku do niniejszej decyzji.

Artykuł 4

Sieć łączności

Elektroniczna wymiana danych DNA, danych daktyloskopijnych oraz danych rejestracyjnych pojazdów między państwami członkowskimi odbywa się z wykorzystaniem transeuropejskiej sieci teleinformatycznej do wymiany danych pomiędzy jednostkami administracyjnymi (TESTA II) oraz jej kolejnych wersji.

Artykuł 5

Dostępność zautomatyzowanej wymiany danych

Państwa członkowskie podejmują wszelkie niezbędne środki w celu zapewnienia, aby zautomatyzowane przeszukanie lub porównanie danych DNA, danych daktyloskopijnych i danych rejestracyjnych pojazdów było możliwe przez całą dobę i cały tydzień. W przypadku awarii technicznej krajowe punkty kontaktowe państw członkowskich niezwłocznie informują się o tym nawzajem i uzgadniają tymczasowe sposoby wymiany danych zgodne z obowiązującymi przepisami. Zautomatyzowana wymiana danych jest przywracana możliwie jak najszybciej.

Artykuł 6

Oznaczenia referencyjne danych DNA i danych daktyloskopijnych

Oznaczenia referencyjne, o których mowa w art. 2 i 8 decyzji 2008/615/WSiSW, składają się z połączenia następujących oznaczeń:

|

a) |

kodu, który w przypadku stwierdzenia zgodności umożliwia państwom członkowskim pozyskanie danych osobowych i innych informacji znajdujących się w ich bazach danych i przekazanie ich do jednego państwa członkowskiego, kilku z nich lub wszystkich państw członkowskich, zgodnie z art. 5 lub art. 10 decyzji 2008/615/WSiSW; |

|

b) |

kodu oznaczającego pochodzenie krajowe profilu DNA lub danych daktyloskopijnych; oraz |

|

c) |

w odniesieniu do danych DNA, kodu oznaczającego rodzaj profilu DNA. |

ROZDZIAŁ 3

DANE DNA

Artykuł 7

Zasady wymiany danych DNA

1. Państwa członkowskie korzystają z istniejących norm wymiany danych DNA, takich jak Europejski Standardowy Zestaw Loci (ESS) lub Standardowy Zestaw Loci Interpolu (ISSOL).

2. W przypadku zautomatyzowanego przeszukania i porównania profili DNA procedura transmisji odbywa się w ramach struktury zdecentralizowanej.

3. Stosuje się odpowiednie środki w celu zapewnienia poufności i integralności danych przekazywanych innym państwom członkowskim, w tym szyfrowanie danych.

4. Państwa członkowskie stosują środki niezbędne do zagwarantowania integralności profili DNA udostępnianych lub przesyłanych do innych państw członkowskich celem porównania i zapewniają zgodność tych środków z normami międzynarodowymi, takimi jak ISO 17025.

5. Państwa członkowskie stosują kody państw członkowskich zgodnie z normą ISO 3166-1 alfa-2.

Artykuł 8

Zasady dotyczące zapytań i odpowiedzi związanych z danymi DNA

1. Zapytanie dotyczące zautomatyzowanego przeszukania lub porównania, o których mowa w art. 3 lub 4 decyzji 2008/615/WSiSW, zawiera jedynie następujące informacje:

|

a) |

kod zapytującego państwa członkowskiego; |

|

b) |

datę, godzinę i numer zapytania; |

|

c) |

profile DNA i ich oznaczenia referencyjne; |

|

d) |

rodzaje przekazywanych profili DNA (niezidentyfikowane lub referencyjne profile DNA); oraz |

|

e) |

informacje wymagane do kontrolowania systemów baz danych i kontroli jakości automatycznego procesu przeszukiwania. |

2. Odpowiedź na zapytanie (wynik porównania), o którym mowa w ust. 1, zawiera jedynie następujące informacje:

|

a) |

wskazanie, czy stwierdzono zgodność danych (ile razy) lub nie; |

|

b) |

datę, godzinę i numer zapytania; |

|

c) |

datę, godzinę i numer odpowiedzi; |

|

d) |

kody zapytującego i zapytanego państwa członkowskiego; |

|

e) |

oznaczenia referencyjne zapytującego i zapytanego państwa członkowskiego; |

|

f) |

rodzaje przekazywanych profili DNA (niezidentyfikowane lub referencyjne profile DNA); |

|

g) |

żądane i zgodne profile DNA; oraz |

|

h) |

informacje wymagane do kontrolowania systemów baz danych i kontroli jakości automatycznego procesu przeszukiwania. |

3. Zautomatyzowane powiadomienie o zgodności jest przekazywane jedynie wtedy, gdy wynikiem zautomatyzowanego przeszukania lub porównania jest zgodność minimalnej liczby loci. Ta minimalna liczba określona jest w rozdziale 1 załącznika do niniejszej decyzji.

4. Państwa członkowskie zapewniają zgodność swoich zapytań z oświadczeniami wydanymi na podstawie art. 2 ust. 3 decyzji 2008/615/WSiSW. Oświadczenia te zostają przedstawione w podręczniku, o którym mowa w art. 18 ust. 2 niniejszej decyzji.

Artykuł 9

Procedura transmisji przy zautomatyzowanym przeszukaniu niezidentyfikowanych profili DNA zgodnie z art. 3 decyzji 2008/615/WSiSW

1. Jeżeli w trakcie przeszukania nie stwierdzono zgodności posiadanego niezidentyfikowanego profilu DNA z informacjami znajdującymi się w krajowej bazie danych lub stwierdzono zgodność z niezidentyfikowanym profilem DNA, profil ten można następnie przekazać do wszystkich baz danych innych państw członkowskich, a jeżeli w trakcie tego przeszukania stwierdzono zgodność tego niezidentyfikowanego profilu DNA z referencyjnymi lub niezidentyfikowanymi profilami DNA znajdującymi się w bazach danych innych państw członkowskich, to automatycznie powiadamia się o zgodności zapytujące państwo członkowskie i przekazuje mu się dane referencyjne DNA; jeżeli nie stwierdzono zgodności z informacjami znajdującymi się w bazach danych innych państw członkowskich, automatycznie powiadamia się o tym zapytujące państwo członkowskie.

2. Jeżeli w trakcie przeszukania stwierdzono zgodność posiadanego niezidentyfikowanego profilu DNA z informacjami znajdującymi się w bazach danych innych państw członkowskich, każde odnośne państwo członkowskie może wprowadzić odpowiednią notatkę do krajowej bazy danych.

Artykuł 10

Procedura transmisji przy zautomatyzowanym przeszukaniu referencyjnych profili DNA zgodnie z art. 3 decyzji 2008/615/WSiSW

Jeżeli w trakcie przeszukania nie stwierdzono zgodności posiadanego referencyjnego profilu DNA z informacjami znajdującymi się w krajowej bazie danych lub jeżeli stwierdzono zgodność z niezidentyfikowanym profilem DNA, dany referencyjny profil DNA można następnie przekazać do wszystkich baz danych innych państw członkowskich, a jeżeli w trakcie przeszukania stwierdzono zgodność posiadanego referencyjnego profilu DNA z referencyjnymi lub niezidentyfikowanymi profilami DNA znajdującymi się w bazach danych innych państw członkowskich, to automatycznie powiadamia się o zgodności zapytujące państwo członkowskie i przekazuje mu się dane referencyjne DNA; jeżeli nie stwierdzono zgodności z informacjami znajdującymi się w bazach danych innych państw członkowskich, automatycznie powiadamia się o tym zapytujące państwo członkowskie.

Artykuł 11

Procedura transmisji przy zautomatyzowanym porównaniu niezidentyfikowanych profili DNA zgodnie z art. 4 decyzji 2008/615/WSiSW

1. Jeżeli w trakcie porównania stwierdzono zgodność posiadanych niezidentyfikowanych profili DNA z referencyjnymi lub niezidentyfikowanymi profilami DNA znajdującymi się w bazach danych innych państw członkowskich, to automatycznie powiadamia się o zgodności zapytujące państwo członkowskie i przekazuje mu się dane referencyjne DNA.

2. Jeżeli w trakcie porównania stwierdzono zgodność posiadanych niezidentyfikowanych profili DNA z niezidentyfikowanymi lub referencyjnymi profilami DNA znajdującymi się w bazach danych innych państw członkowskich, każde odnośne państwo członkowskie może wprowadzić odpowiednią notatkę do krajowej bazy danych.

ROZDZIAŁ 4

DANE DAKTYLOSKOPIJNE

Artykuł 12

Zasady wymiany danych daktyloskopijnych

1. Przekształcenie danych daktyloskopijnych w formę cyfrową i ich przekazanie do innych państw członkowskich przeprowadza się zgodnie z ujednoliconym formatem danych określonym w rozdziale 2 załącznika do niniejszej decyzji.

2. Każde państwo członkowskie zapewnia odpowiednią jakość przekazywanych przez siebie danych daktyloskopijnych, umożliwiającą ich porównanie za pomocą automatycznego systemu identyfikacji daktyloskopijnej (AFIS).

3. Procedura transmisji danych przy wymianie danych daktyloskopijnych odbywa się w ramach struktury zdecentralizowanej.

4. W celu zapewnienia poufności i integralności danych daktyloskopijnych przekazywanych innym państwom członkowskim stosuje się odpowiednie środki, w tym szyfrowanie danych.

5. Państwa członkowskie stosują kody państw członkowskich zgodnie z normą ISO 3166-1 alfa-2.

Artykuł 13

Możliwości przeszukania danych daktyloskopijnych

1. Każde państwo członkowskie zapewnia, aby jego zapytania dotyczące przeszukania nie przekraczały możliwości przeszukania określonych przez zapytane państwo członkowskie. Państwa członkowskie przekazują Sekretariatowi Generalnemu Rady oświadczenia, o których mowa w art. 18 ust. 2 i w których określają maksymalne dzienne możliwości przeszukania danych daktyloskopijnych osób zidentyfikowanych i dotychczas niezidentyfikowanych.

2. Maksymalna liczba osób, których dane można jednocześnie przekazać do weryfikacji, jest określona w rozdziale 2 załącznika do niniejszej decyzji.

Artykuł 14

Zasady dotyczące zapytań i odpowiedzi związanych z danymi daktyloskopijnymi

1. Zapytane państwo członkowskie bezzwłocznie sprawdza w sposób w pełni zautomatyzowany jakość przekazanych danych daktyloskopijnych. Jeśli dane nie nadają się do zautomatyzowanego porównania, zapytane państwo członkowskie bezzwłocznie informuje o tym zapytujące państwo członkowskie.

2. Zapytane państwo członkowskie prowadzi przeszukania w takiej kolejności, w jakiej otrzymuje zapytania. Zapytania przetwarza się w sposób w pełni zautomatyzowany w ciągu 24 godzin. Zapytujące państwo członkowskie może zwrócić się o zastosowanie przyspieszonego trybu przetwarzania jego zapytań, jeżeli jest to przewidziane w prawie krajowym, a wtedy zapytane państwo członkowskie bezzwłocznie przeprowadza przeszukania. Jeżeli terminów nie można dotrzymać z racji siły wyższej, porównanie przeprowadza się bezzwłocznie, gdy tylko zostaną usunięte przeszkody.

ROZDZIAŁ 5

DANE REJESTRACYJNE POJAZDÓW

Artykuł 15

Zasady zautomatyzowanego przeszukania danych rejestracyjnych pojazdów

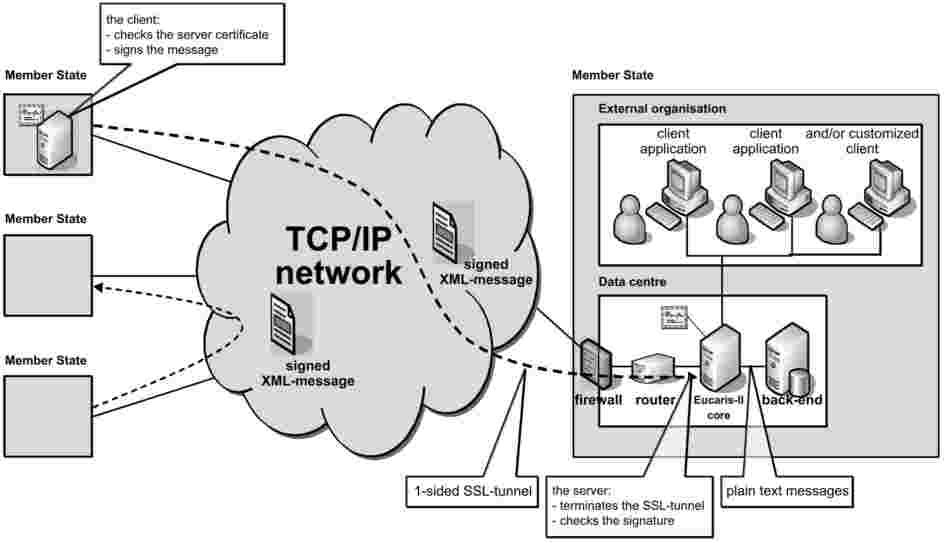

1. Do zautomatyzowanego przeszukania danych rejestracyjnych pojazdów państwa członkowskie wykorzystują wersję oprogramowania europejskiego systemu informacji o pojazdach i prawach jazdy (EUCARIS) specjalnie zaprojektowaną do celów art. 12 decyzji 2008/615/WSiSW oraz poprawione wersje tego oprogramowania.

2. Zautomatyzowane przeszukanie danych rejestracyjnych pojazdów odbywa się w ramach struktury zdecentralizowanej.

3. Informacje wymieniane za pośrednictwem systemu EUCARIS są przekazywane w formie zaszyfrowanej.

4. Elementy danych rejestracyjnych pojazdów podlegające wymianie są określone w rozdziale 3 załącznika do niniejszej decyzji.

5. Przy wykonywaniu przepisów art. 12 decyzji 2008/615/WSiSW państwa członkowskie mogą nadać rangę priorytetową przeszukaniom związanym ze zwalczaniem poważnej przestępczości.

Artykuł 16

Koszty

Każde państwo członkowskie ponosi koszty powstałe w wyniku administrowania, użytkowania i konserwacji oprogramowania EUCARIS, o którym mowa w art. 15 ust. 1.

ROZDZIAŁ 6

WSPÓŁPRACA POLICYJNA

Artykuł 17

Wspólne patrole i inne wspólne operacje

1. Zgodnie z przepisami rozdziału 5 decyzji 2008/615/WSiSW, w szczególności z oświadczeniami przekazanymi na mocy jej art. 17 ust. 4 oraz art. 19 ust. 2 i 4 tej decyzji, każde państwo członkowskie wyznacza co najmniej jeden punkt kontaktowy, pozwalający innym państwom członkowskim zwrócić się do właściwych organów, oraz może określić własne procedury ustanawiania wspólnych patroli i przeprowadzania innych wspólnych operacji, procedury dotyczące inicjatyw innych państw członkowskich w odniesieniu do tych operacji oraz pozostałe związane z tymi operacjami aspekty praktyczne i metody działania.

2. Sekretariat Generalny Rady sporządza i aktualizuje wykaz punktów kontaktowych i informuje właściwe organy o wszelkich zmianach w tym wykazie.

3. Z inicjatywą przeprowadzenia wspólnej operacji mogą wystąpić właściwe organy każdego państwa członkowskiego. Przed rozpoczęciem danej operacji właściwe organy, o których mowa w ust. 2, dokonują pisemnych lub ustnych ustaleń, w których można określić szczegóły, takie jak:

|

a) |

właściwe organy każdego państwa członkowskiego w odniesieniu do operacji; |

|

b) |

konkretny cel operacji; |

|

c) |

przyjmujące państwo członkowskie, w którym operacja ma miejsce; |

|

d) |

obszar geograficzny przyjmującego państwa członkowskiego, w którym operacja ma miejsce; |

|

e) |

okres objęty operacją; |

|

f) |

konkretna pomoc, jakiej przyjmującemu państwu członkowskiemu ma udzielić wysyłające państwo lub państwa członkowskie, obejmująca funkcjonariuszy lub innych pracowników, aspekty materialne i finansowe; |

|

g) |

funkcjonariusze uczestniczący w operacji; |

|

h) |

funkcjonariusz odpowiedzialny za operację, |

|

i) |

uprawnienia, jakie przysługują funkcjonariuszom i innym pracownikom pochodzącym z wysyłającego państwa członkowskiego lub z wysyłających państw członkowskich podczas operacji w przyjmującym państwie członkowskim; |

|

j) |

konkretna broń, amunicja i sprzęt, z których podczas operacji mogą korzystać wysłani funkcjonariusze zgodnie z decyzją 2008/615/WSiSW; |

|

k) |

aspekt logistyczny działań w odniesieniu do transportu, zakwaterowania i bezpieczeństwa; |

|

l) |

podział kosztów wspólnej operacji, jeżeli jest inny, niż określono w art. 34 zdanie pierwsze decyzji Rady 2008/615/WSiSW; |

|

m) |

wszelkie inne wymagane elementy. |

4. Oświadczenia, procedury i wyznaczenia przewidziane w niniejszym artykule zostaną przedstawione w podręczniku, o którym mowa w art. 18 ust. 2.

ROZDZIAŁ 7

PRZEPISY KOŃCOWE

Artykuł 18

Załącznik i podręcznik

1. Dalsze szczegóły dotyczące technicznego i administracyjnego aspektu wdrażania decyzji 2008/615/WSiSW są przedstawione w załączniku do niniejszej decyzji.

2. Sekretariat Generalny Rady sporządza i aktualizuje podręcznik zawierający wyłącznie faktyczne informacje przekazane przez państwa członkowskie w oświadczeniach złożonych zgodnie z decyzją 2008/615/WSiSW lub z niniejszą decyzją lub w drodze powiadomień przekazanych Sekretariatowi Generalnemu Rady. Podręcznik ma formę dokumentu Rady.

Artykuł 19

Niezależne organy ochrony danych

Zgodnie z art. 18 ust. 2 niniejszej decyzji państwa członkowskie informują Sekretariat Generalny Rady o niezależnych organach ochrony danych lub organach sądowych, o których mowa w art. 30 ust. 5 decyzji 2008/615/WSiSW.

Artykuł 20

Przygotowanie decyzji, o których mowa w art. 25 ust. 2 decyzji 2008/615/WSiSW

1. Rada podejmuje decyzję, o której mowa w art. 25 ust. 2 decyzji 2008/615/WSiSW, na podstawie sprawozdania z oceny opartego na kwestionariuszu.

2. W odniesieniu do zautomatyzowanej wymiany danych zgodnie z rozdziałem 2 decyzji Rady 2008/615/WSiSW sprawozdanie z oceny jest również oparte na wynikach wizyty ewaluacyjnej oraz operacji pilotażowej, które zostaną przeprowadzone wówczas, gdy odpowiednie państwo członkowskie przekaże Sekretariatowi Generalnemu informacje zgodnie z art. 36 ust. 2 zdanie pierwsze decyzji 2008/615/WSiSW.

3. Dalsze szczegóły tej procedury są określone w rozdziale 4 załącznika do niniejszej decyzji.

Artykuł 21

Ocena wymiany danych

1. Przeprowadza się regularną ocenę aspektów administracyjnych, technicznych i finansowych stosowania wymiany danych zgodnie z rozdziałem 2 decyzji 2008/615/WSiSW, a w szczególności stosowania mechanizmu przedstawionego w art. 15 ust. 5. Ocena dotyczy tych państw członkowskich, które stosują decyzję 2008/615/WSiSW w chwili przeprowadzenia oceny, i dotyczy tych kategorii danych, które zaczęły podlegać wymianie między danymi państwami członkowskimi. Ocena jest oparta na sprawozdaniach odpowiednich państw członkowskich.

2. Dalsze szczegóły tej procedury są określone w rozdziale 4 załącznika do niniejszej decyzji.

Artykuł 22

Związek z porozumieniem wykonawczym do konwencji z Prüm

Do państw członkowskich związanych postanowieniami konwencji z Prüm mają zastosowanie odpowiednie przepisy niniejszej decyzji i załącznika do niej, po ich całkowitym wdrożeniu, zamiast odpowiadających tym przepisom postanowień zawartych w porozumieniu wykonawczym do konwencji z Prüm. Wszelkie pozostałe postanowienia porozumienia wykonawczego pozostają w mocy między umawiającymi się stronami konwencji z Prüm.

Artykuł 23

Wykonanie

Państwa członkowskie podejmują wszelkie środki konieczne do realizacji przepisów niniejszej decyzji w terminach określonych w art. 36 ust. 1 decyzji 2008/615/WSiSW.

Artykuł 24

Stosowanie

Niniejsza decyzja staje się skuteczna dwadzieścia dni po jej opublikowaniu w Dzienniku Urzędowym Unii Europejskiej.

Sporządzono w Luksemburgu dnia 23 czerwca 2008 r.

W imieniu Rady

I. JARC

Przewodniczący

(1) Zob. s. 1 niniejszego Dziennika Urzędowego.

(2) Opinia z dnia 21 kwietnia 2008 r. (dotychczas nieopublikowana w Dzienniku Urzędowym).

ZAŁĄCZNIK

SPIS TREŚCI

|

ROZDZIAŁ 1: |

Wymiana danych DNA |

|

1. |

Kwestie z dziedziny medycyny sądowej związane z DNA, zasady i algorytmy zgodności |

|

1.1. |

Właściwości profili DNA |

|

1.2. |

Zasady ustalania zgodności |

|

1.3. |

Zasady sprawozdawczości |

|

2. |

Tabela kodów państw członkowskich |

|

3. |

Analiza funkcjonalna |

|

3.1. |

Dostępność systemu |

|

3.2. |

Drugi krok |

|

4. |

Dokument kontroli interfejsu DNA |

|

4.1. |

Wstęp |

|

4.2. |

Definicja struktury XML |

|

5. |

Architektura aplikacji, bezpieczeństwa i komunikacji |

|

5.1. |

Zarys |

|

5.2. |

Architektura górnego szczebla |

|

5.3. |

Normy bezpieczeństwa i ochrona danych |

|

5.4. |

Protokoły i normy, które mają być wykorzystywane do szyfrowania |

|

5.5. |

Architektura aplikacji |

|

5.6. |

Protokoły i normy, które mają być wykorzystywane w architekturze aplikacji |

|

5.7. |

Środowisko komunikacyjne |

|

ROZDZIAŁ 2: |

Wymiana danych daktyloskopijnych (dokument kontroli interfejsu) |

|

1. |

Zarys zawartości plików |

|

2. |

Format rekordu |

|

3. |

Rekord logiczny typu 1: nagłówek pliku |

|

4. |

Rekord logiczny typu 2: tekst opisu |

|

5. |

Rekord logiczny typu 4: obraz o wysokiej rozdzielczości w odcieniach szarości |

|

6. |

Rekord logiczny typu 9: zapis minucji |

|

7. |

Rekord typu 13: obraz śladu, o zmiennej rozdzielczości |

|

8. |

Rekord typu 15: obraz odbitki dłoni, o zmiennej rozdzielczości |

|

9. |

Dodatki do rozdziału 2 |

|

9.1. |

Kody separatora ASCII |

|

9.2. |

Obliczanie kontrolnych znaków alfa-numerycznych |

|

9.3. |

Kody znaków |

|

9.4. |

Streszczenie transakcji |

|

9.5. |

Definicje rekordów typu 1 |

|

9.6. |

Definicje rekordów typu 2 |

|

9.7. |

Kody kompresji odcieni szarości |

|

9.8. |

Specyfikacja poczty |

|

ROZDZIAŁ 3: |

Wymiana danych rejestracyjnych pojazdów |

|

1. |

Wspólny zestaw danych do zautomatyzowanego przeszukania danych rejestracyjnych pojazdów |

|

1.1. |

Definicje |

|

1.2. |

Poszukiwanie właściciela/posiadacza pojazdu |

|

2. |

Bezpieczeństwo danych |

|

2.1. |

Zarys |

|

2.2. |

Aspekty bezpieczeństwa dotyczące wymiany wiadomości |

|

2.3. |

Aspekty bezpieczeństwa niedotyczące wymiany wiadomości |

|

3. |

Warunki techniczne wymiany danych |

|

3.1. |

Ogólny opis oprogramowania EUCARIS |

|

3.2. |

Wymogi funkcjonalne i inne |

|

ROZDZIAŁ 4: |

Ocena |

|

1. |

Procedura oceny zgodnie z art. 20 (opracowanie decyzji zgodne z art. 25 ust. 2 decyzji 2008/615/WSiSW) |

|

1.1. |

Procedura |

|

1.2. |

Operacja pilotażowa |

|

1.3. |

Inspekcja |

|

1.4. |

Sprawozdanie dla Rady |

|

2. |

Procedura oceny zgodnie z art. 21 |

|

2.1. |

Dane statystyczne i sprawozdanie |

|

2.2. |

Korekta |

|

3. |

Spotkania ekspertów |

ROZDZIAŁ 1: Wymiana danych DNA

1. Kwestie z dziedziny medycyny sądowej związane z DNA, zasady i algorytmy zgodności

1.1. Właściwości profili DNA

Profil DNA może zawierać 24 pary liczb reprezentujących allele 24 loci, które to liczby są także wykorzystywane przez Interpol w procedurach związanych z DNA. Nazwy loci przedstawione są w poniższej tabeli:

|

VWA |

TH01 |

D21S11 |

FGA |

D8S1179 |

D3S1358 |

D18S51 |

Amelogenina |

|

TPOX |

CSF1P0 |

D13S317 |

D7S820 |

D5S818 |

D16S539 |

D2S1338 |

D19S433 |

|

Penta D |

Penta E |

FES |

F13A1 |

F13B |

SE33 |

CD4 |

GABA |

7 loci na szarym tle w górnym rzędzie stanowią obecny europejski standardowy zestaw loci (ESSOL).

Zasady włączania:

Profile DNA udostępniane przez państwa członkowskie do przeszukania i porównania oraz profile DNA wysyłane do przeszukania i porównania muszą zawierać co najmniej 6 pełnych wyznaczonych loci (1) i mogą zawierać dodatkowe loci lub puste miejsca, zależnie od dostępności loci. Referencyjne profile DNA muszą zawierać co najmniej 6 z 7 loci ESS. W celu zwiększenia trafności zaleca się przechowywanie wszystkich dostępnych alleli w opatrzonej indeksem bazie danych profili DNA.

Profile mieszane są niedozwolone, zatem wartości alleli każdego locus będą składały się tylko z dwóch liczb, które mogą być takie same w przypadku homozygotyczności danego locus.

Symbole wieloznaczne i mikrowarianty należy traktować z zastosowaniem następujących zasad:

|

— |

Wszelkie wartości nienumeryczne, z wyjątkiem amelogeniny, zawarte w profilu (np. „o”, „f”, „r”, „na”, „nr” lub „un”) muszą być automatycznie przekształcone w celu wyeksportowania do symbolu wieloznacznego (*) i przeszukiwane, porównując ze wszystkimi. |

|

— |

Wartości numeryczne „0”, „1” lub „99” zawarte w profilu muszą być automatycznie przekształcone w celu wyeksportowania do symbolu wieloznacznego (*) i przeszukiwane, porównując ze wszystkimi. |

|

— |

Jeżeli na jeden locus przypadają 3 allele, pierwszy allel zostanie zaakceptowany, a pozostałe 2 allele muszą być automatycznie przekształcone w celu wyeksportowania do symbolu wieloznacznego (*) i przeszukiwane, porównując ze wszystkimi. |

|

— |

Gdy na allel 1 lub 2 lub obydwa przypadają wartości symbolu wieloznacznego, przeszukane zostaną obydwie wersje wartości numerycznej podanej na dany locus (np. 12, * mogą zgadzać się z 12, 14 lub 9, 12). |

|

— |

Zgodność mikrowariantów pentanukleotydów (Penta D, Penta E & CD4) zostanie ustalona według następujących formuł:

|

|

— |

Zgodność mikrowariantów tetranukleotydów (pozostałe loci w bazie danych Interpolu to tetranukleotydy) zostanie ustalona według następujących formuł:

|

1.2. Zasady ustalania zgodności

Porównanie 2 profili DNA będzie prowadzone na podstawie loci, na które w obydwu profilach DNA przypada para wartości alleli. Między obydwoma profilami DNA musi istnieć zgodność w co najmniej 6 loci (poza amelogeniną).

Pełna zgodność (jakość 1) jest określona jako zgodność występująca wtedy, gdy takie same są wszystkie wartości alleli w porównywanych loci zawartych w żądanych profilach DNA oraz w profilach DNA przedstawianych do porównania. Bliska zgodność jest określana jako zgodność, gdy wartość tylko jednego z porównywanych alleli różni się w dwóch porównywanych profilach DNA (jakość 2, 3 i 4). Bliska zgodność jest akceptowana jedynie wtedy, gdy w dwóch porównywanych profilach DNA znajduje się co najmniej 6 w pełni zgodnych loci.

Przyczyną bliskiej zgodności może być:

|

— |

błąd w pisowni popełniony przez człowieka w chwili wpisywania jednego z profili DNA we wniosku o przeszukanie lub w bazie danych DNA, |

|

— |

błąd w ustalaniu i typowaniu alleli w trakcie procedury generowania profilu DNA. |

1.3. Zasady sprawozdawczości

Zgłaszane będą zarówno przypadki pełnej, jak i bliskiej zgodności.

Zgłoszenie zgodności będzie przesyłane do krajowego punktu kontaktowego występującego z wnioskiem i zostanie także udostępnione krajowemu punktowi kontaktowemu otrzymującemu wniosek (w celu umożliwienia mu oszacowania charakteru i liczby ewentualnych kolejnych wniosków o dalsze dostępne dane osobowe i inne informacje związane z profilem DNA odpowiadającym trafieniu zgodnie z art. 5 i art. 10 decyzji 2008/615/WSiSW).

2. Tabela kodów państw członkowskich

Zgodnie z decyzją 2008/615/WSiSW kody ISO 3166-1 alfa-2 są wykorzystywane do ustalania nazw domen i innych parametrów konfiguracyjnych wymaganych w programowaniu do wymiany danych DNA przez zamkniętą sieć na mocy decyzji z Prüm.

Kody 3166-1 alfa-2 są to następujące dwuliterowe kody państw członkowskich.

|

Nazwy państw członkowskich |

Kod |

Nazwy państw członkowskich |

Kod |

|

Belgia |

BE |

Luksemburg |

LU |

|

Bułgaria |

BG |

Węgry |

HU |

|

Republika Czeska |

CZ |

Malta |

MT |

|

Dania |

DK |

Niderlandy |

NL |

|

Niemcy |

DE |

Austria |

AT |

|

Estonia |

EE |

Polska |

PL |

|

Grecja |

EL |

Portugalia |

PT |

|

Hiszpania |

ES |

Rumunia |

RO |

|

Francja |

FR |

Słowacja |

SK |

|

Irlandia |

IE |

Słowenia |

SI |

|

Włochy |

IT |

Finlandia |

FI |

|

Cypr |

CY |

Szwecja |

SE |

|

Łotwa |

LV |

Zjednoczone Królestwo |

UK |

|

Litwa |

LT |

|

|

3. Analiza funkcjonalna

3.1. Dostępność systemu

Wnioski zgodnie z art. 3 decyzji 2008/615/WSiSW powinny docierać do docelowej bazy danych w porządku chronologicznym, natomiast odpowiedzi powinny docierać do państwa członkowskiego, które złożyło wniosek, w ciągu 15 minut od dotarcia wniosku.

3.2. Drugi krok

Gdy państwo członkowskie otrzyma zgłoszenie o zgodności, jego krajowy punkt kontaktowy jest odpowiedzialny za porównanie wartości profilu przedłożonego w formie zapytania i wartości profilu (profili) otrzymanych jako odpowiedź w celu zatwierdzenia i sprawdzenia wartości dowodowej profilu. Krajowe punkty kontaktowe mogą się wzajemnie kontaktować do celów zatwierdzenia.

Procedury pomocy prawnej rozpoczynają się po zatwierdzeniu faktycznej zgodności dwóch profili, na podstawie „pełnej zgodności” lub „bliskiej zgodności” uzyskanej w fazie automatycznej konsultacji.

4. Dokument kontroli interfejsu DNA

4.1. Wstęp

4.1.1.

Niniejszy rozdział określa wymogi wymiany informacji o profilach DNA między systemami baz danych DNA wszystkich państw członkowskich. Pola nagłówków są określone specjalnie do celów wymiany danych DNA na mocy decyzji z Prüm, część dotycząca danych jest oparta na części schematu XML określonego dla pomostu wymiany danych Interpolu nt. DNA.

Dane wymieniane są z wykorzystaniem protokołu SMTP i innych najnowocześniejszych technologii, wykorzystując centralny serwer poczty udostępniony przez dostawcę sieci. Plik XML jest przesyłany jako treść wiadomości.

4.1.2.

Dokument ten określa wyłącznie treść wiadomości (pocztowej). Wszystkie tematy odnoszące się do konkretnej sieci i poczty są określane jednolicie w celu umożliwienia zastosowania wspólnej bazy technicznej do wymiany danych DNA.

Obejmuje to:

|

— |

format pola tematu w wiadomości w celu umożliwienia zautomatyzowanego przetwarzania wiadomości, |

|

— |

kwestię konieczności szyfrowania treści, a jeśli tak, to określenie metod, które należy zastosować, |

|

— |

maksymalną długość wiadomości. |

4.1.3.

Struktura wiadomości XML składa się z następujących części:

|

— |

nagłówka zawierającego informacje o przekazie oraz |

|

— |

części z danymi zawierającej informacje o profilu oraz sam profil. |

Ten sam schemat XML zostaje wykorzystany do wniosku i odpowiedzi.

Do celów całościowej weryfikacji niezidentyfikowanych profili DNA (art. 4 decyzji 2008/615/WSiSW) możliwe jest przesłanie partii profili w jednej wiadomości. Należy określić maksymalną liczbę profili w jednej wiadomości. Liczba zależy od maksymalnej dopuszczalnej wielkości wiadomości i określana jest po wyborze serwera poczty.

Przykład XML:

<?version="1.0" standalone="yes"?>

<PRUEMDNAx xmlns:msxsl="urn:schemas-microsoft-com:xslt"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<header>

[…]

</header>

<datas>

[…]

</datas>

[<datas> struktura danych powtórzona, jeżeli wiele profili przesłano (….) w jednej wiadomości SMTP; dozwolone tylko w przypadkach art. 4

</datas>]

</PRUEMDNA>

4.2. Definicja struktury XML

Następujące definicje są przeznaczone do celów dokumentacji i lepszej czytelności; prawdziwe, wiążące informacje są przekazane w pliku w schemacie XML (PRUEM DNA.xsd).

4.2.1.

Zawiera następujące pola:

|

Pola |

Rodzaj |

Opis |

|

nagłówek |

PRUEM_header |

Występuje: 1 |

|

dane |

PRUEM_datas |

Występuje: 1 … 500 |

4.2.2.

|

4.2.2.1. |

Nagłówek PRUEM Poniżej znajduje się struktura opisująca nagłówek pliku XML. Zawiera on następujące pola:

|

|

4.2.2.2. |

PRUEM_header dir Rodzaj danych zawartych w wiadomości; wartość może być następująca:

|

|

4.2.2.3. |

Informacje o nagłówku PRUEM Opis państwa członkowskiego oraz daty/godziny wiadomości. Zawiera następujące pola:

|

4.2.3.

|

4.2.3.1. |

PRUEM_datas Poniżej znajduje się struktura opisująca część danych XML dotyczącą profilu. Zawiera on następujące pola:

|

|

4.2.3.2. |

PRUEM_request_type Rodzaj danych zawartych w wiadomości; wartość może być następująca:

|

|

4.2.3.3. |

PRUEM_hitquality_type

|

|

4.2.3.4. |

PRUEM_data_type Rodzaj danych zawartych w wiadomości; wartość może być następująca:

|

|

4.2.2.5. |

PRUEM_data_result Rodzaj danych zawartych w wiadomości; wartość może być następująca:

|

|

4.2.3.6. |

IPSG_DNA_profile Struktura opisująca profil DNA. Zawiera następujące pola:

|

|

4.2.3.7. |

IPSG_DNA_ISSOL Struktura zawierająca loci z ISSOL (standardowego zestawu loci Interpolu). Zawiera następujące pola:

|

|

4.2.3.8. |

IPSG_DNA_additional_loci Struktura zawierająca pozostałe loci. Zawiera następujące pola:

|

|

4.2.3.9. |

IPSG_DNA_locus Struktura opisująca locus. Zawiera następujące pola:

|

5. Struktura zastosowania, bezpieczeństwa i komunikacji

5.1. Przegląd

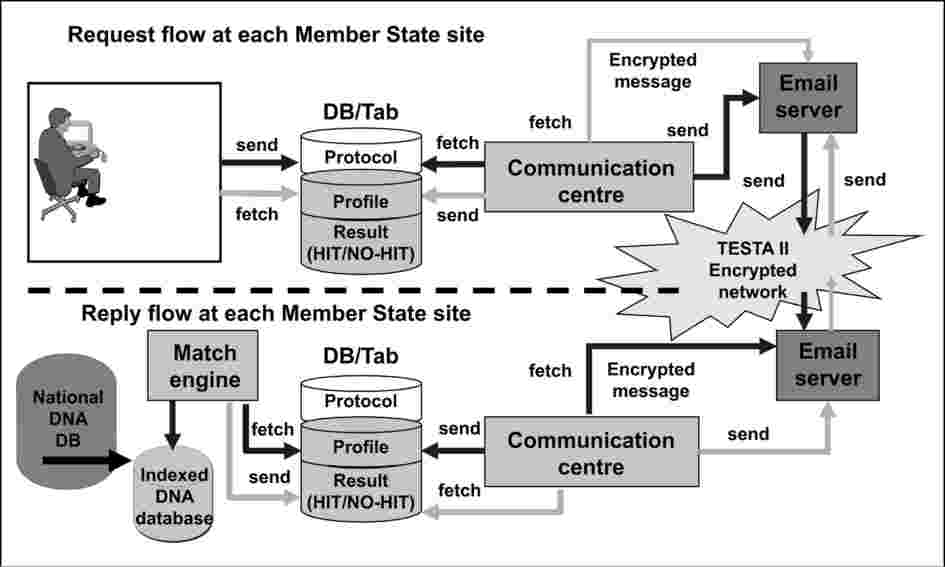

Przy wdrażaniu oprogramowania do wymiany danych DNA w ramach decyzji 2008/615/WSiSW zostanie wykorzystana wspólna sieć łączności, która będzie zamknięta logicznie między państwami członkowskimi. W celu skuteczniejszego wykorzystywania tej wspólnej infrastruktury łączności polegającej na wysyłaniu wniosków i otrzymywaniu odpowiedzi, przyjmuje się asynchroniczny mechanizm przekazywania wniosków o dane DNA i daktyloskopijne w wiadomości mailowej SMTP. Dla większego bezpieczeństwa będzie wykorzystywany mechanizm sMIME jako przedłużenie funkcji SMTP w celu utworzenia prawdziwego bezpiecznego na całej długości tunelu w sieci.

System operacyjny TESTA (Trans European Services for Telematics between Administrations – transeuropejska sieć telematyczna do wymiany danych między jednostkami administracyjnymi) jest wykorzystywany jako sieć łączności do wymiany danych między państwami członkowskimi. Za system TESTA jest odpowiedzialna Komisja Europejska. Uwzględniając fakt, że krajowe bazy danych DNA oraz obecne krajowe punkty kontaktowe TESTA mogą znajdować się na różnych stronach państw członkowskich, dostęp do systemu TESTA może być utworzony przez:

|

1) |

wykorzystywanie obecnego krajowego punktu dostępu lub utworzenie nowego krajowego punktu dostępu do systemu TESTA; lub |

|

2) |

utworzenie bezpiecznego miejscowego powiązania ze strony, na której znajduje się baza danych DNA zarządzana przez właściwą agencję krajową, do obecnego punktu dostępu do systemu TESTA. |

Protokoły i normy używane przy wprowadzaniu w życie decyzji 2008/615/WSiSW są zgodne z normami otwartymi i spełniają wymogi przedstawiane przez krajowych decydentów z zakresu polityki bezpieczeństwa w państwach członkowskich.

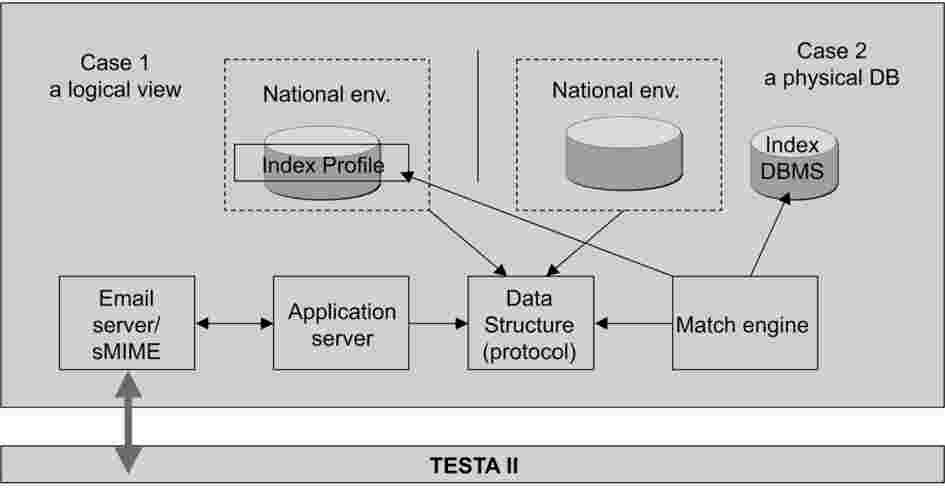

5.2. Architektura górnego szczebla

W ramach decyzji 2008/615/WSiSW każde państwo członkowskie będzie udostępniać swoje dane DNA do wymiany z innymi państwami członkowskimi lub przeszukania przez nie zgodnie z standardowym wspólnym formatem danych. Architektura ta oparta jest na modelu łączności „każdy z każdym”. Nie istnieje ani centralny serwer komputerowy, ani scentralizowana baza danych zawierająca profile DNA.

Rysunek 1. Topologia wymiany danych DNA

Oprócz spełniania wymogów prawnych dotyczących stron państw członkowskich każde państwo członkowskie może postanowić, jakiego rodzaju sprzętu i oprogramowania należy używać do konfiguracji na jego stronach, tak by spełniać wymogi przedstawione w decyzji 2008/615/WSiSW.

5.3. Normy bezpieczeństwa i ochrona danych

Uwzględniono i wdrożono trzy poziomy bezpieczeństwa.

5.3.1.

Dane o profilu DNA przekazane przez każde państwo członkowskie muszą być przygotowane zgodnie ze wspólną normą ochrony danych, tak by państwo członkowskie występujące z wnioskiem otrzymało odpowiedź wskazującą głównie HIT (trafienie) lub NO-HIT (brak trafienia) wraz z numerem identyfikacyjnym w przypadku trafienia, która nie zawiera żadnych informacji osobowych. Dalsze dochodzenie po powiadomieniu o trafieniu będzie prowadzone w sposób dwustronny stosownie do istniejących krajowych przepisów prawa i zasad organizacyjnych obowiązujących na stronach odpowiednich państw członkowskich.

5.3.2.

Wiadomości zawierające informacje o profilu DNA (wnioski i odpowiedzi) będą szyfrowane z wykorzystaniem wysokiej klasy mechanizmu zgodnego z normami otwartymi, takimi jak sMIME, przed przekazaniem ich na strony państw członkowskich.

5.3.3.

Wszystkie zaszyfrowane wiadomości zawierające informacje o profilu DNA będą przekazywane na strony innych państw członkowskich przez wirtualny niepubliczny system tunelowania administrowany na szczeblu międzynarodowym przez zaufanego dostawcę sieci oraz przez zabezpieczone połączenia do tego systemu leżące w gestii danego kraju. Ten wirtualny prywatny system tunelowania nie musi mieć punktu połączenia z powszechną siecią Internetu.

5.4. Protokoły i normy, które mają być wykorzystywane do szyfrowania: sMIME i pakiety z nim związane

Do szyfrowania wiadomości zawierających informacje o profilu DNA będzie wykorzystywany otwarty standard sMIME jako rozszerzenie faktycznego standardu SMTP wiadomości mailowych. Protokół sMIME (V3) dopuszcza przekazywanie podpisanych potwierdzeń otrzymania, etykiet bezpieczeństwa i zabezpieczonych list mailingowych i jest nałożony na Cryptographic Message Syntax (CMS), specyfikację IETF dotyczącą wiadomości zabezpieczanych szyfrem. Można go używać do cyfrowego podpisywania, przetwarzania, zatwierdzania lub szyfrowania każdej formy danych cyfrowych.

Bazowy certyfikat wykorzystywany przez mechanizm sMIME musi być zgodny z normą X.509. W celu zapewnienia wykorzystywania norm i procedur wspólnych dla programów Prüm zasady przetwarzania mające zastosowanie do operacji szyfrowania w sMIME lub w ramach różnych środowisk COTS (ogólnodostępne produkty komercyjne) są następujące:

|

— |

kolejność operacji: najpierw szyfrowanie, następnie podpis, |

|

— |

algorytm szyfrowania AES (Advanced Encryption Standard – zaawansowany standard szyfrowania) o długości klucza 256 bitów i RSA o długości klucza 1 024 bitów są stosowane odpowiednio do szyfrowania symetrycznego i asymetrycznego, |

|

— |

stosuje się algorytm rozpraszający SHA-1. |

Funkcja sMIME jest wbudowana w przeważającą większość współczesnych pakietów oprogramowania poczty elektronicznej, takich jak Outlook, Mozilla Mail oraz Netscape Communicator 4.x i działa między wszystkimi głównymi pakietami oprogramowania poczty elektronicznej.

Z racji tego, że sMIME łatwo wprowadza się do krajowych infrastruktur informatycznych na wszystkich stronach państw członkowskich, jest on wybrany jako sprawny mechanizm wprowadzania zabezpieczenia komunikacji. Aby sprawniej osiągnąć cel, jakim jest „Słuszność koncepcji”, i obniżyć koszty, do prototypowania wymiany danych DNA wyznaczony jest jednak otwarty standard JavaMail API. Standard ten zakłada proste szyfrowanie i rozszyfrowywanie wiadomości mailowych, wykorzystując sMIME lub OpenPGP. Celem jest tutaj zapewnienie prostego, łatwego w użytkowaniu API dla klientów poczty pragnących wysyłać i otrzymywać szyfrowane wiadomości pocztowe w którymkolwiek z dwóch najpopularniejszych formatów szyfrowania poczty. Tak więc wszelkie wysokiej klasy wdrożenia JavaMail API – takie jak produkt Bouncy Castle JCE (Java Cryptographic Extension – rozszerzenie kryptograficzne Java), który będzie wykorzystany do wdrożenia sMIME do prototypowania wymiany danych DNA między wszystkimi państwami członkowskimi – będą wystarczające do spełnienia wymogów decyzji 2008/615/WSiSW.

5.5. Architektura aplikacji

Każde państwo członkowskie udostępni pozostałym państwom członkowskim zestaw standardowych danych profilu DNA zgodnych z obecnym wspólnym ICD. Można tego dokonać przez udostępnienie wglądu do poszczególnych krajowych baz danych lub przez utworzenie fizycznej eksportowanej bazy danych.

Cztery główne komponenty: serwer poczty/sMIME, serwer aplikacji, obszar struktury danych do pozyskiwania/wprowadzania danych i rejestrowania wychodzących/przychodzących wiadomości oraz funkcja ustalania zgodności (Match Engine) wprowadzają całe oprogramowanie w sposób niezależny od danego produktu.

Aby umożliwić wszystkim państwom członkowskim łatwe wprowadzenie tych komponentów na strony krajowe, określona funkcja wspólna została wdrożona za pomocą komponentów otwartych (typu „open source”), które każde państwo członkowskie może wybrać w zależności od jego krajowej polityki informatycznej i przepisów. Z powodu niezależnych elementów, które należy wdrożyć, by mieć dostęp do indeksowanych baz danych zawierających profile DNA objętych decyzją 2008/615/WSiSW, każde państwo członkowskie może swobodnie wybierać podstawowy sprzęt i oprogramowanie, także systemy operacyjne i baz danych.

Opracowano i z powodzeniem przetestowano na obecnej wspólnej sieci prototyp wymiany danych DNA. Wersja 1.0 została wprowadzona do środowiska produkcyjnego i jest używana do codziennych operacji. Państwa członkowskie mogą korzystać ze wspólnie opracowanego produktu, ale mogą także opracować własne produkty. Komponenty wspólnego produktu zostaną utrzymane, indywidualnie dostosowane i dalej rozwinięte zgodnie ze zmieniającymi się wymogami informatyki, medycyny sądowej lub policji.

Rysunek 2. Zarys topologii aplikacji

5.6. Zasady i normy, które mają być wykorzystywane w strukturze aplikacji

5.6.1.

Wymiana danych DNA będzie korzystała w całości ze schematu XML jako załącznika do wiadomości pocztowych w formacie SMTP. Format XML (Extensible Markup Language) jest zalecanym przez W3C językiem znaczników ogólnego zastosowania służącym do tworzenia języków znaczników szczegółowego zastosowania, mogących służyć do opisywania wielu rodzajów danych. Opis profilu DNA zdatnego do wymiany między wszystkimi państwami członkowskimi został dokonany z wykorzystaniem języka i schematu XML w dokumencie ICD.

5.6.2.

Standard ODBC daje standardową metodę oprogramowania API do uzyskiwania dostępu do systemów zarządzania bazami danych i uniezależnia ją od języków oprogramowania, systemów baz danych i systemów operacyjnych. Standard ODBC ma jednak pewne wady. Administrowanie dużą liczbą urządzeń podległych może pociągać za sobą korzystanie z różnorodnych sterowników i plików DLL. Ta złożoność może zwiększyć koszty administrowania systemem.

5.6.3.

Łącze JDBC (Java DataBase Connectivity) jest interfejsem programowania do języka programowania Java określającym sposób, w jaki klient może uzyskać dostęp do bazy danych. W przeciwieństwie do ODBC łącze JDBC nie wymaga korzystania z konkretnego zestawu plików DLL na danym komputerze.

Sposób przetwarzania wniosków o profile DNA i odpowiedzi na nie na stronie każdego państwa członkowskiego jest opisany na poniższym rysunku. Przepływy wniosków i odpowiedzi współdziałają z neutralnym obszarem danych obejmującym różne pule danych mające wspólną strukturę.

Rysunek 3. Zarys działania oprogramowania na stronie każdego państwa członkowskiego

5.7. Środowisko komunikacyjne

5.7.1.

Aplikacja wymiany danych DNA będzie wykorzystywała pocztę elektroniczną – mechanizm asynchroniczny – do wysyłania wniosków i otrzymywania odpowiedzi między państwami członkowskimi. Ponieważ wszystkie państwa członkowskie posiadają co najmniej jeden krajowy punkt dostępu do sieci TESTA, wymiana danych DNA będzie prowadzona w tej sieci. TESTA, poprzez swoją funkcję przekazywania poczty, zapewnia liczne dodatkowe usługi. Oprócz utrzymywania skrzynek pocztowych sieci TESTA infrastruktura ta może wprowadzać listy dystrybucyjne poczty elektronicznej i polityki routingu. TESTA może być tym sposobem wykorzystywana jako punkt pośredni dla wiadomości adresowanych do administracji podłączonych do domen w całej UE. Można także wprowadzić oprogramowanie antywirusowe.

Przekaźnik poczty sieci TESTA jest skonstruowany na platformie sprzętowej o dużej dostępności, zlokalizowanej w centralnym obiekcie TESTA i chronionej przez zaporę ogniową. System DNS (Domain Name Services) TESTA będzie przypisywał identyfikatory do adresów IP i ukrywał adresy użytkownika i aplikacji.

5.7.2.

Koncepcja sieci VPN (Virtual Private Network – wirtualna sieć prywatna) została wdrożona w ramach sieci TESTA. Technologia Tag Switching wykorzystywana do skonstruowania sieci VPN będzie ewoluować, tak by wspierać standard technologii MPLS opracowanej przez organizację IETF (Internet Engineering Task Force).

|

|

MPLS jest technologią w standardzie IETF, która przyspiesza przepływ komunikacji w sieci przez omijanie analizy pakietowej przez routery pośrednie. Jest to dokonywane na podstawie tzw. etykiet, które dołączane są do pakietów przez końcowe routery połączeń na podstawie informacji przechowywanych w bazie informacji przekazywanych (FIB). Etykiety są także wykorzystywane do wprowadzania wirtualnych sieci prywatnych VPN. |

Technologia MPLS łączy w sobie korzyści routingu trójwarstwowego z przełączaniem dwuwarstwowym. Ponieważ adresy IP nie są oceniane podczas przekazywania przez sieć, MPLS nie nakłada żadnych ograniczeń na adresy IP.

Ponadto wiadomości pocztowe przesyłane przez sieć TESTA będą chronione przez mechanizm szyfrujący oparty na standardzie sMIME. Nikt, kto nie zna klucza i nie posiada odpowiedniego certyfikatu, nie może rozszyfrować wiadomości przesyłanych przez sieć.

5.7.3.

|

5.7.3.1. |

SMTP Protokół SMTP jest faktycznym standardem przesyłania poczty elektronicznej w Internecie. Jest to stosunkowo prosty, oparty na tekście protokół, w ramach którego określony jest co najmniej jeden odbiorca wiadomości, po czym tekst wiadomości jest transmitowany. SMTP korzysta z portu 25 protokołu TCP (Transmission Control Protocol – protokół kontroli transmisji) według specyfikacji IETF. Aby ustalić serwer SMTP dla danej nazwy domeny, wykorzystuje się wymianę poczty (MX) systemu DNS. Ponieważ protokół ten początkowo był oparty wyłącznie na kodzie ASCII, nie radził sobie dobrze z plikami binarnymi. Standardy takie jak MIME zostały opracowane w celu kodowania plików binarnych do transmisji przez protokół SMTP. Obecnie większość serwerów SMTP rozpoznaje rozwinięcia 8-bitowe MIME i sMIME, umożliwiając przesyłanie plików binarnych prawie tak łatwo jak zwykły tekst. Zasady przetwarzania dla operacji sMIME są opisane w części dotyczącej sMIME (zob. rozdział 5.4). SMTP jest protokołem typu push, który nie pozwala na „wyciąganie” (pull) wiadomości ze zdalnego serwera na żądanie. Aby tego dokonać, klient musi korzystać z protokołu POP3 lub IMAP. W ramach wprowadzania wymiany danych DNA postanowiono korzystać z protokołu POP3. |

|

5.7.3.2. |

Protokół POP Lokalni użytkownicy poczty elektronicznej używają protokołu pocztowego w wersji 3 (POP3) – standardowego protokołu internetowego z warstwami aplikacji – do ściągania wiadomości pocztowych ze zdalnego serwera za pośrednictwem połączenia TCP/IP. Wykorzystując profil SMTP Submit zawarty w protokole SMTP, użytkownicy poczty przesyłają wiadomości przez Internet lub przez sieć firmową. MIME stanowi standard dla załączników i tekstu w standardzie innym niż ASCII znajdujących się w wiadomościach pocztowych. Wprawdzie ani protokół POP3, ani SMTP nie wymaga poczty elektronicznej sformatowanej w standardzie MIME, jednak ogólnie internetowa poczta elektroniczna jest sformatowana w tym standardzie, zatem użytkownicy protokołu POP muszą także rozumieć standard MIME i z niego korzystać. Ogólna sfera łączności przedstawiona w decyzji 2008/615/WSiSW będzie zatem obejmowała komponenty standardu POP. |

5.7.4.

Środowisko operacyjne

Europejski urząd ds. rejestracji adresów IP (RIPE) przydzielił niedawno sieci TESTA specjalny blok podsieci klasy C. W miarę potrzeby dalsze bloki mogą być przydzielone sieci TESTA w przyszłości. Przydzielanie adresów IP państwom członkowskim jest oparte na schemacie geograficznym w Europie. Wymiana danych DNA między państwami członkowskimi w ramach decyzji 2008/615/WSiSW odbywa się w ogólnoeuropejskiej zamkniętej logicznie sieci IP.

Środowisko testowe

Aby zapewnić środowisko umożliwiające niezakłócone codzienne działanie sieci między wszystkimi zainteresowanymi państwami członkowskimi, niezbędne jest utworzenie środowiska testowego w zamkniętej sieci dla nowych państw członkowskich przygotowujących się do przystąpienia do działań w sieci. Określono arkusz parametrów, obejmujący adresy IP, ustawienia sieciowe, domeny poczty elektronicznej oraz konta użytkowników aplikacji i powinien on być wprowadzony na stronie odpowiedniego państwa członkowskiego. Ponadto do celów testowych skonstruowano zestaw profili DNA.

5.7.5.

Bezpieczny system poczty elektronicznej jest utworzony z wykorzystaniem domeny eu-admin.net. Domena ta, wraz ze związanymi z nią adresami, nie będzie dostępna z lokalizacji poza dostępną w całej UE domeną TESTA, ponieważ nazwy znane są jedynie na centralnym serwerze DNS sieci TESTA, która jest odseparowana od Internetu.

Odwzorowania adresów stron sieci TESTA (nazw hostów) według ich adresów IP dokonuje system DNS sieci TESTA. Dla każdej domeny lokalnej do tego centralnego serwera sieci TESTA zostanie dodany wpis pocztowy, przekazujący wszystkie wiadomości pocztowe przesyłane do domen lokalnych sieci TESTA do centralnego przekaźnika poczty sieci TESTA. Przekaźnik ten będzie następnie przesyłał te wiadomości do konkretnego serwera domeny lokalnej, wykorzystując adres poczty elektronicznej domeny lokalnej. Przy takim sposobie przekazywania poczty niezwykle ważne informacje zawarte w wiadomościach pocztowych będą przechodziły wyłącznie przez ogólnoeuropejską zamkniętą infrastrukturę sieciową, nie zaś przez niezabezpieczony Internet.

Niezbędne jest utworzenie poddomen (oznaczonych pogrubioną czcionką i kursywą ) na stronach wszystkich państw członkowskich, o następującej strukturze:

„ application-type.pruem.Member State-code .eu-admin.net”, gdzie:

„ Member State-code ” (kod państwa członkowskiego) oznacza dwuliterowy kod danego państwa członkowskiego (tj. AT, BE itd.),

„ application-type ” (rodzaj aplikacji) oznacza jedną z wartości: DNA i FP.

Stosując wyżej wymieniony system, poddomeny dotyczące poszczególnych państw członkowskich są wskazane w poniższej tabeli:

|

Państwa członkowskie |

Poddomena |

Komentarze |

|

BE |

dna.pruem.be.eu-admin.net |

Utworzenie bezpiecznego lokalnego połączenia z aktualnym punktem dostępu do TESTA II |

|

fp.pruem.be.eu-admin.net |

|

|

|

BG |

dna.pruem.bg.eu-admin.net |

|

|

fp.pruem.bg.eu-admin.net |

|

|

|

CZ |

dna.pruem.cz.eu-admin.net |

|

|

fp.pruem.cz.eu-admin.net |

|

|

|

DK |

dna.pruem.dk.eu-admin.net |

|

|

fp.pruem.dk.eu-admin.net |

|

|

|

DE |

dna.pruem.de.eu-admin.net |

Wykorzystanie aktualnego krajowego punktu dostępu do TESTA II |

|

fp.pruem.de.eu-admin.net |

|

|

|

EE |

dna.pruem.ee.eu-admin.net |

|

|

fp.pruem.ee.eu-admin.net |

|

|

|

IE |

dna.pruem.ie.eu-admin.net |

|

|

fp.pruem.ie.eu-admin.net |

|

|

|

EL |

dna.pruem.el.eu-admin.net |

|

|

fp.pruem.el.eu-admin.net |

|

|

|

ES |

dna.pruem.es.eu-admin.net |

Wykorzystanie aktualnego krajowego punktu dostępu do TESTA II |

|

fp.pruem.es.eu-admin.net |

|

|

|

FR |

dna.pruem.fr.eu-admin.net |

Wykorzystanie aktualnego krajowego punktu dostępu do TESTA II |

|

fp.pruem.fr.eu-admin.net |

|

|

|

IT |

dna.pruem.it.eu-admin.net |

|

|

fp.pruem.it.eu-admin.net |

|

|

|

CY |

dna.pruem.cy.eu-admin.net |

|

|

fp.pruem.cy.eu-admin.net |

|

|

|

LV |

dna.pruem.lv.eu-admin.net |

|

|

fp.pruem.lv.eu-admin.net |

|

|

|

LT |

dna.pruem.lt.eu-admin.net |

|

|

fp.pruem.lt.eu-admin.net |

|

|

|

LU |

dna.pruem.lu.eu-admin.net |

Wykorzystanie aktualnego krajowego punktu dostępu do TESTA II |

|

fp.pruem.lu.eu-admin.net |

|

|

|

HU |

dna.pruem.hu.eu-admin.net |

|

|

fp.pruem.hu.eu-admin.net |

|

|

|

MT |

dna.pruem.mt.eu-admin.net |

|

|

fp.pruem.mt.eu-admin.net |

|

|

|

NL |

dna.pruem.nl.eu-admin.net |

Zamiar stworzenia nowego punktu dostępu do TESTA II w Holenderskim Instytucie Medycyny Sądowej (NFI) |

|

fp.pruem.nl.eu-admin.net |

|

|

|

AT |

dna.pruem.at.eu-admin.net |

Wykorzystanie aktualnego krajowego punktu dostępu do TESTA II |

|

fp.pruem.at.eu-admin.net |

|

|

|

PL |

dna.pruem.pl.eu-admin.net |

|

|

fp.pruem.pl.eu-admin.net |

|

|

|

PT |

dna.pruem.pt.eu-admin.net |

…… |

|

fp.pruem.pt.eu-admin.net |

…… |

|

|

RO |

dna.pruem.ro.eu-admin.net |

|

|

fp.pruem.ro.eu-admin.net |

|

|

|

SI |

dna.pruem.si.eu-admin.net |

…… |

|

fp.pruem.si.eu-admin.net |

……. |

|

|

SK |

dna.pruem.sk.eu-admin.net |

|

|

fp.pruem.sk.eu-admin.net |

|

|

|

FI |

dna.pruem.fi.eu-admin.net |

Do uzupełnienia: |

|

fp.pruem.fi.eu-admin.net |

|

|

|

SE |

dna.pruem.se.eu-admin.net |

|

|

fp.pruem.se.eu-admin.net |

|

|

|

UK |

dna.pruem.uk.eu-admin.net |

|

|

fp.pruem.uk.eu-admin.net |

|

Rozdział 2: Wymiana danych daktyloskopijnych (dokument kontroli interfejsu)

Celem następującego dokumentu kontroli interfejsu jest określenie wymogów wymiany informacji daktyloskopijnych między posiadanymi przez państwa członkowskie systemami automatycznej identyfikacji daktyloskopijnej (AFIS). Dokument ten oparty jest na wdrożonej przez Interpol normie ANSI/NIST-ITL 1-2000 (INT-I, wersja 4.22b).

Wersja ta obejmuje wszystkie podstawowe definicje dla rekordów logicznych typu 1, typu 2, typu 4, typu 9, typu 13 i typu 15 wymaganych do przetwarzania daktyloskopijnego na podstawie obrazów i minucji.

1. Zawartość pliku w zarysie

Plik daktyloskopijny składa się z kilku rekordów logicznych. Istnieje szesnaście rodzajów rekordów określonych w oryginalnym standardzie ANSI/NIST-ITL 1-2000. Między każdym rekordem a polami i subpolami w obrębie rekordów używane są odpowiednie separatory ASCII.

Do wymiany informacji między agencją pierwotną a agencją przeznaczenia wykorzystuje się tylko 6 rodzajów rekordów:

|

typ 1 |

→ |

informacje transakcyjne, |

|

typ 3 |

→ |

alfanumeryczne dane osób/sprawy, |

|

typ 4 |

→ |

wysokorozdzielcze obrazy daktyloskopijne w skali szarości, |

|

typ 9 |

→ |

zapis minucji, |

|

typ 13 |

→ |

zapis obrazu śladu, o zmiennej rozdzielczości, |

|

typ 15 |

→ |

zapis obrazu linii papilarnych dłoni, o zmiennej rozdzielczości. |

1.1. Typ 1 – nagłówek pliku

Rekord ten zawiera informacje routingowe oraz informacje określające strukturę pozostałej części pliku. Ten typ rekordu określa także rodzaje transakcji mieszczące się w następujących ogólnych kategoriach:

1.2. Typ 2 – tekst opisu

Rekord ten zawiera informacje tekstowe przeznaczone dla agencji wysyłających i odbierających.

1.3. Typ 4 – wysokorozdzielcze obrazy daktyloskopijne w skali szarości

Rekord ten jest wykorzystywany do wymiany wysokorozdzielczych (ośmiobitowych) obrazów daktyloskopijnych ustalonych na 500 pikseli na cal. Obrazy daktyloskopijne są kompresowane z zastosowaniem algorytmu kompresji obrazów WSQ w proporcji nie większej niż 15:1. Nie należy stosować innych algorytmów kompresji ani obrazów nieskompresowanych.

1.4. Typ 9 – zapis minucji

Rekordy typu 9 są wykorzystywane do wymiany danych dotyczących cech charakterystycznych linii papilarnych lub minucji. Ich celem jest przede wszystkim unikanie dublowania procesów szyfrowania AFIS oraz, częściowo, umożliwienie transmitowania szyfrów AFIS, zawierających mniej danych niż odpowiadające im obrazy.

1.5. Typ 13 – zapis obrazu śladu, o zmiennej rozdzielczości

Rekord ten używany jest do wymiany wysokorozdzielczych obrazów śladów palców i dłoni wraz z alfanumeryczną informacją tekstową. Rozdzielczość skanowania obrazów wynosi 500 pikseli na cal przy 256 poziomach szarości. Jeżeli jakość obrazu śladu jest dostateczna, jest on kompresowany z zastosowaniem algorytmu WSQ. W razie konieczności rozdzielczość obrazów można rozszerzyć do wartości ponad 500 pikseli na cal i ponad 256 poziomów szarości w drodze porozumienia dwustronnego. W tym przypadku stanowczo zaleca się używanie JPEG 2000 (zob. dodatek 7).

1.6. Zapis obrazu dłoni, o zmiennej rozdzielczości

Zapisy obrazów w oznaczonych polach typu 15 używane są do wymiany obrazów odbitek linii papilarnych dłoni o wysokiej rozdzielczości wraz z alfanumeryczną informacją tekstową. Rozdzielczość skanowania obrazów wynosi 500 pikseli/cal przy 256 poziomach szarości. W celu zminimalizowania ilości danych wszystkie obrazy odbitek dłoni są kompresowane z zastosowaniem algorytmu WSQ. W razie konieczności rozdzielczość obrazów można rozszerzyć do wartości ponad 500 pikseli/cal i ponad 256 poziomów szarości w drodze porozumienia dwustronnego. W tym przypadku stanowczo zaleca się używanie JPEG 2000 (zob. dodatek 7).

2. Format rekordu

Plik transakcji składa się z co najmniej jednego rekordu logicznego. Dla każdego rekordu logicznego zawartego w pliku istnieje kilka pól informacyjnych właściwych dla danego typu rekordu. Każde pole informacyjne może zawierać co najmniej jeden podstawowy element informacji jednowartościowej. Razem elementy te służą przekazywaniu różnych aspektów danych zawartych w tym polu. Pole informacyjne może również składać się z jednego lub więcej elementów informacji zgrupowanych i wielokrotnie powtórzonych w obrębie pola. Taka grupa informacji jest określana jako subpole. Pole informacyjne może zatem składać się z co najmniej jednego subpola zawierającego elementy informacji.

2.1. Separatory informacji

W rekordach logicznych oznaczonych pól mechanizmy wydzielające informacje są wprowadzane przez zastosowanie czterech separatorów informacji ASCII. Wydzielonymi informacjami mogą być elementy w polu lub subpolu, pola w obrębie rekordu logicznego lub wielokrotne występowanie subpól. Separatory informacji są określone w standardzie ANSI X3.4. Znaki te są wykorzystywane do rozdzielania i modyfikacji informacji w sensie logicznym. W strukturze hierarchicznej znak separatora pliku „FS” jest najszerszy, po nim następuje separator grupy „GS”, separator rekordów „RS” i separator jednostki „US”. Tabela 1 zawiera wykaz tych separatorów ASCII oraz opis ich zastosowania w ramach tego standardu.

Separatory informacji należy postrzegać praktycznie jako wskazanie rodzaju danych, które następnie się pojawiają. Znak „US” rozdziela poszczególne elementy informacji w polu lub subpolu. Oznacza to, że następny element informacji to dane do tego pola lub subpola. Wiele subpól w jednym polu, oddzielonych znakiem „RS”, oznacza początek następnej grupy powtórzonych elementów informacji. Separator „GS” wstawiony między pola informacji oznacza początek nowego pola poprzedzającego numer identyfikacyjny pola, który się pojawi. Podobnie, początek nowego rekordu logicznego jest oznaczony przez pojawienie się znaku „FS”.

Te cztery znaki mają znaczenie jedynie wtedy, gdy są wykorzystywane jako separatory elementów danych w polach rekordów tekstowych ASCII. Występowanie tych znaków w binarnych rekordach obrazów i polach binarnych nie ma konkretnego znaczenia – znaki te są częścią wymienianych danych.

Normalnie nie powinno być pustych pól ani elementów informacji, zatem między dwoma elementami danych powinien widnieć tylko jeden separator. Wyjątek od tej reguły występuje wtedy, gdy dane w polach lub elementy informacji w transakcji są niedostępne, brakuje ich lub są nieobowiązkowe, a przetwarzanie transakcji nie zależy od obecności tych konkretnych danych. W tych przypadkach separatory mnogie i przyległe widnieją razem, nie wymagając wprowadzenia danych fikcyjnych pomiędzy separatory.

Aby określić pole składające się z trzech elementów informacji, stosuje się, co następuje. Jeżeli brakuje informacji do drugiego elementu, dwa przyległe separatory informacji „US” wystąpią między pierwszym i trzecim elementem informacji. Jeżeli brakuje zarówno drugiego, jak i trzeciego elementu informacji, należy stosować trzy separatory – dwa znaki „US” oraz separator kończący pole lub subpole. Ogólnie, jeżeli w polu lub subpolu nie jest dostępny co najmniej jeden obowiązkowy lub nieobowiązkowy element informacji, to należy wprowadzić odpowiednią liczbę separatorów.

Możliwe są kombinacje położonych obok siebie dwóch lub więcej dostępnych separatorów. Gdy dane do elementów informacji, pól lub subpól są niedostępne lub brakuje ich, musi być o jeden separator mniej niż liczba wymaganych elementów danych, subpól lub pól.

Tabela 1. Wykorzystywane separatory

|

Code |

Type |

Description |

Hexadecimal Value |

Decimal Value |

|

US |

Unit Separator |

Separates information items |

1F |

31 |

|

RS |

Record Separator |

Separates subfields |

1E |

30 |

|

GS |

Group Separator |

Separates fields |

1D |

29 |

|

FS |

File Separator |

Separates logical records |

1C |

28 |

2.2. Układ rekordów

W przypadku rekordów logicznych oznaczonych pól każde wykorzystywane pole informacji jest numerowane zgodnie z tym standardem. Format dla każdego pola składa się z numeru rekordu logicznego, po którym następuje kropka „.”, numer pola z dwukropkiem „:”, po czym następują informacje właściwe dla tego pola. Numer pola oznaczonego może być numerem składającym się z jednej do dziewięciu cyfr, umieszczonym między kropką „.” a dwukropkiem „:”. Interpretuje się go jako numer pola o wartości całkowitej. Oznacza to, że numer pola „2123:” jest równy numerowi pola „2.000000123:” i ma być interpretowany w ten sam sposób.

Do celów ilustracji w całym niniejszym dokumencie stosuje się trzycyfrowy numer do numerowania pól zawartych w każdym rekordzie logicznym oznaczonych pól opisanym w tym dokumencie. Numery pól mają formę „TT.xxx:”, gdzie „TT” oznacza typ rekordu zaznaczony jednym lub dwoma znakami, po których następuje kropka. Następne trzy znaki oznaczają odpowiedni numer pola, po którym następuje dwukropek. Po dwukropku znajdują się informacje opisowe ASCII lub dane obrazów.

Rekordy logiczne typu 1 i 2 zawierają wyłącznie tekstowe pola danych ASCII. W przypadku każdego z tych dwóch typów cała długość rekordu (łącznie z numerami pól, dwukropkami i separatorami) zostaje zapisana jako pierwsze pole ASCII. Separator kontrolny pliku „FS” ASCII (oznaczający koniec rekordu logicznego lub transakcji) następuje po ostatnim bajcie informacji ASCII i jest włączony do długości rekordu.

W przeciwieństwie do koncepcji pola oznaczonego rekord typu 4 zawiera wyłącznie dane binarne zapisane jako uporządkowane pola binarne o ustalonej długości. Cała długość rekordu jest zapisywana w pierwszym czterobajtowym polu binarnym każdego rekordu. W przypadku tego rekordu binarnego nie zapisuje się numeru rekordu z kropką ani numeru identyfikacyjnego pola z dwukropkiem. Ponadto ponieważ wszystkie długości pól tego rekordu są stałe lub określone, żaden z czterech separatorów („US”, „RS”, „GS” lub „FS”) nie będzie interpretowany inaczej niż jako dane binarne. Do celów rekordu binarnego znak „FS” nie jest używany jako separator ani jako znak kończący transakcję.

3. Rekord logiczny typu 1: nagłówek pliku

Rekord ten opisuje strukturę pliku, rodzaj pliku i inne ważne informacje. Zestaw znaków używany w polach typu 1 zawiera tylko 7-bitowy szyfr ANSI do wymiany informacji.

3.1. Pola dla rekordu logicznego typu 1

3.1.1.

Pole to zawiera całkowite wyliczenie liczby bajtów w całym rekordzie logicznym typu 1. Pole zaczyna się od oznaczenia „1001:”, po którym następuje całkowita długość rekordu obejmująca każdy znak w każdym polu oraz separatory informacji.

3.1.2.

Aby zagwarantować, że użytkownicy wiedzą, która wersja standardu ANSI/NIST jest stosowana, to czterobajtowe pole określa numer wersji standardu wdrażanego przez oprogramowanie lub system tworzący plik. Pierwsze dwa bajty wyszczególniają główny numer referencyjny wersji, a następne dwa – podrzędny numer rewizji. Na przykład, pierwotny standard z roku 1986 byłby uważany za wersję pierwszą i oznaczony numerem „0100”, natomiast obecna wersja ANSI/NIST-ITL 1-2000 ma numer „0300”.

3.1.3.

Pole to wyszczególnia każdy z rekordów w pliku według typu i porządku, w którym rekordy widnieją w pliku logicznym. Składa się ono z jednego lub więcej subpól, z których każde z kolei zawiera dwa elementy informacji określające jeden rekord logiczny znajdujący się w bieżącym pliku. Subpola są wprowadzane w tej samej kolejności, w jakiej rekordy są zapisywane i transmitowane.

Pierwszy element informacji w pierwszym subpolu jest oznaczony „1”, odnosząc się do rekordu typu 1. Następuje po nim drugi element informacji, który zawiera numer pozostałych rekordów znajdujących się w pliku. Numer ten jest także równy liczbie pozostałych subpól pola 1.003.

Każde z pozostałych subpól jest związane z jednym rekordem w pliku, a kolejność subpól odpowiada kolejności rekordów. Każde subpole zawiera dwa elementy informacji. Pierwszy służy określeniu typu rekordu. Drugi jest identyfikatorem rekordu (IDC). Znak „US” jest stosowany do rozdzielenia obu elementów informacji.

3.1.4.

Pole to zawiera trzyliterowy skrót mnemoniczny oznaczający rodzaj transakcji. Kody te mogą różnić się od używanych przez inne wdrożenia standardu ANSI/NIST.

CPS: przeszukanie karta-karta (Criminal Print-to-Print Search). Transakcja ta jest prośbą o przeszukanie obrazów odbitek linii papilarnych zgromadzonych na karcie daktyloskopijnej z kryminalną bazą kart daktyloskopijnych. Odbitki linii papilarnych danej osoby muszą być dołączone w pliku jako obrazy skompresowane z zastosowaniem algorytmu WSQ.

W przypadku braku trafienia zwrócony zostanie następujący rekord logiczny:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2. |

W przypadku trafienia zwrócony zostanie następujący rekord logiczny:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2, |

|

— |

1–14 rekordów typu 4. |

Rodzaje transakcji CPS są podsumowane w tabeli A.6.1 (dodatek 6).

PMS: przeszukanie karta-ślad (Print-to-Latent Search). Transakcja ta jest prośbą o przeszukanie obrazów odbitek linii papilarnych z karty daktyloskopijnej z kryminalną bazą obrazów niezidentyfikowanych śladów linii papilarnych (śladów NN). Odpowiedź będzie zawierała decyzję Hit/No-Hit (o trafieniu/nietrafieniu) dla przeszukania w AFIS. Jeżeli istnieje wiele niezidentyfikowanych śladów, zostanie zwróconych wiele transakcji SRE, zawierających po jednym śladzie w każdej. Odbitki linii papilarnych danej osoby muszą być dołączone w pliku jako skompresowany obraz WSQ.

W przypadku braku trafienia zwrócone zostaną następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2. |

W przypadku trafienia zwrócone zostaną następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2, |

|

— |

1 rekord typu 13. |

Rodzaje transakcji PMS są podsumowane w tabeli A.6.1 (dodatek 6).

MPS: przeszukanie ślad-karta (Latent-to-Print Search). Transakcja ta jest prośbą o przeszukanie obrazu śladu z kryminalną bazą kart daktyloskopijnych. Informacje o minucjach śladu i jego obraz (skompresowany WSQ) muszą być dołączone do pliku.

W przypadku braku trafienia zwrócone zostaną następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2. |

W przypadku trafienia zwrócone zostaną następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2, |

|

— |

1 rekord typu 4 lub typu 15. |

Rodzaje transakcji MPS są podsumowane w tabeli A.6.4 (dodatek 6).

MMS: przeszukanie ślad-ślad (Latent-to-Latent Search). W tej transakcji plik zawiera obraz śladu, który należy przeszukać z kryminalną bazą obrazów niezidentyfikowanych śladów linii papilarnych (śladów NN) w celu ustalenia powiązań między różnymi miejscami przestępstw. Informacje o minucjach śladu oraz obraz (skompresowany z zastosowaniem WSQ) muszą być zawarte w pliku.

W przypadku braku trafienia zwrócone zostaną następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2. |

W przypadku trafienia zwrócone zostaną następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2, |

|

— |

1 rekord typu 13. |

Rodzaje transakcji MMS są podsumowane w tabeli A.6.4 (dodatek 6).

SRE: ta transakcja jest zwracana przez agencję docelową w odpowiedzi na przekazane zapytania daktyloskopijne. Odpowiedź będzie zawierała decyzję o trafieniu lub braku trafienia wynikającą z przeszukania AFIS w miejscu docelowym. Jeżeli istnieje wiele potencjalnych wyników, zostanie przesłanych wiele transakcji SRE, każda zawierająca jeden wynik (jednego kandydata).

Rodzaje transakcji SRE są podsumowane w tabeli A.6.2 (dodatek 6).

ERR: transakcja ta jest przesyłana przez docelowy system AFIS w celu wskazania błędu transakcji. Zawiera pole wiadomości (ERM) określające wykryty błąd. Zostaną zwrócone następujące rekordy logiczne:

|

— |

1 rekord typu 1, |

|

— |

1 rekord typu 2. |

Rodzaje transakcji ERR są podsumowane w tabeli A.6.3 (dodatek 6).

Tabela 2. Dopuszczalne kody w transakcjach

|

Transaction Type |

Logical Record Type |

|||||

|

1 |

2 |

4 |

9 |

13 |

15 |

|

|

CPS |

M |

M |

M |

— |

— |

— |

|

SRE |

M |

M |

C |

— (C in case of latent hits) |

C |

C |

|

MPS |

M |

M |

— |

M (1*) |

M |

— |

|

MMS |

M |

M |

— |

M (1*) |

M |

— |

|

PMS |

M |

M |

M* |

— |

— |

M* |

|

ERR |

M |

M |

— |

— |

— |

— |

Wyjaśnienie:

|

M |

= |

obowiązkowe |

|

M* |

= |

można wprowadzić tylko jeden z obydwu typów rekordów |

|

O |

= |

nieobowiązkowe |

|

C |

= |

zależne od dostępności danych |

|

— |

= |

niedozwolone |

|

1* |

= |

zależne od systemów dotychczasowych |

3.1.5.

Pole to oznacza datę rozpoczęcia transakcji i musi ono być zgodne z normą zapisywania ISO: YYYYMMDD,

gdzie YYYY oznacza rok, MM – miesiąc, a DD – dzień miesiąca. Przy liczbach jednocyfrowych stosuje się początkowe zera. Na przykład zapis „19931004” oznacza 4 października 1993 r.

3.1.6.

To nieobowiązkowe pole określa priorytet wniosku według skali od 1 do 9. „1” jest najwyższym priorytetem, a „9” – najniższym. Transakcje oznaczone priorytetem „1” są przetwarzanie niezwłocznie.

3.1.7.

Pole to wyszczególnia docelową agencję dla danej transakcji.

Składa się ono z dwóch elementów informacji w następującym formacie: CC/agency (kod państwa/agencja).