ISSN 1725-2512

Diario Oficial

de la Unión Europea

L 210

Edición en lengua española

Legislación

51o año

6 de agosto de 2008

|

ISSN 1725-2512 |

||

|

Diario Oficial de la Unión Europea |

L 210 |

|

|

||

|

Edición en lengua española |

Legislación |

51o año |

|

Sumario |

|

III Actos adoptados en aplicación del Tratado UE |

Página |

|

|

|

ACTOS ADOPTADOS EN APLICACIÓN DEL TÍTULO VI DEL TRATADO UE |

|

|

|

* |

||

|

|

* |

||

|

|

* |

|

ES |

Los actos cuyos títulos van impresos en caracteres finos son actos de gestión corriente, adoptados en el marco de la política agraria, y que tienen generalmente un período de validez limitado. Los actos cuyos títulos van impresos en caracteres gruesos y precedidos de un asterisco son todos los demás actos. |

III Actos adoptados en aplicación del Tratado UE

ACTOS ADOPTADOS EN APLICACIÓN DEL TÍTULO VI DEL TRATADO UE

|

6.8.2008 |

ES |

Diario Oficial de la Unión Europea |

L 210/1 |

DECISIÓN 2008/615/JAI DEL CONSEJO

de 23 de junio de 2008

sobre la profundización de la cooperación transfronteriza, en particular en materia de lucha contra el terrorismo y la delincuencia transfronteriza

EL CONSEJO DE LA UNIÓN EUROPEA,

Visto el Tratado de la Unión Europea y, en particular, su artículo 30, apartado 1, letras a) y b), su artículo 31, apartado 1, letra a), su artículo 32 y su artículo 34, apartado 2, letra c),

Vista la iniciativa del Reino de Bélgica, la República de Bulgaria, la República Federal de Alemania, el Reino de España, la República Francesa, el Gran Ducado de Luxemburgo, el Reino de los Países Bajos, la República de Austria, la República de Eslovenia, la República Eslovaca, la República Italiana, la República de Finlandia, la República Portuguesa, Rumanía y el Reino de Suecia,

Visto el dictamen del Parlamento Europeo (1),

Considerando lo siguiente:

|

(1) |

La presente iniciativa se ha presentado, en consulta con la Comisión Europea, a raíz de la entrada en vigor del Tratado entre el Reino de Bélgica, la República Federal de Alemania, el Reino de España, la República Francesa, el Gran Ducado de Luxemburgo, el Reino de los Países Bajos y la República de Austria relativo a la profundización de la cooperación transfronteriza, en particular en materia de lucha contra el terrorismo, la delincuencia transfronteriza y la migración ilegal (Tratado de Prüm), con objeto de incorporar los aspectos esenciales de las disposiciones de dicho Tratado en el ordenamiento jurídico de la Unión Europea. |

|

(2) |

Las conclusiones del Consejo Europeo de Tampere de octubre de 1999 confirmaron la necesidad de mejorar el intercambio de información entre las autoridades competentes de los Estados miembros con el fin de detectar e investigar delitos. |

|

(3) |

En el Programa de La Haya de noviembre de 2004 para la consolidación de la libertad, la seguridad y la justicia en la Unión Europea, el Consejo Europeo expuso su convicción de que, para conseguir ese objetivo, era necesario un planteamiento innovador del intercambio transfronterizo de información entre los servicios de seguridad. |

|

(4) |

En ese sentido, el Consejo Europeo manifestó que el intercambio de tal información debía cumplir las condiciones aplicables al principio de disponibilidad. Este principio significa que el agente de los servicios de seguridad de un Estado miembro de la Unión que necesite información para llevar a cabo sus funciones debe poder obtenerla de otro Estado miembro, y que las autoridades de los servicios de seguridad del Estado miembro que tenga dicha información deben ponerla a su disposición para el fin declarado, teniendo en cuenta las necesidades de las investigaciones pendientes en dicho Estado miembro. |

|

(5) |

El Consejo Europeo decidió que este objetivo del Programa de la Haya debía alcanzarse, a más tardar, el 1 de enero de 2008. |

|

(6) |

La Decisión marco 2006/960/JAI del Consejo, de 18 de diciembre de 2006, sobre la simplificación del intercambio de información e inteligencia entre los servicios de seguridad de los Estados miembros de la Unión Europea (2), establece ya las normas en virtud de las cuales los servicios de seguridad de los Estados miembros pueden intercambiar la información e inteligencia disponibles de forma rápida y eficaz para la realización de investigaciones criminales u operaciones de inteligencia criminal. |

|

(7) |

El Programa de La Haya para la consolidación de la libertad, la seguridad y la justicia establece asimismo que deben aprovecharse plenamente las nuevas tecnologías y que debe preverse también el acceso, en condiciones de reciprocidad, a las bases de datos nacionales, al tiempo que estipula que solo deben crearse nuevas bases de datos centralizadas a escala europea si se han realizado estudios que demuestren que presentan un valor añadido. |

|

(8) |

La posibilidad de intercambiar con agilidad y eficiencia información exacta es de capital importancia para lograr una cooperación internacional efectiva. Es preciso establecer procedimientos que proporcionen medios rápidos, eficientes y económicos para intercambiar datos. En lo que respecta a la utilización conjunta de datos, conviene que esos procedimientos estén sujetos a vigilancia y que incorporen mecanismos que garanticen adecuadamente la exactitud y la seguridad de los datos durante la transmisión y almacenamiento, así como sistemas de registro de los intercambios de datos y restricciones del uso que puede hacerse de la información intercambiada. |

|

(9) |

El Tratado de Prüm cumple los requisitos mencionados. Para que todos los Estados miembros cumplan los requisitos sustantivos del Programa de La Haya dentro de los plazos que en él se fijan, es conveniente que el contenido de las partes esenciales del Tratado de Prüm sea aplicable a todos los Estados miembros. |

|

(10) |

La presente Decisión contiene por ello disposiciones basadas en las disposiciones principales del Tratado de Prüm y encaminadas a mejorar el intercambio de información de modo que los Estados miembros se concedan mutuamente derechos de acceso a sus respectivos ficheros automatizados de análisis de ADN, sistemas automatizados de identificación dactiloscópica y datos de los registros de matriculación de vehículos. En lo que respecta a los datos de los ficheros nacionales de análisis de ADN y de los sistemas automatizados de identificación dactiloscópica, un sistema que permita saber si el dato buscado está o no en la base consultada debería permitir al Estado miembro que realice la consulta solicitar al Estado miembro que gestione el fichero, en una segunda etapa, los datos personales específicos correspondientes y, en caso necesario, pedir información complementaria acogiéndose a procedimientos de asistencia mutua, incluidos los adoptados en virtud de la Decisión marco 2006/960/JAI. |

|

(11) |

Esto aceleraría considerablemente los procedimientos existentes que permiten a los Estados miembros averiguar si la información que necesitan se encuentra o no en otro Estado miembro y, en caso afirmativo, determinar en cuál. |

|

(12) |

La comparación transfronteriza de datos debe dar una nueva dimensión a la lucha contra la delincuencia. La información obtenida mediante la comparación de datos debe abrir nuevos planteamientos de la investigación para los Estados miembros y aportar así una ayuda esencial a las autoridades policiales y judiciales de los Estados miembros. |

|

(13) |

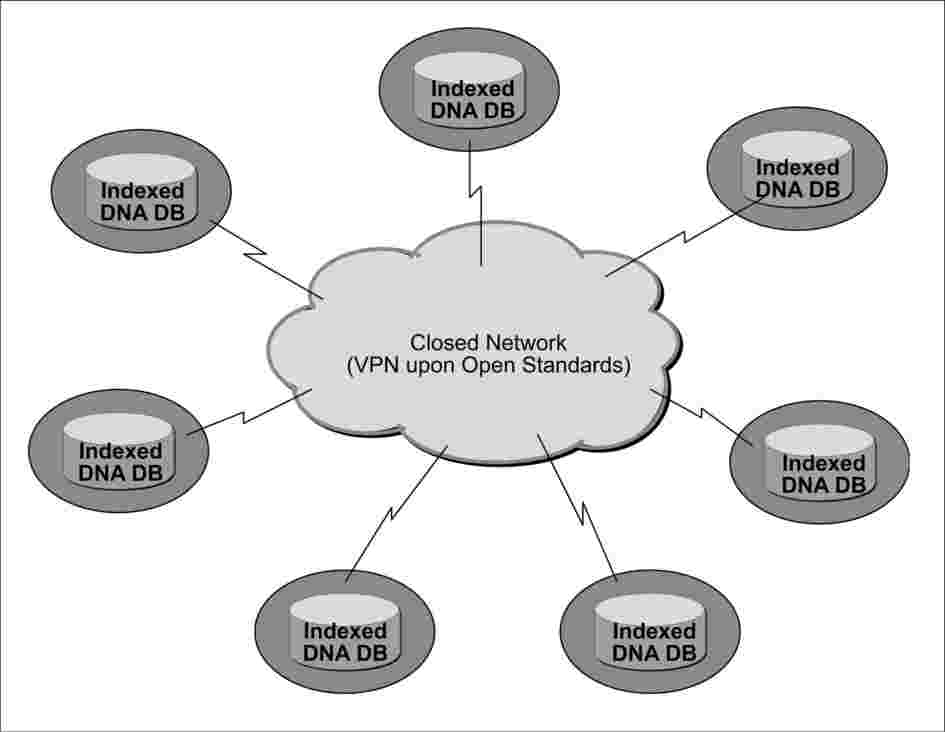

Las normas aplicables están basadas en la puesta en red de las bases de datos nacionales de los Estados miembros. |

|

(14) |

Es conveniente que los Estados miembros puedan, bajo ciertas condiciones, facilitar datos personales y no personales a fin de mejorar el intercambio de información en relación con acontecimientos importantes que tengan una dimensión transfronteriza con el fin de prevenir la comisión de delitos y de mantener la seguridad y el orden públicos. |

|

(15) |

Al aplicar el artículo 12, los Estados miembros podrán decidir dar prioridad a la lucha contra la delincuencia grave, teniendo en cuenta las limitadas capacidades técnicas disponibles para transmitir datos. |

|

(16) |

Además de mejorar el intercambio de información, es necesario regular otras formas de cooperación más estrecha entre las autoridades policiales, en particular las operaciones de seguridad conjuntas (por ejemplo, patrullas conjuntas). |

|

(17) |

La intensificación de la cooperación policial y judicial en materia penal debe llevar aparejado el respeto de los derechos fundamentales, en particular el derecho al respeto a la intimidad y a la protección de los datos personales, que debe garantizarse mediante disposiciones especiales de protección de datos adecuadas a las características específicas de las diferentes formas de intercambio de datos. Tales disposiciones de protección de datos deben tener particularmente en cuenta las características propias del acceso transfronterizo en línea a las bases de datos. Dado que, con el acceso en línea, el Estado miembro que gestiona un fichero no puede realizar comprobaciones previas, conviene establecer un sistema que garantice la ejecución de verificaciones a posteriori. |

|

(18) |

El sistema que permite saber si el dato buscado está o no en la base consultada proporciona una estructura de comparación de perfiles anónimos en la que solo se intercambian datos personales adicionales una vez encontrada una concordancia; la transmisión y recepción de dichos datos se rige por el derecho interno, incluidas las normas de asitencia judicial. Este sistema asegura una protección adecuada de los datos, siempre que el suministro de datos personales a otro Estado miembro esté supeditado a que este garantice un nivel adecuado de protección de datos. |

|

(19) |

Consciente del intercambio global de información y datos resultante de una mayor cooperación policial y judicial, la presente Decisión trata de asegurar un nivel adecuado de protección de datos. Observa el nivel de protección previsto para el tratamiento de datos personales en el Convenio del Consejo de Europa de 28 de enero de 1981 para la protección de las personas con respecto al tratamiento automatizado de datos de carácter personal, el Protocolo adicional al Convenio, de 8 de noviembre de 2001, y los principios de la Recomendación no R(87) 15 del Consejo de Europa dirigida a regular la utilización de datos de carácter personal en el sector de la policía. |

|

(20) |

Las disposiciones sobre protección de datos que contiene la presente Decisión incluyen también principios de protección de datos que resultaron necesarios por carecerse de una Decisión marco sobre protección de datos en el tercer pilar. Esa Decisión marco deberá aplicarse a todo el ámbito de la cooperación policial y judicial en materia penal con la condición de que su nivel de protección de datos no sea inferior a la protección establecida en el Convenio del Consejo de Europa para la protección de las personas con respecto al tratamiento automatizado de datos de carácter personal, de 28 de enero de 1981, y su Protocolo adicional de 8 de noviembre de 2001, y tomará en cuenta la Recomendación no R(87) 15, de 17 de septiembre de 1987, del Comité de Ministros a los Estados miembros, dirigida a regular la utilización de datos de carácter personal en el sector de la policía, también cuando los datos no sean tratados de forma automática. |

|

(21) |

Dado que los objetivos de la presente Decisión, en particular la mejora del intercambio de información en la Unión Europea, no pueden ser alcanzados de manera suficiente por los Estados miembros aisladamente, debido a la naturaleza transfronteriza de la lucha contra la delincuencia y de las cuestiones de seguridad y a que los Estados miembros están obligados a depender unos de otros en estas cuestiones, y, por consiguiente, pueden lograrse mejor a nivel de la Unión Europea, el Consejo puede adoptar medidas de acuerdo con el principio de subsidiariedad consagrado en el artículo 5 del Tratado constitutivo de la Comunidad Europea, y contemplado en el artículo 2 del Tratado de la Unión Europea. De conformidad con el principio de proporcionalidad enunciado en el artículo 5 del Tratado CE, la presente Decisión no excede de lo necesario para alcanzar dichos objetivos. |

|

(22) |

La presente Decisión respeta los derechos fundamentales y observa los principios enunciados, en particular, en la Carta de los Derechos Fundamentales de la Unión Europea. |

DECIDE:

CAPÍTULO 1

CONSIDERACIONES GENERALES

Artículo 1

Objeto y ámbito de aplicación

Mediante la presente Decisión, los Estados miembros pretenden intensificar la cooperación transfronteriza en los ámbitos regulados por el título VI del Tratado, en particular el intercambio de información entre las autoridades responsables de la prevención y la persecución de delitos. A tal fin, la presente Decisión contiene normas en los ámbitos siguientes:

|

a) |

disposiciones sobre las condiciones y procedimientos de transferencia automatizada de perfiles de ADN, datos dactiloscópicos y ciertos datos de los registros nacionales de matriculación de vehículos (capítulo 2); |

|

b) |

disposiciones sobre las condiciones de suministro de datos relacionados con acontecimientos importantes que tengan una dimensión transfronteriza (capítulo 3); |

|

c) |

disposiciones relativas a las condiciones de suministro de información con el fin de prevenir atentados terroristas (capítulo 4); |

|

d) |

disposiciones sobre las condiciones y procedimientos de intensificación de la cooperación policial transfronteriza a través de diversas medidas (capítulo 5). |

CAPÍTULO 2

ACCESO EN LÍNEA Y SOLICITUDES DE SEGUIMIENTO

SECCIÓN 1

Perfiles de ADN

Artículo 2

Creación de ficheros nacionales de análisis del ADN

1. Los Estados miembros crearán y mantendrán ficheros nacionales de análisis del ADN para los fines de la persecución de delitos. El tratamiento de los datos almacenados en esos ficheros en virtud de la presente Decisión se llevará a cabo de conformidad con la presente Decisión y con arreglo al Derecho interno aplicable al tratamiento.

2. A efectos de la aplicación de la presente Decisión, los Estados miembros garantizarán que se disponga de índices de referencia relativos a los datos contenidos en los ficheros nacionales de análisis del ADN a que se refiere la primera frase del apartado 1. Dichos índices de referencia contendrán exclusivamente perfiles de ADN obtenidos a partir de la parte no codificante del ADN y un número de referencia. Los índices de referencia no contendrán datos que permitan identificar directamente al interesado. Los índices de referencia que no se atribuyan a ninguna persona (perfiles de ADN no identificados) deberán poder reconocerse como tales.

3. Cada Estado miembro comunicará a la Secretaría General del Consejo, con arreglo al artículo 36, los ficheros nacionales de análisis del ADN a los que sean de aplicación los artículos 2 a 6 y las condiciones para su consulta automatizada a que se refiere el artículo 3, apartado 1.

Artículo 3

Consulta automatizada de los perfiles de ADN

1. Los Estados miembros permitirán que los puntos de contacto nacionales de los demás Estados miembros a que se refiere el artículo 6 tengan acceso, para los fines de la persecución de delitos, a los índices de referencia de sus ficheros de análisis del ADN, lo que incluirá el derecho a consultarlos de manera automatizada mediante la comparación de perfiles de ADN. Las consultas solo podrán realizarse para casos concretos y con arreglo al Derecho interno del Estado miembro requirente.

2. Si en el curso de una consulta automatizada se comprueba la concordancia entre un perfil de ADN transmitido y perfiles de ADN almacenados en el fichero consultado del Estado miembro receptor, el punto de contacto nacional del Estado miembro que efectúa la consulta recibirá de forma automatizada el índice de referencia con el que se haya producido la concordancia. Si no se encuentra concordancia alguna, este hecho se comunicará de forma automatizada.

Artículo 4

Comparación automatizada de perfiles de ADN

1. Los Estados miembros llevarán a cabo, de mutuo acuerdo y a través de sus puntos de contacto nacionales, comparaciones de los perfiles de ADN de sus perfiles de ADN no identificados con todos los perfiles de ADN contenidos en los índices de referencia de los demás ficheros nacionales de análisis del ADN, para los fines de la persecución de delitos. La transmisión y la comparación de perfiles se efectuaran de forma automatizada. La transmisión para fines de comparación de los perfiles de ADN no identificados únicamente tendrá lugar en los casos en que se prevea dicha transmisión en el Derecho interno del Estado miembro requirente.

2. Si en el curso de la comparación efectuada con arreglo al apartado 1, un Estado miembro comprueba que algún perfil de ADN transmitido coincide con alguno de los existentes en sus ficheros de análisis del ADN, comunicará sin demora al punto de contacto nacional del otro Estado miembro cuáles son los índices de referencia respecto de los cuales se ha encontrado la concordancia.

Artículo 5

Transmisión de otros datos de carácter personal y de otras informaciones

En caso de que se compruebe que existe concordancia entre perfiles de ADN por los procedimientos previstos en los artículos 3 y 4, la transmisión de otros datos de carácter personal disponibles relativos a los índices de referencia y demás informaciones se efectuará con arreglo al Derecho interno del Estado miembro requerido, incluidas las disposiciones en materia de asistencia judicial.

Artículo 6

Punto de contacto nacional y medidas de ejecución

1. A efectos de la transmisión de datos prevista en los artículos 3 y 4, cada Estado miembro designará un punto de contacto nacional. Las competencias de los puntos de contacto nacionales se regirán por el Derecho interno que les sea aplicable.

2. Los pormenores técnicos de los procedimientos descritos en los artículos 3 y 4 se regularán en las medidas de ejecución a que se refiere el artículo 33.

Artículo 7

Obtención de material genético y transmisión de perfiles de ADN

Si en el curso de una investigación o proceso penal no se dispone del perfil de ADN de una persona determinada que se encuentre en el territorio de un Estado miembro requerido, este último deberá prestar asistencia judicial mediante la obtención y el análisis de material genético de dicha persona y la transmisión del perfil de ADN resultante, siempre que:

|

a) |

el Estado miembro requirente comunique el fin para el que se requiere; |

|

b) |

el Estado miembro requirente presente una orden o declaración de investigación de la autoridad competente, exigible con arreglo a su Derecho interno, de la que se desprenda que se cumplirían los requisitos para la obtención y análisis de material genético si esa persona concreta se encontrara en el territorio del Estado miembro requirente, y |

|

c) |

se cumplan los requisitos para la obtención y análisis de material genético y para la transmisión del perfil de ADN obtenido con arreglo al Derecho del Estado miembro requerido. |

SECCIÓN 2

Datos dactiloscópicos

Artículo 8

Datos dactiloscópicos

A los efectos de la aplicación de la presente Decisión, los Estados miembros garantizarán que se disponga de índices de referencia relativos a los datos contenidos en los sistemas automatizados nacionales de identificación dactiloscópica creados para los fines de la prevención y persecución de delitos. Los índices de referencia contendrán exclusivamente datos dactiloscópicos y un número de referencia. Los índices de referencia no contendrán datos que permitan identificar directamente al interesado. Los índices de referencia que no puedan atribuirse a ninguna persona (datos dactiloscópicos no identificados) deberán poder reconocerse como tales.

Artículo 9

Consulta automatizada de datos dactiloscópicos

1. Los Estados miembros permitirán que el punto de contacto nacional de cada uno de los demás Estados miembros a que se refiere el artículo 11 tenga acceso, para los fines de la prevención y persecución de delitos, a los índices de referencia de sus sistemas automatizados de identificación dactiloscópica creados para estos fines, lo que incluirá el derecho a consultarlos de manera automatizada mediante la comparación de datos dactiloscópicos. Las consultas solo podrán realizarse para casos concretos y con arreglo al Derecho interno del Estado miembro requirente.

2. La confirmación de una concordancia formal entre un dato dactiloscópico y un índice de referencia del Estado miembro que gestione el fichero será efectuada por el punto de contacto nacional del Estado miembro requirente a partir de la transmisión automatizada de los índices de referencia que sean necesarios para una atribución clara.

Artículo 10

Transmisión de otros datos de carácter personal y de otras informaciones

Si en el curso del procedimiento previsto en el artículo 9 se comprueba la concordancia de datos dactiloscópicos, la transmisión de otros datos de carácter personal disponibles relativos a los índices de referencia y demás informaciones se efectuará con arreglo al Derecho interno del Estado miembro requerido, incluidas sus disposiciones sobre asistencia judicial.

Artículo 11

Punto de contacto nacional y medidas de ejecución

1. A efectos de la transmisión de datos prevista en el artículo 9, cada Estado miembro designará un punto de contacto nacional. Las competencias de los puntos de contacto nacionales se regirán por el Derecho interno que les sea aplicable.

2. Los pormenores técnicos del procedimiento previsto en el artículo 9 se regularán en las medidas de ejecución a que se refiere el artículo 33.

SECCIÓN 3

Datos de los registros de matriculación de vehículos

Artículo 12

Consulta automatizada de datos procedentes de los registros de matriculación de vehículos

1. Los Estados miembros permitirán que los puntos de contacto nacionales de los demás Estados miembros mencionados en el apartado 2, para los fines de la prevención y persecución de delitos y de la persecución de infracciones de otro tipo que sean competencia de los tribunales o de las fiscalías del Estado miembro que realice la consulta, y para el mantenimiento del orden público, tengan acceso a los siguientes datos contenidos en los registros nacionales de vehículos, con derecho a consultarlos de forma automatizada en casos concretos:

|

a) |

datos de los propietarios o usuarios, y |

|

b) |

datos de los vehículos. |

La consulta solo podrá efectuarse utilizando un número de bastidor completo o una matricula completa. La consulta deberá efectuarse con arreglo al Derecho interno del Estado miembro que la realice.

2. A efectos de las transmisiones de datos a que se refiere el apartado 1, cada Estado miembro designará un punto de contacto nacional para recibir solicitudes. Las competencias de los puntos de contacto nacionales se regirán por el Derecho interno que les sea aplicable. Los pormenores técnicos del procedimiento se regularán en las medidas de ejecución a que se refiere el artículo 33.

CAPÍTULO 3

ACONTECIMIENTOS IMPORTANTES

Artículo 13

Transmisión de datos de carácter no personal

Los Estados miembros se transmitirán mutuamente, tanto previa petición como por iniciativa propia con arreglo al Derecho interno del Estado miembro transmisor, los datos de carácter no personal que puedan resultar necesarios para los fines de la prevención de delitos y del mantenimiento de la seguridad y el orden públicos en relación con acontecimientos importantes de alcance transfronterizo, en particular en el ámbito del deporte o de las reuniones del Consejo Europeo.

Artículo 14

Transmisión de datos de carácter personal

1. Para la prevención de delitos y amenazas para la seguridad y el orden públicos en relación con acontecimientos importantes de alcance transfronterizo, en particular en el ámbito del deporte o de las reuniones del Consejo Europeo, los Estados miembros se transmitirán mutuamente, tanto previa petición como por iniciativa propia, datos relativos a personas, cuando la existencia de condenas firmes o de otras circunstancias justifiquen la presunción de que estas personas van a cometer un delito con motivo del acontecimiento de que se trate o suponen una amenaza para la seguridad y el orden públicos, en la medida en que la transmisión de tales datos esté autorizada en virtud del Derecho interno del Estado miembro transmisor.

2. Los datos de carácter personal solo podrán ser tratados para los fines establecidos en el apartado 1 y en relación con el acontecimiento concreto para el que se hayan comunicado. Los datos transmitidos se suprimirán inmediatamente cuando se hayan alcanzado los fines mencionados en el apartado 1 o cuando ya no puedan alcanzarse. En todo caso, los datos facilitados deberán suprimirse transcurrido como máximo un año.

Artículo 15

Punto de contacto nacional

A efectos de la transmisión de datos prevista en los artículos 13 y 14, cada Estado miembro designará un punto de contacto nacional. Las competencias de los puntos de contacto nacionales se regirán por el Derecho interno que les sea aplicable.

CAPÍTULO 4

MEDIDAS PARA LA PREVENCIÓN DE ATENTADOS TERRORISTAS

Artículo 16

Transmisión de información para la prevención de atentados terroristas

1. Con objeto de prevenir atentados terroristas, los Estados miembros podrán, sin necesidad de petición previa, transmitir a los puntos de contacto nacionales de los demás Estados miembros previstos en el apartado 3, con arreglo al Derecho interno y en relación con casos concretos, los datos de carácter personal e informaciones mencionados en el apartado 2, en la medida en que sea necesario porque determinados hechos justifiquen la presunción de que las personas de que se trate van a cometer delitos contemplados en los artículos 1 a 3 de la Decisión marco 2002/475/JAI del Consejo, de 13 de junio de 2002, sobre la lucha contra el terrorismo (3).

2. Los datos que se transmitirán comprenderán el nombre, apellidos, fecha y lugar de nacimiento, así como la descripción de los hechos que justifican la presunción mencionada en el apartado 1.

3. Cada Estado miembro designará un punto de contacto nacional para el intercambio de información con los puntos de contacto nacionales de los demás Estados miembros. Las competencias de los puntos de contacto nacionales se regirán por el Derecho interno que les sea aplicable.

4. El Estado miembro transmisor podrá establecer condiciones, con arreglo a su Derecho interno, respecto de la utilización de dichos datos e informaciones por el Estado miembro receptor. El Estado miembro receptor estará sujeto a dichas condiciones.

CAPÍTULO 5

OTRAS FORMAS DE COOPERACIÓN

Artículo 17

Operaciones conjuntas

1. Con objeto de intensificar la cooperación policial, las autoridades competentes designadas por los Estados miembros podrán, con fines de prevención de delitos y de amenazas para la seguridad y el orden público, organizar patrullas comunes y otras operaciones conjuntas en las que los funcionarios u otros empleados públicos («agentes») designados por los Estados miembros participen en intervenciones en el territorio de otro Estado miembro.

2. Cada Estado miembro podrá, en calidad de Estado miembro de acogida, con arreglo a su Derecho interno y con el consentimiento del Estado miembro de origen del agente, atribuir competencias ejecutivas a agentes destacados por otros Estados miembros para que participen en operaciones conjuntas o autorizar, cuando el Derecho del Estado miembro de acogida lo permita, que agentes destacados por otros Estados miembros ejerzan sus competencias ejecutivas con arreglo al Derecho del Estado miembro de origen. Dichas competencias ejecutivas solo podrán ejercerse bajo la dirección de agentes del Estado miembro de acogida y, en general, en presencia de estos. A estos efectos, los agentes destacados por otros Estados miembros estarán sujetos al Derecho interno del Estado miembro de acogida. El Estado miembro de acogida asumirá la responsabilidad de los actos de los agentes.

3. Los agentes destacados por otros Estados miembros para que participen en operaciones conjuntas se atendrán a las instrucciones impartidas por la autoridad competente del Estado miembro de acogida.

4. Los Estados miembros presentarán declaraciones con arreglo al artículo 36 en las que definan los aspectos prácticos de la cooperación.

Artículo 18

Asistencia en caso de concentraciones masivas, catástrofes y accidentes graves

Las autoridades competentes de los Estados miembros se prestarán apoyo recíproco, con arreglo a su Derecho interno, en caso de concentraciones masivas y acontecimientos similares, catástrofes y accidentes graves, intentando prevenir la comisión de delitos y mantener la seguridad y el orden públicos de la manera siguiente:

|

a) |

se informarán recíprocamente lo antes posible de las situaciones de esta índole que tengan repercusión transfronteriza e intercambiarán los datos pertinentes; |

|

b) |

en situaciones con repercusión transfronteriza, tomarán y coordinarán las medidas policiales necesarias en su territorio; |

|

c) |

a petición del Estado miembro en cuyo territorio se produzca la situación pertinente, prestarán asistencia en la medida de lo posible mediante el envío de agentes, especialistas y asesores y el suministro de equipos. |

Artículo 19

Empleo de armas de servicio, municiones y equipos

1. Los agentes destacados por un Estado miembro para que participen en una operación conjunta en el territorio de otro Estado miembro con arreglo a los artículos 17 o 18 podrán utilizar allí su uniforme de servicio nacional. Podrán llevar consigo las armas de servicio, municiones y equipos permitidos por el Derecho interno de su Estado de origen. El Estado miembro de acogida podrá prohibir que los agentes destacados por otro Estado miembro lleven determinadas armas de servicio, municiones y equipos.

2. Los Estados miembros presentarán declaraciones con arreglo al artículo 36 en las que enumeren las armas de servicio, municiones y equipos que podrán ser utilizadas solo en legítima defensa o en auxilio de terceros. En casos concretos, el agente del Estado miembro de acogida que esté efectivamente al mando de la operación podrá autorizar, con arreglo al Derecho interno, una utilización de las armas de servicio, municiones y equipos que exceda de los fines indicados en la primera frase. El empleo de armas de servicio, municiones y equipos se regirá por el Derecho del Estado miembro de acogida. Las autoridades competentes se informarán mutuamente acerca de las armas de servicio, municiones y equipos autorizados en cada caso, y de las condiciones de empleo de los mismos.

3. En caso de que los agentes de un Estado miembro utilicen vehículos de motor en el territorio de otro Estado miembro en el marco de medidas previstas en la presente Decisión, estarán sujetos a las mismas normas de tráfico que los agentes del Estado miembro de acogida, incluidas las en lo que se refiere a reglas de prioridad y las eventuales prerrogativas de autoridad pública.

4. Los Estados miembros presentarán declaraciones con arreglo al artículo 36 en las que definan los aspectos prácticos de la utilización de armas de servicio, municiones y equipo.

Artículo 20

Protección y asistencia

Los Estados miembros estarán obligados a prestar a los agentes enviados a su territorio por otros Estados miembros la misma protección y asistencia en el desempeño de sus funciones que a sus propios agentes.

Artículo 21

Normas generales en materia de responsabilidad civil

1. Cuando en un Estado miembro actúen funcionarios de otro Estado miembro de conformidad con el artículo 17, este último será responsable de los daños y perjuicios que estos causen en el ejercicio de sus funciones, de acuerdo con el Derecho interno del Estado miembro en cuyo territorio estén actuando.

2. El Estado miembro en cuyo territorio se causen los daños y perjuicios contemplados en el apartado 1 asumirá la reparación de los mismos en las condiciones aplicables a los daños y perjuicios causados por sus propios funcionarios.

3. En el caso contemplado en el apartado 1, el Estado miembro cuyos funcionarios hayan causado daños y perjuicios a cualquier persona en el territorio de otro Estado miembro restituirá íntegramente a este último las cantidades abonadas por este a las víctimas o a sus derechohabientes.

4. Cuando en un Estado miembro estén actuando funcionarios de otro Estado miembro con arreglo al artículo 18, el primer Estado miembro será responsable de conformidad con su Derecho interno de los daños y perjuicios que dichos funcionarios pudieran haber causado durante sus operaciones.

5. Cuando los daños o perjuicios a que hace referencia el apartado 4 se deban a una negligencia muy grave o una falta deliberada, el Estado miembro anfitrión podrá dirigirse al Estado miembro de origen con el fin de que este le reembolse las cantidades que haya abonado a las víctimas o a sus derechohabientes.

6. Sin perjuicio del ejercicio de sus derechos respecto a terceros y con excepción del apartado 3, los Estados miembros renunciarán, en el caso contemplado en el apartado 1, a reclamar a otro Estado miembro la devolución del importe de los daños sufridos.

Artículo 22

Responsabilidad trabajo

Los agentes que intervengan en el territorio de otro Estado miembro en virtud de la presente Decisión estarán equiparados a los agentes del Estado miembro de acogida en relación con los delitos que cometan o de que sean victimas, en la medida en que no se disponga otra cosa en otro convenio vinculante para los Estados miembros de que se trate.

Artículo 23

Relación de trabajo

Los agentes que intervengan en el territorio de otro Estado miembro en virtud de la presente Decisión seguirán sujetos a las disposiciones de Derecho del trabajo aplicables en su propio Estado, en particular en materia disciplinaria.

CAPÍTULO 6

DISPOSICIONES GENERALES SOBRE PROTECCIÓN DE DATOS

Artículo 24

Definiciones y ámbito de aplicación

1. A los efectos de la presente Decisión, se entenderá por:

|

a) |

«tratamiento de datos de carácter personal»: todo tratamiento o proceso de tratamientos relativo a datos de carácter personal, con o sin ayuda de procedimientos automatizados, tales como la recopilación, almacenamiento, organización, conservación, adaptación o modificación, lectura, consulta, utilización, la comunicación mediante transmisión, difusión o cualquier otra forma de puesta a disposición, la combinación o asociación, así como el bloqueo, cancelación o destrucción de datos; se considerará también tratamiento de datos de carácter personal a los efectos de la presente Decisión la comunicación de la existencia o inexistencia de una concordancia; |

|

b) |

«consulta automatizada»: el acceso directo a una base de datos automatizada de otra instancia, de tal forma que pueda obtenerse respuesta a la consulta de forma totalmente automática; |

|

c) |

«marcado»: la inserción de una marca en los datos almacenados de carácter personal sin que con ello se pretenda limitar su tratamiento en el futuro; |

|

d) |

«bloqueo» el marcado de los datos almacenados de carácter personal con el fin de limitar su tratamiento en el futuro. |

2. Las siguientes disposiciones se aplicarán a los datos que se transmitan o se hayan transmitido en virtud de la presente Decisión, salvo que se establezca otra cosa en los capítulos precedentes.

Artículo 25

Nivel de protección de datos

1. En relación con el tratamiento de datos de carácter personal o que se transmitan o se hayan transmitido en virtud de la presente Decisión, cada Estado miembro garantizará que su Derecho interno ofrezca un nivel de protección de datos equivalente como mínimo al que resulta del Convenio del Consejo de Europa de 28 de enero de 1981 para la protección de las personas con respecto al tratamiento automatizado de datos de carácter personal y del Protocolo adicional de 8 de noviembre de 2001, y se atendrá a la Recomendación no R(87) 15, de 17 de septiembre de 1987, del Comité de Ministros del Consejo de Europa a los Estados miembros en relación con la utilización policial de datos de carácter personal, incluso cuando los datos sean objeto de tratamiento no automatizado.

2. La transmisión de datos de carácter personal en virtud de la presente Decisión solo podrá iniciarse cuando en el territorio de los Estados miembros que participen en dicha transmisión se hayan incorporado al Derecho interno las disposiciones del presente capítulo. El Consejo decidirá por unanimidad si se cumple o no esta condición.

3. El apartado 2 no se aplicará a los Estados miembros que ya hayan iniciado la transmisión de datos personales regulada por la presente Decisión en virtud del Tratado de 27 de mayo de 2005, entre el Reino de Bélgica, la República Federal de Alemania, el Reino de España, la República Francesa, el Gran Ducado de Luxemburgo, el Reino de los Países Bajos y la República de Austria relativo a la profundización de la cooperación transfronteriza, en particular en materia de lucha contra el terrorismo, la delincuencia transfronteriza y la migración ilegal («el Tratado de Prüm»).

Artículo 26

Finalidades de la utilización

1. El Estado miembro receptor únicamente podrá tratar los datos de carácter personal para los fines para los que se le hayan transmitido con arreglo a la presente Decisión. El tratamiento de los datos para otros fines requerirá la autorización previa del Estado miembro titular del fichero y se hará con sujeción al Derecho interno del Estado miembro receptor. La autorización podrá concederse cuando en el Derecho interno del Estado miembro titular del fichero se admita el tratamiento para los otros fines de que se trate.

2. El tratamiento de los datos transmitidos con arreglo a los artículos 3, 4 y 9 por el Estado miembro que realice la consulta o la comparación se permitirá exclusivamente en relación con:

|

a) |

la comprobación de si existe o no coincidencia entre los perfiles de ADN o datos dactiloscópicos comparados; |

|

b) |

la preparación y presentación de una solicitud de asistencia administrativa o judicial con arreglo al Derecho interno en el supuesto de concordancia de los datos; |

|

c) |

el registro en el sentido del artículo 30. |

El Estado miembro titular del fichero únicamente podrá tratar los datos que le hayan sido transmitidos en virtud de los artículos 3, 4 y 9 en la medida en que sea necesario para llevar a cabo la comparación, la respuesta automatizada a la consulta o el registro con arreglo al artículo 30. Una vez finalizada la comparación de datos u obtenida la respuesta automatizada a la consulta, los datos transmitidos se cancelarán inmediatamente, salvo que se requiera su ulterior tratamiento para los fines indicados en las letras b) y c) del párrafo primero.

3. El Estado miembro titular del fichero únicamente podrá utilizar los datos transmitidos en virtud del artículo 12 cuando sea necesario para dar respuesta automatizada a una consulta o para efectuar el registro con arreglo al artículo 30. Una vez respondida la consulta automatizada, los datos transmitidos se cancelarán inmediatamente, salvo que se requiera su ulterior tratamiento para el registro previsto en el artículo 30. El Estado miembro que haya realizado la consulta solo podrá utilizar los datos recibidos en respuesta a su consulta para el procedimiento que dio lugar a la consulta.

Artículo 27

Autoridades competentes

Los datos de carácter personal transmitidos únicamente podrán ser tratados por las autoridades, órganos y tribunales que sean competentes para el desempeño de una función en el marco de los fines previstos en el artículo 26. En particular, la ulterior comunicación de los datos a otras instancias requerirá la autorización previa del Estado miembro transmisor y estará sujeta al Derecho interno del Estado miembro receptor.

Artículo 28

Exactitud, actualidad y duración del almacenamiento de los datos

1. Los Estados miembros velarán por la exactitud y actualidad de los datos de carácter personal. Si se comprueba, de oficio o a través de una comunicación de la persona a la que se refieren los datos, que se han transmitido datos inexactos o datos que no podían transmitirse, este hecho se comunicará inmediatamente al Estado o Estados miembros receptores. Dichos Estados estarán obligados a rectificar o cancelar los datos. Deberán también rectificarse los datos de carácter personal transmitidos cuando se descubra su inexactitud. Cuando el servicio receptor tenga motivos para creer que los datos transmitidos son inexactos o deben cancelarse, informará inmediatamente de ello al servicio transmisor.

2. Los datos cuya exactitud sea rebatida por la persona a la que se refieran, pero cuya exactitud o inexactitud no pueda determinarse, deberán ser marcados, con arreglo al Derecho interno de los Estados miembros, si así lo exige el interesado. Cuando así se haga, dicho marcado solo podrá suprimirse con arreglo al Derecho interno de los Estados miembros y con el consentimiento del interesado o sobre la base de una resolución del tribunal competente o de la autoridad independiente competente en materia de control de la protección de datos.

3. Se cancelarán los datos de carácter personal transmitidos que no hubieran debido transmitirse o recibirse. Los datos lícitamente transmitidos y recibidos se cancelarán:

|

a) |

cuando no sean necesarios o hayan dejado de serlo para el fin para el que se transmitieron; si los datos de carácter personal se transmitieron sin petición previa, la instancia receptora deberá comprobar inmediatamente si se necesitan para el fin que justificó su transmisión; |

|

b) |

una vez transcurrido el plazo máximo de conservación de los datos previsto en el Derecho nacional del Estado miembro transmisor, siempre y cuando en el momento de la transmisión el servicio transmisor haya informado de dicho plazo máximo al servicio receptor. |

Cuando existan motivos para creer que la supresión podría afectar a intereses de protección del interesado, en lugar de la supresión se procederá al bloqueo de los datos con arreglo al Derecho interno. Los datos bloqueados solo podrán transmitirse o utilizarse para el fin por el que se decidió no suprimirlos.

Artículo 29

Medidas técnicas y organizativas para garantizar la protección de los datos y su seguridad

1. Los servicios transmisor y receptor tomarán las medidas necesarias para garantizar la protección efectiva de los datos de carácter personal frente a su destrucción fortuita o no autorizada, su pérdida fortuita, el acceso no autorizado a los mismos, su modificación fortuita o no autorizada y su divulgación no autorizada.

2. Los pormenores técnicos del procedimiento de consulta automatizada se regularán en las medidas de ejecución a que se refiere el artículo 33, que deberán garantizar:

|

a) |

que se adopten las medidas correspondientes al estado de la técnica en cada momento para garantizar la protección y seguridad de los datos, en particular su confidencialidad e integridad; |

|

b) |

cuando se utilicen redes de acceso general, que se apliquen los procedimientos de codificación y autenticación homologados por los órganos competentes para ello, y |

|

c) |

que pueda controlarse la admisibilidad de las consultas con arreglo al artículo 30, apartados 2, 4 y 5. |

Artículo 30

Documentación y registro; disposiciones especiales relativas a la transmisión automatizada y no automatizada

1. Cada Estado miembro garantizará que toda transmisión y recepción no automatizadas de datos de carácter personal queden documentadas por el servicio titular del fichero y el servicio que realice la consulta, a fin de comprobar la admisibilidad de la transmisión. La documentación comprenderá los extremos siguientes:

|

a) |

el motivo de la transmisión; |

|

b) |

los datos transmitidos; |

|

c) |

la fecha de la transmisión, y |

|

d) |

la designación o código de referencia del servicio que realice la consulta y del servicio titular del fichero. |

2. La consulta automatizada de datos en virtud de los artículos 3, 9 y 12 y la comparación automatizada en virtud del artículo 4 se regirán por las disposiciones siguientes:

|

a) |

las consultas o comparaciones automatizadas solo podrán ser realizadas por agentes de los puntos de contacto nacionales especialmente autorizados para ello. Previa petición, se pondrá a disposición de las autoridades de supervisión indicadas en el apartado 5 y de los demás Estados miembros la lista de los agentes autorizados para realizar consultas o comparaciones automatizadas; |

|

b) |

cada Estado miembro garantizará que quede registrada toda transmisión y toda recepción de datos por el servicio titular del fichero y por el servicio que realice la consulta, incluida la notificación de la existencia o inexistencia de concordancias. Dicho registro abarcará los extremos siguientes:

El servicio que realice la consulta registrará asimismo el motivo de la consulta o transmisión y la identificación del agente que realizó la consulta y del agente que ordenó la consulta o transmisión. |

3. El servicio que realice el registro comunicará, previa solicitud, los datos del registro a las autoridades competentes en materia de control de la protección de datos del Estado miembro de que se trate de manera inmediata y, en todo caso, en las cuatro semanas siguientes a la recepción de la solicitud. Los datos del registro únicamente podrán utilizarse para los fines siguientes:

|

a) |

el control de la protección de los datos; |

|

b) |

la garantía de la seguridad de los datos. |

4. Los datos del registro se protegerán de toda utilización no autorizada y otros usos indebidos mediante procedimientos adecuados, y se conservarán durante dos años. Una vez transcurrido el plazo de conservación, los datos del registro se cancelarán inmediatamente.

5. El control jurídico de la transmisión o recepción de datos de carácter personal corresponderá a las autoridades de protección de datos independientes o, cuando proceda, a las autoridades judiciales de cada uno de los Estados miembros. Con arreglo al Derecho interno, toda persona podrá solicitar a dichas autoridades que examinen la legalidad del tratamiento de datos sobre su persona. Dichas autoridades, al igual que los servicios responsables del registro, realizarán también, al margen de las mencionadas solicitudes, controles por muestreo de la legalidad de las transmisiones sobre la base de los expedientes relativos a las consultas.

Los resultados de esta actividad de control se conservarán durante 18 meses para los fines de su supervisión por las autoridades independientes competentes en materia de control de la protección de datos. Se cancelarán inmediatamente una vez transcurrido dicho plazo. La autoridad independiente competente en materia de control de la protección de datos de un Estado miembro podrá solicitar a la autoridad competente en materia de control de la protección de datos de cualquier otro Estado miembro que ejerza sus atribuciones con arreglo al Derecho interno. Las autoridades independientes competentes en materia de control de la protección de datos de los Estados miembros mantendrán la necesaria cooperación mutua para el desempeño de sus atribuciones de control, en particular mediante el intercambio de la información pertinente.

Artículo 31

Derechos del interesado en materia de información e indemnización de daños y perjuicios

1. A petición del interesado con arreglo al Derecho interno y una vez que haya acreditado su identidad, se le facilitará información, con sujeción al Derecho interno, sin originar gastos desproporcionados, de forma generalmente comprensible y sin demoras indebidas, sobre los datos relativos a su persona que hayan sido objeto de tratamiento, la procedencia de los datos, el destinatario o categoría de destinatarios, la finalidad prevista del tratamiento y, cuando así lo exija la legislación nacional, el fundamento jurídico de este. Asimismo, el interesado tendrá derecho a que se rectifiquen los datos inexactos y se cancelen los datos tratados de forma ilícita. Los Estados miembros garantizarán también que el interesado, en caso de lesión de sus derechos a la protección de los datos, pueda presentar una queja efectiva ante un tribunal independiente e imparcial, establecido por la ley, en el sentido del apartado 1 del artículo 6 del Convenio Europeo de Derechos Humanos, así como ante una autoridad de control independiente en el sentido del artículo 28 de la Directiva 95/46/CE del Parlamento Europeo y del Consejo, de 24 de octubre de 1995, relativa a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos (4), y que tenga la posibilidad de reclamar judicialmente una indemnización de daños o una compensación de otro tipo. Los pormenores del procedimiento para el aseguramiento de estos derechos y las razones de limitación del derecho a la información se regirán por el Derecho interno del Estado miembro en el que se hagan valer esos derechos.

2. Si un servicio de un Estado miembro transmitió datos de carácter personal en virtud de la presente Decisión, el servicio receptor del otro Estado miembro no podrá alegar en descargo de su responsabilidad frente al perjudicado con arreglo al Derecho interno que los datos transmitidos no eran exactos. Si el servicio receptor indemniza los daños causados por la utilización de datos transmitidos inexactos, el servicio transmisor deberá reembolsar al servicio receptor el importe total de la indemnización de daños abonada.

Artículo 32

Información solicitada por los Estados miembros

El Estado miembro receptor informará al Estado miembro transmisor, previa petición, sobre el tratamiento de los datos transmitidos y el resultado obtenido.

CAPÍTULO 7

DISPOSICIONES DE EJECUCIÓN Y DISPOSICIONES FINALES

Artículo 33

Medidas de ejecución

El Consejo, por mayoría cualificada y previa consulta al Parlamento Europeo, adoptará las medidas necesarias para la ejecución de la presente Decisión a escala de la Unión.

Artículo 34

Gastos

Cada Estado miembro sufragará los gastos operativos que suponga para sus propias autoridades la aplicación de la presente Decisión. En casos especiales, los Estados miembros interesados podrán acordar un sistema diferente.

Artículo 35

Relaciones con otros instrumentos jurídicos

1. Para los Estados miembros afectados, se aplicarán las disposiciones pertinentes de la presente Decisión en lugar de las disposiciones correspondientes contenidas en el Tratado de Prüm. Todas las demás disposiciones del Tratado de Prüm seguirán siendo de aplicación entre las Partes contratantes en el Tratado de Prüm.

2. Sin perjuicio de los compromisos que hayan contraído en virtud de otros actos adoptados con arreglo al título VI del Tratado:

|

a) |

los Estados miembros podrán seguir aplicando los acuerdos o convenios bilaterales o multilaterales sobre cooperación transfronteriza que estén en vigor en la fecha de adopción de la presente Decisión, siempre que no sean incompatibles con los objetivos de esta; |

|

b) |

con posterioridad a la fecha de entrada en vigor de la presente Decisión, los Estados miembros podrán celebrar o poner en vigor acuerdos o convenios bilaterales o multilaterales sobre cooperación transfronteriza, siempre que tales acuerdos o convenios permitan ampliar los objetivos de la presente Decisión. |

3. Los acuerdos y convenios contemplados en los apartados 1 y 2 no podrán afectar en ningún caso a las relaciones con los Estados miembros que no sean parte en ellos.

4. En un plazo de cuatro semanas a partir de la fecha en que la presente Decisión surta efecto, los Estados miembros informarán al Consejo y a la Comisión de los acuerdos o convenios existentes contemplados en el apartado 2, letra a), que deseen seguir aplicando.

5. Los Estados miembros también informarán al Consejo y a la Comisión de todo nuevo acuerdo o convenio en el sentido del apartado 2, letra b), en un plazo de tres meses a partir de su firma, o en un plazo de tres meses a partir de su entrada en vigor en el caso de los instrumentos firmados antes de la adopción de la presente Decisión.

6. Nada de lo dispuesto en la presente Decisión afectará a los acuerdos o convenios bilaterales o multilaterales entre Estados miembros y terceros Estados.

7. La presente Decisión no afectará a los acuerdos existentes sobre asistencia judicial o reconocimiento mutuo de las resoluciones judiciales.

Artículo 36

Aplicación y declaraciones

1. Los Estados miembros tomarán las medidas necesarias para dar cumplimiento a lo dispuesto en la presente Decisión en un plazo de un año a partir de la fecha en que esta surta efecto, con excepción de las disposiciones del capítulo 2, para las que el plazo será de tres años a partir de la fecha en que surtan efecto la presente Decisión y la Decisión del Consejo sobre la aplicación de la presente Decisión.

2. Los Estados miembros informarán a la Secretaría General del Consejo y a la Comisión cuando hayan dado cumplimiento a las obligaciones que les impone la presente Decisión y presentarán las declaraciones que en ella se prevén. Al comunicar dicha información, cada Estado miembro podrá indicar que aplicará inmediatamente la presente Decisión en sus relaciones con los Estados miembros que hayan efectuado la misma notificación.

3. Las declaraciones presentadas con arreglo al apartado 2 podrán ser modificadas en cualquier momento mediante declaración remitida a la Secretaría General del Consejo. La Secretaría General del Consejo remitirá a los Estados miembros y a la Comisión todas las declaraciones que reciba.

4. La Comisión, basándose en la información mencionada o en la información facilitada por los Estados miembros previa petición, presentará al Consejo, a más tardar el 28 de julio de 2012, un informe sobre su aplicación acompañado de las propuestas de ampliación que considere oportunas.

Artículo 37

Aplicación

La presente Decisión surtirá efecto a los veinte días de su publicación en el Diario Oficial de la Unión Europea.

Hecho en Luxemburgo, el 23 de junio de 2008.

Por el Consejo

El Presidente

I. JARC

(1) Dictamen emitido el 10 de junio de 2007 (no publicado aún en el Diario Oficial).

(2) DO L 386 de 29.12.2006, p. 89.

(3) DO L 164 de 22.6.2002, p. 3.

(4) DO L 281 de 23.11.1995, p. 31. Directiva modificada por el Reglamento (CE) no 1882/2003 (DO L 284 de 31.10.2003, p. 1).

|

6.8.2008 |

ES |

Diario Oficial de la Unión Europea |

L 210/12 |

DECISIÓN 2008/616/JAI DEL CONSEJO

de 23 de junio de 2008

relativa a la ejecución de la Decisión 2008/615/JAI sobre la profundización de la cooperación transfronteriza, en particular en materia de lucha contra el terrorismo y la delincuencia transfronteriza

EL CONSEJO DE LA UNIÓN EUROPEA,

Visto el artículo 33 de la Decisión 2008/615/JAI del Consejo (1),

Vista la iniciativa de la República Federal de Alemania,

Visto el dictamen del Parlamento Europeo (2),

Considerando lo siguiente:

|

(1) |

El 23 de junio de 2008, el Consejo adoptó la Decisión 2008/615/JAI sobre la profundización de la cooperación transfronteriza, en particular en materia de lucha contra el terrorismo y la delincuencia transfronteriza. |

|

(2) |

Mediante la Decisión 2008/615/JAI, se incorporaron al ordenamiento jurídico de la UE los elementos básicos del Tratado de 27 de mayo de 2005 entre el Reino de Bélgica, la República Federal de Alemania, el Reino de España, la República Francesa, el Gran Ducado de Luxemburgo, el Reino de los Países Bajos y la República de Austria relativo a la profundización de la cooperación transfronteriza, en particular en materia de lucha contra el terrorismo, la delincuencia transfronteriza y la migración ilegal (denominado en adelante «el Tratado de Prüm»). |

|

(3) |

El artículo 33 de la Decisión 2008/615/JAI dispone que el Consejo adopte las medidas necesarias para la ejecución de dicha Decisión a escala de la Unión de conformidad con el procedimiento establecido en el artículo 34, apartado 2, letra c), segunda frase, del Tratado de la Unión Europea. Esas medidas deben basarse en el Acuerdo de ejecución administrativo y técnico del Tratado de Prüm de 5 de diciembre de 2006. |

|

(4) |

La presente Decisión establece las disposiciones normativas comunes necesarias para la ejecución administrativa y técnica de las formas de cooperación establecidas en la Decisión 2008/615/JAI. El anexo de la presente Decisión contiene normas de desarrollo de carácter técnico. Por otra parte, la Secretaría General del Consejo elaborará y mantendrá actualizado un Manual independiente que contendrá exclusivamente información fáctica que deberán facilitar los Estados miembros. |

|

(5) |

Teniendo en cuenta las capacidades técnicas, las consultas rutinarias de nuevos perfiles de ADN se realizarán en principio por medio de consultas simples y para ello se buscarán soluciones adecuadas a nivel técnico. |

DECIDE:

CAPÍTULO I

DISPOSICIONES GENERALES

Artículo 1

Objetivo

La presente Decisión tiene por objetivo establecer las disposiciones administrativas y técnicas necesarias para la ejecución de la Decisión 2008/615/JAI, en particular por lo que respecta al intercambio automatizado de datos de ADN, datos dactiloscópicos y datos de matriculación de vehículos, conforme a lo dispuesto en el capítulo 2 de dicha Decisión, y a otras formas de cooperación, conforme a lo dispuesto en su capítulo 5.

Artículo 2

Definiciones

A los efectos de la presente Decisión se entenderá por:

|

a) |

«consulta» y «comparación»: a tenor de los artículos 3, 4 y 9 de la Decisión 2008/615/JAI, los procedimientos mediante los cuales se determina si existe una concordancia entre los datos de ADN o los datos dactiloscópicos comunicados por un Estado miembro con datos de ADN o los datos dactiloscópicos almacenados en las bases de datos de otro, otros o todos los Estados miembros; |

|

b) |

«consulta automatizada»: a tenor del artículo 12 de la Decisión 2008/615/JAI, un procedimiento de acceso en línea para consultar las bases de datos de otro, otros o todos los Estados miembros; |

|

c) |

«perfil de ADN»: un código alfabético o numérico que representa un conjunto de características identificativas de la parte no codificante de una muestra de ADN humano analizada, es decir, la estructura molecular específica en los diversos loci (posiciones) de ADN; |

|

d) |

«parte no codificante del ADN»: las regiones cromosómicas sin expresión genética, es decir, aquellas de cuya capacidad para determinar alguna propiedad funcional del organismo no se tiene constancia; |

|

e) |

«índice de referencia de ADN»: un perfil de ADN y un número de referencia; |

|

f) |

«perfil de ADN de referencia»: el perfil de ADN de una persona identificada; |

|

g) |

«perfil de ADN no identificado»: el perfil de ADN obtenido a partir de vestigios obtenidos en el curso de la investigación de un delito y perteneciente a una persona aún no identificada; |

|

h) |

«nota»: la marca que un Estado miembro añade a un perfil de ADN en su base de datos nacional que indica que ha habido una coincidencia con ese perfil de ADN a raíz de una consulta o comparación realizada por otro Estado miembro; |

|

i) |

«datos dactiloscópicos»: las impresiones dactilares o las impresiones dactilares latentes, las impresiones palmares o las impresiones palmares latentes, y las plantillas de tales imágenes (codificación de las minucias), cuando están almacenadas y organizadas en una base de datos automatizada; |

|

j) |

«datos de matriculación de vehículos»: el conjunto de datos especificados en el capítulo 3 del anexo de la presente Decisión; |

|

k) |

«caso concreto»: a tenor del artículo 3, apartado 1, segunda frase, el artículo 9, apartado 1, segunda frase, y el artículo 12, apartado 1 de la Decisión 2008/615/JAI, un único expediente de investigación o de enjuiciamiento. Si el expediente contiene más de un perfil de ADN o más de un dato dactiloscópico o de matriculación de un vehículo, todos ellos podrán transmitirse juntos como una sola solicitud de consulta. |

CAPÍTULO 2

DISPOSICIONES COMUNES PARA EL INTERCAMBIO DE DATOS

Artículo 3

Especificaciones técnicas

Los Estados miembros observarán las especificaciones técnicas comunes pertinentes para todas las solicitudes de consulta y respuestas relativas a consultas y comparaciones de perfiles de ADN, datos dactiloscópicos y datos de matriculación de vehículos. Dichas especificaciones técnicas se establecen en el anexo de la presente Decisión.

Artículo 4

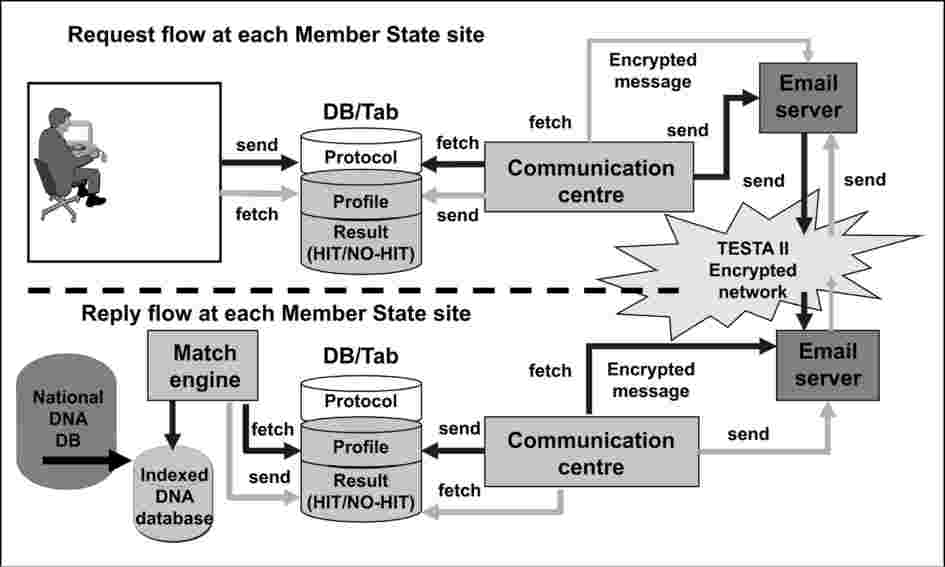

Red de comunicaciones

El intercambio electrónico de datos de ADN, datos dactiloscópicos y datos de matriculación de vehículos entre los Estados miembros se efectuará empleando la red de comunicación de los Servicios transeuropeos de telemática entre administraciones (TESTA II) y las redes que se desarrollen ulteriormente a partir de ella.

Artículo 5

Disponibilidad del intercambio automatizado de datos

Los Estados miembros tomarán cuantas medidas sean necesarias para garantizar que puedan efectuarse consultas o comparaciones automatizadas de datos de ADN, datos dactiloscópicos y datos de matriculación de vehículos todos los días del año durante las 24 horas del día. De producirse un fallo técnico, los puntos de contacto nacionales de los Estados miembros se informarán de ello mutuamente y de inmediato, y convendrán en un sistema alternativo temporal de intercambio de información, de conformidad con la legislación vigente. El intercambio automatizado de datos se restablecerá lo antes posible.

Artículo 6

Números de referencia de los datos de ADN y los datos dactiloscópicos

Los números de referencia a que se refieren los artículos 2 y 8 de la Decisión 2008/615/JAI consistirán en una combinación de los siguientes elementos:

|

a) |

un código que, en caso de coincidencia, permita a los Estados miembros obtener, de sus propias bases de datos, datos personales y de otro tipo con el fin de facilitarlos a otro, otros o todos los Estados miembros, con arreglo a los artículos 5 o 10 de la Decisión 2008/615/JAI; |

|

b) |

un código que indique la procedencia nacional del perfil de ADN o de los datos dactiloscópicos, y |

|

c) |

por lo que respecta a los datos de ADN, un código que indique el tipo de perfil de ADN. |

CAPÍTULO 3

DATOS DE ADN

Artículo 7

Principios aplicables al intercambio de datos de ADN

1. Los Estados miembros utilizarán las normas vigentes en materia de intercambio de datos de ADN, como el Conjunto de Normas Europeas (European Standard Set, ESS) o el Conjunto normalizado de loci de Interpol (Interpol Standard Set of Loci, ISSOL).

2. Para las consultas y comparaciones automatizadas de perfiles de ADN, el procedimiento de transmisión se efectuará dentro de una estructura descentralizada.

3. Se adoptarán las medidas oportunas para garantizar la confidencialidad e integridad de los datos que se envíen a otros Estados miembros, incluido su criptografiado.

4. Los Estados miembros tomarán las medidas necesarias para garantizar la integridad de los perfiles de ADN que se envíen o se pongan a disposición de los demás Estados miembros a efectos de comparación y velarán por que dichas medidas se atengan a normas internacionales como la norma ISO 17025.

5. Los Estados miembros emplearán los códigos de cada Estado miembro, de conformidad con la norma ISO 3166-1 alpha-2.

Artículo 8

Normas aplicables a las solicitudes de consulta y a las respuestas relacionadas con datos de ADN

1. Las solicitudes de consultas o comparaciones automatizadas contempladas en los artículos 3 y 4 de la Decisión 2008/615/JAI contendrán únicamente la siguiente información:

|

a) |

el código del Estado miembro que solicita la consulta; |

|

b) |

la fecha, hora y el número de la solicitud; |

|

c) |

los perfiles de ADN y sus números de referencia; |

|

d) |

los tipos de perfiles de ADN transmitidos (perfiles no identificados o perfiles de referencia), y |

|

e) |

la información necesaria para el control de los sistemas de bases de datos y el control de calidad de los procesos de búsqueda automatizada. |

2. Las respuestas (informe sobre las coincidencias) a las solicitudes contempladas en el apartado 1 contendrán únicamente la siguiente información:

|

a) |

indicación de si se ha producido una, varias o ninguna coincidencia; |

|

b) |

la fecha, hora y el número de la solicitud; |

|

c) |

la fecha, hora y el número de la respuesta; |

|

d) |

los códigos del Estado miembro que solicita la consulta y del que transmite la respuesta; |

|

e) |

los números de referencia del Estado miembro que solicita la consulta y del que transmite la respuesta; |

|

f) |

el tipo de perfiles de ADN transmitidos (perfiles no identificados o perfiles de referencia); |

|

g) |

los perfiles de ADN solicitados y los perfiles de ADN que coinciden con ellos, y |

|

h) |

la información necesaria para el control de los sistemas de bases de datos y el control de calidad de los procesos de búsqueda automatizada. |

3. Solo se enviará notificación automatizada de una coincidencia si la consulta o comparación automatizada ha dado lugar a una coincidencia en un número mínimo de loci. Dicho mínimo se fija en el capítulo 1 del anexo de la presente Decisión.

4. Los Estados miembros velarán por que las solicitudes se ajusten a las declaraciones formuladas en virtud del artículo 2, apartado 3, de la Decisión 2008/615/JAI. Estas declaraciones figurarán en el Manual a que se refiere el artículo 18, apartado 2, de la presente Decisión.

Artículo 9

Procedimiento de transmisión en caso de consulta automatizada de perfiles de ADN no identificados de conformidad con el artículo 3 de la Decisión 2008/615/JAI

1. Si al realizar una consulta a partir de un perfil de ADN no identificado no se encuentran coincidencias en la base de datos nacional o se encuentra una coincidencia con un perfil de ADN no identificado, el perfil de ADN no identificado podrá transmitirse a las bases de datos de todos los demás Estados miembros, y si en una consulta a partir de este perfil de ADN no identificado se encuentran en las bases de datos de otros Estados miembros coincidencias con perfiles de ADN de referencia o no identificados, estas coincidencias se comunicarán automáticamente al Estado miembro que ha solicitado la consulta y se le transmitirán los índices de referencia de ADN; si en las bases de datos de los demás Estados miembros no se encuentran coincidencias, se comunicará automáticamente este hecho al Estado miembro solicitante.

2. Si al realizar una consulta a partir de un perfil de ADN no identificado se encuentra una coincidencia en las bases de datos de otros Estados miembros, cada uno de los Estados miembros de que se trate podrá añadir una nota en este sentido en su base de datos nacional.

Artículo 10

Procedimiento de transmisión en caso de consulta automatizada de perfiles de ADN de referencia de conformidad con el artículo 3 de la Decisión 2008/615/JAI

Si al realizar una consulta a partir de un perfil de ADN de referencia no se encuentra en la base de datos nacional ninguna coincidencia con un perfil de ADN de referencia o se encuentra una coincidencia con un perfil de ADN no identificado, este perfil de ADN de referencia podrá transmitirse a las bases de datos de todos los demás Estados miembros, y si en una consulta a partir de este perfil de ADN no identificado se encuentran en las bases de datos de otros Estados miembros coincidencias con perfiles de ADN de referencia o no identificados, estas coincidencias se comunicarán automáticamente al Estado miembro que ha solicitado la consulta y se le transmitirán los índices de referencia de ADN; si en las bases de datos de los demás Estados miembros no se encuentran coincidencias, se comunicará automáticamente este hecho al Estado miembro solicitante.

Artículo 11

Procedimiento de transmisión en caso de comparación automatizada de perfiles de ADN no identificados de conformidad con el artículo 4 de la Decisión 2008/615/JAI

1. Si al realizar una comparación con perfiles de ADN no identificados se encuentran en las bases de datos de otros Estados miembros coincidencias con perfiles de ADN de referencia o no identificados, estas coincidencias se comunicarán automáticamente al Estado miembro que ha solicitado la consulta y se le transmitirán los índices de referencia de ADN.

2. Si al realizar una comparación con perfiles de ADN no identificados se encuentran en las bases de datos de otros Estados miembros coincidencias con perfiles de ADN no identificados o de referencia, cada uno de los Estados miembros de que se trate podrá añadir una nota en este sentido en su base de datos nacional.

CAPÍTULO 4

DATOS DACTILOSCÓPICOS

Artículo 12

Principios aplicables al intercambio de datos dactiloscópicos

1. La digitalización de los datos dactiloscópicos y su transmisión a los demás Estados miembros se efectuará utilizando un formato de datos uniforme que se especifica en el capítulo 2 del anexo de la presente Decisión.

2. Cada Estado miembro se asegurará de que la calidad de los datos dactiloscópicos que transmite sea suficiente para realizar una comparación con los sistemas automáticos de identificación dactilar (SAID).

3. Para el intercambio de datos dactiloscópicos, el procedimiento de transmisión se efectuará dentro de una estructura descentralizada.

4. Se adoptarán las medidas oportunas para garantizar la confidencialidad e integridad de los datos dactiloscópicos que se envíen a otros Estados miembros, incluido su criptografiado.

5. Los Estados miembros emplearán los códigos de cada Estado miembro, de conformidad con la norma ISO 3166-1 alpha-2.

Artículo 13

Capacidades de búsqueda de datos dactiloscópicos

1. Cada Estado miembro velará por que sus solicitudes de consulta no excedan a las capacidades de búsqueda especificadas por el Estado miembro destinatario de la consulta. Los Estados miembros transmitirán a la Secretaría General del Consejo declaraciones conforme a lo dispuesto en el artículo 18, apartado 2, en las que harán constar sus capacidades de búsqueda máximas diarias de datos dactiloscópicos de personas identificadas y de datos dactiloscópicos de personas pendientes de identificación.

2. Los números máximos de candidatos sobre los que se aceptarán solicitudes de comprobación en cada transmisión se especifican en el capítulo 2 del anexo de la presente Decisión.

Artículo 14

Normas aplicables a las solicitudes de consulta y a las respuestas relacionadas con datos dactiloscópicos

1. El Estado miembro consultado comprobará sin demora la calidad de los datos dactiloscópicos transmitidos, utilizando un procedimiento plenamente automatizado. En caso de que los datos no se presten a una comparación automatizada, el Estado miembro consultado informará de ello sin tardanza al Estado miembro que ha formulado la consulta.

2. El Estado miembro consultado efectuará las búsquedas siguiendo el orden de recepción de las solicitudes. Las solicitudes deberán tramitarse en el plazo de 24 horas por un procedimiento plenamente automatizado. El Estado miembro que haya formulado la consulta podrá pedir, cuando así lo exija su Derecho interno, una tramitación urgente de sus solicitudes, en cuyo caso el Estado miembro consultado la realizará sin demora. Si no pueden cumplirse los plazos por causas de fuerza mayor, la comparación se efectuará sin demora una vez desaparecidos los impedimentos.

CAPÍTULO 5

DATOS DE MATRICULACIÓN DE VEHÍCULOS

Artículo 15

Principios aplicables a la consulta automatizada de datos de matriculación de vehículos

1. Para las consultas automatizadas de datos de matriculación de vehículos, los Estados miembros utilizarán una versión de la aplicación informática EUCARIS (sistema europeo de información sobre vehículos y permisos de conducción) concebida específicamente para los fines del artículo 12 de la Decisión 2008/615/JAI, y las versiones que se desarrollen ulteriormente a partir de dicha aplicación.

2. La consulta automatizada de datos de matriculación de vehículos se efectuará dentro de una estructura descentralizada.

3. La información que se intercambie a través del sistema Eucaris se transmitirá en forma cifrada.

4. Los elementos de datos de matriculación de vehículos que habrán de intercambiarse se especifican en el capítulo 3 del anexo de la presente Decisión.

5. Cuando apliquen el artículo 12 de la Decisión 2008/615/JAI, los Estados miembros podrán dar prioridad a las consultas relacionadas con la lucha contra la delincuencia grave.

Artículo 16

Gastos

Cada Estado miembro sufragará los gastos que se deriven de la administración, utilización y mantenimiento de la aplicación informática Eucaris mencionada en el artículo 15, apartado 1.

CAPÍTULO 6

COOPERACIÓN POLICIAL

Artículo 17

Patrullas conjuntas y otras operaciones conjuntas

1. De conformidad con el capítulo 5 de la Decisión 2008/615/JAI, y, en particular, con las declaraciones presentadas a tenor de su artículo 17, apartado 4, y su artículo 19, apartados 2 y 4, cada Estado miembro designará uno o más puntos de contacto para que otros Estados miembros puedan dirigirse a las autoridades competentes y podrá especificar sus procedimientos para establecer patrullas conjuntas y otras operaciones conjuntas, sus procedimientos respecto de iniciativas de otros Estados miembros en relación con dichas operaciones, así como otros aspectos prácticos y operativos relacionados con tales operaciones.

2. La Secretaría General del Consejo recopilará y mantendrá actualizada la lista de puntos de contacto e informará a las autoridades competentes sobre cualquier cambio que se produzca en dicha lista.

3. Las autoridades competentes de cualquiera de los Estados miembros podrán tomar la iniciativa de llevar a cabo una operación conjunta. Antes de iniciarse una operación concreta, las autoridades competentes indicadas en el apartado 2, establecerán acuerdos escritos o verbales que podrán referirse a los siguientes aspectos:

|

a) |

las autoridades competentes de cada Estado miembro respecto de la operación; |

|

b) |

el objetivo concreto de la operación; |

|

c) |

el Estado miembro de acogida en el que se desarrollará la operación; |

|

d) |

la zona geográfica del Estado miembro de acogida en la que se desarrollará la operación; |

|

e) |

el período abarcado por la operación; |

|

f) |

la colaboración concreta que deberán prestar al Estado miembro de acogida el Estado o los Estados miembros acreditantes, en forma de agentes u otros funcionarios, así como elementos materiales y financieros; |

|

g) |

los agentes que participarán en la operación; |

|

h) |

el agente responsable de la operación; |

|

i) |

las competencias que los agentes y otros funcionarios de los demás Estados miembros acreditantes podrán ejercer en el Estado miembro de acogida durante la operación; |

|

j) |

las armas, municiones y equipos concretos que podrán emplear los agentes acreditados a tenor de la Decisión 2008/615/JAI; |

|

k) |

las condiciones logísticas en materia de transporte, alojamiento y seguridad; |

|

l) |

el reparto de los costes de la operación conjunta, si se aparta de lo dispuesto en la primera frase del artículo 34 de la Decisión 2008/615/JAI; |

|

m) |

cualquier otro elemento que pueda requerirse. |

4. Las declaraciones, procedimientos y designaciones dispuestas en el presente artículo se consignarán en el Manual a que se refiere el artículo 18, apartado 2.

CAPÍTULO 7

DISPOSICIONES FINALES

Artículo 18

Anexo y Manual

1. El anexo de la presente Decisión establece más detalles sobre la ejecución técnica y administrativa de la Decisión 2008/615/JAI.

2. La Secretaría General del Consejo elaborará y mantendrá actualizado un Manual compuesto exclusivamente de información fáctica transmitida por los Estados miembros, bien mediante declaraciones a tenor de la Decisión 2008/615/JAI o de la presente Decisión, o bien mediante notificaciones a la Secretaría General del Consejo. El Manual asumirá la forma de un documento del Consejo.

Artículo 19

Órganos independientes de protección de datos

Los Estados miembros informarán a la Secretaría General del Consejo, de conformidad con el artículo 18, apartado 2, de la presente Decisión, acerca de los órganos independientes de protección de datos o las autoridades judiciales a que se refiere el artículo 30, apartado 5, de la Decisión 2008/615/JAI.

Artículo 20

Preparación de las decisiones contempladas en el artículo 25, apartado 2, de la Decisión 2008/615/JAI