EUR-Lex Access to European Union law

This document is an excerpt from the EUR-Lex website

Document 32002R1360

Commission Regulation (EC) No 1360/2002 of 13 June 2002 adapting for the seventh time to technical progress Council Regulation (EEC) No 3821/85 on recording equipment in road transport (Text with EEA relevance)

Verordnung (EG) Nr. 1360/2002 der Kommission vom 13. Juni 2002 zur siebten Anpassung der Verordnung (EWG) Nr. 3821/85 des Rates über das Kontrollgerät im Straßenverkehr an den technischen Fortschritt (Text von Bedeutung für den EWR)

Verordnung (EG) Nr. 1360/2002 der Kommission vom 13. Juni 2002 zur siebten Anpassung der Verordnung (EWG) Nr. 3821/85 des Rates über das Kontrollgerät im Straßenverkehr an den technischen Fortschritt (Text von Bedeutung für den EWR)

OJ L 207, 5.8.2002, p. 1–252

(ES, DA, DE, EL, EN, FR, IT, NL, PT, FI, SV)

Special edition in Czech: Chapter 07 Volume 006 P. 279 - 530

Special edition in Estonian: Chapter 07 Volume 006 P. 279 - 530

Special edition in Latvian: Chapter 07 Volume 006 P. 279 - 530

Special edition in Lithuanian: Chapter 07 Volume 006 P. 279 - 530

Special edition in Hungarian Chapter 07 Volume 006 P. 279 - 530

Special edition in Maltese: Chapter 07 Volume 006 P. 279 - 530

Special edition in Polish: Chapter 07 Volume 006 P. 279 - 530

Special edition in Slovak: Chapter 07 Volume 006 P. 279 - 530

Special edition in Slovene: Chapter 07 Volume 006 P. 279 - 530

Special edition in Bulgarian: Chapter 07 Volume 010 P. 3 - 254

Special edition in Romanian: Chapter 07 Volume 010 P. 3 - 254

Special edition in Croatian: Chapter 07 Volume 018 P. 11 - 262

No longer in force, Date of end of validity: 28/02/2014; Aufgehoben durch 32014R0165

No longer in force, Date of end of validity: 28/02/2014; Aufgehoben durch 32014R0165

|

5.8.2002 |

DE |

Amtsblatt der Europäischen Union |

L 207/1 |

VERORDNUNG (EG) Nr. 1360/2002 DER KOMMISSION

vom 13. Juni 2002

zur siebten Anpassung der Verordnung (EWG) Nr. 3821/85 des Rates über das Kontrollgerät im Straßenverkehr an den technischen Fortschritt

(Text von Bedeutung für den EWR)

DIE KOMMISSION DER EUROPÄISCHEN GEMEINSCHAFTEN —

gestützt auf den Vertrag zur Gründung der Europäischen Gemeinschaft,

gestützt auf die Verordnung (EWG) Nr. 3821/85 des Rates vom 20. Dezember 1985 über das Kontrollgerät im Straßenverkehr (1), zuletzt geändert durch die Verordnung (EG) Nr. 2135/98 (2), insbesondere auf Artikel 17 und 18,

in Erwägung nachstehender Gründe:

|

(1) |

Die technischen Spezifikationen von Anhang I B der Verordnung (EWG) Nr. 3821/85 sollen an den technischen Fortschritt angepasst werden, wobei der Gesamtsicherheit des Systems und der Interoperabilität zwischen dem Kontrollgerät und den Fahrerkarten besondere Aufmerksamkeit zukommt. |

|

(2) |

Im Zusammenhang mit der Anpassung des Geräts sind auch in Anhang II der Verordnung (EWG) Nr. 3821/85, der die Prüfzeichen und Bauartgenehmigungsbogen enthält, Änderungen erforderlich. |

|

(3) |

Der durch Artikel 18 der Verordnung (EWG) Nr. 3821/85 eingesetzte Ausschuss gab keine Stellungnahme zu den vorgeschlagenen Maßnahmen ab, und die Kommission unterbreitete daher dem Rat einen diesbezüglichen Vorschlag. |

|

(4) |

Da der Rat bis zum Ablauf der in Artikel 18 Absatz 6 Buchstabe b) der Verordnung (EWG) Nr. 3821/85 festgesetzten Frist keinen Beschluss gefasst hat, obliegt es nun der Kommission, diese Maßnahmen zu erlassen — |

HAT FOLGENDE VERORDNUNG ERLASSEN:

Artikel 1

Der Anhang der Verordnung (EG) Nr. 2135/98 wird durch den Anhang dieser Verordnung ersetzt.

Artikel 2

Anhang II der Verordnung (EWG) Nr. 3821/85 wird wie folgt geändert:

|

1. |

Kapitel I Punkt 1 Unterabsatz 1 wird wie folgt geändert:

|

|

2. |

Kapitel I Punkt 1 Unterabsatz 2 wird wie folgt ergänzt:

|

|

3. |

Kapitel I Punkt 2 wird wie folgt geändert:

|

|

4. |

In Kapitel II wird dem Titel die Formulierung „FÜR PRODUKTE, DIE DIE ANFORDERUNGEN VON ANHANG I ERFÜLLEN“ angefügt. |

|

5. |

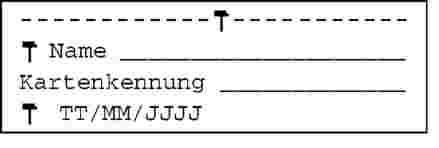

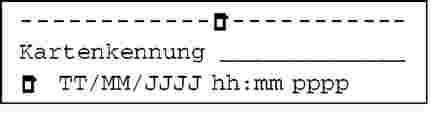

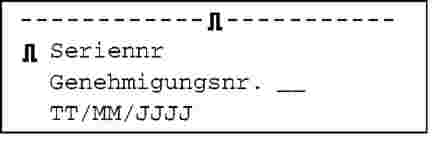

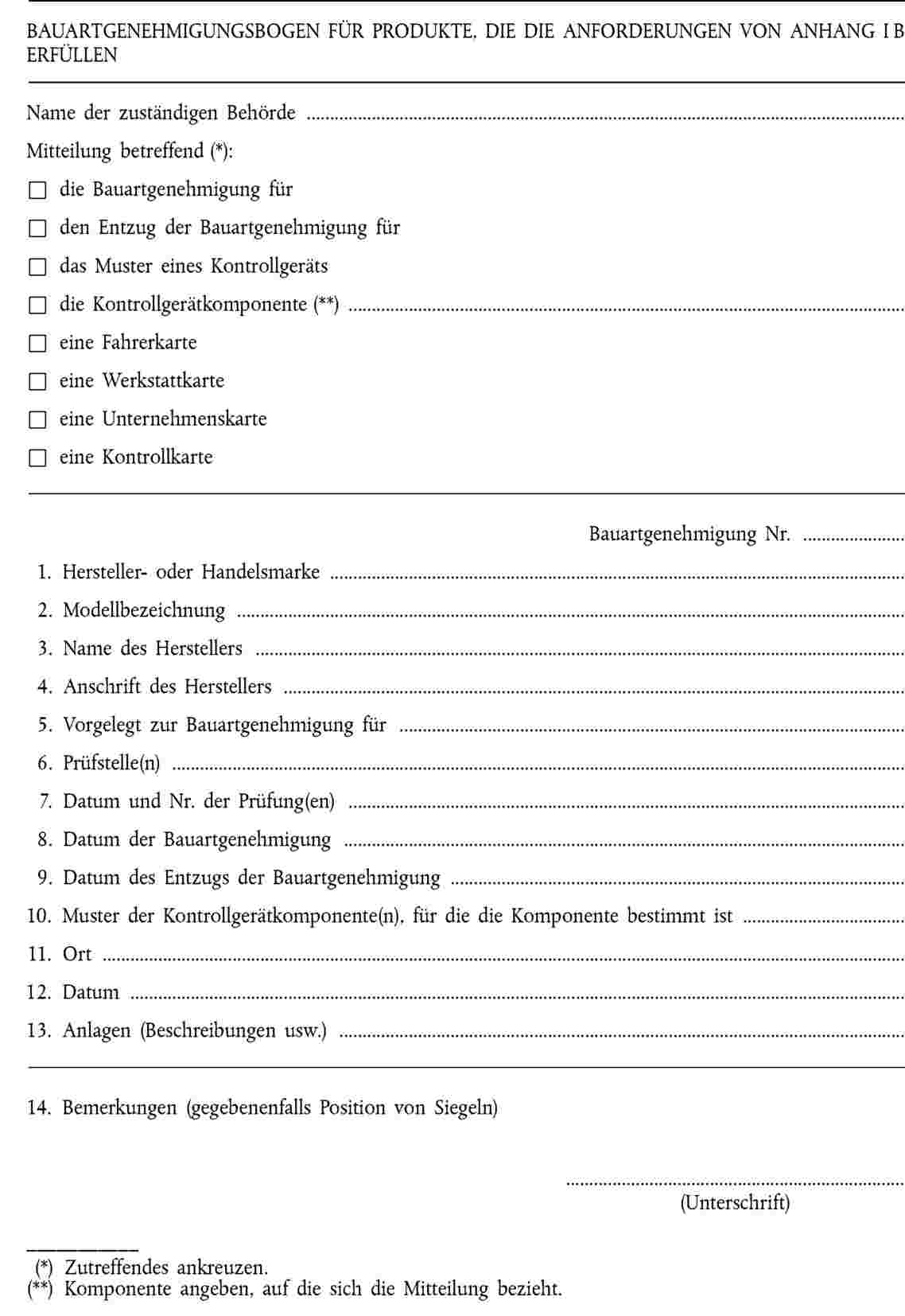

Das folgende Kapitel III wird hinzugefügt: „III. BAUARTGENEHMIGUNGSBOGEN FÜR PRODUKTE, DIE DIE ANFORDERUNGEN VON ANHANG I B ERFÜLLEN Der Mitgliedstaat, der eine Bauartgenehmigung erteilt hat, stellt dem Antragsteller einen Bauartgenehmigungsbogen nach dem im Folgenden dargestellten Muster aus. Für die Unterrichtung der anderen Mitgliedstaaten über erteilte Bauartgenehmigungen bzw. deren etwaigen Entzug verwendet der jeweilige Mitgliedstaat Kopien dieses Dokuments.

|

Artikel 3

Diese Verordnung tritt am zwanzigsten Tag nach ihrer Veröffentlichung im Amtsblatt der Europäischen Gemeinschaften in Kraft.

Diese Verordnung ist in allen ihren Teilen verbindlich und gilt unmittelbar in jedem Mitgliedstaat.

Geschehen zu Brüssel am 13. Juni 2002

Für die Kommission

Loyola DE PALACIO

Vizepräsident

(1) ABl. L 370 vom 31.12.1985, S. 8.

(2) ABl. L 274 vom 9.10.1998, S. 1.

ANHANG

ANHANG I B

VORSCHRIFTEN FÜR BAU, PRÜFUNG, EINBAU UND NACHPRÜFUNG

Im Interesse der Erhaltung der Interoperabilität der Softwareprogramme der in diesem Anhang definierten Geräte wurden bestimmte Programmierungszeichen, -begriffe und -ausdrücke in der Sprache, in der der Text ursprünglich verfasst worden ist, d. h. im Englischen, belassen. Um die Verständlichkeit zu verbessern, ist hinter bestimmten Ausdrücken in Klammern eine wörtliche Übersetzung beigefügt.

INHALTSVERZEICHNIS

|

I. |

BEGRIFFSBESTIMMUNGEN | 8 |

|

II. |

ALLGEMEINE FUNKTIONSMERKMALE DES KONTROLLGERÄTS | 12 |

|

1. |

Allgemeine Merkmale | 12 |

|

2. |

Funktionen | 12 |

|

3. |

Betriebsarten | 13 |

|

4. |

Sicherheit | 14 |

|

III. |

BAUART- UND FUNKTIONSMERKMALE DES KONTROLLGERÄTS | 14 |

|

1. |

Überwachung des Einsteckens und Entnehmens der Karten | 14 |

|

2. |

Geschwindigkeits- und Wegstreckenmessung | 14 |

|

2.1. |

Messung der zurückgelegten Wegstrecke | 15 |

|

2.2. |

Geschwindigkeitsmessung | 15 |

|

3. |

Zeitmessung | 15 |

|

4. |

Überwachung der Fahrertätigkeiten | 16 |

|

5. |

Überwachung des Status der Fahrzeugführung | 16 |

|

6. |

Manuelle Eingaben durch die Fahrer | 16 |

|

6.1. |

Eingaben des Orts des Beginns und/oder des Endes des Arbeitstages | 16 |

|

6.2. |

Manuelle Eingabe der Fahrertätigkeiten | 16 |

|

6.3. |

Eingabe spezifischer Bedingungen | 18 |

|

7. |

Unternehmenssperren | 18 |

|

8. |

Überwachung von Kontrollaktivitäten | 18 |

|

9. |

Feststellung von Ereignissen und/oder Störungen: | 18 |

|

9.1. |

Ereignis ‚Einstecken einer ungültigen Karte‛ | 18 |

|

9.2. |

Ereignis ‚Kartenkonflikt‛ | 19 |

|

9.3. |

Ereignis ‚Zeitüberlappung‛ | 19 |

|

9.4. |

Ereignis ‚Lenken ohne geeignete Karte‛ | 19 |

|

9.5. |

Ereignis ‚Einstecken der Karte während des Lenkens‛ | 19 |

|

9.6. |

Ereignis ‚Letzter Vorgang nicht korrekt abgeschlossen‛ | 19 |

|

9.7. |

Ereignis ‚Geschwindigkeitsüberschreitung‛ | 19 |

|

9.8. |

Ereignis ‚Unterbrechung der Stromversorgung‛ | 20 |

|

9.9. |

Ereignis ‚Datenfehler Weg und Geschwindigkeit‛ | 20 |

|

9.10. |

Ereignis ‚Versuch Sicherheitsverletzung‛ | 20 |

|

9.11. |

Störung ‚Kartenfehlfunktion‛ | 20 |

|

9.12. |

Störung ‚Kontrollgerät‛ | 20 |

|

10. |

Integrierte Tests und Selbsttests | 20 |

|

11. |

Auslesen von Daten aus dem Massenspeicher | 21 |

|

12. |

Aufzeichnung und Speicherung von Daten im Massenspeicher | 21 |

|

12.1. |

Gerätekenndaten | 21 |

|

12.1.1. |

Kenndaten der Fahrzeugeinheit | 21 |

|

12.1.2. |

Kenndaten des Weg- und/oder Geschwindigkeitsgebers | 22 |

|

12.2. |

Sicherheitselemente | 22 |

|

12.3. |

Einsteck- und Entnahmedaten der Fahrerkarte | 22 |

|

12.4. |

Fahrertätigkeitsdaten | 23 |

|

12.5. |

Ort des Beginns und/oder des Endes des Arbeitstages | 23 |

|

12.6. |

Kilometerstandsdaten | 23 |

|

12.7. |

Detaillierte Geschwindkeitsdaten | 23 |

|

12.8. |

Ereignisdaten | 23 |

|

12.9. |

Störungsdaten | 25 |

|

12.10. |

Kalibrierungsdaten | 26 |

|

12.11. |

Zeiteinstellungsdaten | 26 |

|

12.12. |

Kontrolldaten | 26 |

|

12.13. |

Unternehmenssperrdaten | 27 |

|

12.14. |

Erfassen des Herunterladens | 27 |

|

12.15. |

Daten zu spezifischen Bedingungen | 27 |

|

13. |

Auslesen von Daten aus Kontrollgerätkarten | 27 |

|

14. |

Aufzeichnung und Speicherung von Daten auf Kontrollgerätkarten | 27 |

|

15. |

Anzeige | 28 |

|

15.1 |

Standardanzeige | 28 |

|

15.2. |

Warnanzeige | 29 |

|

15.3. |

Menübedienung | 29 |

|

15.4. |

Sonstige Anzeigen | 29 |

|

16. |

29 |

|

17. |

Warnungen | 30 |

|

18. |

Herunterladen von Daten auf externe Datenträger | 31 |

|

19. |

Datenausgabe an externe Zusatzgeräte | 31 |

|

20. |

Kalibrierung | 32 |

|

21. |

Zeiteinstellung | 32 |

|

22. |

Leistungsmerkmale | 32 |

|

23. |

Werkstoffe | 32 |

|

24. |

Markierungen | 33 |

|

IV. |

BAUART- UND KONSTRUKTIONSMERKMALE DER KONTROLLGERÄTKARTEN | 33 |

|

1. |

Sichtbare Daten | 33 |

|

2. |

Sicherheit | 36 |

|

3. |

Normen | 36 |

|

4. |

Spezifikationen für Umgebung und Elektrizität | 36 |

|

5. |

Datenspeicherung | 36 |

|

5.1. |

Kenn- und Sicherheitsdaten der Karte | 37 |

|

5.1.1. |

Anwendungskennung | 37 |

|

5.1.2. |

Chipkennung | 37 |

|

5.1.3. |

IS-Kartenkennung | 37 |

|

5.1.4. |

Sicherheitselemente | 37 |

|

5.2. |

Fahrerkarte | 37 |

|

5.2.1. |

Kartenkennung | 37 |

|

5.2.2. |

Karteninhaberkennung | 38 |

|

5.2.3. |

Führerscheininformationen | 38 |

|

5.2.4. |

Daten zu gefahrenen Fahrzeugen | 38 |

|

5.2.5. |

Fahrertätigkeitsdaten | 38 |

|

5.2.6. |

Ort des Beginns und/oder des Endes des Arbeitstages | 39 |

|

5.2.7. |

Ereignisdaten | 39 |

|

5.2.8. |

Störungsdaten | 40 |

|

5.2.9. |

Kontrollaktivitätsdaten | 40 |

|

5.2.10. |

Kartenvorgangsdaten | 40 |

|

5.2.11. |

Daten zu spezifischen Bedingungen | 40 |

|

5.3. |

Werkstattkarte | 41 |

|

5.3.1. |

Sicherheitselemente | 41 |

|

5.3.2. |

Kartenkennung | 41 |

|

5.3.3. |

Karteninhaberkennung | 41 |

|

5.3.4. |

Daten zu gefahrenen Fahrzeugen | 41 |

|

5.3.5. |

Fahrertätigkeitsdaten | 41 |

|

5.3.6. |

Daten zum Beginn/Ende des Arbeitstages | 41 |

|

5.3.7. |

Ereignis- und Störungsdaten | 41 |

|

5.3.8. |

Kontrollaktivitätsdaten | 41 |

|

5.3.9. |

Kalibrierungs- und Zeiteinstellungsdaten | 42 |

|

5.3.10. |

Daten zu spezifischen Bedingungen | 42 |

|

5.4. |

Kontrollkarte | 42 |

|

5.4.1. |

Kartenkennung | 42 |

|

5.4.2. |

Karteninhaberkennung | 42 |

|

5.4.3. |

Kontrollaktivitätsdaten | 42 |

|

5.5. |

Unternehmenskarte | 43 |

|

5.5.1. |

Kartenkennung | 43 |

|

5.5.2. |

Karteninhaberkennung | 43 |

|

5.5.3. |

Unternehmensaktivitätsdaten | 43 |

|

V. |

EINBAU DES KONTROLLGERÄTS | 43 |

|

1. |

Einbau | 43 |

|

2. |

Einbauschild | 44 |

|

3. |

Plombierung | 44 |

|

VI. |

EINBAUPRÜFUNGEN, NACHPRÜFUNGEN UND REPARATUREN | 45 |

|

1. |

Zulassung der Installateure oder Werkstätten | 45 |

|

2. |

Prüfung neuer oder reparierter Geräte | 45 |

|

3. |

Einbauprüfung | 45 |

|

4. |

Regelmäßige Nachprüfungen | 45 |

|

5. |

Messung der Anzeigefehler | 46 |

|

6. |

Reparaturen | 46 |

|

VII. |

KARTENAUSGABE | 46 |

|

VIII. |

BAUARTGENEHMIGUNG VON KONTROLLGERÄTEN UND KONTROLLGERÄTKARTEN | 46 |

|

1. |

Allgemeines | 46 |

|

2. |

Sicherheitszertifikat | 47 |

|

3. |

Funktionszertifikat | 47 |

|

4. |

Interoperabilitätszertifikat | 47 |

|

5. |

Bauartgenehmigungsbogen | 48 |

|

6. |

Ausnahmeverfahren für die ersten Interoperabilitätszertifikate | 48 |

|

Anlage 1: |

Datenglossar |

|

Anlage 2: |

Spezifikation der Kontrollgerätkarten |

|

Anlage 3: |

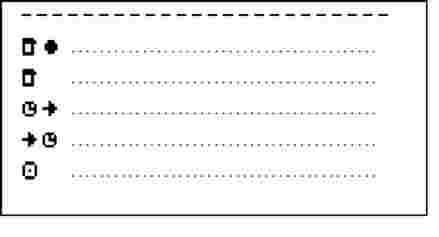

Piktogramme |

|

Anlage 4: |

Ausdrucke |

|

Anlage 5: |

Anzeige |

|

Anlage 6: |

Externe Schnittstellen |

|

Anlage 7: |

Protokolle zum Herunterladen der Daten |

|

Anlage 8: |

Kalibrierungsprotokoll |

|

Anlage 9: |

Bauartgenehmigung — Mindestanforderungen an die durchzuführenden Prüfungen |

|

Anlage 10: |

Allgemeine Sicherheitsanforderungen |

|

Anlage 11: |

Gemeinsame Sicherheitsmechanismen |

I. BEGRIFFSBESTIMMUNGEN

Im Sinne dieses Anhangs bezeichnet der Ausdruck

a) Aktivierung : Phase, in der das Kontrollgerät seine volle Einsatzbereitschaft erlangt und alle Funktionen, einschließlich Sicherheitsfunktionen, erfüllt;

Die Aktivierung eines Kontrollgeräts erfordert die Verwendung einer Werkstattkarte unter Eingabe des entsprechenden PIN-Codes.

b) Authentisierung : Funktion zur Feststellung und Überprüfung der Identität einer Person;

c) Authentizität : Eigenschaft einer Information, die von einem Beteiligten stammt, dessen Identität überprüft werden kann;

d) Integrierter Test : Tests auf Anforderung, ausgelöst durch den Bediener oder durch ein externes Gerät;

e) Kalendertag : einen von 0.00 Uhr bis 24.00 Uhr dauernden Tag. Alle Kalendertage beziehen sich auf UTC-Zeitangaben (koordinierte Weltzeit);

f) Kalibrierung : Aktualisierung oder Bestätigung von Fahrzeugparametern, die im Massenspeicher zu speichern sind. Zu den Fahrzeugparametern gehören die Fahrzeugkennung (Fahrzeugidentifizierungsnummer, amtliches Kennzeichen und zulassender Mitgliedstaat) sowie Fahrzeugmerkmale (Wegdrehzahl, Kontrollgerätkonstante, tatsächlicher Reifenumfang, Reifengröße, Einstellung des Geschwindigkeitsbegrenzers (wenn zutreffend), aktuelle UTC-Zeit, aktueller Kilometerstand);

Zum Kalibrieren eines Kontrollgeräts muss eine Werkstattkarte verwendet werden.

g) Kartennummer : eine aus 16 alphanumerischen Zeichen bestehende Nummer zur eindeutigen Identifizierung einer Kontrollgerätkarte innerhalb eines Mitgliedstaates. Die Kartennummer enthält (gegebenenfalls) einen fortlaufenden Index, einen Ersatzindex und einen Erneuerungsindex.

Die eindeutige Zuordnung einer Karte erfolgt somit anhand des Codes des ausstellenden Mitgliedstaates und der Kartennummer.

h) fortlaufender Kartenindex : das 14. alphanumerische Zeichen einer Kartennummer zur Unterscheidung der verschiedenen Karten, die für ein zum Empfang mehrerer Kontrollgerätkarten berechtigtes Unternehmen oder Gremium ausgestellt wurden. Die eindeutige Identifizierung des Unternehmens bzw. Gremiums erfolgt durch die 13 ersten Zeichen der Kartennummer;

i) Kartenerneuerungsindex : das 16. alphanumerische Zeichen einer Kartennummer, das bei jeder Erneuerung der Kontrollgerätkarte um eine Stelle erhöht wird;

j) Kartenersatzindex : das 15. alphanumerische Zeichen einer Kartennummer, das sich um eine Stelle erhöht, wenn die Karte ersetzt wird;

k) Wegdrehzahl des Kraftfahrzeugs : eine Kenngröße, die den Zahlenwert des Ausgangssignals angibt, das am Anschlussstutzen für das Kontrollgerät am Kraftfahrzeug (Getriebestutzen bzw. Radachse) bei einer unter normalen Prüfbedingungen zurückgelegten Wegstrecke von einem Kilometer (vgl. Kapitel VI.5.) entsteht. Die Wegdrehzahl wird in Impulsen je Kilometer (w = … Imp/km) ausgedrückt;

l) Unternehmenskarte : eine Kontrollgerätkarte, die dem Eigentümer von Fahrzeugen, in die das Kontrollgerät eingebaut ist, von den Behörden der Mitgliedstaaten zugeteilt wird;

Die Unternehmenskarte weist das Unternehmen aus und ermöglicht die Anzeige, das Herunterladen und den Ausdruck der Daten, die in dem Kontrollgerät gespeichert sind. Die Karte ist anderen Unternehmen gegenüber gesperrt.

m) Konstante des Kontrollgeräts : eine Kenngröße, die den Wert des Eingangssignals angibt, der für das Anzeigen und Aufzeichnen einer zurückgelegten Wegstrecke von 1 km erforderlich ist; diese Konstante wird ausgedrückt in Impulsen je Kilometer (k = … Imp/km);

n) ununterbrochene Lenkzeit, im Kontrollgerät errechnet als (1) : die jeweiligen akkumulierten Lenkzeiten eines bestimmten Fahrers seit Ende seiner letzten BEREITSCHAFT oder UNTERBRECHUNG/RUHE oder UNBEKANNTEN Zeit (2)

o) Kontrollkarte : eine Kontrollgerätkarte, die einer zuständigen Kontrollbehörde von den Behörden eines Mitgliedstaates ausgestellt worden ist;

Die Kontrollkarte weist die Kontrollbehörde und möglicherweise den Kontrollbeamten aus und ermöglicht das Lesen, Ausdrucken und/oder Herunterladen der im Massenspeicher oder auf Fahrerkarten gespeicherten Daten.

p) kumulative Unterbrechungszeit, im Kontrollgerät errechnet als (1) : die kumulative Lenkzeitunterbrechung eines bestimmten Fahrers wird errechnet als die jeweilige akkumulierte Zeit aus BEREITSCHAFT, UNTERBRECHUNG/RUHE oder UNBEKANNT (2) von 15 oder mehr Minuten seit dem Ende der letzten BEREITSCHAFT oder UNTERBRECHUNG/RUHE oder UNBEKANNTEN Zeit (2) von 45 oder mehr Minuten (dieser Zeitraum kann in mehrere Zeiträume von 15 oder mehr Minuten aufgeteilt worden sein).

Bei den Berechnungen werden nach Bedarf die auf der Fahrerkarte gespeicherten bisherigen Tätigkeiten berücksichtigt. Unbekannte Zeiträume mit negativer Dauer (Beginn des unbekannten Zeitraums > Ende des unbekannten Zeitraums) aufgrund von zeitlichen Überlappungen verschiedener Kontrollgeräte werden bei der Berechnung nicht berücksichtigt.

Hat der Fahrer seine Karte nicht eingesteckt, beruhen die Berechnungen auf den Massenspeicheraufzeichnungen zu dem Zeitraum, in dem keine Karte eingesteckt war, und zum entsprechenden Lesegerät;

q) Massenspeicher : ein in das Kontrollgerät eingebautes Speichermedium;

r) digitale Signatur : die an einen Datenblock angehängte Datenmenge oder die verschlüsselte Umwandlung eines Datenblocks, die es dem Empfänger des Datenblocks ermöglicht, sich der Authentizität und Integrität des Datenblocks zu vergewissern;

s) Herunterladen : das Kopieren eines Teils oder aller im Massenspeicher eines Fahrzeugs oder der im Speicher einer Kontrollgerätkarte enthaltenen Daten zusammen mit der digitalen Signatur;

Beim Herunterladen dürfen gespeicherte Daten weder verändert noch gelöscht werden.

t) Fahrerkarte : die von den Behörden eines Mitgliedstaates an die Fahrer ausgegebene Kontrollgerätkarte;

Die Fahrerkarte enthält die Daten zur Identität des Fahrers und ermöglicht die Speicherung von Tätigkeitsdaten.

u) tatsächlicher Umfang der Fahrzeugreifen : den Mittelwert der von jedem Antriebsrad bei einer vollen Umdrehung zurückgelegten Wegstrecke. Die Messung dieser Wegstrecken muss unter normalen Prüfbedingungen erfolgen (Kapitel VI.5.) und wird in folgender Form ausgedrückt: l = … mm. Fahrzeughersteller können die Messung dieser Wegstrecken durch eine theoretische Berechnung ersetzen, bei der die Achslastverteilung des fahrbereiten, unbeladenen Fahrzeugs berücksichtigt wird (3) Die Verfahren für diese theoretische Berechnung werden von einer zuständigen Behörde des Mitgliedstaats genehmigt;

v) Ereignis : vom Kontrollgerät festgestellter anormaler Betrieb, möglicherweise aufgrund eines Betrugsversuchs;

w) Störung/Fehlfunktion : vom Kontrollgerät festgestellter anormaler Betrieb, möglicherweise aufgrund eines technischen Defekts oder einer technischen Störung;

x) Einbau : die Montage des Kontrollgeräts in einem Fahrzeug;

y) Weg- und/oder Geschwindigkeitsgeber : den Bestandteil des Kontrollgeräts, der ein Signal, der ein die Fahrzeuggeschwindigkeit und/oder die zurückgelegte Wegstrecke darstellendes Signal bereitstellt;

z) ungültige Karte : eine Karte, die als fehlerhaft festgestellt wurde oder deren Erstauthentisierung fehlgeschlagen oder deren Gültigkeitsbeginn noch nicht erreicht oder deren Ablaufdatum überschritten ist;

aa) Kontrollgerät nicht erforderlich : wenn die Anwendung des Kontrollgeräts gemäß den Bestimmungen der Verordnung (EWG) Nr. 3820/85 des Rates nicht erforderlich ist;

bb) Geschwindigkeitsüberschreitung : die Überschreitung der zulässigen Fahrzeuggeschwindigkeit, definiert als Zeitraum von mehr als 60 Sekunden, in dem die gemessene Fahrzeuggeschwindigkeit den Höchstwert für die Einstellung des Geschwindigkeitsbegrenzers gemäß Richtlinie 92/6/EWG des Rates vom 10. Februar 1992 über Einbau und Benutzung von Geschwindigkeitsbegrenzern für bestimmte Kraftfahrzeugklassen in der Gemeinschaft (4) überschreitet;

cc) regelmäßige Nachprüfung : einen Komplex von Arbeitsgängen zur Überprüfung der ordnungsgemäßen Funktion des Kontrollgeräts und der Übereinstimmung seiner Einstellungen mit den Fahrzeugparametern;

dd) Drucker : eine Komponente des Kontrollgeräts, das Ausdrucke gespeicherter Daten liefert;

ee) Kontrollgerät : sämtliche für den Einbau in Kraftfahrzeuge bestimmten Geräte zum vollautomatischen oder halbautomatischen Anzeigen, Aufzeichnen und Speichern von Angaben über die Fahrt des Fahrzeugs sowie über bestimmte Arbeitszeiten der Fahrer;

ff) Erneuerung : die Ausgabe einer neuen Kontrollgerätkarte bei Ablauf der Gültigkeit einer vorhandenen Karte oder wenn die vorhandene Karte defekt ist und der ausstellenden Behörde zurückgegeben wurde. Bei einer Erneuerung besteht stets die Gewissheit, dass nicht zwei gültige Karten gleichzeitig vorhanden sind;

gg) Reparatur : die Reparatur eines Weg- und/oder Geschwindigkeitsgebers oder einer Fahrzeugeinheit, wozu die Trennung von der Stromversorgung oder die Trennung von anderen Komponenten des Kontrollgeräts oder die Öffnung des Kontrollgeräts erforderlich ist;

hh) Ersatz : die Ausgabe einer Kontrollgerätkarte als Ersatz für eine vorhandene Karte, die als verloren, gestohlen oder defekt gemeldet und der ausstellenden Behörde nicht zurückgegeben wurde. Ein Ersatz birgt immer das Risiko, dass möglicherweise zwei gültige Karten gleichzeitig vorhanden sind;

ii) Sicherheitszertifizierung : der Prozess der Zertifizierung durch eine ITSEC (5)-Zertifizierungsstelle, dass das untersuchte Kontrollgerät (oder die Komponente) oder die untersuchte Kontrollgerätkarte die in Anlage 10 ‚Allgemeine Sicherheitsanforderungen‛ aufgeführten Sicherheitsanforderungen erfüllt;

jj) Selbsttest : zyklisch und automatisch vom Kontrollgerät durchgeführte Tests zur Feststellung von Störungen;

kk) Kontrollgerätkarte : eine Chipkarte zur Verwendung mit dem Kontrollgerät. Kontrollgerätkarten ermöglichen dem Kontrollgerät die Feststellung der Identität (oder Identitätsgruppe) des Karteninhabers und gestatten die Übertragung und Speicherung von Daten. Es gibt folgende Arten von Kontrollgerätkarten:

|

— |

Fahrerkarte, |

|

— |

Kontrollkarte, |

|

— |

Werkstattkarte, |

|

— |

Unternehmenskarte; |

ll) Bauartgenehmigung : ein Verfahren, mit dem durch einen Mitgliedstaat zertifiziert wird, dass das untersuchte Kontrollgerät (oder die Komponente) oder die untersuchte Kontrollgerätkarte die Anforderungen dieser Verordnung erfüllt;

mm) Reifengröße : die Bezeichnung der Abmessungen der Reifen (äußere Antriebsräder) gemäß Richtlinie 92/23/EWG des Rates (6);

nn) Fahrzeugkennung : Nummern, mit deren Hilfe das Fahrzeug identifiziert werden kann: amtliches Kennzeichen (VRN) mit Angabe des zulassenden Mitgliedstaates und Fahrzeugidentifizierungsnummer (VIN) (7);

oo) Fahrzeugeinheit (FE) : das Kontrollgerät ohne den Weg- und/oder Geschwindigkeitsgeber und die Verbindungskabel zum Weg- und/oder Geschwindigkeitsgeber. Die Fahrzeugeinheit kann entweder aus einem oder aus mehreren im Fahrzeug verteilten Geräten bestehen, solange sie den Sicherheitsanforderungen dieser Verordnung entspricht;

pp) Woche zu Berechnungszwecken im Kontrollgerät : den Zeitraum zwischen Montag 0.00 Uhr UTC und Sonntag 24.00 Uhr UTC;

qq) Werkstattkarte : eine Kontrollgerätkarte, die an eine(n) in einem Mitgliedstaat zugelassene(n) Kontrollgeräthersteller, Installateur, Fahrzeughersteller oder Werkstatt von den Behörden dieses Mitgliedstaates ausgegeben wurde.

Die Werkstattkarte weist den Karteninhaber aus und ermöglicht die Prüfung und Kalibrierung bzw. das Herunterladen der Daten des Kontrollgeräts.

II. ALLGEMEINE FUNKTIONSMERKMALE DES KONTROLLGERÄTS

000

Ein Fahrzeug, das mit einem den Bestimmungen dieses Anhangs genügenden Kontrollgerät ausgestattet ist, muss über eine Geschwindigkeitsanzeige und einen Wegstreckenzähler verfügen. Diese Funktionen können in das Kontrollgerät integriert sein.

1. Allgemeine Merkmale

Aufgabe des Kontrollgeräts ist das Aufzeichnen, Speichern, Anzeigen, Ausdrucken und Ausgeben von tätigkeitsbezogenen Daten des Fahrers.

001

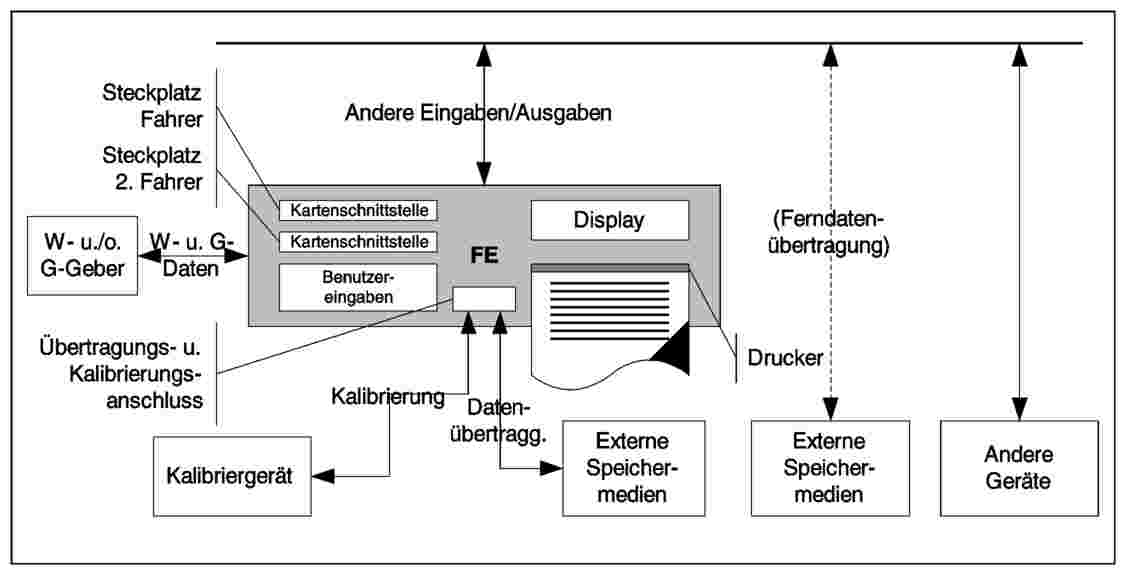

Das Kontrollgerät besteht aus Verbindungskabeln, einem Weg- bzw. Geschwindigkeitsgeber und einer Fahrzeugeinheit.

002

Die Fahrzeugeinheit besteht aus einem Prozessor, einem Massenspeicher, einer Echtzeituhr, zwei Chipkartenschnittstellen (Fahrer und zweiter Fahrer), einem Drucker, einem Display, einer optischen Warneinrichtung, einem Anschluss zum Kalibrieren/Herunterladen sowie aus Eingabeeinrichtungen.

Über weitere Stecker kann das Kontrollgerät mit anderen Geräten verbunden sein.

003

Werden Zusatzeinrichtungen in das Kontrollgerät eingebaut oder daran angeschlossen, dürfen sie unabhängig davon, ob sie zugelassen sind, die einwandfreie Arbeitsweise des Kontrollgeräts und die Bestimmungen der Verordnung weder faktisch noch potentiell beeinträchtigen.

Benutzer des Kontrollgeräts weisen sich gegenüber dem Gerät mit Kontrollgerätkarten aus.

004

Je nach Art und/oder Identität des Benutzers bietet das Kontrollgerät einen selektiven Zugang zu Daten und Funktionen.

Das Kontrollgerät zeichnet Daten auf und speichert sie in seinem Massenspeicher und auf Kontrollgerätkarten.

Dies geschieht in Übereinstimmung mit der Richtlinie 95/46/EG des Europäischen Parlaments und des Rates vom 24. Oktober 1995 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zum freien Datenverkehr (8).

2. Funktionen

005

Mit dem Kontrollgerät müssen folgende Funktionen gewährleistet sein:

|

— |

Überwachung des Einsteckens und Entnehmens von Karten, |

|

— |

Geschwindigkeits- und Wegstreckenmessung, |

|

— |

Zeitmessung, |

|

— |

Überwachung der Fahrertätigkeiten, |

|

— |

Überwachung des Status der Fahrzeugführung, |

|

— |

manuelle Eingabe durch die Fahrer:

|

|

— |

Unternehmenssperren, |

|

— |

Überwachung von Kontrollen, |

|

— |

Feststellung von Ereignissen und/oder Störungen, |

|

— |

Integrierte Tests und Selbsttests, |

|

— |

Auslesen von Daten aus dem Massenspeicher, |

|

— |

Aufzeichnung und Speicherung von Daten im Massenspeicher, |

|

— |

Auslesen von Daten aus Kontrollgerätkarten, |

|

— |

Aufzeichnung und Speicherung von Daten auf Kontrollgerätkarten, |

|

— |

Anzeige, |

|

— |

Ausdrucken, |

|

— |

Warnung, |

|

— |

Herunterladen von Daten auf externe Datenträger, |

|

— |

Datenausgabe an zusätzliche externe Geräte, |

|

— |

Kalibrierung, |

|

— |

Zeiteinstellung. |

3. Betriebsarten

006

Das Kontrollgerät verfügt über vier Betriebsarten:

|

— |

Betrieb, |

|

— |

Kontrolle, |

|

— |

Kalibrierung, |

|

— |

Unternehmen. |

007

Je nachdem, welche gültige Kontrollgerätkarte in die Kartenschnittstellen eingesteckt ist, schaltet das Kontrollgerät auf folgende Betriebsart:

|

Betriebsart |

Steckplatz Fahrer |

|||||

|

Keine Karte |

Fahrerkarte |

Kontrollkarte |

Werkstattkarte |

Unternehmenskarte |

||

|

Steckplatz 2. Fahrer |

Keine Karte |

Betrieb |

Betrieb |

Kontrolle |

Kalibrierung |

Unternehmen |

|

Fahrerkarte |

Betrieb |

Betrieb |

Kontrolle |

Kalibrierung |

Unternehmen |

|

|

Kontrollkarte |

Kontrolle |

Kontrolle |

Kontrolle (9) |

Betrieb |

Betrieb |

|

|

Werkstattkarte |

Kalibrierung |

Kalibrierung |

Betrieb |

Kalibrierung (9) |

Betrieb |

|

|

Unternehmenskarte |

Unternehmen |

Unternehmen |

Betrieb |

Betrieb |

Unternehmen (9) |

|

009

Ungültige Karten, die eingesteckt werden, sind vom Kontrollgerät zu ignorieren, doch müssen das Anzeigen, Ausdrucken oder Herunterladen von auf abgelaufenen Karten gespeicherten Daten möglich sein.

010

Alle in II.2 aufgeführten Funktionen sind in jeder Betriebsart zu gewährleisten, wobei folgende Ausnahmen gelten:

|

— |

die Funktion Kalibrierung ist nur in der Betriebsart Kalibrierung verfügbar, |

|

— |

die Funktion Zeiteinstellung ist außerhalb der Betriebsart Kalibrierung nur begrenzt verfügbar, |

|

— |

die Funktionen der manuellen Eingabe durch den Fahrer sind nur in den Betriebsarten Betrieb und Kalibrierung verfügbar, |

|

— |

die Funktion Unternehmenssperre ist nur in der Betriebsart Unternehmen verfügbar, |

|

— |

die Funktion Überwachung der Kontrollen ist nur in der Kontrollbetriebsart verfügbar, |

|

— |

die Funktion Herunterladen von Daten ist in der Betriebsart Betrieb nicht verfügbar (außer gemäß Randnummer 150). |

011

Das Kontrollgerät kann jegliche Daten an Anzeige-, Drucker- oder externe Schnittstellen ausgeben, wobei folgende Ausnahmen gelten:

|

— |

in der Betriebsart Betrieb werden persönliche Daten (Vor- und Zuname), die nicht zur einer eingesteckten Kontrollgerätkarte gehören, ausgeblendet, und eine Kartennummer, die nicht zu einer eingesteckten Kontrollgerätkarte gehört, wird teilweise ausgeblendet (von links nach rechts jedes zweite Zeichen), |

|

— |

in der Betriebsart Unternehmen (Randnummern 081, 084 und 087) lassen sich Fahrerdaten nur für Zeiträume ausgeben, die nicht von einem anderen Unternehmen (ausgewiesen durch die ersten 13 Stellen der Unternehmenskartennummer) gesperrt sind, |

|

— |

ist keine Karte in das Kontrollgerät eingesteckt, lassen sich Fahrerdaten nur für den aktuellen und die acht vorhergehenden Kalendertage ausgeben. |

4. Sicherheit

Durch die Systemsicherheit soll folgender Schutz gewährleistet sein: Schutz des Massenspeichers, dass ein unbefugter Zugriff auf die Daten und deren Manipulierung ausgeschlossen ist und alle entsprechenden Versuche entdeckt werden, Schutz der Integrität und Authentizität der zwischen Weg- und/oder Geschwindigkeitsgeber und Fahrzeugeinheit ausgetauschten Daten, Schutz der Integrität und Authentizität der zwischen Kontrollgerät und den Kontrollgerätkarten ausgetauschten Daten sowie Überprüfung der Integrität und Authentizität heruntergeladener Daten.

012

Um die Systemsicherheit zu gewährleisten, muss das Kontrollgerät die in den allgemeinen Sicherheitsvorgaben für den Weg- und/oder Geschwindigkeitsgeber und die Fahrzeugeinheit spezifizierten Sicherheitsanforderungen erfüllen (Anhang 10).

III. BAUART- UND FUNKTIONSMERKMALE DES KONTROLLGERÄTS

1. Überwachung des Einsteckens und Entnehmens der Karten

013

Das Kontrollgerät überwacht die Kartenschnittstellen und erkennt das Einstecken und Entnehmen einer Karte.

014

Beim Einstecken einer Karte erkennt das Kontrollgerät, ob es sich um eine gültige Kontrollgerätkarte handelt, und identifiziert in diesem Fall die Kartenart.

015

Das Kontrollgerät muss so ausgelegt sein, dass die Kontrollgerätkarten nach dem ordnungsgemäßen Einstecken in die Kartenschnittstelle einrasten.

016

Das Entnehmen der Kontrollgerätkarten darf nur bei stehendem Fahrzeug und nach der Speicherung der jeweiligen Daten auf die Karten sowie durch entsprechende Einwirkung des Benutzers möglich sein.

2. Geschwindigkeits- und Wegstreckenmessung

017

Diese Funktion muss kontinuierlich den Kilometerstand entsprechend der gesamten vom Fahrzeug zurückgelegten Wegstrecke messen und angeben können.

018

Diese Funktion muss kontinuierlich die Geschwindigkeit des Fahrzeugs messen und angeben können.

019

Die Geschwindigkeitsmessfunktion liefert auch Informationen darüber, ob das Fahrzeug fährt oder steht. Das Fahrzeug gilt als fahrend, sobald die Funktion vom Geschwindigkeitsgeber mindestens 5 Sekunden lang mehr als 1 Imp/s erhält; ansonsten gilt das Fahrzeug als stehend.

Geräte zur Anzeige der Geschwindigkeit (Tachometer) und der zurückgelegten Gesamtwegstrecke (Kilometerzähler), die in einem mit einem verordnungsgemäßen Kontrollgerät ausgerüsteten Fahrzeug eingebaut sind, müssen den Vorschriften über die in diesem Anhang (Kapitel III.2.1 und III.2.2) festgelegten zulässigen Fehlergrenzen entsprechen.

2.1. Messung der zurückgelegten Wegstrecke

020

Die zurückgelegte Wegstrecke kann gemessen werden:

|

— |

als Kumulierung sowohl der Vorwärts- als auch der Rückwärtsfahrt oder |

|

— |

nur beim Vorwärtsfahren. |

021

Das Kontrollgerät misst Wegstrecken von 0 bis 9 999 999,9 km.

022

Die gemessene Wegstrecke muss innerhalb folgender Fehlergrenzen liegen (Strecken von mindestens 1 000 m):

|

— |

± 1 % vor dem Einbau, |

|

— |

± 2 % beim Einbau und bei den regelmäßigen Nachprüfungen, |

|

— |

± 4 % während des Betriebs. |

023

Die Wegstreckenmessung erfolgt auf mindestens 0,1 km genau.

2.2. Geschwindigkeitsmessung

024

Das Kontrollgerät misst die Geschwindigkeit von 0 bis 220 km/h.

025

Zur Gewährleistung einer zulässigen Fehlergrenze der angezeigten Geschwindigkeit im Betrieb von ± 6 km/h und unter Berücksichtigung

|

— |

einer Fehlergrenze von ± 2 km/h für Inputabweichungen (Reifenabweichungen, …), |

|

— |

einer Fehlergrenze von ± 1 km/h bei Messungen beim Einbau oder bei den regelmäßigen Nachprüfungen |

misst das Kontrollgerät bei Geschwindigkeiten zwischen 20 und 180 km/h und bei Wegdrehzahlen des Fahrzeugs zwischen 4 000 und 25 000 Imp/km die Geschwindigkeit innerhalb einer Fehlergrenze von ± 1 km/h (bei konstanter Geschwindigkeit).

Anmerkung: Aufgrund der Auflösung der Datenspeicherung ergibt sich eine weitere zulässige Fehlergrenze von ± 0,5 km/h für die vom Kontrollgerät gespeicherte Geschwindigkeit.

025a

Die Geschwindigkeit muss innerhalb der zulässigen Fehlergrenzen innerhalb von 2 Sekunden nach Abschluss einer Geschwindigkeitsänderung korrekt gemessen werden, wenn sich die Geschwindigkeit mit bis zu 2 m/s2 geändert hat.

026

Die Geschwindigkeitsmessung erfolgt auf mindestens 1 km/h genau.

3. Zeitmessung

027

Die Zeitmessfunktion läuft ständig und stellt Datum und Uhrzeit digital in UTC bereit.

028

Für Datumsangaben im Kontrollgerät (Aufzeichnungen, Ausdrucke, Datenaustausch, Anzeige, …) sind durchgängig Datum und Uhrzeit in UTC zu verwenden.

029

Zur Anzeige der Ortszeit muss es möglich sein, die sichtbare Zeitangabe in Halbstundenschritten zu verändern.

030

Die Zeitabweichung darf ± 2 Sekunden/Tag unter Bauartgenehmigungsbedingungen betragen.

031

Die Zeitmessung erfolgt auf mindestens 1 Sekunde genau.

032

Die Zeitmessung darf durch eine Unterbrechung der externen Stromversorgung von weniger als 12 Monaten unter Bauartgenehmigungsbedingungen nicht beeinträchtigt werden.

4. Überwachung der Fahrertätigkeiten

033

Diese Funktion überwacht ständig und gesondert die Tätigkeiten des Fahrers und des zweiten Fahrers.

034

Fahrertätigkeiten sind LENKEN, ARBEIT, BEREITSCHAFT und UNTERBRECHUNG/RUHE.

035

ARBEIT, BEREITSCHAFT sowie UNTERBRECHUNG/RUHE müssen vom Fahrer und/oder vom zweiten Fahrer manuell ausgewählt werden können.

036

Während der Fahrt wird für den Fahrer automatisch LENKEN und für den zweiten Fahrer automatisch BEREITSCHAFT ausgewählt.

037

Bei Halt wird für den Fahrer automatisch ARBEIT ausgewählt.

038

Bei der ersten Tätigkeitsänderung innerhalb von 120 Sekunden nach dem automatischen Wechsel auf ARBEIT wird davon ausgegangen, dass sie bei Stillstand des Fahrzeugs eingetreten ist (so dass möglicherweise der Wechsel auf ARBEIT aufgehoben wird).

039

Die Ausgabe von Tätigkeitsveränderungen an die Aufzeichnungsfunktionen erfolgt auf eine Minute genau.

040

Tritt zu irgendeinem Zeitpunkt innerhalb einer Kalenderminute die Tätigkeit LENKEN auf, gilt die gesamte Minute als LENK-Zeit.

041

Tritt zu irgendeinem Zeitpunkt innerhalb der unmittelbar der Kalenderminute vorausgehenden und nachfolgenden Minute die Tätigkeit LENKEN auf, gilt die gesamte Minute als LENK-Zeit.

042

Für eine Kalenderminute, die aufgrund der vorstehenden Anforderungen nicht als LENK-Zeit gilt, wird die Tätigkeit angesetzt, die als längste Tätigkeit innerhalb der Minute ausgeführt wurde (oder bei gleichlangen Tätigkeiten diejenige, die zuletzt ausgeführt wurde).

043

Diese Funktion dient auch der ständigen Überwachung der ununterbrochenen Lenkzeit und der kumulativen Pausenzeit des Fahrers.

5. Überwachung des Status der Fahrzeugführung

044

Diese Funktion überwacht ständig und automatisch den Status der Fahrzeugführung.

045

Wenn zwei gültige Fahrerkarten in das Gerät eingesteckt sind, wird automatisch der Status TEAM gewählt, in allen anderen Fällen der Status EINMANNBETRIEB.

6. Manuelle Eingaben durch die Fahrer

6.1. Eingabe des Orts des Beginns und/oder des Endes des Arbeitstages

046

Diese Funktion ermöglicht dem Fahrer und/oder dem zweiten Fahrer die Eingabe des Ortes, an dem der Arbeitstag beginnt und/oder endet.

047

Als Ort gilt ein Land und gegebenenfalls zusätzlich die entsprechende Region.

048

Bei Entnahme einer Fahrerkarte (oder Werkstattkarte) wird der Fahrer/zweite Fahrer vom Gerät aufgefordert, den Ort des Endes des Arbeitstages einzugeben.

049

Das Kontrollgerät lässt ein Ignorieren dieser Aufforderung zu.

050

Die Eingabe des Orts des Beginns und/oder des Endes des Arbeitstages ist auch ohne eingesetzte Karte sowie zu anderen Zeitpunkten als beim Einstecken oder Entnehmen der Karte möglich.

6.2. Manuelle Eingabe der Fahrertätigkeiten

050a

Beim Einstecken der Fahrerkarte (oder der Werkstattkarte), und nur zu diesem Zeitpunkt,

|

— |

zeigt das Gerät dem Karteninhaber Datum und Uhrzeit der letzten Kartenentnahme an und |

|

— |

fordert den Karteninhaber auf anzugeben, ob das jetzige Einstecken der Karte eine Fortsetzung des laufenden Arbeitstages darstellt. |

Das Kontrollgerät ermöglicht dem Karteninhaber, die Frage ohne Antwort zu ignorieren oder mit Ja bzw. Nein zu beantworten:

|

— |

Ignoriert der Karteninhaber die Frage, fordert ihn das Kontrollgerät zur Eingabe eines ‚Orts des Beginns des Arbeitstages‛ auf. Diese Aufforderung kann ignoriert werden. Wird ein Ort eingegeben, so wird dieser zusammen mit der Karteneinsteckzeit im Massenspeicher sowie auf der Kontrollgerätkarte aufgezeichnet. |

|

— |

Bei Bejahung oder Verneinung fordert das Kontrollgerät den Karteninhaber zur manuellen Eingabe der Tätigkeiten ARBEIT, BEREITSCHAFT oder UNTERBRECHUNG/RUHE mit Datum und Uhrzeit für Beginn und Ende auf, und zwar ausschließlich für den Zeitraum zwischen der letzten Entnahme und dem jetzigen Einstecken der Karte und ohne die Möglichkeit einer Überlappung dieser Tätigkeiten. Dies geschieht nach folgenden Verfahren:

|

Während des gesamten Vorgangs gilt für die Eingabe folgendes Zeitlimit:

|

— |

1 Minute — erfolgt innerhalb dieser 60 Sekunden an den Bedienelementen keine Interaktion (trotz einer visuellen und möglicherweise akustischen Warnung nach 30 Sekunden) oder |

|

— |

wird die Karte entnommen bzw. eine andere Fahrerkarte (oder Werkstattkarte) eingesteckt oder |

|

— |

setzt sich das Fahrzeug in Bewegung, |

so validiert das Kontrollgerät alle bis dahin gemachten Eingaben.

6.3. Eingabe spezifischer Bedingungen

050b

Das Kontrollgerät gestattet dem Fahrer die Eingabe der folgenden beiden spezifischen Bedingungen in Echtzeit:

|

— |

‚KONTROLLGERÄT NICHT ERFORDERLICH‛ (Anfang, Ende) |

|

— |

‚FÄHRÜBERFAHRT/ZUGFAHRT‛ |

Bei eingeschalteter Bedingung ‚KONTROLLGERÄT NICHT ERFORDERLICH‛ darf keine ‚FÄHRÜBERFAHRT/ZUGFAHRT‛ erfolgen.

Beim Einstecken oder Entnehmen einer Fahrerkarte muss die eingeschaltete Bedingung ‚KONTROLLGERÄT NICHT ERFORDERLICH‛ automatisch ausgeschaltet werden.

7. Unternehmenssperren

051

Diese Funktion ermöglicht die Verwaltung der Sperren, die ein Unternehmen einsetzt, um den Datenzugang in der Betriebsart Unternehmen auf sich selbst zu beschränken.

052

Unternehmenssperren bestehen aus einem Anfangszeitpunkt (Datum/Uhrzeit) (Sperrung, Lock-in) und einem Endzeitpunkt (Datum/Uhrzeit) (Entsperrung, Lock-out) im Zusammenhang mit der Identifizierung des Unternehmens anhand der Unternehmenskartennnummer (bei der Sperrung).

053

Sperren können nur in Echtzeit ein- oder ausgeschaltet werden.

054

Das Ausschalten der Sperre kann nur durch das Unternehmen (ausgewiesen durch die ersten 13 Stellen der Unternehmenskartennummer) erfolgen, dessen Sperre eingeschaltet ist, oder

055

erfolgt automatisch, wenn ein anderes Unternehmen seine Sperre einschaltet.

055a

In dem Fall, dass ein Unternehmen die Sperrung aktiviert (lock-in) und die vorhergehende Sperrung für dasselbe Unternehmen war, dann wird angenommen, dass vorher keine Entsperrung vorgenommen worden ist und die Sperre noch eingeschaltet ist.

8. Überwachung von Kontrollaktivitäten

056

Diese Funktion überwacht die Aktivitäten ANZEIGE, DRUCK, FAHRZEUGEINHEIT und HERUNTERLADEN von der Karte in der Betriebsart Kontrolle.

057

Diese Funktion überwacht darüber hinaus in der Betriebsart Kontrolle die Aktivitäten KONTROLLE GESCHWINDIGKEITSÜBERSCHREITUNG. Eine Kontrolle Geschwindigkeitsüberschreitung gilt als erfolgt, wenn in der Betriebsart Kontrolle der Ausdruck ‚Geschwindigkeitsüberschreitung‛ an den Drucker oder an das Display gesandt wurde oder wenn ‚Ereignis- und Störungsdaten‛ aus dem Massenspeicher der Fahrzeugeinheit heruntergeladen wurden.

9. Feststellung von Ereignissen und/oder Störungen

058

Diese Funktion stellt folgende Ereignisse und/oder Störungen fest:

9.1. Ereignis ‚Einstecken einer ungültigen Karte‛

059

Dieses Ereignis wird beim Einstecken einer ungültigen Karte und/oder beim Ablauf der Gültigkeit einer eingesteckten gültigen Karte ausgelöst.

9.2. Ereignis ‚Kartenkonflikt‛

060

Dieses Ereignis wird ausgelöst, wenn eine der in der folgenden Tabelle mit X gekennzeichneten Kombinationen von gültigen Karten vorliegen:

|

Kartenkonflikt |

Steckplatz Fahrer |

|||||

|

|

|

Keine Karte |

Fahrerkarte |

Kontrollkarte |

Werkstattkarte |

Unternehmenskarte |

|

Steckplatz 2. Fahrer |

Keine Karte |

|

|

|

|

|

|

Fahrerkarte |

|

|

|

X |

|

|

|

Kontrollkarte |

|

|

X |

X |

X |

|

|

Werkstattkarte |

|

X |

X |

X |

X |

|

|

Unternehmenskarte |

|

|

X |

X |

X |

|

9.3. Ereignis ‚Zeitüberlappung‛

061

Dieses Ereignis wird ausgelöst, wenn Datum/Uhrzeit der letzten Entnahme einer Fahrerkarte beim Auslesen der Karte der aktuellen Datums-/Uhrzeiteinstellung des Kontrollgeräts voraus sind.

9.4. Ereignis ‚Lenken ohne geeignete Karte‛

062

Dieses Ereignis wird bei einer in der folgenden Tabelle mit X gekennzeichneten Kontrollgerätkartenkombination ausgelöst, wenn die Fahrertätigkeit auf LENKEN wechselt oder wenn während der Fahrertätigkeit LENKEN eine Änderung der Betriebsart erfolgt.

|

Lenken ohne geeignete Karte |

Steckplatz Fahrer |

|||||

|

|

|

Keine (oder ungültige) Karte |

Fahrerkarte |

Kontrollkarte |

Werkstattkarte |

Unternehmenskarte |

|

Steckplatz 2. Fahrer |

Keine (oder ungültige) Karte |

X |

|

X |

|

X |

|

Fahrerkarte |

X |

|

X |

X |

X |

|

|

Kontrollkarte |

X |

X |

X |

X |

X |

|

|

Werkstattkarte |

X |

X |

X |

|

X |

|

|

Unternehmenskarte |

X |

X |

X |

X |

X |

|

9.5. Ereignis ‚Einstecken der Karte während des Lenkens‛

063

Dieses Ereignis wird ausgelöst, wenn eine Kontrollgerätkarte während der Fahrertätigkeit LENKEN in einen der Steckplätze eingesetzt wird.

9.6. Ereignis ‚Letzter Vorgang nicht korrekt abgeschlossen‛

064

Dieses Ereignis wird ausgelöst, wenn das Kontrollgerät beim Einstecken der Karte feststellt, dass trotz der Bestimmungen in Kapitel III.1. der vorherige Kartenvorgang nicht korrekt abgeschlossen wurde (Kartenentnahme, bevor alle relevanten Daten auf der Karte gespeichert wurden). Dieses Ereignis spielt nur für Fahrer- und Werkstattkarten eine Rolle.

9.7. Ereignis ‚Geschwindigkeitsüberschreitung‛

065

Dieses Ereignis wird bei jeder Geschwindigkeitsüberschreitung ausgelöst.

9.8. Ereignis ‚Unterbrechung der Stromversorgung‛

066

Dieses Ereignis wird, sofern sich das Kontrollgerät nicht in der Betriebsart Kalibrierung befindet, bei einer 200 Millisekunden überschreitenden Unterbrechung der Stromversorgung des Weg- und/oder Geschwindigkeitsgebers und/oder der Fahrzeugeinheit ausgelöst. Die Unterbrechungsschwelle wird vom Hersteller festgelegt. Nicht ausgelöst wird das Ereignis durch den Stromabfall beim Starten des Fahrzeugmotors.

9.9. Ereignis ‚Datenfehler Weg und Geschwindigkeit‛

067

Dieses Ereignis wird bei einer Unterbrechung des normalen Datenflusses zwischen dem Weg- und/oder Geschwindigkeitsgeber und der Fahrzeugeinheit und/oder bei einem Datenintegritäts- oder Datenauthentizitätsfehler während des Datenaustauschs zwischen Weg- und/oder Geschwindigkeitsgeber und Fahrzeugeinheit ausgelöst.

9.10. Ereignis ‚Versuch Sicherheitsverletzung‛

068

Dieses Ereignis wird, sofern sich das Kontrollgerät nicht in der Betriebsart Kalibrierung befindet, bei jedem sonstigen Ereignis ausgelöst, das die Sicherheit des Weg- und/oder Geschwindigkeitsgebers und/oder der Fahrzeugeinheit entsprechend den allgemeinen Sicherheitszielen dieser Komponenten beeinträchtigt.

9.11. Störung ‚Kartenfehlfunktion‛

069

Diese Störung wird ausgelöst, wenn während des Betriebs eine Fehlfunktion der Kontrollgerätkarte auftritt.

9.12. Störung ‚Kontrollgerät‛

070

Diese Störung wird bei folgenden Fehlern ausgelöst, sofern sich das Kontrollgerät nicht in der Betriebsart Kalibrierung befindet:

|

— |

interne Störung FE |

|

— |

Druckerstörung |

|

— |

Anzeigestörung |

|

— |

Störung Herunterladen |

|

— |

Sensorstörung |

10. Integrierte Tests und Selbsttests

071

Mit Hilfe der Funktion ‚Integrierte Tests und Selbsttests‛ muss das Kontrollgerät zur automatischen Fehlererkennung anhand der folgenden Tabelle in der Lage sein:

|

Zu testende Baugruppe |

Selbsttest |

Integrierter Test |

|

Software |

|

Integrität |

|

Massenspeicher |

Zugriff |

Zugriff, Datenintegrität |

|

Kartenschnittstellen |

Zugriff |

Zugriff |

|

Tastatur |

|

Manuelle Prüfung |

|

Drucker |

(dem Hersteller überlassen) |

Ausdruck |

|

Display |

|

Visuelle Prüfung |

|

Herunterladen (Ausführung nur während des Herunterladens) |

Korrekter Betrieb |

|

|

Sensor |

Korrekter Betrieb |

Korrekter Betrieb |

11. Auslesen von Daten aus dem Massenspeicher

072

Das Kontrollgerät muss sämtliche in seinem Massenspeicher gespeicherte Daten auslesen können.

12. Aufzeichnung und Speicherung von Daten im Massenspeicher

Im Sinne dieses Absatzes

|

— |

sind ‚365 Tage‛ 365 Kalendertage mit durchschnittlicher Fahrertätigkeit in einem Fahrzeug. Als durchschnittliche Tätigkeit je Tag in einem Fahrzeug gelten mindestens 6 Fahrer oder zweite Fahrer, 6 Karteneinsteck-/-entnahmevorgänge und 256 Tätigkeitswechsel. Somit umfassen ‚365 Tage‛ mindestens 2 190 Fahrer/zweite Fahrer, 2 190 Karteneinsteck-/-entnahmevorgänge und 93 440 Tätigkeitswechsel, |

|

— |

erfolgt die Zeitaufzeichnung auf eine Minute genau, sofern nicht anders angegeben, |

|

— |

erfolgt die Aufzeichnung des Kilometerstands auf einen Kilometer genau, |

|

— |

erfolgt die Geschwindigkeitsaufzeichnung auf 1 km/h genau. |

073

Die im Massenspeicher gespeicherten Daten dürfen durch eine Unterbrechung der externen Stromversorgung von weniger als 12 Monaten unter Bauartgenehmigungsbedingungen nicht beeinträchtigt werden.

074

Das Kontrollgerät muss in seinem Massenspeicher Folgendes implizit oder explizit aufzeichnen und speichern können:

12.1. Gerätekenndaten

12.1.1. Kenndaten der Fahrzeugeinheit

075

Das Kontrollgerät muss in seinem Massenspeicher folgende Kenndaten der Fahrzeugeinheit speichern können:

|

— |

Name des Herstellers, |

|

— |

Anschrift des Herstellers, |

|

— |

Teilnummer, |

|

— |

Seriennummer, |

|

— |

Softwareversionsnummer, |

|

— |

Installationsdatum der Softwareversion, |

|

— |

Herstellungsjahr, |

|

— |

Bauartgenehmigungsnummer. |

076

Die Kenndaten der Fahrzeugeinheit werden von deren Hersteller aufgezeichnet und dauerhaft gespeichert; eine Ausnahme bildet die softwarebezogenen Daten sowie die Bauartgenehmigungsnummer, die bei einer Aktualisierung der Software verändert werden dürfen.

12.1.2. Kenndaten des Weg- und/oder Geschwindigkeitsgebers

077

Der Weg- und/oder Geschwindigkeitsgeber muss in seinem Speicher folgende Kenndaten speichern können:

|

— |

Name des Herstellers, |

|

— |

Teilnummer, |

|

— |

Seriennummer, |

|

— |

Bauartgenehmigungsnummer, |

|

— |

Bezeichner der eingebetteten Sicherheitskomponenten (z. B. Teilnummer des internen Chips/Prozessors), |

|

— |

Betriebssystembezeichner (z. B. Softwareversionsnummer). |

078

Die Kenndaten des Weg- und/oder Geschwindigkeitsgebers werden von dessen Hersteller aufgezeichnet und dauerhaft gespeichert.

079

Die Fahrzeugeinheit muss in ihrem Massenspeicher folgende Kenndaten des derzeit gekoppelten Weg- und/oder Geschwindigkeitsgebers speichern können:

|

— |

Seriennummer, |

|

— |

Bauartgenehmigungsnummer, |

|

— |

erstes Koppelungsdatum. |

12.2. Sicherheitselemente

080

Das Kontrollgerät muss die folgenden Sicherheitselemente speichern können:

|

— |

den europäischen öffentlichen Schlüssel, |

|

— |

das Zertifikat des Mitgliedstaates, |

|

— |

das Gerätezertifikat, |

|

— |

den privaten Geräteschlüssel. |

Die Sicherheitselemente des Kontrollgeräts werden vom Hersteller der Fahrzeugeinheit in das Gerät eingefügt.

12.3. Einsteck- und Entnahmedaten der Fahrerkarte

081

Bei jedem Einsteck-/Entnahmevorgang einer Fahrer- oder Werkstattkarte registriert und speichert das Kontrollgerät folgende Daten in seinem Massenspeicher:

|

— |

Name und Vorname(n) des Karteninhabers in der auf der Karte gespeicherten Form, |

|

— |

Kartennummer, ausstellender Mitgliedstaat und Ablauf der Gültigkeit in der auf der Karte gespeicherten Form, |

|

— |

Datum und Uhrzeit des Einsteckens, |

|

— |

Kilometerstand beim Einstecken der Karte, |

|

— |

Steckplatz, in den die Karte eingesetzt wurde, |

|

— |

Datum und Uhrzeit der Entnahme, |

|

— |

Kilometerstand bei Entnahme der Karte, |

|

— |

folgende Informationen über das zuvor vom Fahrer benutzte Fahrzeug in der auf der Karte gespeicherten Form:

|

|

— |

Merker zur Angabe, ob der Karteninhaber beim Einstecken Tätigkeiten manuell eingegeben hat oder nicht. |

082

Die Speicherdauer dieser Daten im Massenspeicher muss mindestens 365 Tage betragen können.

083

Ist die Speicherkapazität erschöpft, werden die ältesten Daten durch neue überschrieben.

12.4. Fahrertätigkeitsdaten

084

Bei jedem Wechsel der Tätigkeit des Fahrers und/oder zweiten Fahrers und/oder bei jedem Wechsel des Status der Fahrzeugführung und/oder bei jedem Einstecken bzw. jeder Entnahme einer Fahrer- oder Werkstattkarte wird im Massenspeicher des Kontrollgeräts aufgezeichnet und gespeichert:

|

— |

der Status der Fahrzeugführung (TEAM, EINMANNBETRIEB) |

|

— |

der Steckplatz (FAHRER, ZWEITER FAHRER) |

|

— |

der Kartenstatus im jeweiligen Steckplatz (EINGESTECKT, NICHT EINGESTECKT) (siehe Anmerkung) |

|

— |

die Tätigkeit (LENKEN, BEREITSCHAFT, ARBEIT, UNTERBRECHUNG/RUHE) |

|

— |

Datum und Uhrzeit des Wechsels. |

Anmerkung: EINGESTECKT bedeutet, dass eine gültige Fahrer- oder Werkstattkarte im Steckplatz eingesetzt ist. NICHT EINGESTECKT bedeutet das Gegenteil, d. h. es ist keine gültige Fahrer- oder Werkstattkarte eingesetzt (z. B. ist eine Unternehmenskarte oder keine Karte eingesteckt).

Anmerkung: Vom Fahrer manuell eingegebene Tätigkeitsdaten werden im Massenspeicher nicht aufgezeichnet.

085

Die Speicherdauer der Fahrertätigkeitsdaten im Massenspeicher muss mindestens 365 Tage betragen können.

086

Ist die Speicherkapazität erschöpft, werden die ältesten Daten durch neue überschrieben.

12.5. Ort des Beginns und/oder des Endes des Arbeitstages

087

Gibt ein Fahrer oder zweiter Fahrer den Ort des Beginns und/oder Endes des Arbeitstages ein, wird im Massenspeicher des Kontrollgeräts Folgendes aufgezeichnet und gespeichert:

|

— |

gegebenenfalls die Nummer der (Zweit-)Fahrerkarte und den ausstellenden Mitgliedstaat, |

|

— |

Datum und Uhrzeit der Eingabe (oder Datum und Uhrzeit, auf die sich die Eingabe bezieht, wenn die Eingabe während des manuellen Eingabevorgangs erfolgt), |

|

— |

Art der Eingabe (Beginn oder Ende, Eingabebedingung), |

|

— |

eingegebenes Land und eingegebene Region, |

|

— |

Kilometerstand. |

088

Die Speicherdauer der Anfangs- und/oder Enddaten des Arbeitstages im Massenspeicher muss mindestens 365 Tage betragen können (unter der Annahme, dass ein Fahrer zwei Datensätze pro Tag eingibt).

089

Ist die Speicherkapazität erschöpft, werden die ältesten Daten durch neue überschrieben.

12.6. Kilometerstandsdaten

090

Das Kontrollgerät registriert in seinem Massenspeicher an jedem Kalendertag um Mitternacht den Kilometerstand des Fahrzeugs und das dazugehörige Datum.

091

Die Speicherdauer des mitternächtlichen Kilometerstands im Massenspeicher muss mindestens 365 Tage betragen können.

092

Ist die Speicherkapazität erschöpft, werden die ältesten Daten durch neue überschrieben.

12.7. Detaillierte Geschwindigkeitsdaten

093

Das Kontrollgerät registriert und speichert in seinem Massenspeicher zu jeder Sekunde mindestens der letzten 24 Stunden, in denen sich das Fahrzeug bewegt hat, die Momentangeschwindigkeit des Fahrzeugs mit den dazugehörigen Datums- und Uhrzeitangaben.

12.8. Ereignisdaten

Im Sinne dieses Unterabsatzes erfolgt die Zeitaufzeichnung auf 1 Sekunde genau.

094

Bei jedem festgestellten Ereignis registriert und speichert das Kontrollgerät die folgenden Daten entsprechend den nachfolgend aufgeführten Speicherungsvorschriften:

|

Ereignis |

Speicherungsvorschriften |

Je Ereignis aufzuzeichnende Daten |

||||||||||||||||||

|

Kartenkonflikt |

|

|

||||||||||||||||||

|

Lenken ohne geeignete Karte |

|

|

||||||||||||||||||

|

Einstecken der Karte während des Lenkens |

|

|

||||||||||||||||||

|

Letzter Vorgang nicht korrekt abgeschlossen |

|

|

||||||||||||||||||

|

Geschwindigkeitsüberschreitung (10) |

|

|

||||||||||||||||||

|

Unterbrechung der Stromversorgung (11) |

|

|

||||||||||||||||||

|

Datenfehler Weg und Geschwindigkeit |

|

|

||||||||||||||||||

|

Versuch Sicherheitsverletzung |

|

|

12.9. Störungsdaten

Im Sinne dieses Unterabsatzes erfolgt die Zeitaufzeichnung auf 1 Sekunde genau.

096

Bei jeder festgestellten Störung muss das Kontrollgerät versuchen, die folgenden Daten entsprechend den nachfolgend aufgeführten Speicherungsvorschriften aufzuzeichnen und zu speichern:

|

Störung |

Speicherungsvorschriften |

Je Störung aufzuzeichnende Daten |

||||||||||||

|

Kartenfehlfunktion |

|

|

||||||||||||

|

Kontrollgerätstörung |

|

|

12.10. Kalibrierungsdaten

097

Das Kontrollgerät registriert und speichert in seinem Massenspeicher Daten in Bezug auf:

|

— |

bekannte Kalibrierungsparameter zum Zeitpunkt der Aktivierung, |

|

— |

seine erste Kalibrierung nach der Aktivierung, |

|

— |

seine erste Kalibrierung im derzeitigen Fahrzeug (identifiziert anhand von dessen Fahrzeugidentifizierungsnummer) |

|

— |

die 5 jüngsten Kalibrierungen (erfolgen an einem Kalendertag mehrere Kalibrierungen, ist nur die letzte des Tages zu speichern). |

098

Zu den einzelnen Kalibrierungen sind folgende Daten zu speichern:

|

— |

Zweck der Kalibrierung (Aktivierung, Ersteinbau, Einbau, regelmäßige Nachprüfung) |

|

— |

Name und Anschrift der Werkstatt, |

|

— |

Werkstattkartennummer, ausstellender Mitgliedstaat und Ablauf der Gültigkeit der Karte, |

|

— |

Fahrzeugkennung, |

|

— |

aktualisierte und bestätigte Parameter: Wegdrehzahl (w), Kontrollgerätkonstante (k), tatsächlicher Reifenumfang (l), Reifengröße, Einstellung des Geschwindigkeitsbegrenzers, Kilometerstand (alt und neu), Datum und Uhrzeit (alte und neue Werte). |

099

Der Weg- und/oder Geschwindigkeitsgeber registriert und speichert in seinem Speicher die folgenden Installationsdaten:

|

— |

erste Koppelung mit einer Fahrzeugeinheit (Datum, Uhrzeit, FE-Bauartgenehmigungsnummer, FE-Seriennummer), |

|

— |

letzte Koppelung mit einer Fahrzeugeinheit (Datum, Uhrzeit, FE-Bauartgenehmigungsnummer, FE-Seriennummer). |

12.11. Zeiteinstellungsdaten

100

Das Kontrollgerät registriert und speichert in seinem Massenspeicher Daten in Bezug auf:

|

— |

die jüngste Zeiteinstellung, |

|

— |

die 5 größten Zeiteinstellungen seit der letzten Kalibrierung, |

ausgeführt in der Betriebsart Kalibrierung und nicht im Rahmen einer normalen Kalibrierung (Begriffsbestimmung f).

101

Zu den einzelnen Zeiteinstellungen sind folgende Daten zu speichern:

|

— |

Datum und Uhrzeit, alter Wert, |

|

— |

Datum und Uhrzeit, neuer Wert, |

|

— |

Name und Anschrift der Werkstatt, |

|

— |

Werkstattkartennummer, ausstellender Mitgliedstaat und Ablauf der Gültigkeit der Karte. |

12.12. Kontrolldaten

102

Das Kontrollgerät registriert und speichert in seinem Massenspeicher folgende Daten in Bezug auf die 20 jüngsten Kontrollen:

|

— |

Datum und Uhrzeit der Kontrolle, |

|

— |

Kontrollkartennummer und ausstellender Mitgliedstaat, |

|

— |

Art der Kontrolle (Anzeigen und/oder Drucken und/oder Herunterladen von der Fahrzeugeinheit und/oder Herunterladen von der Karte). |

103

Beim Herunterladen sind zudem die ältesten und die jüngsten heruntergeladenen Tage aufzuzeichnen.

12.13. Unternehmenssperrdaten

104

Das Kontrollgerät registriert und speichert in seinem Massenspeicher folgende Daten in Bezug auf die 20 jüngsten Unternehmenssperren:

|

— |

Sperrung (Lock-in ) — Datum und Uhrzeit, |

|

— |

Entsperrung (Lock-out ) — Datum und Uhrzeit, |

|

— |

Unternehmenskartennummer und ausstellender Mitgliedstaat, |

|

— |

Name und Anschrift des Unternehmens. |

12.14. Erfassen des Herunterladens

105

Das Kontrollgerät registriert und speichert in seinem Massenspeicher in Bezug auf das letzte Herunterladen vom Massenspeicher auf externe Datenträger in den Betriebsarten Unternehmen oder Kalibrierung folgende Daten:

|

— |

Datum und Uhrzeit des Herunterladens, |

|

— |

Unternehmens- oder Werkstattkartennummer und ausstellender Mitgliedstaat, |

|

— |

Name des Unternehmens oder der Werkstatt. |

12.15. Daten zu spezifischen Bedingungen

105a

Das Kontrollgerät registriert und speichert in seinem Massenspeicher folgende Daten in Bezug auf spezifische Bedingungen:

|

— |

Datum und Uhrzeit des Eintrags, |

|

— |

Art der spezifischen Bedingung. |

105b

Die Speicherdauer der Daten zu spezifischen Bedingungen im Massenspeicher muss mindestens 365 Tage betragen können (unter der Annahme, dass pro Tag eine Bedingung ein- und ausgeschaltet wird). Ist die Speicherkapazität erschöpft, werden die ältesten Daten durch neue überschrieben.

13. Auslesen von Daten aus Kontrollgerätkarten

106

Das Kontrollgerät muss aus Kontrollgerätkarten die erforderlichen Daten

|

— |

zur Identifizierung der Kartenart, des Karteninhabers, des zuvor genutzten Fahrzeugs, des Datums und der Uhrzeit der letzten Kartenentnahme und der zu jenem Zeitpunkt gewählten Tätigkeit, |

|

— |

zur Kontrolle des korrekten Abschlusses des letzten Kartenvorgangs, |

|

— |

zur Berechnung der ununterbrochenen Lenkzeit, der kumulativen Pausenzeit und der kumulierten Lenkzeit für die vorangegangene und für die laufende Woche, |

|

— |

zur Anfertigung von Ausdrucken von auf einer Fahrerkarte aufgezeichneten Daten, |

|

— |

zum Herunterladen einer Fahrerkarte auf externe Datenträger |

auslesen können.

107

Bei einem Lesefehler verwendet das Kontrollgerät maximal dreimal erneut den gleichen Lesebefehl. Schlagen alle Versuche fehl, wird die Karte für fehlerhaft und ungültig erklärt.

14. Aufzeichnung und Speicherung von Daten auf Kontrollgerätkarten

108

Sofort nach dem Einstecken der Karte stellt das Kontrollgerät die ‚Kartenvorgangsdaten‛ auf der Fahrer- oder Werkstattkarte ein.

109

Das Kontrollgerät aktualisiert die auf gültigen Fahrer-, Werkstatt- und/oder Kontrollkarten gespeicherten Daten mit sämtlichen erforderlichen Daten, die für den Karteninhaber und für den Zeitraum, in dem die Karte eingesteckt ist, relevant sind. Die auf diesen Karten gespeicherten Daten sind in Kapitel IV spezifiziert.

109a

Das Kontrollgerät aktualisiert die auf gültigen Fahrer- und Werkstattkarten gespeicherten Fahrertätigkeits- und Ortsdaten (gemäß Kapitel IV.5.2.5 und 5.2.6) mit Tätigkeits- und Ortsdaten, die vom Karteninhaber manuell eingegeben werden.

110

Die Aktualisierung der Kontrollgerätkarten erfolgt so, dass bei Bedarf und unter Berücksichtigung der Speicherkapazität der Karte die jeweils ältesten Daten durch die jüngsten Daten ersetzt werden.

111

Bei einem Schreibfehler verwendet das Kontrollgerät maximal dreimal erneut den gleichen Schreibbefehl. Schlagen alle Versuche fehl, wird die Karte für fehlerhaft und ungültig erklärt.

112

Vor der Entnahme einer Fahrerkarte und nach Speicherung aller relevanten Daten auf der Karte setzt das Kontrollgerät alle ‚Kartenvorgangsdaten‛ zurück.

15. Anzeige

113

Die Anzeige enthält mindestens 20 Zeichen.

114

Die Mindesthöhe der Zeichen beträgt 5 mm und die Mindestbreite 3,5 mm.

114a

Die Anzeige unterstützt die Zeichensätze Latin-1 und Griechisch gemäß ISO 8859, Teil 1 und 7, spezifiziert in Anlage 1 Kapitel 4 ‚Zeichensätze‛. Die Anzeige kann vereinfachte Zeichen verwenden (z. B. können mit Akzent versehene Zeichen ohne Akzent oder Kleinbuchstaben als Großbuchstaben dargestellt werden).

115

Die Anzeige ist mit einer blendfreien Beleuchtung auszustatten.

116

Die in der Anzeige dargestellten Zeichen müssen von außerhalb des Kontrollgeräts gut sichtbar sein.

117

Vom Kontrollgerät müssen folgende Daten angezeigt werden können:

|

— |

Standarddaten, |

|

— |

Warndaten, |

|

— |

Menüzugangsdaten, |

|

— |

andere von einem Benutzer angeforderte Daten. |

Vom Kontrollgerät können zusätzliche Informationen angezeigt werden, sofern sie von den vorstehend verlangten Informationen deutlich unterscheidbar sind.

118

Die Anzeige des Kontrollgeräts verwendet die in Anlage 3 aufgeführten Piktogramme oder Piktogrammkombinationen. Es können auch zusätzliche Piktogramme oder Kombinationen angezeigt werden, sofern sie sich deutlich von den genannten Piktogrammen und Kombinationen unterscheiden.

119

Die Anzeige muss sich bei fahrendem Fahrzeug stets im eingeschalteten Zustand befinden.

120

Das Kontrollgerät kann eine manuelle oder automatische Abschaltvorrichtung für die Anzeige aufweisen, wenn sich das Fahrzeug nicht in Fahrt befindet.

Das Anzeigeformat ist in Anlage 5 spezifiziert.

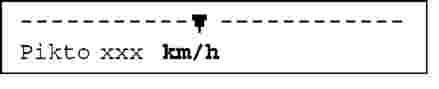

15.1. Standardanzeige

121

Wenn keine anderen Informationen angezeigt werden müssen, sind vom Kontrollgerät standardmäßig folgende Angaben anzuzeigen:

|

— |

die Ortszeit (UTC + Einstellung durch den Fahrer), |

|

— |

die Betriebsart, |

|

— |

die derzeitige Tätigkeit des Fahrers und die derzeitige Tätigkeit des zweiten Fahrers, |

|

— |

Informationen zum Fahrer:

|

|

— |

Informationen zum zweiten Fahrer:

|

122

Die Anzeige von Daten zu den Fahrern muss klar, deutlich und eindeutig sein. Lassen sich Fahrer- und Zweitfahrerinformationen nicht gleichzeitig anzeigen, zeigt das Kontrollgerät standardmäßig die Informationen zum Fahrer und ermöglicht dem Benutzer, auf die Anzeige der Informationen zum zweiten Fahrer umzuschalten.

123

Lässt die Anzeigebreite eine ständige Anzeige der Betriebsart nicht zu, zeigt das Kontrollgerät bei Betriebsartwechsel die neue Betriebsart kurz an.

124

Beim Einstecken der Karte wird der Name des Karteninhabers kurz angezeigt.

124a

Ist die Bedingung ‚KONTROLLGERÄT NICHT ERFORDERLICH‛ eingeschaltet, muss die Standardanzeige das entsprechende Piktogramm aufweisen (es ist zulässig, dass die aktuelle Fahrertätigkeit nicht gleichzeitig angezeigt wird).

15.2. Warnanzeige

125

Das Kontrollgerät zeigt Warninformationen vorrangig unter Verwendung der Piktogramme gemäß Anlage 3 an, die gegebenenfalls durch zahlencodierte Informationen ergänzt werden. Darüber hinaus kann zusätzlich eine textliche Beschreibung der Warnung in der Muttersprache des Fahrers erfolgen.

15.3. Menübedienung

126

Das Kontrollgerät stellt die erforderlichen Befehle über eine geeignete Menüstruktur bereit.

15.4. Sonstige Anzeigen

127

Nach Bedarf müssen sich folgende Anzeigen auswählen lassen:

|

— |

Datum und Uhrzeit in UTC, |

|

— |

Betriebsart (wenn nicht ständig angezeigt), |

|

— |

ununterbrochene Lenkzeit und kumulative Pausenzeit des Fahrers, |

|

— |

ununterbrochene Lenkzeit und kumulative Pausenzeit des zweiten Fahrers, |

|

— |

kumulierte Lenkzeit des Fahrers für die Vorwoche und die laufende Woche, |

|

— |

kumulierte Lenkzeit des zweiten Fahrers für die Vorwoche und die laufende Woche, |

|

— |

der Inhalt der sechs Ausdrucke im gleichen Format wie die Ausdrucke selbst. |

128

Die Anzeige des Ausdruckinhalts erfolgt sequentiell, Zeile für Zeile. Beträgt die Anzeigebreite weniger als 24 Zeichen, erhält der Benutzer die vollständige Information durch ein geeignetes Mittel (mehrere Zeilen, Rollen usw.). Für handschriftliche Einträge vorgesehene Ausdruckzeilen brauchen nicht angezeigt zu werden.

16. Drucken

129

Das Kontrollgerät muss Informationen aus seinem Massenspeicher und/oder von Kontrollgerätkarten anhand der folgenden sechs Ausdrucke drucken können:

|

— |

täglicher Ausdruck Fahrertätigkeiten von der Karte, |

|

— |

täglicher Ausdruck Fahrertätigkeiten von der Fahrzeugeinheit, |

|

— |

Ausdruck Ereignisse und Störungen von der Karte, |

|

— |

Ausdruck Ereignisse und Störungen von der Fahrzeugeinheit, |

|

— |

Ausdruck Technische Daten, |

|

— |

Ausdruck Geschwindigkeitsüberschreitung. |

Genaue Angaben zu Format und Inhalt dieser Ausdrucke sind in Anlage 4 enthalten.

Am Ende der Ausdrucke können zusätzliche Daten bereitgestellt werden.

Vom Kontrollgerät können auch zusätzliche Ausdrucke bereitgestellt werden, sofern sie von den vorgenannten sechs Ausdrucken deutlich unterscheidbar sind.

130

Der ‚tägliche Ausdruck Fahrertätigkeiten von der Karte‛ und der ‚Ausdruck Ereignisse und Störungen von der Karte‛ dürfen verfügbar sein, wenn eine Fahrerkarte oder eine Werkstattkarte in das Kontrollgerät eingesetzt sind. Das Kontrollgerät muss die auf der betreffenden Karten gespeicherten Daten vor Beginn des Ausdrucks aktualisieren.

131

Zur Herstellung des ‚täglichen Ausdrucks Fahrertätigkeiten von der Karte‛ und des ‚Ausdrucks Ereignisse und Störungen von der Karte‛

|

— |

wählt das Kontrollgerät entweder automatisch die Fahrerkarte oder die Werkstattkarte, wenn nur eine dieser Karten eingesetzt ist, |

|

— |

oder ermöglicht einen Befehl zur Auswahl der Quellenkarte oder zur Auswahl der Karte im Fahrersteckplatz, wenn beide Kartenarten im Kontrollgerät eingesetzt sind. |

132

Der Drucker muss 24 Zeichen pro Zeile drucken können.

133

Die Mindesthöhe der Zeichen beträgt 2,1 mm und die Mindestbreite 1,5 mm.

133a

Der Drucker unterstützt die Zeichensätze Latin-1 und Griechisch gemäß ISO 8859, Teil 1 und 7, spezifiziert in Anlage 1 Kapitel 4 ‚Zeichensätze‛.

134

Drucker müssen von ihrer Auslegung her diese Ausdrucke mit einem Auflösungsniveau liefern, das Missverständnisse beim Lesen ausschließt.

135

Die Abmessungen der Ausdrucke und die Eintragungen auf den Ausdrucken dürfen unter normalen Feuchtigkeits- (10 bis 90 %) und Temperaturbedingungen keinerlei Veränderungen unterliegen.

136

Auf dem vom Kontrollgerät verwendeten Papier sind das Prüfzeichen und der Typ/die Typen des Kontrollgeräts anzugeben, mit denen es eingesetzt werden kann. Die Ausdrucke müssen unter normalen Aufbewahrungsbedingungen hinsichtlich Lichtintensität, Feuchtigkeit und Temperatur mindestens ein Jahr lang deutlich lesbar und identifizierbar bleiben.

137

Es muss möglich sein, auf diesen Ausdrucken zusätzliche manuelle Eintragungen wie die Unterschrift des Fahrers vorzunehmen.

138

Tritt während des Druckens das Ereignis ‚Kein Papier‛ auf, startet das Kontrollgerät nach dem Nachladen des Papiers den Druckvorgang vom Anfang des Ausdrucks oder setzt den Druck fort, wobei ein eindeutiger Hinweis auf den zuvor gedruckten Teil erfolgt.

17. Warnungen

139

Bei Feststellung eines Ereignisses und/oder einer Störung erhält der Fahrer vom Kontrollgerät ein Warnsignal.

140

Die Warnung für das Ereignis Unterbrechung der Stromversorgung kann bis zur Wiederherstellung der Stromversorgung aufgeschoben werden.

141

Das Kontrollgerät warnt den Fahrer 15 Minuten vor dem Zeitpunkt sowie zum Zeitpunkt der Überschreitung von 4 Std. 30 Min. ununterbrochener Lenkzeit.

142

Die Warnungen erfolgen optisch. Zusätzlich zu optischen können auch akustische Warnsignale abgegeben werden.

143

Optische Warnungen müssen für den Benutzer eindeutig erkennbar sein, sich im Sichtfeld des Fahrers befinden und sowohl am Tage als auch in der Nacht deutlich lesbar sein.

144

Optische Warnungen können in das Kontrollgerät eingebaut oder gerätefern installiert sein.

145

Im letzteren Fall erfolgt die Kennzeichnung mit einem ‚T‛-Symbol und in der Farbe gelb oder orange.

146

Die Warnsignale haben eine Dauer von mindestens 30 Sekunden, sofern sie nicht vom Benutzer durch Betätigen einer Taste am Kontrollgerät bestätigt werden. Mit dieser ersten Bestätigung darf die im nächsten Absatz angeführte Anzeige des Grundes für die Warnung nicht gelöscht werden.

147

Der Grund für die Warnung wird am Kontrollgerät angezeigt und bleibt so lange sichtbar, bis der Benutzer ihn mit einer bestimmten Taste oder mit einem bestimmten Befehl über das Kontrollgerät bestätigt.

148

Es können zusätzliche Warnsignale abgegeben werden, solange sie bei den Fahrern zu keinen Verwechslungen mit den vorstehend festgelegten Warnsignalen führen.

18. Herunterladen von Daten auf externe Datenträger

149

Das Kontrollgerät muss bei Bedarf über den Anschluss zum Kalibrieren/Herunterladen Daten aus seinem Massenspeicher oder von einer Fahrerkarte an externe Speichermedien herunterladen können. Das Kontrollgerät muss die auf der betreffenden Karte gespeicherten Daten vor Beginn des Ausdrucks aktualisieren.

150

Zusätzlich und als optionales Leistungsmerkmal kann das Kontrollgerät in jeder Betriebsart Daten über einen anderen Anschluss an ein über diesen Anschluss authentisiertes Unternehmen herunterladen. In diesem Fall gelten für das Herunterladen die Datenzugriffsrechte der Betriebsart Unternehmen.

151

Beim Herunterladen dürfen gespeicherte Daten weder verändert noch gelöscht werden.

Die elektrische Schnittstelle des Anschlusses zum Kalibrieren/Herunterladen ist in Anlage 6 spezifiziert.

Die Protokolle zum Herunterladen sind in Anlage 7 spezifiziert.

19. Datenausgabe an externe Zusatzgeräte

152

Wenn am Kontrollgerät keine Funktion für die Anzeige der Geschwindigkeit und/oder des Kilometerstands gegeben ist, stellt das Kontrollgerät (ein) Ausgangssignal(e) für die Anzeige der Fahrzeuggeschwindigkeit und/oder für die vom Fahrzeug insgesamt zurückgelegte Wegstrecke zur Verfügung.

153

Die Fahrzeugeinheit muss darüber hinaus zur Ausgabe der folgenden Daten über eine geeignete dedizierte serielle Verbindung unabhängig von einer optionalen CAN-Busverbindung (ISO 11898 Straßenfahrzeuge — Austausch digitaler Informationen — Controller Area Network (CAN) für hohe Übertragungsraten) in der Lage sein, so dass deren Verarbeitung durch andere im Fahrzeug installierte elektronische Geräte möglich ist:

|

— |

aktuelle(s) Datum und Uhrzeit in UTC, |

|

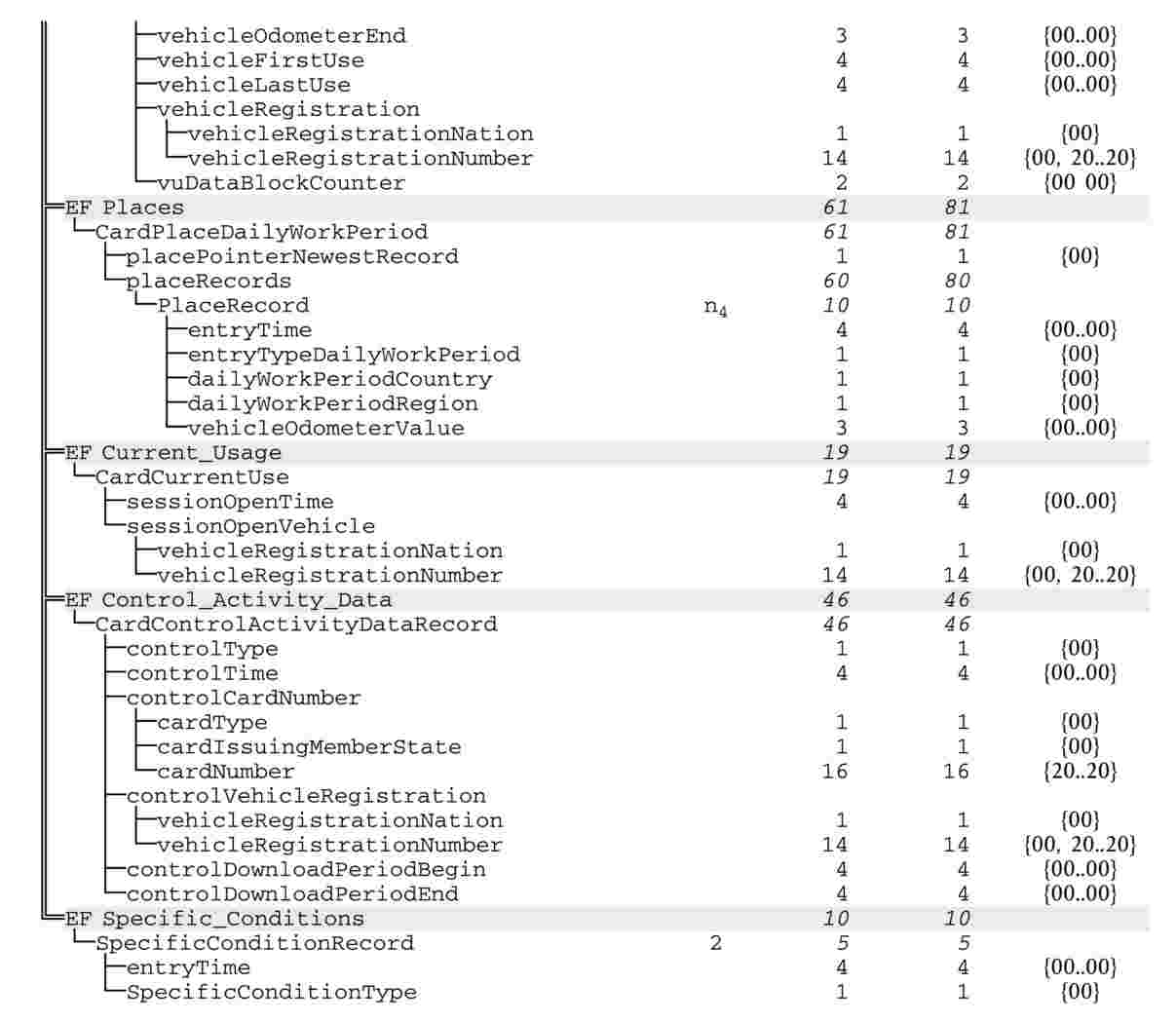

— |