|

35)

|

I tillæg 9 foretages følgende ændringer:

|

a)

|

Indholdsfortegnelsen, afsnit 6, affattes således:

|

»6

|

PRØVNING AF EKSTERNT UDSTYR TIL FJERNKOMMUNIKATION«.

|

|

|

b)

|

Afsnit 1.1, første led, affattes således:

|

»—

|

en sikkerhedsattestering baseret på fælles kriterier efter et sikkerhedsmål, som er i fuld overensstemmelse med tillæg 10 til dette bilag«.

|

|

|

c)

|

I punkt 2 affattes tabellen om funktionsprøver for køretøjsenheder således:

|

»Nr.

|

Prøve

|

Beskrivelse

|

Tilknyttede krav

|

|

1

|

Administrativ undersøgelse

|

|

1.1

|

Dokumentation

|

Dokumentationens korrekthed

|

|

|

1.2

|

Fabrikantens prøvningsresultater

|

Resultater af fabrikantens prøvning, udført med kombination.

Eftervisning på papir

|

88, 89,91

|

|

2

|

Eftersyn

|

|

2.1

|

Overensstemmelse med dokumentationen

|

|

|

2.2

|

Identifikation/mærkning

|

224 til 226

|

|

2.3

|

Materialer

|

219 til 223

|

|

2.4

|

Plombering

|

398, 401 til 405

|

|

2.5

|

Eksterne grænseflader

|

|

|

3

|

Funktionsprøver

|

|

3.1

|

Ydede funktioner

|

02, 03, 04, 05, 07, 382

|

|

3.2

|

Funktionsmåder

|

09 to 11*, 134, 135

|

|

3.3

|

Funktioner og ret til dataadgang

|

12* 13*, 382, 383, 386 til 389

|

|

3.4

|

Overvågning af isætning og udtagning af kort

|

15, 16, 17, 18, 19*, 20*, 134

|

|

3.5

|

Måling af hastighed og tilbagelagt afstand

|

21 til 31

|

|

3.6

|

Tidsmåling (prøvning udført ved 20 °C)

|

38 til 43

|

|

3.7

|

Overvågning af føreraktiviteter

|

44 til 53, 134

|

|

3.8

|

Overvågning af kørestatus

|

54, 55, 134

|

|

3.9

|

Manuel indlæsning

|

56 til 62

|

|

3.10

|

Forvaltning af virksomhedslåse

|

63 til 68

|

|

3.11

|

Overvågning af kontrolaktiviteter

|

69, 70

|

|

3.12

|

Detektion af hændelser og/eller fejl

|

71 til 88, 134

|

|

3.13

|

Identifikationsdata for apparat

|

93*, 94*, 97, 100

|

|

3.14

|

Data vedrørende isætning og udtagning af førerkort

|

102* til 104*

|

|

3.15

|

Føreraktivitetsdata

|

105* til 107*

|

|

3.16

|

Data om steder og positioner

|

108* til 112*

|

|

3.17

|

Kilometertællerdata

|

113* til 115*

|

|

3.18

|

Detaljerede hastighedsdata

|

116*

|

|

3.19

|

Data vedrørende hændelser

|

117*

|

|

3.20

|

Data vedrørende fejl

|

118*

|

|

3.21

|

Kalibreringsdata

|

119* til 121*

|

|

3.22

|

Tidsjusteringsdata

|

124*, 125*

|

|

3.23

|

Kontrolaktivitetsdata

|

126*, 127*

|

|

3.24

|

Data vedrørende virksomhedslåse

|

128*

|

|

3.25

|

Data vedrørende dataoverførselsaktivitet

|

129*

|

|

3.26

|

Data vedrørende særlige omstændigheder

|

130*, 131*

|

|

3.27

|

Registrering og lagring på takografkort

|

136, 137, 138*, 139*, 141*, 142, 143

144, 145, 146*, 147*, 148*, 149, 150

|

|

3.28

|

Visning på skærm

|

90, 134,

151 til 168,

PIC_001, DIS_001

|

|

3.29

|

Trykning

|

90, 134,

169 to 181, PIC_001, PRT_001 to PRT_014

|

|

3.30

|

Advarsel

|

134, 182 til 191,

PIC_001

|

|

3.31

|

Dataoverførsel til eksterne medier

|

90, 134, 192 til 196

|

|

3.32

|

Fjernkommunikation i forbindelse med målrettede vejsidekontroller

|

197 til 199

|

|

3.33

|

Udlæsning af data til supplerende eksterne enheder

|

200, 201

|

|

3.34

|

Kalibrering

|

202 til 206*, 383, 384, 386 til 391

|

|

3.35

|

Kalibreringskontrol ved vejsiden

|

207 til 209

|

|

3.36

|

Tidsjustering

|

210 til 212*

|

|

3.37

|

Fravær af forstyrrelse af ekstra funktioner

|

06, 425

|

|

3.38

|

Grænseflade til bevægelsesføler

|

02, 122

|

|

3.39

|

Eksternt GNSS-udstyr

|

03, 123

|

|

3.40

|

Det kontrolleres, at køretøjsenheden detekterer, registrerer og lagrer den/de hændelse(er) og/eller den/de fejl, som køretøjsenhedsfabrikanten har defineret, hvis en samparret bevægelsesføler reagerer på magnetiske felter, som forstyrrer køretøjets bevægelsesregistrering.

|

217

|

|

3.41

|

Krypteringsprogram og standardiserede domæneparametre

|

CSM_48, CSM_50

|

|

4

|

Miljøprøver

|

|

4.1

|

Temperatur

|

Funktionaliteten eftervises gennem:

|

|

Prøvning i overensstemmelse med ISO 16750-4, kapitel 5.1.1.2: Funktionsprøve ved lav temperatur (72 timer ved – 20 °C)

|

|

|

For denne prøve henvises til IEC 60068-2-1: Environmental testing — Part 2-1: Tests — Test A: Cold

|

|

|

Test i overensstemmelse med ISO 16750-4: kapitel 5.1.2.2: High temperature operation test (72 timer ved 70 °C)

|

|

|

For denne prøve henvises til IEC 60068-2-2: Basic environmental testing procedures; part 2: tests; tests B: dry heat

|

|

|

Test i overensstemmelse med ISO 16750-4: kapitel 5.3.2: Rapid change of temperature with specified transition duration (– 20°C/70 °C, 20 cycles, dwell time 2h at each temperature)

Et reduceret sæt prøvninger (af dem, som foreskrives i denne tabels punkt 3) kan udføres ved den lave temperatur, den høje temperatur og med gennemgang af temperaturcyklusserne

|

|

213

|

|

4.2

|

Fugtighed

|

Det eftervises, at køretøjsenheden kan modstå en cyklisk fugtighedsprøve (varmeprøve) ved gennemgang af IEC 60068-2-30, prøve Db, seks 24 timers cyklusser, hvor hver temperatur varierer fra + 25 °C til + 55 °C, og hvor den relative fugtighed er 97 % ved + 25 °C og 93 % ved + 55 °C

|

214

|

|

4.3

|

Mekanisk masse

|

|

1.

|

Sinusvibrationer.

Det kontrolleres, at køretøjsenheden kan modstå sinusvibrationer med følgende egenskaber:

|

|

Konstant skift mellem 5 og 11 Hz: Topværdi 10 mm

|

|

|

konstant acceleration mellem 11 og 300 Hz: 5 g

|

|

|

Prøvning for dette krav sker med IEC 60068-2-6, prøve Fc, med en mindste prøvningsvarighed på 3 × 12 timer (12 timer for hver akse)

|

|

|

ISO 16750-3 kræver ikke en sinusvibrationsprøvning for enheder, der sidder i afkoblede førerhuse.

|

|

|

2.

|

Tilfældige vibrationer:

Test i overensstemmelse med ISO 16750-3: kapitel 4.1.2.8: Test VIII: Commercial vehicle, decoupled vehicle cab

Prøvning for tilfældige vibrationer, 10...2 000 Hz, kvadratisk middel, lodret: 21,3 m/s2, kvadratisk middel, langsgående: 11,8 m/s2, kvadratisk middel, tværgående: 13,1 m/s2, 3 akser, 32 timer pr. akse, herunder temperaturcyklus: – 20...70 °C.

For denne prøve henvises til IEC 60068-2-64: Environmental testing - Part 2-64: Tests - Test Fh: Vibration, broadband random and guidance -

|

|

3.

|

Stød:

mekanisk stød med 3 g halv-sinus i overensstemmelse med ISO 16750.

|

De ovenfor beskrevne prøvninger udføres på forskellige prøveeksemplarer af den afprøvede apparattype.

|

219

|

|

4.4

|

Beskyttelse mod vand og fremmedlegemer

|

Prøvning i overensstemmelse med ISO 20653: Road vehicles — Degree of protection (IP code) — Protection of electrical equipment against foreign objects, water and access (No change in parameters); Minimum value IP 40

|

220, 221

|

|

4.5

|

Overspændingsbeskyttelse

|

Det kontrolleres, at køretøjsenheden kan modstå en strømforsyning på:

|

24 V-udførelse

|

:

|

34 V ved + 40 °C 1 time

|

|

12 V-udførelse

|

:

|

17 V ved + 40 °C 1 time

|

(ISO 16750-2)

|

216

|

|

4.6

|

Beskyttelse mod omvendt polaritet

|

Det kontrolleres, at køretøjsenheden kan modstå polvending af strømforsyningen

(ISO 16750-2)

|

216

|

|

4.7

|

Kortslutningsbeskyttelse

|

Det kontrolleres, at ind- og udgangssignaler er beskyttet mod kortslutning til strømforsyningen og til stel

(ISO 16750-2)

|

216

|

|

5

|

Prøver for elektromagnetisk kompatibilitet

|

|

5.1

|

Strålingsemission og følsomhed

|

Overensstemmelse med ECE-regulativ R10

|

218

|

|

5.2

|

Elektrostatisk udladning

|

Overensstemmelse med ISO 10605:2008 +

Technical Corrigendum:2010 +

AMD1: 2014: +/– 4 kV for kontakt og +/– 8 kV for udladning i luften

|

218

|

|

5.3

|

Transient nedre ledningsoverførsel for strømforsyning

|

For 24 V-udførelse: overensstemmelse med ISO 7637-2 og ECE-regulativ nr. 10, rev. 3:

|

|

impuls 1a: Vs = – 450 V, Ri = 50 ohm

|

|

|

impuls 2 a: Vs = + 37 V, Ri = 2 ohm

|

|

|

impuls 2b: Vs = + 20 V, Ri = 0,05 ohm

|

|

|

impuls 3 a: Vs = – 150 V, Ri = 50 ohm

|

|

|

impuls 3b: Vs = + 150 V, Ri = 50 ohm

|

|

|

impuls 4: Vs = – 16 V Va = – 12 V t6 = 100 ms

|

|

|

impuls 5: Vs = + 120 V Ri = 2,2 ohm td = 250 ms

|

For 12 V-udførelse: overensstemmelse med ISO 7637-1 og ECE-regulativ nr. 10, rev. 3:

|

|

impuls 1: Vs = – 75 V, Ri = 10 ohm

|

|

|

impuls 2a: Vs = + 37 V, Ri = 2 ohm

|

|

|

impuls 2b: Vs = + 10 V, Ri = 0,05 ohm

|

|

|

impuls 3a: Vs = – 112 V, Ri = 50 ohm

|

|

|

impuls 3b: Vs = + 75 V, Ri = 50 ohm

|

|

|

impuls 4: Vs = – 6 V Va = – 5 V t6 = 15 ms

|

|

|

impuls 5: Vs = + 65 V, Ri = 3 ohm td = 100 ms

|

|

|

Impuls 5 skal kun afprøves for køretøjsenheder bestemt til montering i køretøjer uden ekstern fælles overbelastningsbeskyttelse

|

For så vidt angår overbelastningsbeskyttelse henvises til ISO 16750-2, 4. udgave, kapitel 4.6.4.

|

218«

|

|

|

d)

|

Afsnit 6 affattes således:

»6 PRØVNING AF EKSTERNT UDSTYR TIL FJERNKOMMUNIKATION

|

Nr.

|

Prøve

|

Beskrivelse

|

Tilknyttede krav

|

|

1.

|

Administrativ undersøgelse

|

|

1.1

|

Dokumentation

|

Dokumentationens korrekthed

|

|

|

2.

|

Eftersyn

|

|

2.1.

|

Overensstemmelse med dokumentationen

|

|

|

2.2.

|

Identifikation/mærkning

|

225, 226

|

|

2.3

|

Materialer

|

219 til 223

|

|

3.

|

Funktionsprøver

|

|

3.1

|

Fjernkommunikation i forbindelse med målrettede vejsidekontroller

|

4, 197 til 199

|

|

3.2

|

Registrering og lagring i datalager

|

91

|

|

3.3

|

Kommunikation med køretøjsenhed

|

Tillæg 14, krav DSC_66 til DSC_70, DSC_71 til DSC_76

|

|

4.

|

Miljøprøver

|

|

4.1

|

Temperatur

|

Funktionaliteten eftervises gennem:

|

|

Prøvning i overensstemmelse med ISO 16750-4, kapitel 5.1.1.2: Funktionsprøve ved lav temperatur (72 timer ved – 20 °C)

For denne prøve henvises til IEC 60068-2-1: Environmental testing — Part 2-1: Tests — Test A: Cold

|

|

|

Test i overensstemmelse med ISO 16750-4: kapitel 5.1.2.2: High temperature operation test (72 timer ved 70 °C)

For denne prøve henvises til IEC 60068-2-2: Basic environmental testing procedures; part 2: tests; tests B: dry heat

|

|

|

Test i overensstemmelse med ISO 16750-4: kapitel 5.3.2: Rapid change of temperature with specified transition duration (– 20 °C/70 °C, 20 cyklusser, holdetid 1 time ved hver temperatur)

Et reduceret sæt prøvninger (af dem, som foreskrives i denne tabels punkt 3) kan udføres ved den lave temperatur, den høje temperatur og med gennemgang af temperaturcyklusserne

|

|

213

|

|

4.2

|

Beskyttelse mod vand og fremmedlegemer

|

Prøvning i overensstemmelse med ISO 20653: Road vehicles — Degree of protection (IP code) — Protection of electrical equipment against foreign objects, water and access (targeted value IP40)

|

220, 221

|

|

5

|

Prøver for elektromagnetisk kompatibilitet

|

|

5.1

|

Strålingsemission og følsomhed

|

Overensstemmelse med ECE-regulativ R10

|

218

|

|

5.2

|

Elektrostatisk udladning

|

Overensstemmelse med ISO 10605:2008 + Technical Corrigendum:2010 + AMD1: 2014: +/– 4 kV for kontakt og +/– 8 kV for udladning i luften

|

218

|

|

5.3

|

Transient nedre ledningsoverførsel for strømforsyning

|

For 24 V-udførelse: overensstemmelse med ISO 7637-2 og ECE-regulativ nr. 10, rev. 3:

|

|

impuls 1a: Vs = – 450 V, Ri = 50 ohm

|

|

|

impuls 2 a: Vs = + 37 V, Ri = 2 ohm

|

|

|

impuls 2b: Vs = + 20 V, Ri = 0,05 ohm

|

|

|

impuls 3 a: Vs = – 150 V, Ri = 50 ohm

|

|

|

impuls 3b: Vs = + 150 V, Ri = 50 ohm

|

|

|

impuls 4: Vs = – 16 V Va = – 12 V t6 = 100 ms

|

|

|

impuls 5: Vs = + 120 V Ri = 2,2 ohm td = 250 ms

|

For 12 V-udførelse: overensstemmelse med ISO 7637-1 og ECE-regulativ nr. 10, rev. 3:

|

|

impuls 1: Vs = – 75 V, Ri = 10 ohm

|

|

|

impuls 2 a: Vs = + 37 V, Ri = 2 ohm

|

|

|

impuls 2b: Vs = + 10 V, Ri = 0,05 ohm

|

|

|

impuls 3 a: Vs = – 112 V, Ri = 50 ohm

|

|

|

impuls 3b: Vs = + 75 V, Ri = 50 ohm

|

|

|

impuls 4: Vs = – 6 V Va = – 5 V t6 = 15 ms

|

|

|

impuls 5: Vs = + 65 V, Ri = 3 ohm td = 100 ms

|

|

|

Impuls 5 skal kun afprøves for køretøjsenheder bestemt til montering i køretøjer uden ekstern fælles overbelastningsbeskyttelse

|

For så vidt angår overbelastningsbeskyttelse henvises til ISO 16750-2, 4. udgave, kapitel 4.6.4.

|

218«

|

|

|

e)

|

Afsnit 8, tabellen om interoperabilitetsprøver, affattes således:

|

»Nr.

|

Prøve

|

Beskrivelse

|

| 8.1 Interoperabilitetsprøver mellem køretøjsenheder og takografkort

|

|

|

1

|

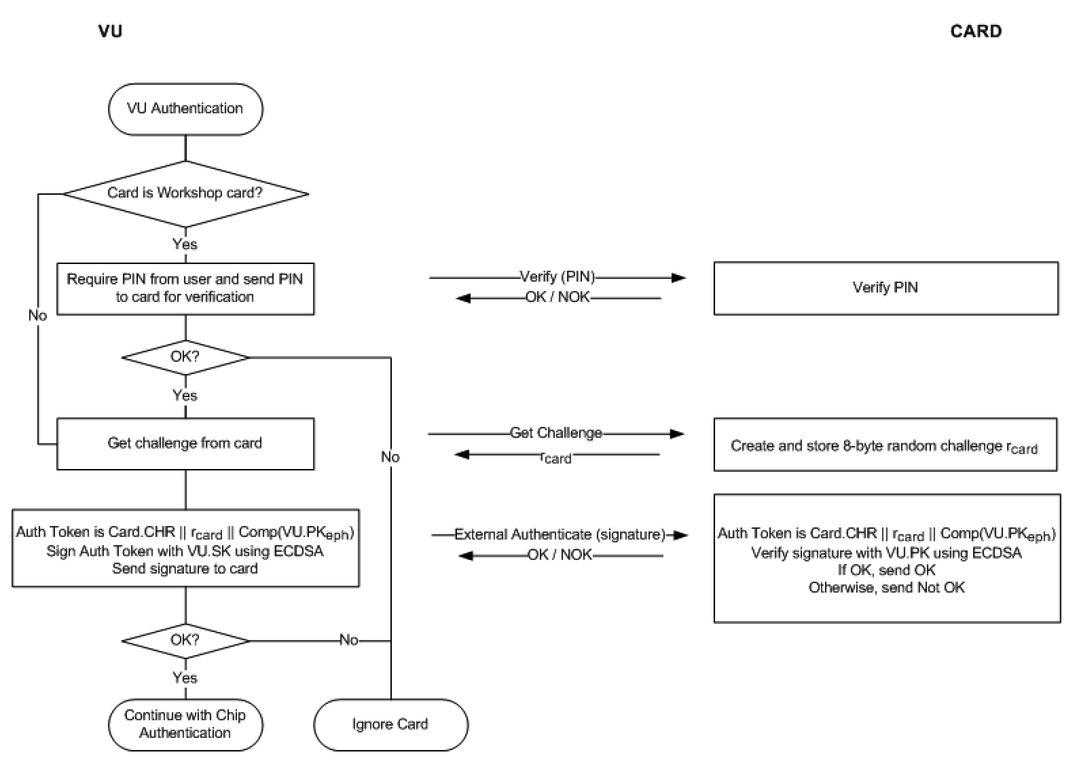

Gensidig ægthedsbekræftelse

|

Kontroller, at den gensidige ægthedsbekræftelse mellem køretøjsenheden og takografkortet afvikles normalt

|

|

2

|

Skrive-/læseprøver

|

Gennemfør et typisk aktivitetsscenario på køretøjsenheden. Scenariet skal være tilpasset den afprøvede korttype og skal indebære skrivning på så mange af kortets elementærfiler som muligt

Gennem dataoverførsel til køretøjsenheden kontrolleres det, at alle de tilsvarende registreringer er udført korrekt

Gennem dataoverførsel fra kortet kontrolleres det, at alle de tilsvarende registreringer er udført korrekt

Gennem daglige udskrifter kontrolleres det, at alle de tilsvarende registreringer kan læses korrekt.

|

| 8.2 Interoperabilitetsprøver mellem køretøjsenheder og bevægelsesfølere

|

|

|

1

|

Parring

|

Kontrollér, at parringen mellem køretøjsenheden og bevægelsesføleren afvikles normalt.

|

|

2

|

Aktivitetsprøvninger

|

Gennemfør et typisk aktivitetsscenario på bevægelsesføleren. Scenariet skal omfatte en normal aktivitet og frembringe så mange hændelser eller fejl som muligt.

Gennem dataoverførsel til køretøjsenheden kontrolleres det, at alle de tilsvarende registreringer er udført korrekt

Gennem dataoverførsel fra kortet kontrolleres det, at alle de tilsvarende registreringer er udført korrekt

Gennem daglige udskrifter kontrolleres det, at alle de tilsvarende registreringer kan læses korrekt.

|

| 8.3 Interoperabilitetsprøver mellem køretøjsenheder og eksternt GNSS-udstyr (hvor det er relevant)

|

|

|

1

|

Gensidig ægthedsbekræftelse

|

Kontrollér, at den gensidige ægthedsbekræftelse mellem køretøjsenheden og det eksterne GNSS-modul afvikles normalt.

|

|

2

|

Aktivitetsprøvninger

|

Gennemfør et typisk aktivitetsscenario på det eksterne GNSS-udstyr. Scenariet skal omfatte en normal aktivitet og frembringe så mange hændelser eller fejl som muligt.

Gennem dataoverførsel til køretøjsenheden kontrolleres det, at alle de tilsvarende registreringer er udført korrekt

Gennem dataoverførsel fra kortet kontrolleres det, at alle de tilsvarende registreringer er udført korrekt

Gennem daglige udskrifter kontrolleres det, at alle de tilsvarende registreringer kan læses korrekt.«

|

|

|

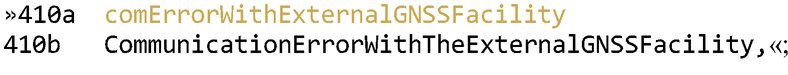

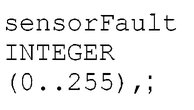

Tekst af billedet

«

Tekst af billedet

«

«

« Fejl ved kommunikation med udstyr til fjernkommunikation«.

Fejl ved kommunikation med udstyr til fjernkommunikation«.

og

og

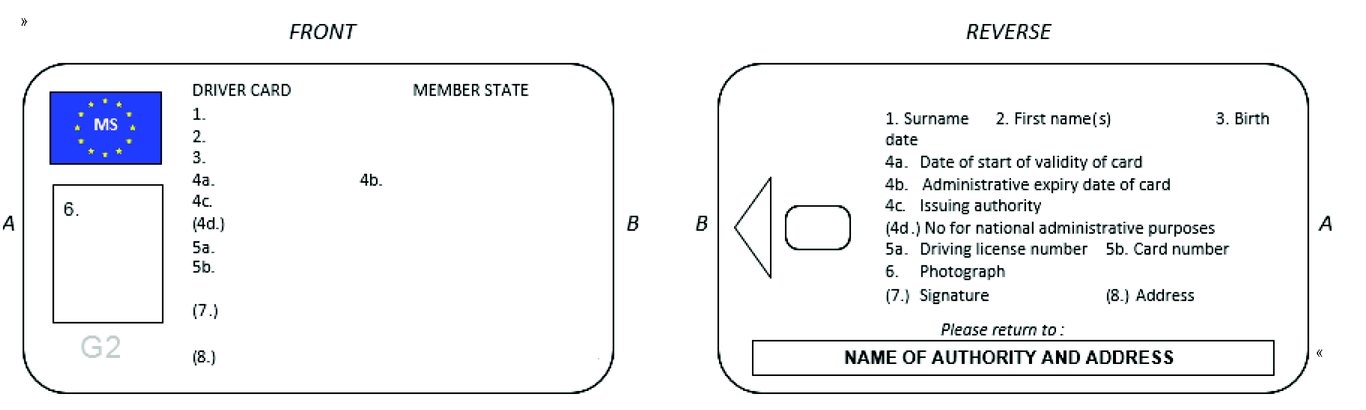

Disse oplysninger sikres ikke med digital underskrift.

Disse oplysninger sikres ikke med digital underskrift. og

og

:

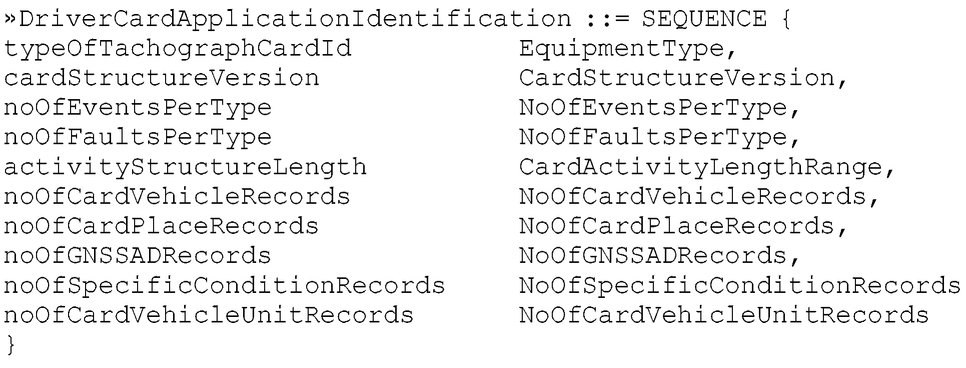

: ) undtagen elementærfilen

) undtagen elementærfilen

.

. .

. ikke overføres.«

ikke overføres.«

«

«

«

« «

« «

«