»

BILAG I B

FORSKRIFTER FOR KONSTRUKTION, AFPRØVNING, MONTERING OG EFTERSYN

For at sikre interoperabiliteten af programmellet til det udstyr, der beskrives i dette bilag, er visse edb-mæssige forkortelser, begreber og udtryk holdt i originalsproget, dvs. engelsk. Ordrette oversættelser er dog tilføjet i parentes til orientering og til at lette forståelsen

INDHOLD

|

II.

|

KONTROLAPPARATETS GENERELLE EGENSKABER OG FUNKTIONER |

12 |

|

1.

|

Generelle egenskaber |

12 |

|

III.

|

KONSTRUKTIONS- OG FUNKTIONSKRAV TIL KONTROLAPPARATER |

14 |

|

1.

|

Isætning og udtagning af kort |

14 |

|

2.

|

Måling af hastighed og tilbagelagt afstand |

14 |

|

2.1.

|

Måling af tilbagelagt afstand |

15 |

|

4.

|

Overvågning af førerens aktiviteter |

16 |

|

5.

|

Overvågning af førertatus |

16 |

|

6.

|

Manuel indlæsning foretaget af fører |

16 |

|

6.1.

|

Indlæsning af de steder, hvor den daglige arbejdstid begynder og/eller slutter |

16 |

|

6.2.

|

Manuel indlæsning af førerens aktiviteter |

16 |

|

6.3.

|

Indlæsning af særlige omstændigheder |

18 |

|

7.

|

Styring af virksomhedslåse |

18 |

|

8.

|

Overvågning af kontrolaktiviteter |

18 |

|

9.

|

Detektion af hændelser og/eller fejl |

18 |

|

9.1.

|

Hændelsen »isætning af ugyldigt kort« |

18 |

|

9.2.

|

Hændelsen »kortkonflikt« |

19 |

|

9.3.

|

Hændelsen »tidsoverlapning« |

19 |

|

9.4.

|

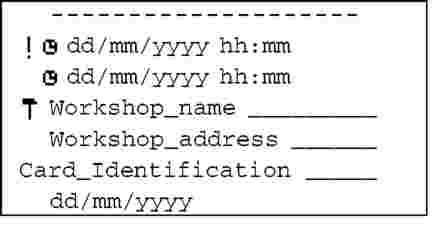

Hændelsen »kørsel uden behørigt kort« |

19 |

|

9.5.

|

Hændelsen »isætning af kort under kørslen« |

19 |

|

9.6.

|

Hændelsen »sidste kortsession ikke korrekt afsluttet« |

19 |

|

9.7.

|

Hændelsen »overskridelse af tilladt hastighed« |

19 |

|

9.8.

|

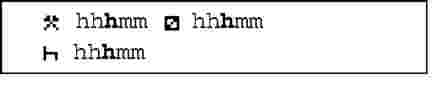

Hændelsen »afbrydelse af strømforsyning« |

20 |

|

9.9.

|

Hændelsen »fejl i køredata« |

20 |

|

9.10.

|

Hændelsen »forsøg på sikkerhedsbrud« |

20 |

|

9.12.

|

»Fejl ved kontrolapparat« |

20 |

|

10.

|

Indbyggede tester og selvtester |

20 |

|

11.

|

Læsning fra datalager |

20 |

|

12.

|

Registrering og lagring i datalageret |

21 |

|

12.1.

|

Identifikationsdata for apparat |

21 |

|

12.1.1.

|

Identifikationsdata for køretøj |

21 |

|

12.1.2.

|

Identifikationsdata for bevægelsesføler |

21 |

|

12.2.

|

Sikkerhedselementer |

22 |

|

12.3.

|

Data vedrørende isætning og udtagning of førerkort |

22 |

|

12.4.

|

Føreraktivitetsdata |

23 |

|

12.5.

|

Steder, hvor den daglige arbejdstid begynder og/eller slutter |

23 |

|

12.7.

|

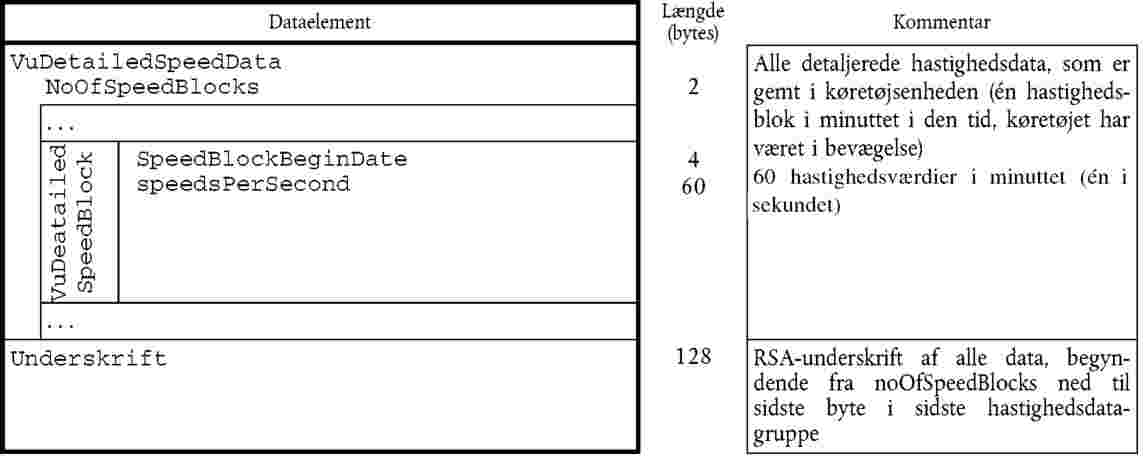

Detaljerede hastighedsdata |

23 |

|

12.8.

|

Data vedrørende hændelser |

23 |

|

12.9.

|

Data vedrørende fejl |

25 |

|

12.10.

|

Kalibreringsdata |

26 |

|

12.11.

|

Tidsjusteringsdata |

26 |

|

12.12.

|

Data vedrørende kontrolaktivitet |

26 |

|

12.13.

|

Data vedrørende virksomhedslåse |

27 |

|

12.14.

|

Data vedrørende dataoverførsel |

27 |

|

12.15.

|

Data vedrørende særlige omstændigheder |

27 |

|

13.

|

Læsning fra fartskriverkort |

27 |

|

14.

|

Registrering og lagring på fartskriverkort |

27 |

|

15.1

|

Standardskærmbillede |

28 |

|

15.2.

|

Visning af oplysninger om advarselssignaler |

29 |

|

15.4.

|

Andre skærmbilleder |

29 |

|

18.

|

Overførsel af data til eksterne medier |

31 |

|

19.

|

Udlæsning af data til supplerende eksterne enheder |

31 |

|

22.

|

Funktionsspecifikationer |

32 |

|

IV.

|

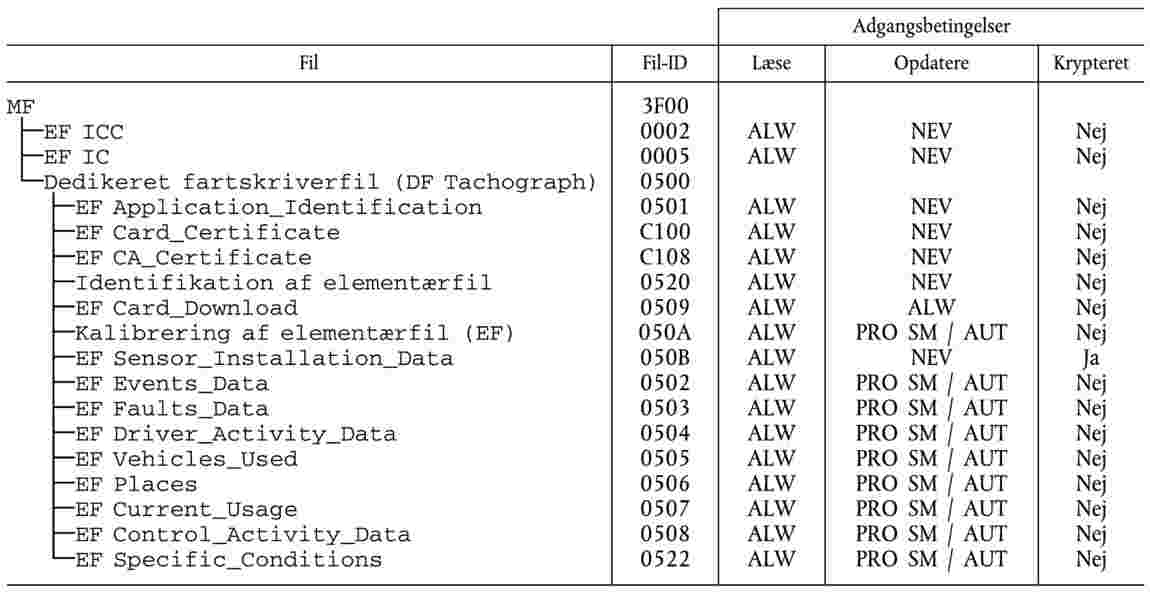

KONSTRUKTIONS- OG FUNKTIONSKRAV TIL FARTSKRIVERKORT |

33 |

|

4.

|

Miljømæssige og elektriske specifikationer |

36 |

|

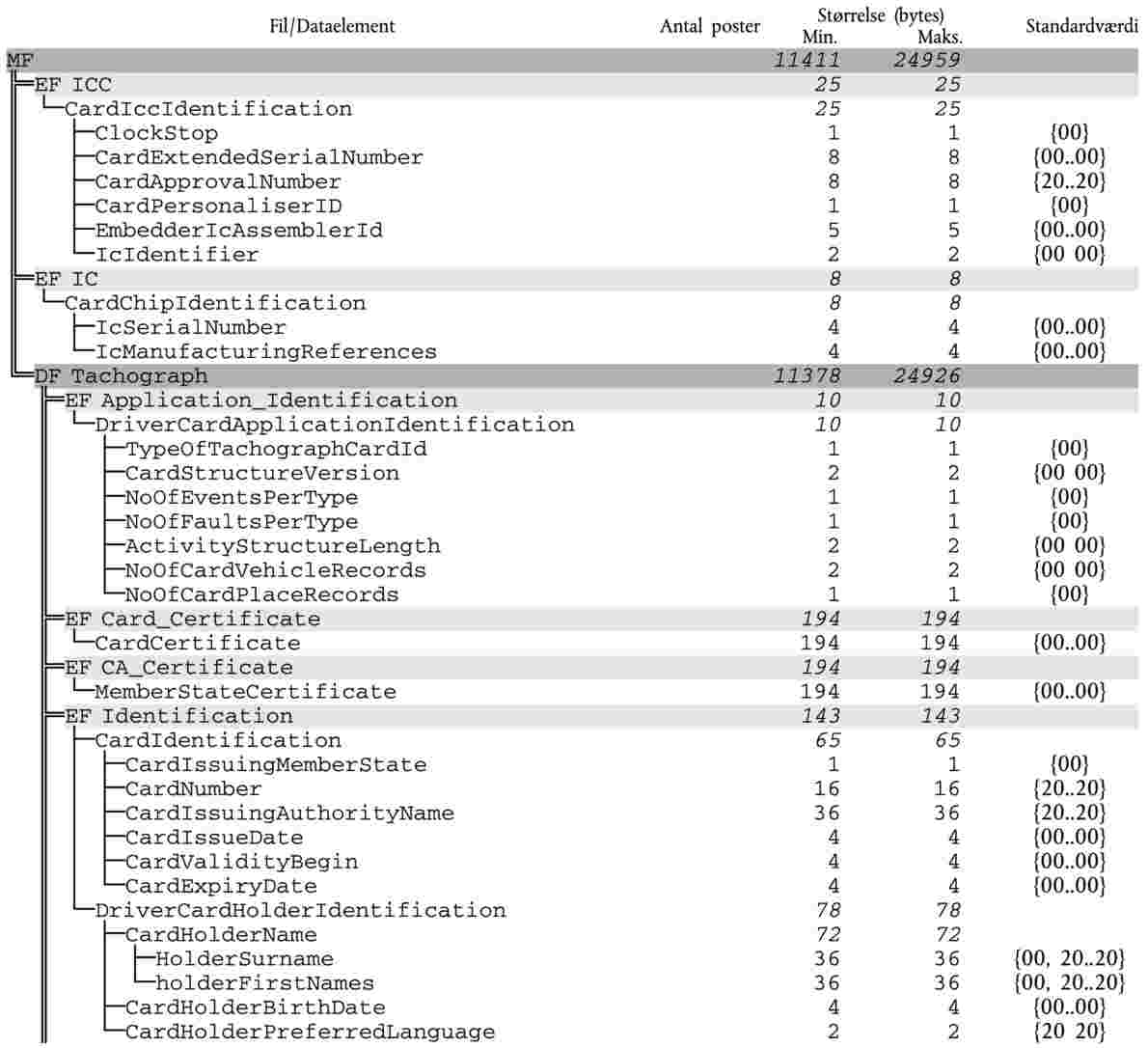

5.1.

|

Data vedrørende kortidentifikation og -sikkerhed |

37 |

|

5.1.1.

|

Identifikation af applikation |

37 |

|

5.1.2.

|

Identifikation af chip |

37 |

|

5.1.3.

|

Identifikation af IC-kort |

37 |

|

5.1.4.

|

Sikkerhedselementer |

37 |

|

5.2.1.

|

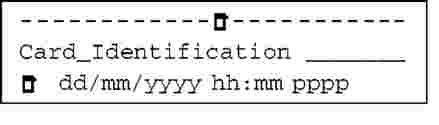

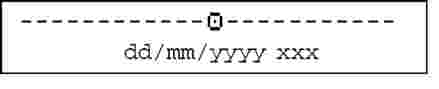

Identifikation af kort |

37 |

|

5.2.2.

|

Identifikation af kortindehaver |

38 |

|

5.2.3.

|

Oplysninger om førerbevis |

38 |

|

5.2.4.

|

Data vedrørende anvendte køretøjer |

38 |

|

5.2.5.

|

Føreraktivitetsdata |

38 |

|

5.2.6.

|

Steder, hvor den daglige arbejdstid begynder og/eller slutter |

39 |

|

5.2.7.

|

Data vedrørende hændelser |

39 |

|

5.2.8.

|

Data vedrørende fejl |

40 |

|

5.2.9.

|

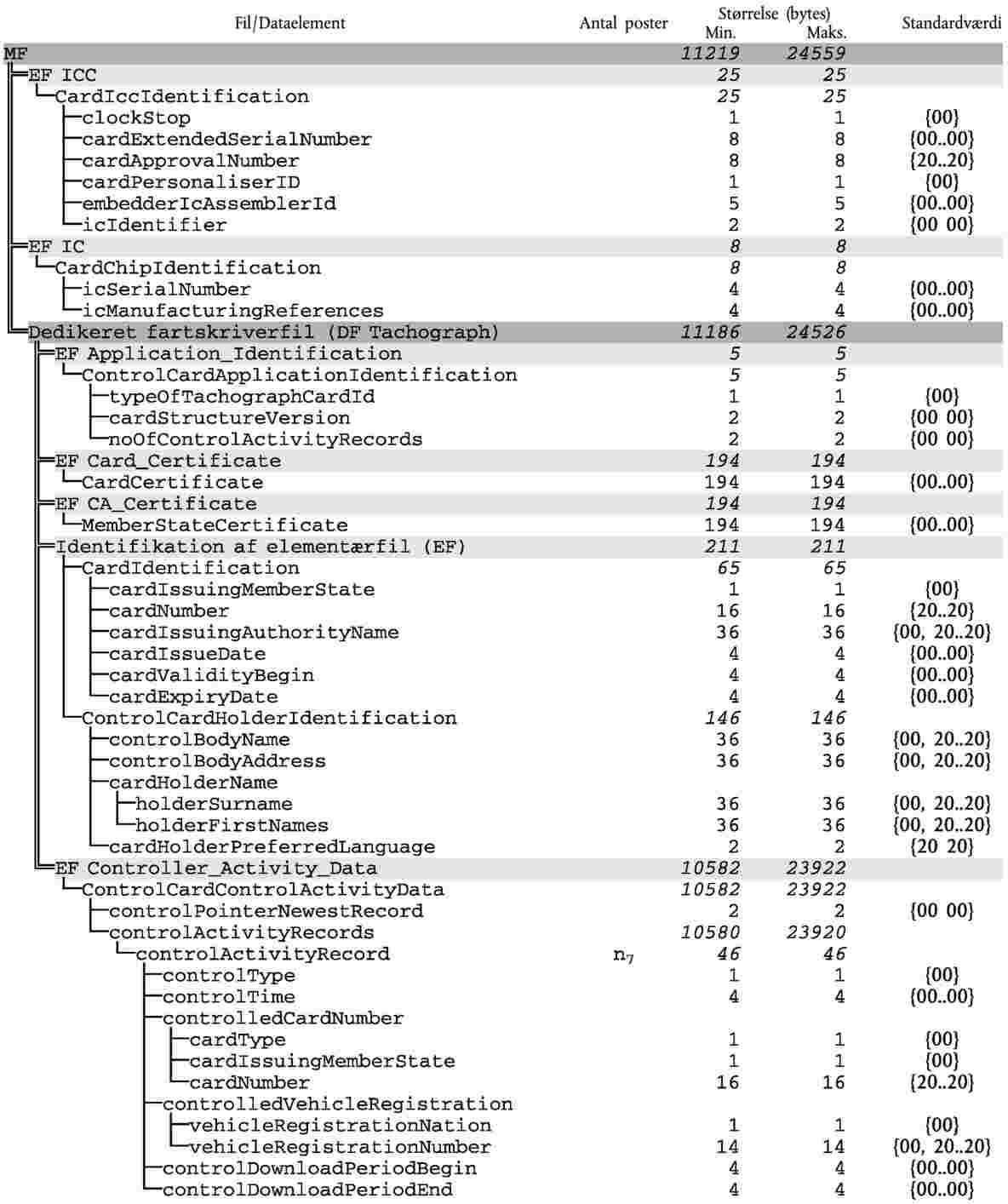

Data vedrørende kontrolaktivitet |

40 |

|

5.2.10.

|

Kortsessionsdata |

40 |

|

5.2.11.

|

Data vedrørende særlige omstændigheder |

40 |

|

5.3.1.

|

Sikkerhedselementer |

41 |

|

5.3.2.

|

Identifikation af kort |

41 |

|

5.3.3.

|

Identifikation af kortindehaver |

41 |

|

5.3.4.

|

Data vedrørende anvendte køretøjer |

41 |

|

5.3.5.

|

Føreraktivitetsdata |

41 |

|

5.3.6.

|

Data vedrørende steder, hvor den daglige arbejdstids begynder og/eller slutter |

41 |

|

5.3.7.

|

Data vedrørende hændelser og fejl |

41 |

|

5.3.8.

|

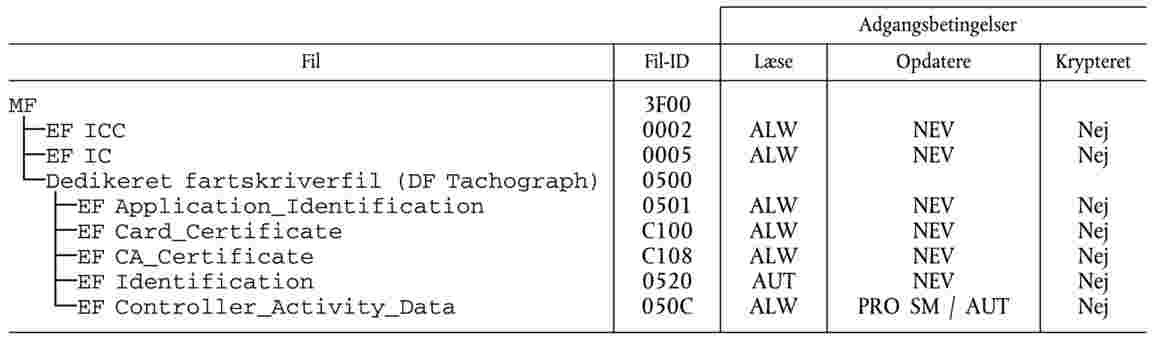

Data vedrørende kontrolaktivitet |

41 |

|

5.3.9.

|

Kalibrerings- og tidsjusteringsdata |

42 |

|

5.3.10.

|

Data vedrørende særlige omstændigheder |

42 |

|

5.4.1.

|

Identifikation af kort |

42 |

|

5.4.2.

|

Identifikation af kortindehaver |

42 |

|

5.4.3.

|

Data vedrørende kontrolaktivitet |

42 |

|

5.5.1.

|

Identifikation af kort |

43 |

|

5.5.2.

|

Identifikation af kortindehaver |

43 |

|

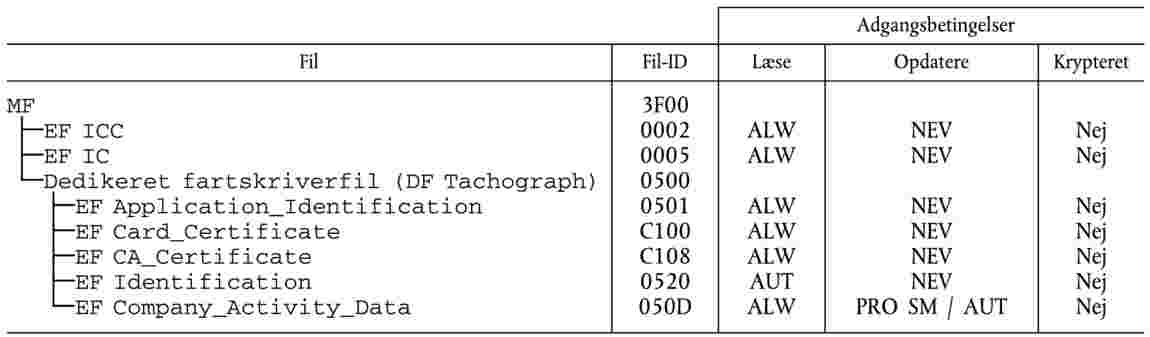

5.5.3.

|

Virksomhedsaktivitetsdata |

43 |

|

V.

|

MONTERING AF KONTROLAPPARATET |

43 |

|

VI.

|

KONTROL, EFTERSYN OG REPARATIONER |

45 |

|

1.

|

Autorisering af installatører eller værksteder |

45 |

|

2.

|

Kontrol af nye eller reparerede instrumenter |

45 |

|

4.

|

Periodiske eftersyn |

45 |

|

VII.

|

UDSTEDELSE AF KORT |

46 |

|

VIII.

|

TYPEGODKENDELSE AF KONTROLAPPARATER OG FARTSKRIVERKORT |

46 |

|

4.

|

Interoperabilitetsattest |

47 |

|

5.

|

Typegodkendelsesattest |

48 |

|

6.

|

Undtagelsesprocedure: Indledende interoperabilitetsprøver |

48 |

|

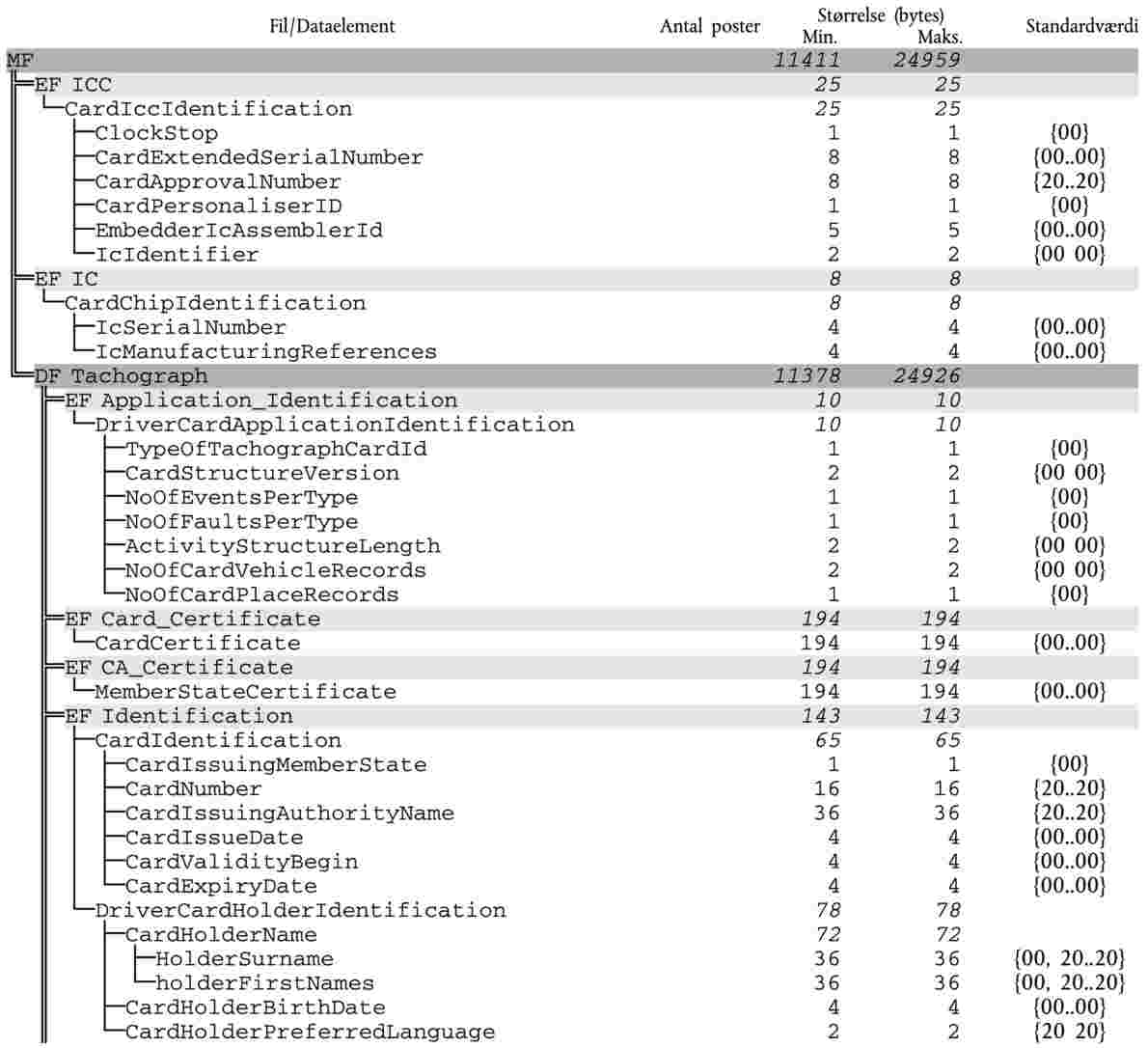

Tillæg 2.

|

Specifikation af fartskriverkort |

|

|

Tillæg 6.

|

Eksterne grænseflader |

|

|

Tillæg 7.

|

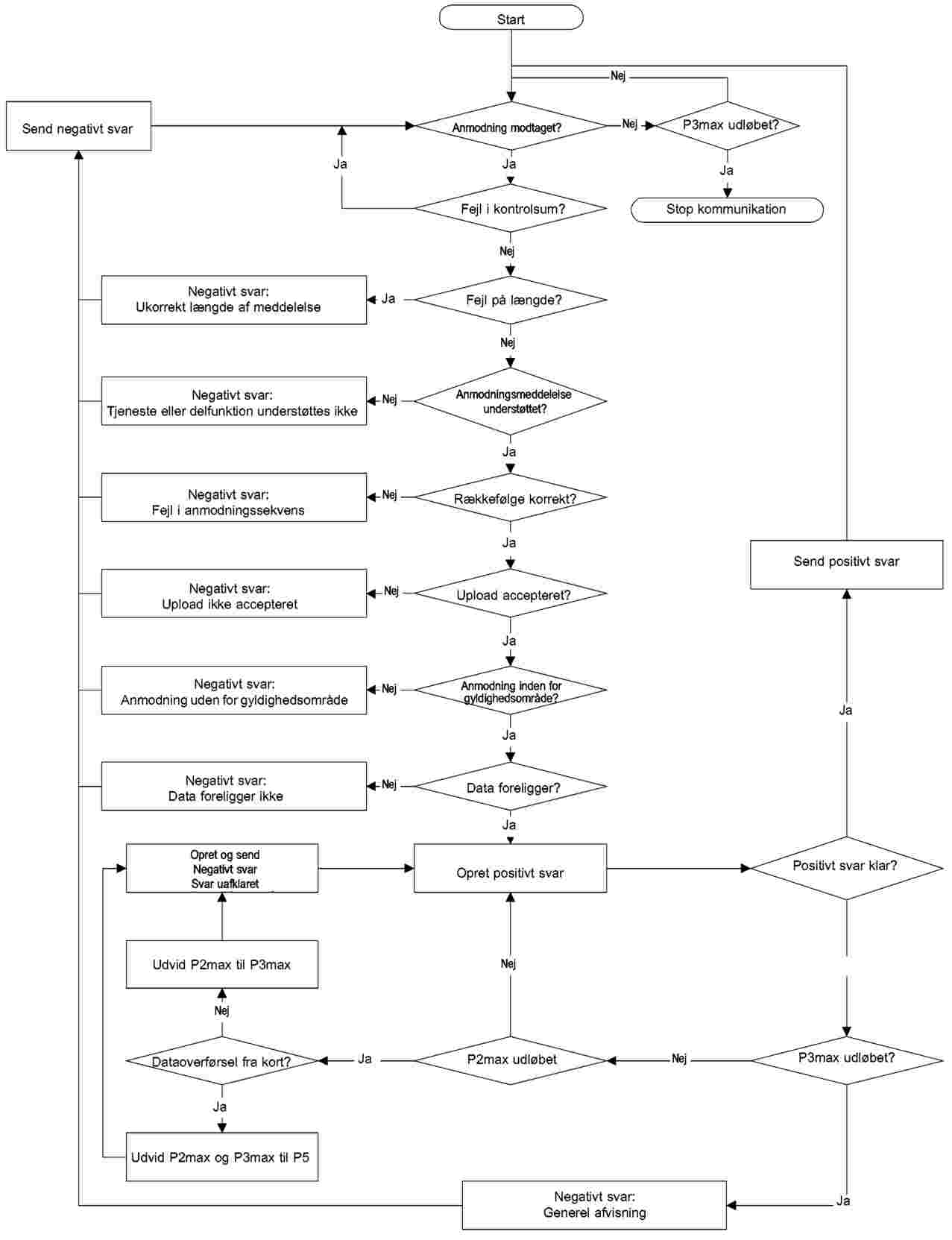

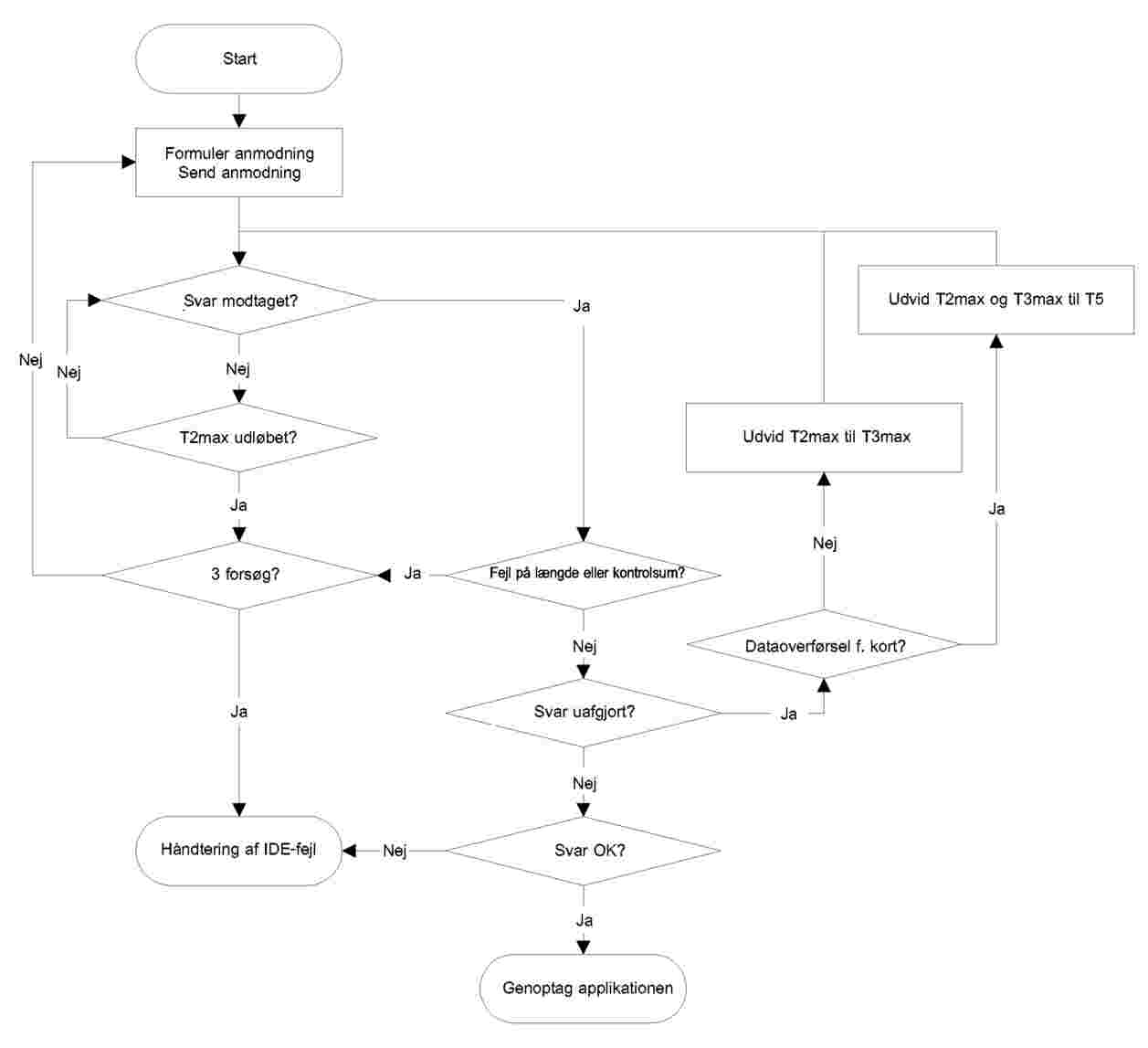

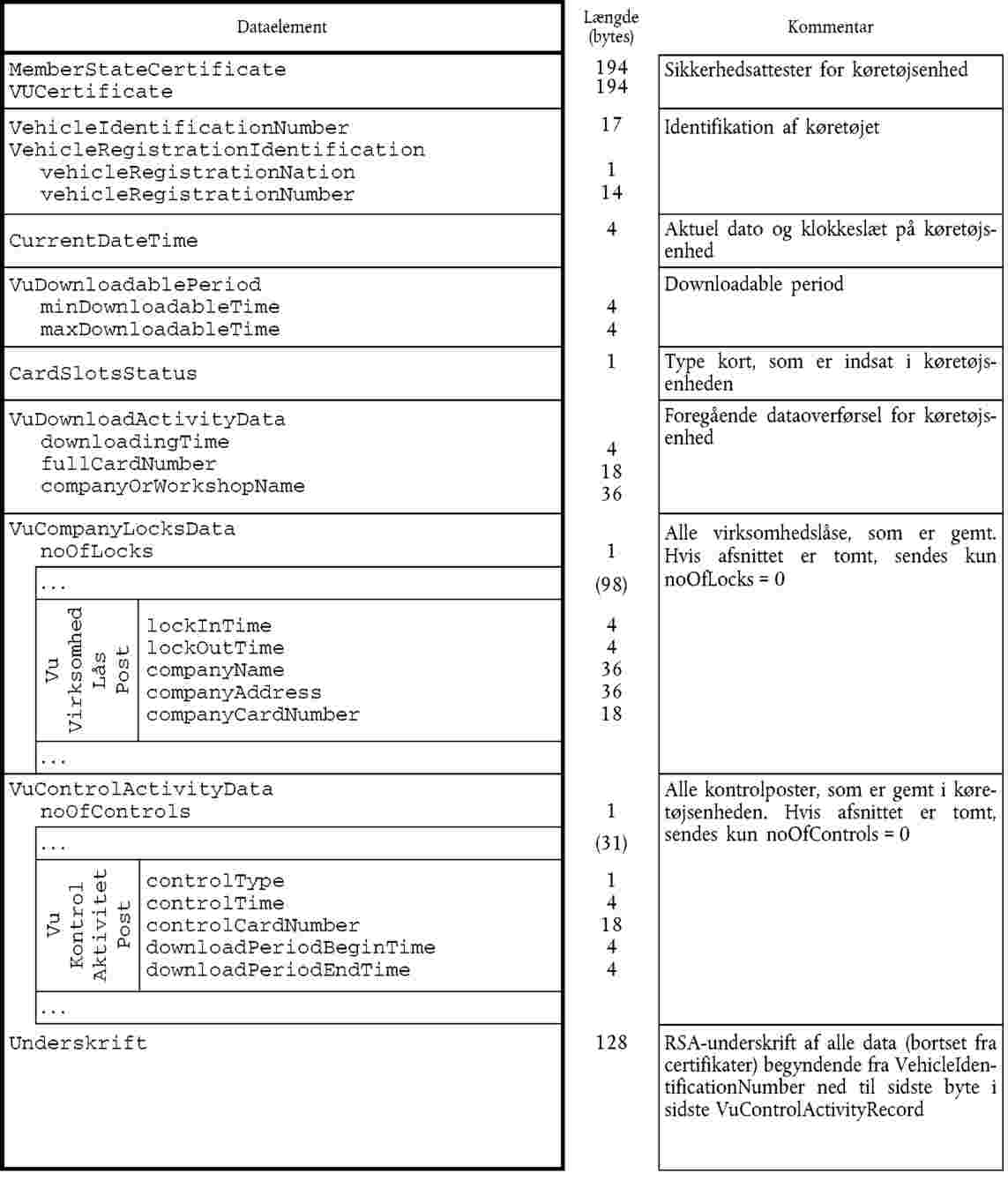

Protokoller for dataoverførsel |

|

|

Tillæg 8.

|

Kalibreringsprotokol |

|

|

Tillæg 9.

|

Typegodkendelse — Liste over mindstekrav til prøver |

|

|

Tillæg 10.

|

Fælles sikkerhedsmål |

|

|

Tillæg 11.

|

Fælles sikkerhedsmekanismer |

|

I. DEFINITIONER

I dette bilag forstås ved:

a)

»aktivering«

: Den fase, hvori kontrolapparatet bliver helt driftsklart og implementerer alle funktioner, herunder sikkerhedsfunktioner.

For at aktivere et kontrolapparat skal man benytte et værkstedskort og indtaste dettes PIN-kode

b)

»ægthedsbekræftelse«

: En funktion, som er bestemt til at fastslå og efterprøve en påberåbt identitet

c)

»ægthed«

: Den egenskab ved oplysninger, at de kommer fra en part, hvis identitet kan efterprøves

d)

»indbygget test (BIT)«

: Test, som køres på ordre fra operatøren eller fra eksternt udstyr

e)

»kalenderdag«

: Et døgn fra kl. 0.00 til kl. 24.00. Alle kalenderdage går efter UTC-tid (koordineret verdenstid)

f)

»kalibrering«

: Opdatering eller bekræftelse af de køretøjsparametre, som skal ligge i datalageret. Køretøjsparametre omfatter køretøjsidentifikation (VIN, indregistreringsnummer og den medlemsstat, der foretager registreringen) samt køretøjskarakteristika (w, k, l, dækstørrelse, indstilling af hastighedsbegrænser (hvis relevant), aktuel UTC-tid, aktuel kilometerstand).

Til kalibrering af et kontrolapparat kræves værkstedskort

g)

»kortnummer«

: Et nummer, som består af 16 alfanumeriske tegn og entydigt identificerer et fartskriverkort i en medlemsstat. I kortnummeret indgår et fortløbende indeks (hvis relevant), et erstatningsindeks og et fornyelsesindeks.

Et kort er således entydigt identificeret ved den udstedende medlemsstats kode og kortnummeret

h)

»fortløbende kortindeks«

: Kortnummerets 14. alfanumeriske tegn, som anvendes til at skelne mellem de forskellige kort, som udstedes til en virksomhed eller instans med ret til at få udstedt flere forskellige fartskriverkort. Den pågældende virksomhed eller instans er entydigt identificeret ved de første 13 tegn i kortnummeret

i)

»kortfornyelsesindeks«

: Kortnummerets 16. alfanumeriske tegn, som øges, hver gang et fartskriverkort fornys

j)

»korterstatningsindeks«

: Kortnummerets 15. alfanumeriske tegn, som øges, hver gang et fartskriverkort erstattes

k)

»køretøjets vejdrejetal«

: Den karakteristiske størrelse, der angiver talværdien af udgangssignalet fra den køretøjsdel, der forbinder kontrolapparatet med køretøjet (gearkassens udgangsaksel eller hjulakslen), mens det tilbagelægger en afstand på 1 km under normale prøvebetingelser (se kapitel VI.-5). Vejdrejetallet udtrykkes i impulser pr. km (w = … imp/km)

l)

»virksomhedskort«

: Et fartskriverkort, som af medlemsstatens myndigheder er udstedt til ejeren eller indehaveren af køretøjer monteret med kontrolapparat.

Virksomhedskortet identificerer virksomheden og gør det muligt at vise, overføre og printe data, som er gemt i det kontrolapparat, som denne virksomhed har låst

m)

»kontrolapparatets konstant«

: Den karakteristiske størrelse, der angiver talværdien af det indgangssignal, som kræves for at vise og registrere en tilbagelagt afstand på 1 km. Denne konstant udtrykkes i impulser pr. km (k = … imp/km)

n)

»sammenhængende køretid« beregnes i kontrolapparatet som

(1)

: Aktuel akkumuleret køretid for en given fører siden afslutningen af dennes sidste RÅDIGHED, PAUSE/HVILE eller periode, som er UKENDT (2) på 45 minutter eller derover (denne periode kan være fordelt på flere perioder på mindst 15 minutter). I beregningerne tages efter behov hensyn til tidligere aktiviteter, som er gemt på førerkortet. Når føreren ikke har isat sit kort, baseres beregningerne på de data, der er registreret vedrørende den aktuelle periode, hvor der ikke var isat et kort, og som vedrører den pågældende kortplads

o)

»kontrolkort«

: Et fartskriverkort, som af en medlemsstats myndigheder er udstedt til en national kompetent kontrolmyndighed.

Kontrolkortet identificerer kontrolinstansen og eventuelt kontrolpersonen og giver mulighed for adgang til data i datalageret eller på førerkortene med henblik på læsning, udprintning og/eller overførsel

p)

»akkumuleret pausetid« beregnes i kontrolapparatet som

(1)

: Den akkumulerede kørepausetid beregnes for en given fører som de aktuelle akkumulerede perioder med RÅDIGHED, PAUSE/HVILE eller UKENDT (2) på hver mindst 15 minutter siden slutningen af den seneste periode af RÅDIGHED, PAUSE/HVILE eller UKENDT (2) periode på 45 minutter eller derover (sidstnævnte periode kan være fordelt på flere perioder på hver mindst 15 minutter).

I beregningerne tages efter behov hensyn til tidligere aktiviteter, som er gemt på førerkortet. Ukendte perioder, som har negativ varighed (dvs. ukendt periodes start > ukendt periodes slutning) pga. tidsoverlapning mellem to forskellige kontrolapparater, tages ikke i betragtning ved beregningen.

Når føreren ikke har isat sit kort, baseres beregningerne på de data, der er registreret vedrørende den aktuelle periode, hvor der ikke var isat et kort, og som vedrører den pågældende kortplads

q)

»datalager«

: En elektronisk datalagerenhed, som er indbygget i kontrolapparatet

r)

»digital underskrift«

: Data, som er vedhæftet til eller er en kodet transformation af en gruppe data, og med hvilke modtageren af datagruppen kan fastslå ægthed og integritet af den pågældende gruppe data

s)

»dataoverførsel«

: Kopiering, sammen med den digitale underskrift, af en del af eller et komplet sæt data, der er gemt i køretøjets eller et fartskriverkorts datalager.

Overførslen må ikke bevirke, at lagrede data ændres eller slettes

t)

»førerkort«

: Et fartskriverkort, som af medlemsstatens myndigheder er udstedt til en bestemt fører.

Førerkortet identificerer føreren og har mulighed for lagring af aktivitetsdata for føreren

u)

»effektiv dækperiferi«

: Gennemsnittet af de afstande, hvert enkelt af køretøjets trækkende hjul tilbagelægger ved en fuld omdrejning. Måling af sådanne afstande skal finde sted under normale prøvebetingelser (kapitel VI.5) og angives i formen »l = … mm«. Køretøjsfabrikanten kan erstatte måling af sådanne afstande med en teoretisk beregning, som tager hensyn til vægtfordelingen på akslerne for det driftsklare, ubelastede køretøj (3). Metoderne til en sådan teoretisk beregning skal godkendes af de kompetente myndigheder i en medlemsstat

v)

»hændelse«

: Unormal funktion, som detekteres af kontrolapparatet og kan skyldes forsøg på misbrug

w)

»fejl«

: Unormal funktion, som detekteres af kontrolapparatet og kan skyldes funktionsfejl ved apparatet eller svigt af dette

x)

»montering«

: Montering af kontrolapparatet i et køretøj

y)

»bevægelsesføler«

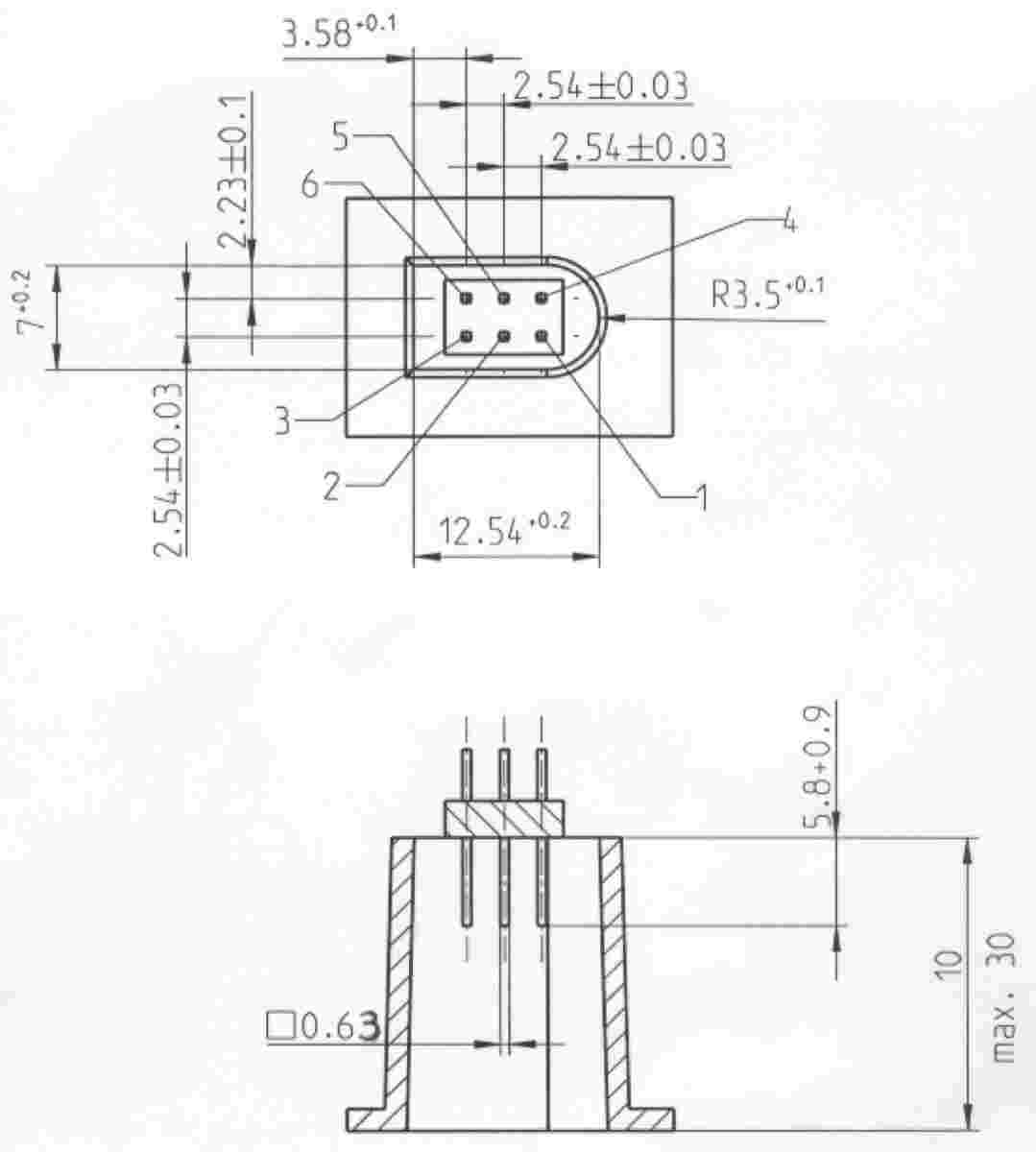

: En del af kontrolapparatet, som afgiver et signal, som repræsenterer kørehastighed og/eller tilbagelagt afstand

z)

»ugyldigt kort«

: Et kort, som enten findes defekt, som ikke har bestået den indledende ægthedskontrol, hvis gyldighedsperiode endnu ikke er begyndt, eller hvis udløbsdato er overskredet

aa)

»uden for gyldighedsområdet«

: Når kontrolapparat ikke kræves anvendt efter bestemmelserne i Rådets forordning (EØF) nr. 3820/85

bb)

»overskridelse af tilladt hastighed«

: Overskridelse af tilladt hastighed for køretøjet, defineret som en vilkårlig periode op over 60 sekunder, i hvilken køretøjets målte hastighed overskrider den grænse for indstilling af hastighedsbegrænseren, som er fastlagt i Rådets direktiv 92/6/EØF af 10. februar 1992 om montering og anvendelse af hastighedsbegrænsende anordninger i visse klasser af motorkøretøjer i Fællesskabet (4).

cc)

»periodisk eftersyn«

: Et sæt operationer, som udføres for at kontrollere, at kontrolapparatet fungerer korrekt, og at dets indstillinger svarer til køretøjets parametre

dd)

»printer«

: Den komponent i kontrolapparatet, som leverer udskrifter af lagrede data

ee)

»kontrolapparat«

: Alt det udstyr, der er bestemt til montering i motorkøretøjer for hel- eller halvautomatisk at vise, registrere og lagre oplysninger om kørslen og om bestemte perioder i førernes arbejdstid

ff)

»fornyelse«

: Udstedelse af et nyt fartskriverkort, når et eksisterende kort enten udløber, fejlfungerer eller er blevet returneret til den udstedende myndighed. Fornyelse forudsætter altid, at der er sikkerhed for, at der ikke samtidig findes to gyldige kort

gg)

»reparation«

: Enhver sådan reparation af en bevægelsesføler eller af en køretøjsenhed, som kræver afbrydelse af dens strømforsyning, afbrydelse fra andre af kontrolapparatets dele eller oplukning af føleren

hh)

»erstatning«

: Udstedelse af et fartskriverkort som erstatning for et eksisterende kort, som er erklæret tabt, stjålet eller defekt og ikke er returneret til den udstedende myndighed. Erstatning indebærer altid en risiko for, at der findes to gyldige kort samtidig

ii)

»sikkerhedsattestering«

: Den proces, hvorved det attesteres af et ITSEC (5). attesteringsorgan, at kontrolapparat (eller -komponent) eller det undersøgte fartskriverkort opfylder sikkerhedsforskrifterne i tillæg 10, fælles sikkerhedsmål

jj)

»selvtest«

: Tester, som af kontrolapparatet foretages periodisk og automatisk til afsløring af fejl

kk)

»fartskriverkort«

: Chipkort til brug sammen med kontrolapparatet. Fartskriverkort gør det muligt for kontrolapparatet at identificere kortindehaverens identitet (eller identitetsgruppe) og giver mulighed for at overføre og gemme data. Fartskriverkort kan være af følgende typer:

ll)

»typegodkendelse«

: Den proces, hvormed en medlemsstat attesterer, at kontrolapparatet eller -komponenten eller det undersøgte fartskriverkort opfylder forskrifterne i denne forordning

mm)

»dækstørrelse«

: Dækdimensionsbetegnelse (udvendige drivende hjul) i henhold til Rådets direktiv 92/23/EØF (6)

nn)

»køretøjsidentifikation«

: De numre, som identificerer køretøjet: Køretøjets registreringsnummer (VRN) med angivelse af den medlemsstat, hvor det er indregistreret, og køretøjets identifikationsnummer (VIN) (7)

oo)

»køretøjsenhed (VU)«

: Kontrolapparatet uden bevægelsesføler og uden dennes tilslutningskabler. Køretøjsenheden kan enten være en enkelt enhed eller flere enheder, som er fordelt i køretøjet, når blot den opfylder sikkerhedsforskrifterne i dette regulativ

pp)

til beregningsformål i kontrolapparatet forstås ved »uge«

: Tidsrummet fra mandag kl. 00.00 UTC til søndag kl. 24.00 UTC

qq)

»værkstedskort«

: Et fartskriverkort, som af medlemsstatens myndigheder er udstedt til en fabrikant af kontrolapparater, en installatør, en køretøjsfabrikant eller et værksted, som er godkendt af samme medlemsstat.

Værkstedskortet identificerer kortindehaveren og giver mulighed for prøvning, kalibrering og/eller dataoverførsel på kontrolapparatet.

II. KONTROLAPPARATETS GENERELLE EGENSKABER OG FUNKTIONER

000

Køretøjer, der er udstyret med kontrolapparat, som opfylder forskrifterne i dette bilag, skal være forsynet med hastighedsviser og kilometertæller. Disse funktioner skal være indeholdt i kontrolapparatet.

1. Generelle egenskaber

Kontrolapparatet har til formål at registrere, gemme, vise, udprinte og udlæse data vedrørende førerens aktiviteter.

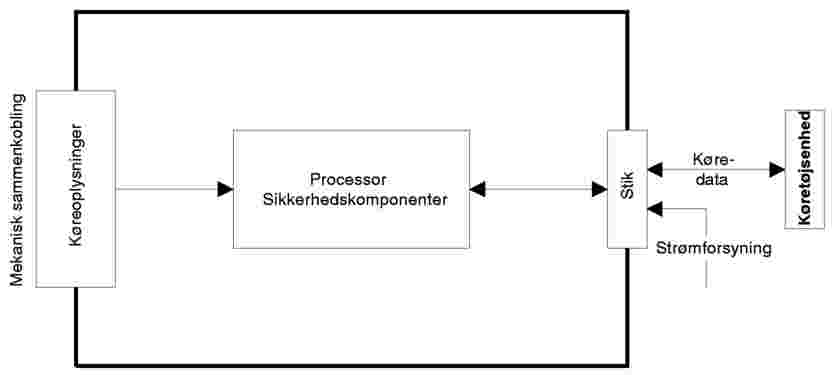

001

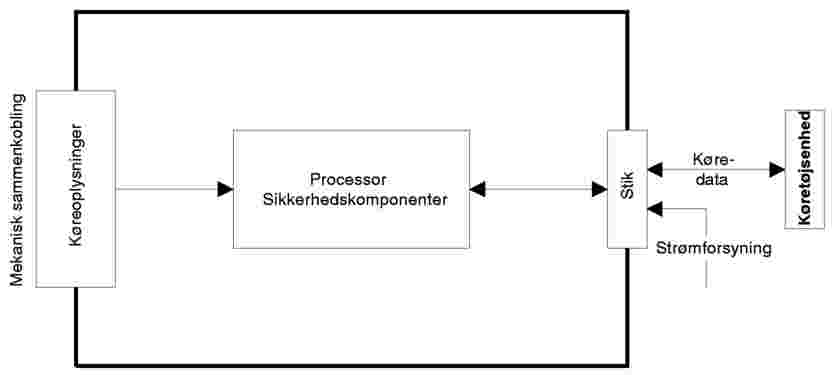

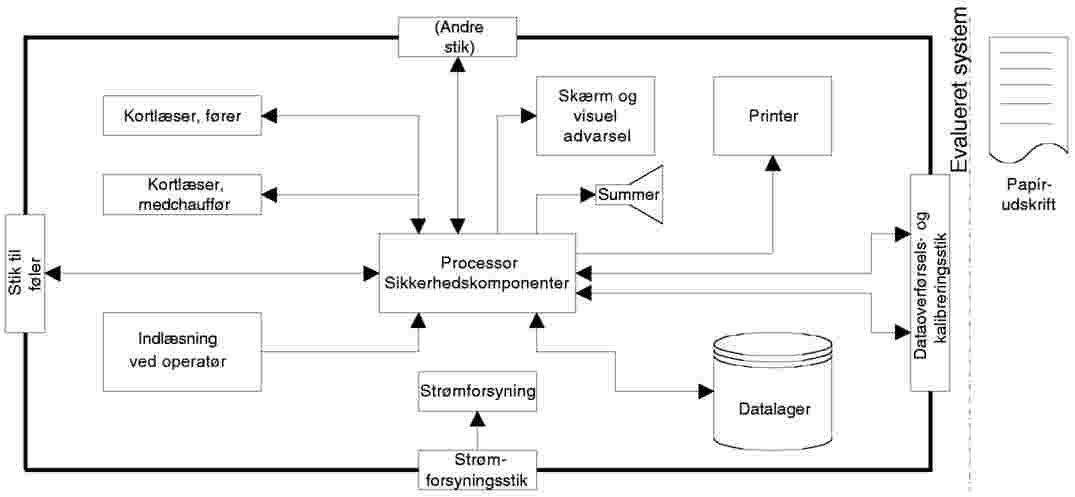

Kontrolapparatet omfatter kabler, en bevægelsesføler og en køretøjsenhed.

002

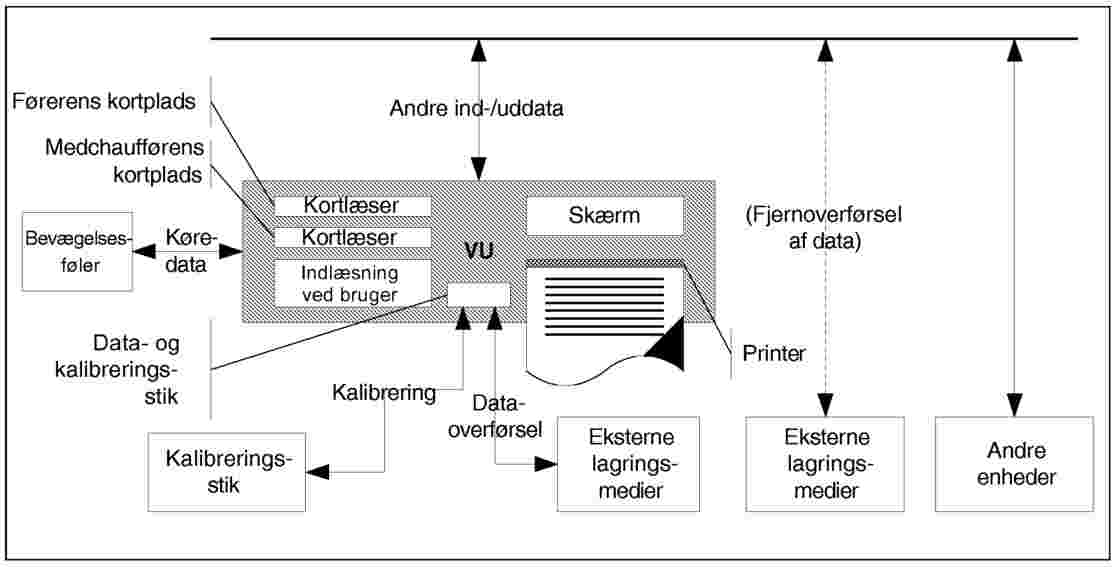

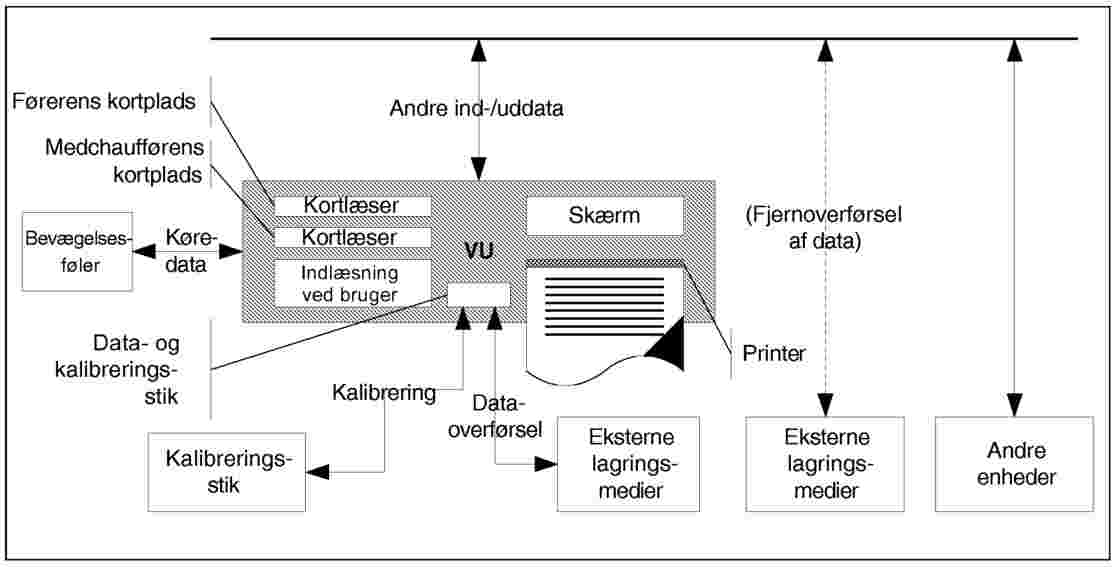

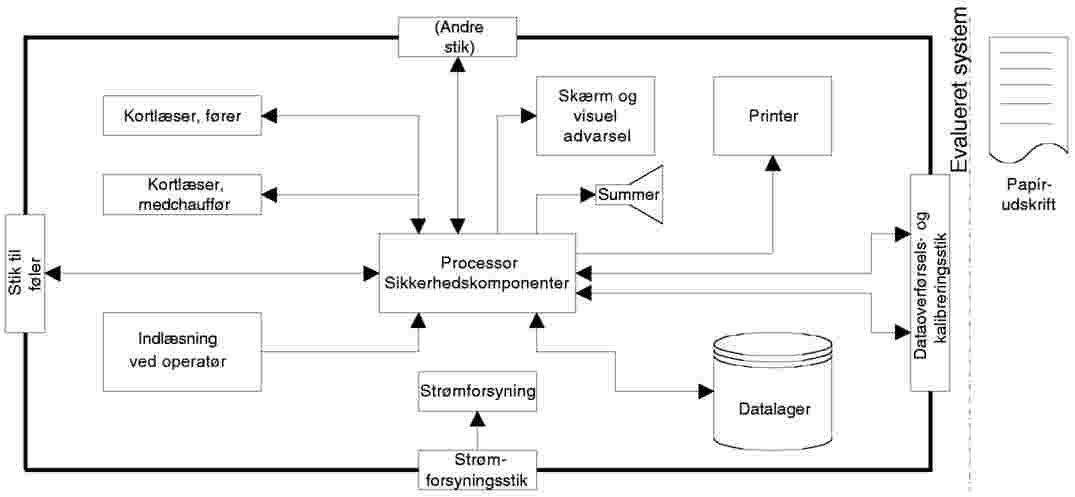

Køretøjsenheden består af en processor, et datalager, en datahukommelse, et tidstro ur, to chipkortinterface-enheder (fører og medchauffør), en printer, en skærm, et visuelt advarselssignal, et kalibrerings- og udlæsningsstik samt faciliteter til indlæsning foretaget af bruger.

Kontrolapparatet kan være tilsluttet andre enheder gennem ekstra stik.

003

Funktioner og anordninger, som indsættes i eller tilsluttes kontrolapparatet må, hvad enten de er godkendt eller ej, ikke forstyrre eller kunne forstyrre den korrekte og sikre funktion af kontrolapparatet eller overholdelsen af dette regulativs bestemmelser.

Kontrolapparatets brugere identificerer sig over for apparatet gennem fartskriverkort.

004

Kontrolapparatet giver selektiv adgangsret til data og funktioner, afhængigt af brugerens type og/eller identitet.

Kontrolapparatet registrerer og gemmer data i sit datalager og på fartskriverkortene.

Dette sker i overensstemmelse med Europa-Parlamentets og Rådets direktiv 95/46/EF af 24. oktober 1995 om beskyttelse af fysiske personer i forbindelse med behandling af personoplysninger og om fri udveksling af sådanne oplysninger (8).

2. Funktioner

005

Kontrolapparatet skal garantere følgende funktioner:

|

—

|

overvågning af indsætninger og udtagninger af kort,

|

|

—

|

måling af hastighed og tilbagelagt afstand,

|

|

—

|

overvågning af førerens aktiviteter,

|

|

—

|

overvågning af kørestatus,

|

|

—

|

manuel indlæsning foretaget af føreren:

|

—

|

indlæsning af de steder, hvor den daglige arbejdstid begynder og/eller slutter,

|

|

—

|

manuel indlæsning af førerens aktiviteter,

|

|

—

|

indlæsning af særlige omstændigheder,

|

|

|

—

|

forvaltning af virksomhedslåse,

|

|

—

|

overvågning af kontrolaktiviteter,

|

|

—

|

detektion af hændelser og/eller fejl,

|

|

—

|

indbyggede tester og selvtester,

|

|

—

|

registrering og lagring i datalager,

|

|

—

|

læsning fra fartskriverkort,

|

|

—

|

registrering og lagring på fartskriverkort,

|

|

—

|

overførsel af data til eksterne medier,

|

|

—

|

udlæsning af data til supplerende eksterne enheder,

|

3. Funktionsmåder

006

Kontrolapparatet skal have fire funktionsmåder:

007

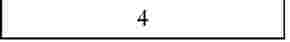

Kontrolapparatet skal skifte til følgende funktionsmåde, afhængigt af de gyldige fartskriverkort, som indsættes i kortlæserne:

|

Funktionsmåde

|

Førerkortplads

|

|

Intet kort

|

Førerkort

|

Kontrolkort

|

Værkstedskort

|

Virksomhedskort

|

|

Kortplads f. medchauffør

|

Intet kort

|

Driftsklar

|

Driftsklar

|

Kontrol

|

Kalibrering

|

Virksomhed

|

|

Førerkort

|

Driftsklar

|

Driftsklar

|

Kontrol

|

Kalibrering

|

Virksomhed

|

|

Kontrolkort

|

Kontrol

|

Kontrol

|

Kontrol (9)

|

Driftsklar

|

Driftsklar

|

|

Værkstedskort

|

Kalibrering

|

Kalibrering

|

Driftsklar

|

Kalibrering (9)

|

Driftsklar

|

|

Virksomhedskort

|

Virksomhed

|

Virksomhed

|

Driftsklar

|

Driftsklar

|

Virksomhed (9)

|

009

Kontrolapparatet skal ignorere ugyldige kort, som indsættes, dog skal det kunne vise, printe og overføre data, som ligger på et udgået kort.

010

Alle de i kapitel II, punkt 2 angivne funktioner skal virke i alle funktionsmåder, med følgende undtagelser:

|

—

|

kalibreringsfunktionen er kun tilgængelig i kalibreringsmåde,

|

|

—

|

tidsindstillingsfunktionen er begrænset, når apparatet ikke er i kalibreringsmåde,

|

|

—

|

funktionerne vedrørende manuel dataindlæsning foretaget af fører er kun tilgængelige i driftsmåde og kalibreringsmåde,

|

|

—

|

funktionen styring af virksomhedslåse er kun tilgængelig i virksomhedsmåde,

|

|

—

|

funktionen overvågning af kontrolaktivitet er operationel i kontrolmåde,

|

|

—

|

dataoverførselsfunktionen er ikke tilgængelig i driftsmåde (bortset fra det i krav 150 fastlagte).

|

011

Kontrolapparatet kan udlæse alle data til skærm, printer og eksterne interface-enheder, med følgende undtagelser:

|

—

|

i driftsmåde slettes enhver personlig identifikation (efternavn og fornavn), som ikke modsvarer det isatte fartskriverkort; alle kortnumre, som ikke svarer til det isatte kort, bliver delvis slettet (hver andet tegn — fra venstre til højre — bliver slettet),

|

|

—

|

i virksomhedsmåde kan førerrelaterede data (krav 081, 084 og 087) kun udlæses for perioder, som ikke er låst af en anden virksomhed (således som denne er identificeret ved de første 13 cifre i virksomhedskortnummeret),

|

|

—

|

når der intet kort sidder i kontrolapparatet, kan førerrelaterede data kun udlæses for den aktuelle dato og de 8 foregående kalenderdage.

|

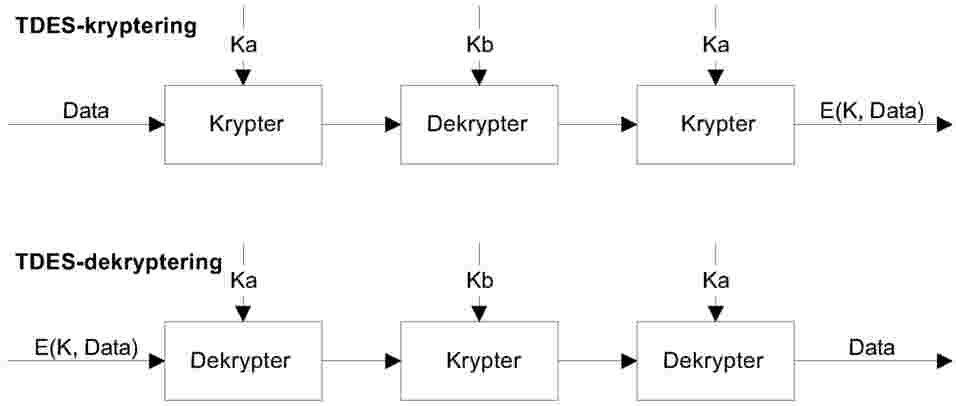

4. Sikkerhed

Med sikringen af systemet tilstræbes det at beskytte datahukommelsen på en sådan måde, at uvedkommende ikke kan få adgang til og manipulere med data, og således at forsøg herpå opdages, at beskytte integritet og ægthed af data, som udveksles mellem bevægelsesføler og køretøjsenhed, at beskytte integritet og ægthed af data, som udveksles mellem kontrolapparat og fartskriverkort, og at efterprøve integritet og ægthed af data, som overføres.

012

For at systemet skal være sikkert, skal kontrolapparatet opfylde de sikkerhedsforskrifter, der er angivet under fælles sikkerhedsmål for bevægelsesføler og køretøjsenhed (tillæg 10).

III. KONSTRUKTIONS- OG FUNKTIONSKRAV TIL KONTROLAPPARATER

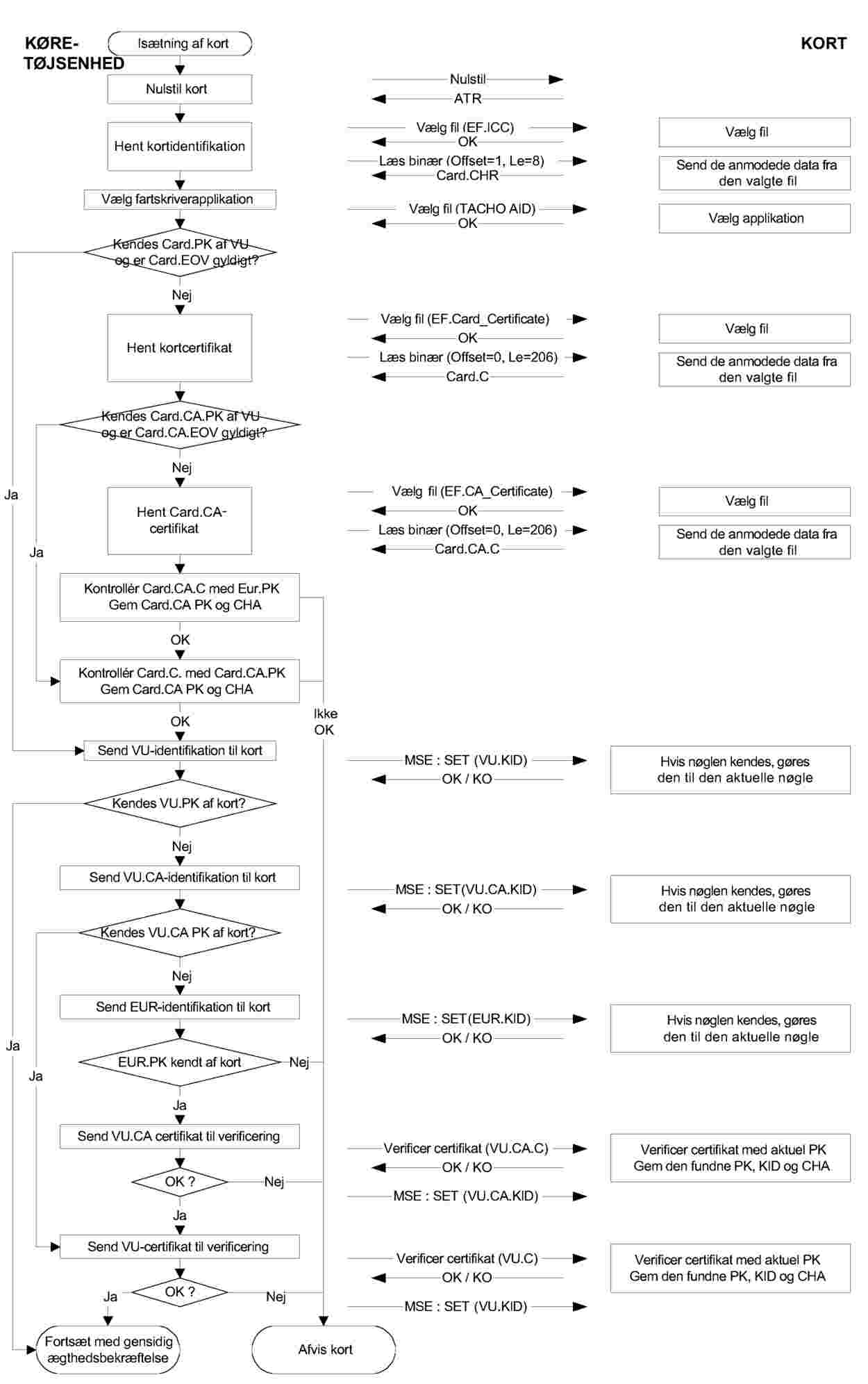

1. Isætning og udtagning af kontrolkort

013

Kontrolapparatet skal overvåge isætning og udtagning af kort i kortlæseenhederne.

014

Når et kort isættes, skal kontrolapparatet detektere, om kortet er et gyldigt fartskriverkort, og, i bekræftende fald, dets type.

015

Kontrolapparatet skal være konstrueret således, at det låser fartskriverkortene i stilling, når de isættes korrekt i kortlæserne.

016

Frigivelse af fartskriverkort må kun være mulig, når køretøjet holder stille, og efter at de relevante data er blevet gemt på kortene. Frigivelse af kortet må kun kunne ske ved et aktivt indgreb af brugeren.

2. Måling af hastighed og tilbagelagt afstand

017

Denne funktion skal til stadighed måle og kunne angive den kilometerstand, der svarer til den totale afstand tilbagelagt af køretøjet.

018

Denne funktion skal til stadighed måle og kunne angive køretøjets hastighed.

019

Hastighedsmålefunktionen skal endvidere kunne angive, om køretøjet er i bevægelse eller holder stille. Køretøjet anses for at være i bevægelse, så snart funktionen detekterer flere end 1 imp/sek. fra bevægelsesføleren i mindst 5 sekunder, ellers anses det for at holde stille.

Anordninger, som viser hastighed (speedometer) og total tilbagelagt distance (kilometertæller) og er monteret i et køretøj med et kontrolapparat, som opfylder denne forordnings bestemmelser, skal opfylde forskrifterne for tilladelige maksimale tolerancer i dette bilag (kapitel III.2.1 og III.2.2).

2.1. Måling af tilbagelagt afstand

020

Den tilbagelagte afstand kan måles enten:

|

—

|

så både fremadkørsel og bagudkørsel medregnes, eller

|

|

—

|

så alene fremadkørsel medregnes.

|

021

Kontrolapparatet skal måle afstande fra 0 til 9 999 999,9 km.

022

Ved afstandsmåling skal tolerancen være inden for følgende grænser (afstande på mindst 1 000 m):

|

—

|

± 2 % ved montering og periodisk eftersyn,

|

023

Afstandsmålingen skal have en opløsning på 0,1 km eller bedre.

2.2. Hastighedsmåling

024

Kontrolapparatet skal måle hastigheder fra 0 til 220 km/h.

025

For at sikre en højeste tolerance på den viste hastighed på ± 6 km/h under brug, og under hensyntagen til:

|

—

|

en tolerance på 2 km/h på variationer i inddata (dækvariationer, …),

|

|

—

|

en tolerance på 1 km/h på målinger udført under montering og periodiske eftersyn,

|

skal kontrolapparatet ved hastigheder mellem 20 og 180 km/h, og ved vejdrejetal af køretøjet mellem 4 000 og 25 000 imp/km, måle hastigheden med en tolerance på ± 1 km/h (ved konstant hastighed).

Bemærkning: Datalagringens opløsning medfører, at der skal tillægges en yderligere tolerance på ± 0,5 km/h på den hastighed, der er gemt af kontrolapparatet.

025a

Inden for 2 sekunder efter afslutning af en hastighedsændring skal hastighedsmåling kunne foretages korrekt med de normale tolerancer, når hastighedsændringen er sket i et tempo på indtil 2 m/s2.

026

Hastighedsmålingen skal have en opløsning på 1 km/h.

3. Tidsmåling

027

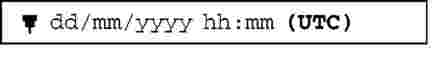

Tidsmålefunktionen skal permanent og digitalt levere UTC-dato og -tid.

028

Til datering skal konsekvent anvendes UTC-dato og -tid i hele kontrolapparatet (registrering, udskrivning, dataoverførsel, skærm, …).

029

For at lokal tid kan vises, skal forskydningen af den viste tid kunne ændres i trin på en halv time.

030

Tidspunktdriften skal være inden for ± 2 sekunder i døgnet under typegodkendelsesomstændigheder.

031

Tidsmålingens opløsning skal være 1 sekund eller bedre.

032

Tidsmålingen må under typegodkendelsesomstændigheder ikke kunne påvirkes af en afbrydelse i den eksterne strømforsyning på mindre end 12 måneder.

4. Overvågning af førerens aktiviteter

033

Denne funktion skal permanent og særskilt overvåge aktiviteterne af én fører og én medchauffør.

034

Føreraktiviteter skal bestå i KØRSEL, ARBEJDE, RÅDIGHED eller PAUSE/HVILE.

035

Fører og/eller medchauffør skal manuelt kunne vælge ARBEJDE, RÅDIGHED eller PAUSE/HVILE.

036

Når køretøjet bevæger sig, skal der automatisk vælges KØRSEL for føreren og RÅDIGHED for medchaufføren.

037

Når køretøjet standser, skal der automatisk vælges ARBEJDE for føreren.

038

Det første aktivitetsskift, som finder sted inden for 120 sekunder efter det ved standsning af køretøjet udløste automatiske skift til ARBEJDE, antages at have fundet sted på tidspunktet for køretøjets standsning (således at skiftet til ARBEJDE eventuelt ophæves).

039

Denne funktion skal udlæse aktivitetsskift til kontrolfunktionerne med en opløsning på et minut.

040

Har der i et givet kalenderminut fundet KØRSEL sted, anses hele det pågældende minut for KØRSEL.

041

Har der for et givet kalenderminut fundet KØRSEL sted i både det umiddelbart foregående og umiddelbart efterfølgende minut, anses hele det pågældende minut for KØRSEL.

042

Et givet kalenderminut, der ikke anses for KØRSEL efter ovenstående forskrifter, anses for at bestå udelukkende af samme aktivitet som den længstvarende uafbrudte aktivitet i det pågældende minut (eller, for lige længe varende aktiviteter, den senest forekommende af disse).

043

Denne funktion skal endvidere overvåge førerens kontinuerlige køretid og akkumulerede pausetid.

5. Overvågning af førerstatus

044

Denne funktion overvåger kørestatus permanent og automatisk.

045

Som kørestatus vælges FØRERHOLD, når der er isat to gyldige førerkort i apparatet; i alle andre tilfælde vælges ÉN FØRER som kørestatus.

6. Manuel indlæsning foretaget af fører

6.1. Indlæsning af de steder, hvor den daglige arbejdstid begynder og/eller slutter

046

Denne funktion skal give mulighed for indlæsning af de steder, hvor den daglige arbejdstid begynder og/eller slutter for fører og/eller medchauffør.

047

Ved stedet forstås den pågældende stat samt, hvor det er relevant, region.

048

Ved udtagelse af førerkort (eller værkstedskort) skal kontrolapparatet påminde fører eller medchauffør om at indlæse et »sted, hvor den daglige arbejdstid slutter.«

049

Kontrolapparatet skal tillade, at denne anmodning tilsidesættes.

050

Det skal være muligt at indlæse steder, hvor den daglige arbejdstid begynder og/eller slutter, uden kort eller på andre tidspunkter end ved isætning eller udtagning af kort.

6.2. Manuel indlæsning af førerens aktiviteter

050a

Ved isætning af førerkort (eller værkstedskort) på dette tidspunkt, og kun på dette tidspunkt, skal kontrolapparatet:

|

—

|

oplyse kortindehaveren om dato og klokkeslæt for seneste udtagning af dennes kort og

|

|

—

|

anmode kortindehaveren om at identificere sig, hvis den aktuelle isætning af kortet repræsenterer en fortsættelse af den aktuelle daglige arbejdstid.

|

Kontrolapparatet skal give kortindehaveren mulighed for at tilsidesætte spørgsmålet uden at svare, at svare bekræftende eller at svare benægtende:

|

—

|

Tilsidesætter kortindehaveren spørgsmålet, skal kontrolapparatet anmode kortindehaveren om at angive et »sted, hvor den daglige arbejdstid begynder«. Kontrolapparatet skal tillade, at denne anmodning tilsidesættes. Indlæses der et sted, skal dette registreres i datalageret og på fartskriverkortet og knyttes sammen med kortisætningstidspunktet.

|

|

—

|

Svares der benægtende eller bekræftende, skal kontrolapparatet anmode kortindehaveren om manuelt at indlæse aktiviteter med tilhørende start- og slutdato og -klokkeslæt, alene som ARBEJDE, RÅDIGHED eller PAUSE/HVILE, nøje indeholdt i perioden seneste kortudtagning — aktuel kortindsættelse, og uden at tillade overlapning mellem disse aktiviteter. Hertil skal anvendes følgende procedurer:

|

—

|

Svarer kortindehaveren bekræftende på spørgsmålet, skal kontrolapparatet anmode kortindehaveren om manuelt at indlæse aktiviteter i kronologisk rækkefølge for perioden seneste kortudtagning — aktuel kortisætning. Denne proces skal slutte, når sluttidspunktet for en manuelt indlæst aktivitet er lig kortisætningstidspunktet.

|

|

—

|

Svarer kortindehaveren benægtende på spørgsmålet, skal kontrolapparatet:

|

—

|

anmode kortindehaveren om manuelt at indlæse aktiviteter i kronologisk rækkefølge fra kortisætningstidspunktet indtil sluttidspunktet for den tilknyttede daglige arbejdstid (eller, i tilfælde, hvor den daglige arbejdstid fortsætter på et diagramark, sluttidspunktet for aktiviteterne knyttet til det pågældende køretøj). Før kontrolapparatet lader kortindehaveren indlæse hver aktivitet manuelt, skal det derfor bede kortindehaveren angive, om sluttidspunktet for senest registrerede aktivitet repræsenterer slutningen af en foregående arbejdstid (se bemærkningen nedenfor).

Bemærkning: Undlader kortindehaveren at angive sluttidspunkt for den foregående arbejdstid, og indlæser en aktivitet manuelt med et sluttidspunkt svarende til kortisætningstidspunktet, skal kontrolapparatet:

|

—

|

antage, at den daglige arbejdstid sluttede ved begyndelsen af første periode efter kortudtagningen med HVILE (eller fortsat UKENDT), eller på kortudtagningstidspunktet hvis der ikke er indlæst en hvileperiode (og ingen periode fortsat er UKENDT),

|

|

—

|

antage, at starttidspunktet (se nedenfor) er lig kortindsætningstidspunktet,

|

|

—

|

gennemføre nedenstående trin

|

|

|

—

|

derefter, hvis sluttidspunktet for den tilknyttede arbejdstid er forskellig fra kortudtagningstidspunket, eller hvis der det pågældende tidspunkt ikke var indlæst et sted, hvor den daglige arbejdstid slutter, anmode kortindehaveren om at »bekræfte eller indlæse det sted, hvor den daglige arbejdstid sluttede« (kontrolapparatet skal tillade, at denne anmodning tilsidesættes). Indlæses der et sted, skal det kun registreres på fartskriverkortet, og kun hvis det er forskelligt fra det, der (i givet fald) blev indlæst ved udtagning af kortet, og skal knyttes til arbejdsperiodens sluttidspunkt,

|

|

—

|

derefter opfordre kortindehaveren til at »indlæse et starttidspunkt« på den aktuelle daglige arbejdstid (eller på aktiviteter vedrørende det aktuelle førerbevis når kortindehaveren tidligere anvendte et diagramark i denne periode), og bede kortindehaveren angive et »sted, hvor den daglige arbejdstid begynder« (kontrolapparatet skal tillade, at denne anmodning tilsidesættes). Indlæses der et sted, skal det gemmes på fartskriverkortet og knyttes til dette starttidspunkt. Er dette starttidspunkt lig kortisætningstidspunktet, skal stedet endvidere gemmes i datalageret,

|

|

—

|

er dette starttidspunkt forskelligt fra kortisætningstidspunktet, derefter opfordre kortindehaveren til manuelt at indlæse aktiviteterne i kronologisk orden fra dette starttidspunkt indtil kortisætningstidspunktet. Denne proces skal slutte, når sluttidspunktet for en manuelt indlæst aktivitet er lig kortisætningstidspunktet.

|

|

|

—

|

Kontrolapparatet skal derefter give kortindehaveren mulighed for at ændre enhver manuelt indlæst aktivitet, indtil den gøres gyldig ved valg af en nærmere bestemt kommando, og derefter forbyde sådanne ændringer.

|

|

—

|

Sådanne svar på det indledende spørgsmål efterfulgt af indlæsninger uden aktivitet skal af kontrolapparatet fortolkes som at kortindehaveren har tilsidesat spørgsmålet.

|

|

Under hele denne procedure skal kontrolapparatet ikke afvente indlæsning længere end svarende til følgende frister:

|

—

|

hvis der ingen udveksling sker med apparatets person/maskine grænseflade inden for 1 minut (idet der afgives et visuelt, eventuelt også akustisk opmærksomhedssignal efter 30 sekunder), eller

|

|

—

|

hvis kortet tages ud eller isættes der et andet førerkort (eller værkstedskort), eller

|

|

—

|

så snart køretøjet sætter i bevægelse,

|

skal kontrolapparatet gøre eventuelle allerede foretagne indlæsninger gyldige.

6.3. Indlæsning af særlige omstændigheder

050b

Kontrolapparatet skal give føreren mulighed for tidstro indlæsning af følgende to særlige omstændigheder:

|

—

|

»UDEN FOR GYLDIGHEDSOMRÅDE« (start, slut)

|

|

—

|

»OVERFART MED FÆRGE/TOG«.

|

»OVERFART MED FÆRGE/TOG« kan ikke finde sted, når betingelsen »UDEN FOR GYLDIGHEDSOMRÅDE« er åbnet.

Er betingelsen »UDEN FOR GYLDIGHEDSOMRÅDE« åbnet, skal den automatisk lukkes af kontrolapparatet ved isætning eller udtagning af et førerkort.

7. Styring af virksomhedslåse

051

Denne funktion skal give mulighed for styring af de låse, som oprettes af en virksomhed for at dataadgangen er forbeholdt virksomheden, når systemet er i virksomhedsmåde.

052

Virksomhedslåse består af startdato/klokkeslæt (lås-ind) og slutdato/klokkeslæt (lås-ud), knyttet til virksomhedens identitet som angivet af virksomhedskortets nummer (ved lås-ind).

053

Lås »ind« og lås »ud« kan kun foretages i realtid.

054

Enten skal kun den virksomhed kunne låse ud, som har låst »ind« (som angivet ved de første 13 cifre i virksomhedskortets nummer), eller også

055

skal lås-ud udføres automatisk, hvis en anden virksomhed låser ind.

055a

Hvis en virksomhed låser ind, hvor forudgående lås var for samme virksomhed, antages det, at forudgående lås ikke er låst »ud« og stadig er »ind«.

8. Overvågning af kontrolaktiviteter

056

Denne funktion skal overvåge de aktiviteter — VISNING PÅ SKÆRM, UDPRINTNING, UDLÆSNING på køretøjsenhed og kort — som finder sted i kontrolmåde.

057

Funktionen skal endvidere overvåge aktiviteter vedrørende KONTROL MED OVERSKRIDELSE AF TILLADT HASTIGHED i kontrolmåde. Kontrol med overskridelse af tilladt hastighed anses for at have fundet sted, når en udskrift om »overskridelse af tilladt hastighed« er sendt til printer eller til skærm, eller når der er overført data vedrørende »hændelser og fejl« fra køretøjsenhedens datalager.

9. Detektion af hændelser og/eller fejl

058

Denne funktion detekterer følgende hændelser og/eller fejl:

9.1. Hændelsen »isætning af ugyldigt kort«

059

Denne hændelse skal udløses ved isætning af et vilkårligt ikke gyldigt kort og/eller ved udløb af et isat gyldigt kort.

9.2. Hændelsen »kortkonflikt«

060

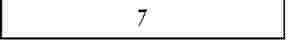

Denne hændelse skal udløses når en af de kombinationer af gyldige kort, som angivet med X i følgende tabel, forekommer:

|

Kortkonflikt

|

Førerkort

|

|

Intet kort

|

Førerkort

|

Kontrolkort

|

Værkstedskort

|

Virksomhedskort

|

|

Kortplads f. medchauffør

|

Intet kort

|

|

|

|

|

|

|

Førerkort

|

|

|

|

X

|

|

|

Kontrolkort

|

|

|

X

|

X

|

X

|

|

Værkstedskort

|

|

X

|

X

|

X

|

X

|

|

Virksomhedskort

|

|

|

X

|

X

|

X

|

9.3. Hændelsen »tidsoverlapning«

061

Denne hændelse skal udløses, når dato/klokkeslæt for seneste udtagning af førerkort, læst på kortet, er senere end aktuel dato/aktuelt klokkeslæt på det kontrolapparat, hvori kortet indsættes.

9.4. Hændelsen »kørsel uden behørigt kort«

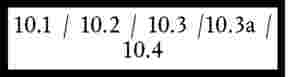

062

Denne hændelse skal udløses for enhver af de kombinationer af fartskriverkort, som er angivet med X i følgende tabel, når føreraktiviteten skifter til KØRSEL, eller når der skiftes funktionsmåde, mens føreraktiviteten er KØRSEL:

|

Kørsel uden behørigt kort

|

Førerkortplads

|

|

Intet (eller ugyldigt) kort

|

Førerkort

|

Kontrolkort

|

Værkstedskort

|

Virksomhedskort

|

|

Kortplads f. medchauffør

|

Intet (eller ugyldigt) kort

|

X

|

|

X

|

|

X

|

|

Førerkort

|

X

|

|

X

|

X

|

X

|

|

Kontrolkort

|

X

|

X

|

X

|

X

|

X

|

|

Værkstedskort

|

X

|

X

|

X

|

|

X

|

|

Virksomhedskort

|

X

|

X

|

X

|

X

|

X

|

9.5. Hændelsen »isætning af kort under kørslen«

063

Denne hændelse skal udløses, når der indsættes et fartskriverkort i en vilkårlig kortplads, mens føreraktiviteten er KØRSEL.

9.6. Hændelsen »sidste kortsession ikke korrekt afsluttet«

064

Denne hændelse skal udløses, når kontrolapparatet ved indsætning af kortet konstaterer, at foregående kortsession trods bestemmelserne i kapitel III, punkt 1, ikke er blevet afsluttet korrekt (kortet er taget ud, før alle relevante data er blevet gemt på kortet). Denne hændelse er kun relevant for fører- og værkstedskort.

9.7. Hændelsen »overskridelse af tilladt hastighed«

065

Denne hændelse skal udløses for hver overskridelse af tilladt hastighed.

9.8. Hændelsen »afbrydelse af strømforsyning«

066

Denne hændelse skal udløses ved enhver sådan afbrydelse af strømforsyningen til bevægelsesføler og/eller køretøjsenhed, som sker i en anden måde end kalibreringsmåde og varer over 200 millisekunder. Afbrydelsestærsklen fastlægges af fabrikanten. Det fald i spændingsforsyningen, som fremkommer ved start af køretøjets motor, må ikke udløse denne hændelse.

9.9. Hændelsen »fejl i køredata«

067

Denne hændelse skal udløses ved afbrydelse af den normale dataudveksling mellem bevægelsesføler og køretøjsenhed og/eller ved fejl i dataintegritet eller -ægthedskontrol under dataudveksling mellem bevægelsesføler og køretøjsenhed.

9.10. Hændelsen »forsøg på sikkerhedsbrud«

068

Denne hændelse skal udløses ved enhver anden hændelse, som berører sikkerheden af bevægelsesføler og/eller køretøjsenhed som angivet under fælles sikkerhedsmål for disse komponenter, og som ikke finder sted i kalibreringsmåde.

9.11. »Kort« fejl

069

Denne fejl skal udløses, når der optræder fejl ved et fartskriverkort under driften.

9.12. »Fejl ved kontrolapparat«

070

Denne fejl skal udløses, når et af nedenstående svigt forekommer, uden at apparatet er i kalibreringsmåde:

|

—

|

Intern fejl i køretøjsenhed

|

|

—

|

Fejl ved dataoverførsel

|

10. Indbyggede tester og selvtester

071

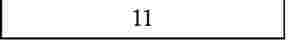

Kontrolapparatet skal selvdetektere fejl gennem selvtester og indbyggede tester i overensstemmelse med følgende tabel:

|

Den testede underenhed

|

Selvtest

|

Indbygget test

|

|

Programmel

|

|

Integritet

|

|

Datalager

|

Adgang

|

Adgang, dataintegritet

|

|

Kortlæseenheder

|

Adgang

|

Adgang

|

|

Tastatur

|

|

Manuelt eftersyn

|

|

Printer

|

(op til fabrikanten)

|

Udskrift

|

|

Skærmbillede

|

|

Visuelt eftersyn

|

|

Dataoverførsel (udføres kun under dataoverførsel)

|

Korrekt funktion

|

|

|

Føler

|

Korrekt funktion

|

Korrekt funktion

|

11. Læsning fra datalager

072

Kontrolapparatet skal kunne læse alle data, som er gemt i dets lager.

12. Registrering og lagring i datalageret

Med henblik på bestemmelserne i dette afsnit forstås ved

|

—

|

»365 dage«: 365 kalenderdage med en aktivitet i køretøjet svarende til gennemsnitsførerens. Den gennemsnitlige aktivitet pr. dag i et køretøj defineres som mindst 6 førere eller medchauffører, 6 cyklusser med isætning/udtagning af kort samt 256 aktivitetsskift. »365 dage« omfatter således mindst 2 190 (med)chauffører, 2 190 cyklusser med kortisætning og -udtagning samt 93 440 aktivitetsskift.

|

|

—

|

klokkeslæt registreres med en opløsning på et minut, medmindre andet er angivet.

|

|

—

|

kilometerstand registreres med en opløsning på en kilometer.

|

|

—

|

hastigheder registreres med en opløsning på 1 km/h.

|

073

Data gemt i datalageret må under typegodkendelsesomstændigheder ikke kunne påvirkes af en afbrydelse i den eksterne strømforsyning af under tolv måneders varighed.

074

Kontrolapparatet skal implicit eller eksplicit kunne registrere følgende data og gemme dem i datalageret:

12.1. Identifikationsdata for apparat

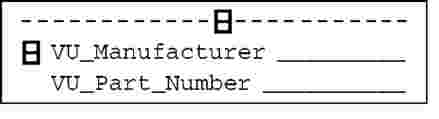

12.1.1. Identifikationsdata for køretøjsenhed

075

Kontrolapparatet skal i sit datalager kunne lagre følgende identifikationsdata for køretøjsenhed:

|

—

|

programmellets versionsnummer,

|

|

—

|

installationsdato for den pågældende version af programmellet,

|

|

—

|

apparatets produktionsår,

|

076

Køretøjsenhedens identifikationsnummer registreres og lagres én gang for alle af køretøjsenhedens fabrikant, bortset fra programmelrelaterede data og godkendelsesnummeret, som kan ændres ved eventuel opgradering af programmellet.

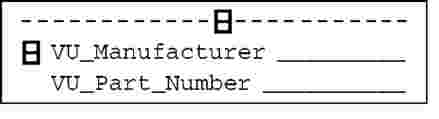

12.1.2. Identifikationsdata for bevægelsesføler

077

Bevægelsesføleren skal kunne gemme følgende identifikationsdata i sit lager:

|

—

|

navn på indlejret sikkerhedskomponent (f.eks reservedelsnummer på intern chip/processor),

|

|

—

|

betegnelse på operativsystem (f.eks programmellets versionsnummer).

|

078

Identifikationsdata på bevægelsesføleren registreres og lagres én gang for alle i bevægelsesføleren af dennes fabrikant.

079

Kontrolapparatet skal kunne registrere og i sit datalager gemme følgende aktuelt parrede identifikationsdata for bevægelsesføler:

|

—

|

dato for første parring.

|

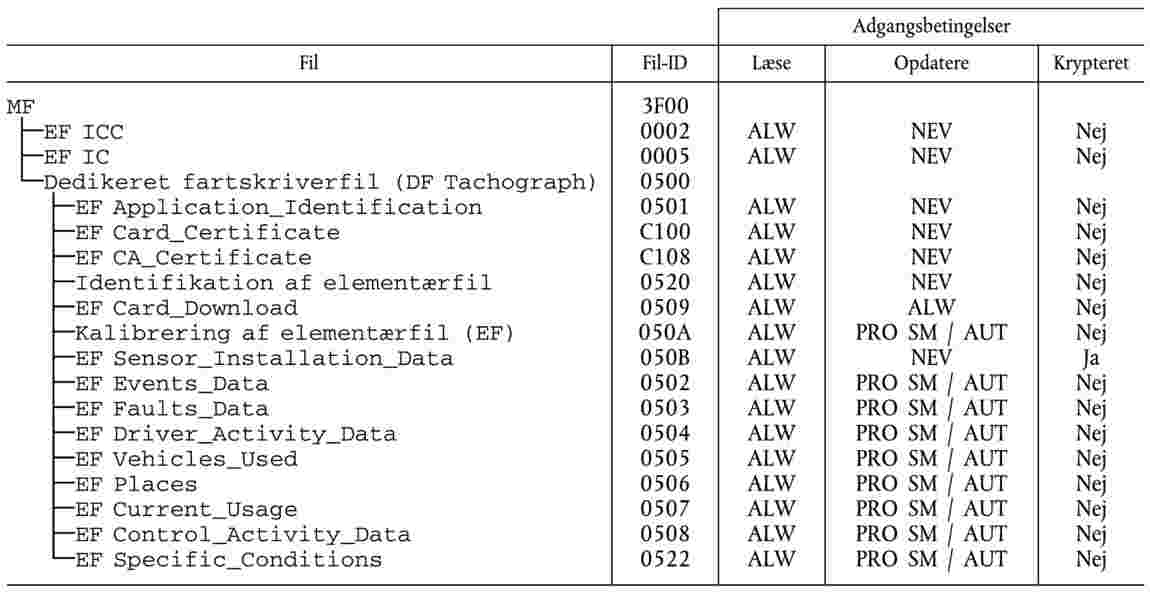

12.2. Sikkerhedselementer

080

Kontrolapparatet skal kunne lagre følgende sikkerhedselementer:

|

—

|

europæisk offentlig nøgle,

|

|

—

|

attest fra medlemsstaten,

|

|

—

|

privat nøgle for apparatet.

|

Kontrolapparatets sikkerhedselementer indsættes i apparatet af køretøjsenhedens fabrikant.

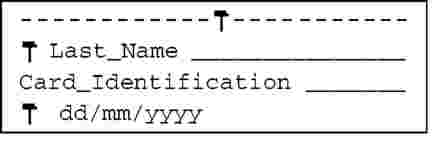

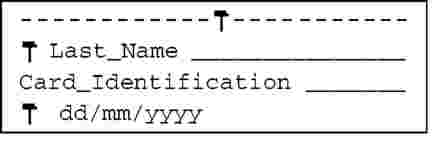

12.3. Data vedrørende isætning og udtagning af førerkort

081

For hver cyklus med isætning og udtagning af fører- eller værkstedskort i apparatet skal kontrolapparatet registrere og i datalageret gemme:

|

—

|

kortindehaverens efternavn og fornavn(e), således som de er lagret på kortet,

|

|

—

|

kortnummer, udstedende medlemsstat og udløbsdato som lagret på kortet,

|

|

—

|

isætningsdato og -klokkeslæt,

|

|

—

|

køretøjets kilometerstand ved isætning af kortet,

|

|

—

|

den kortplads, som kortet sidder i,

|

|

—

|

dato og klokkeslæt for udtagning af kortet,

|

|

—

|

køretøjets kilometerstand ved udtagning af kortet,

|

|

—

|

følgende oplysninger om det foregående køretøj, føreren har anvendt, som lagret på kortet:

|

—

|

køretøjets registreringsnummer og den indregistrerende medlemsstat,

|

|

—

|

dato og klokkeslæt for udtagning af kortet,

|

|

|

—

|

et flag, som angiver, om kortindehaver ved isætning af kortet har indlæst aktiviteter manuelt eller ikke.

|

082

Datalageret skal kunne opbevare disse data i mindst 365 dage.

083

Når lagerpladsen er opbrugt, skal nye data erstatte de ældste data.

12.4. Føreraktivitetsdata

084

Følgende data skal af kontrolapparatet registreres og gemmes i datalageret ved enhver aktivitetsændring for fører og/eller medchauffør og/eller ethvert skift i kørestatus og/eller enhver isætning eller udtagning af et fører- eller værkstedskort:

|

—

|

kørestatus (FØRERHOLD, ÉN FØRER),

|

|

—

|

kortplads (FØRER, MEDCHAUFFØR),

|

|

—

|

kortstatus for den pågældende kortplads (ISAT, IKKE ISAT) (se bemærkning),

|

|

—

|

aktivitet (KØRSEL, RÅDIGHED, ARBEJDE, PAUSE/HVILE),

|

|

—

|

dato og klokkeslæt for ændringen.

|

Bestemmelse: ISAT betyder, at et gyldigt fører- eller værkstedskort er sat i kortpladsen. IKKE ISAT betyder det modsatte, dvs. der sidder ikke et gyldigt fører- eller værkstedskort i kortpladsen (f.eks. er der isat et virksomhedskort, eller intet kort er isat).

Bestemmelse: Aktivitetsdata, som indlæses manuelt af føreren, bliver ikke registreret i datalageret.

085

Datalageret skal kunne opbevare føreraktivitetsdata i mindst 365 dage.

086

Når lagerpladsen er opbrugt, skal nye data erstatte de ældste data.

12.5. Steder, hvor den daglige arbejdstid begynder og/eller slutter

087

Følgende oplysninger skal af kontrolapparatet registreres og gemmes i datalageret, hver gang en fører eller medchauffør indlæser det sted, hvor den daglige arbejdstid begynder eller slutter:

|

—

|

i givet fald, kortnummer for fører (medchauffør) samt kortudstedende medlemsstat,

|

|

—

|

dato og klokkeslæt for indlæsningen (eller dato/klokkeslæt knyttet til indlæsningen, når indlæsning fandt sted manuelt),

|

|

—

|

indlæsningens art (begyndelse eller slutning, omstændighed ved indlæsningen),

|

|

—

|

den indlæste stat og region,

|

|

—

|

køretøjets kilometerstand.

|

088

Datalageret skal kunne opbevare data vedrørende den daglige arbejdstids start og/eller slutning i mindst 365 dage (idet det forudsættes, at én fører indlæser to poster dagligt).

089

Når lagerpladsen er opbrugt, skal nye data erstatte de ældste data.

12.6. Kilometerstand

090

Kontrolapparatet skal i sit datalager registrere køretøjets kilometerstand og den tilsvarende dato ved midnat hver kalenderdag.

091

Datalageret skal i mindst 365 kalenderdage kunne opbevare værdierne af kilometerstanden ved midnat.

092

Når lagerpladsen er opbrugt, skal nye data erstatte de ældste data.

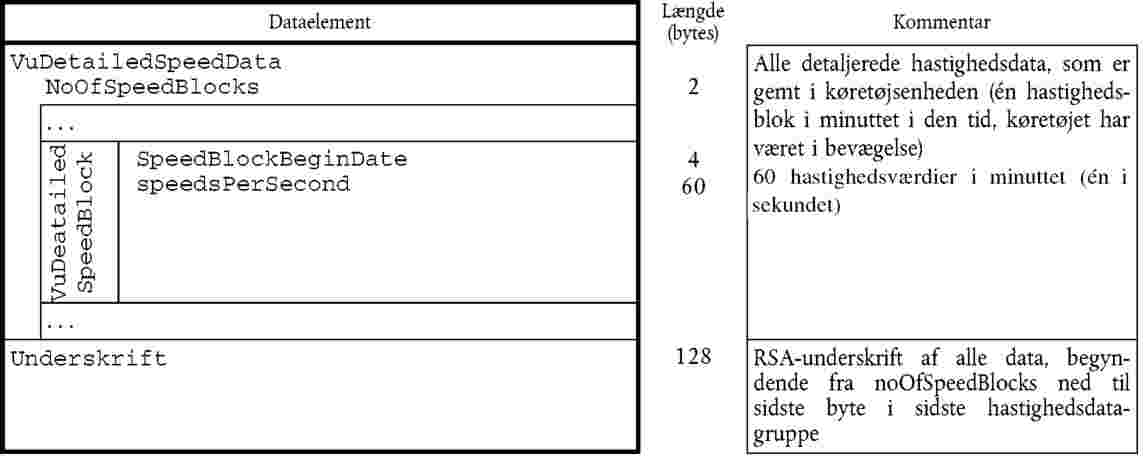

12.7. Detaljerede hastighedsdata

093

Kontrolapparatet skal registrere og i sit datalager gemme køretøjets øjeblikkelige hastighed med tilhørende dato og klokkeslæt i hvert sekund i mindst de seneste 24 timer, køretøjet har været i bevægelse.

12.8. Data vedrørende hændelser

Med henblik på bestemmelserne i dette afsnit skal tiden registreres med en opløsning på 1 sekund.

094

For hver hændelse, som detekteres, skal kontrolapparatet registrere følgende data og gemme dem i datalageret i overensstemmelse med følgende lagringsbestemmelser:

|

Hændelse

|

Lagringsbestemmelse

|

Data, som skal lagres for hver hændelse

|

|

Kortkonflikt

|

|

—

|

de 10 seneste hændelser

|

|

|

—

|

hændelsens startdato og -klokkeslæt,

|

|

—

|

hændelsens slutdato og -klokkeslæt,

|

|

—

|

korttype, -nummer og udstedende medlemsstat for de to kort, som er årsag til konflikten

|

|

|

Kørsel uden behørigt kort

|

|

—

|

den længstvarige hændelse for hver af de 10 seneste dage, den er forekommet,

|

|

—

|

de 5 længstvarige hændelser inden for de sidste 365 dage

|

|

|

—

|

hændelsens startdato og -klokkeslæt,

|

|

—

|

hændelsens slutdato og -klokkeslæt,

|

|

—

|

korttype, -nummer og udstedende medlemsstat for ethvert kort, som er isat ved hændelsens start og/eller slutning,

|

|

—

|

antal tilsvarende hændelser den pågældende dag

|

|

|

Isætning af kort under kørslen

|

|

—

|

den seneste hændelse for hver af de 10 seneste dage, den er forekommet

|

|

|

—

|

hændelsens dato og klokkeslæt,

|

|

—

|

kortets type, nummer og udstedende medlemsstat,

|

|

—

|

antal tilsvarende hændelser samme dag

|

|

|

Seneste kortsession ikke korrekt afsluttet

|

|

—

|

de 10 seneste hændelser

|

|

|

—

|

dato og klokkeslæt for isætning af kortet,

|

|

—

|

kortets type, nummer og udstedende medlemsstat,

|

|

—

|

de seneste sessionsdata, aflæst fra kortet:

|

—

|

dato og klokkeslæt for isætning af kortet,

|

|

—

|

køretøjets registreringsnummer, og den medlemsstat, der har indregistreret det

|

|

|

|

Overskridelse af tilladt hastighed (10)

|

|

—

|

den alvorligste hændelse for hver af de seneste 10 dage, hvor den er forekommet (dvs. den, hvor gennemsnitshastigheden har været størst),

|

|

—

|

de 5 alvorligste hændelser inden for de sidste 365 dage,

|

|

—

|

den første hændelse, som har fundet sted efter sidste kalibrering

|

|

|

—

|

hændelsens startdato og -klokkeslæt,

|

|

—

|

hændelsens slutdato og -klokkeslæt,

|

|

—

|

den højeste hastighed målt under hændelsen,

|

|

—

|

den aritmetiske gennemsnitshastighed målt under hændelsen,

|

|

—

|

korttype, -nummer og udstedende medlemsstat for føreren (hvis relevant),

|

|

—

|

antal tilsvarende hændelser samme dag

|

|

|

Afbrydelse af strømforsyning (11)

|

|

—

|

den længstvarige hændelse for hver af de 10 seneste dage, den er forekommet,

|

|

—

|

de 5 længstvarige hændelser inden for de sidste 365 dage

|

|

|

—

|

hændelsens startdato og -klokkeslæt,

|

|

—

|

hændelsens slutdato og -klokkeslæt,

|

|

—

|

korttype, -nummer og udstedende medlemsstat for ethvert kort, som er isat ved hændelsens start og/eller slutning,

|

|

—

|

antal tilsvarende hændelser samme dag

|

|

|

Fejl ved køredata

|

|

—

|

den længstvarige hændelse for hver af de 10 seneste dage, den er forekommet,

|

|

—

|

de 5 længstvarige hændelser inden for de sidste 365 dage

|

|

|

—

|

hændelsens startdato og -klokkeslæt,

|

|

—

|

hændelsens slutdato og -klokkeslæt,

|

|

—

|

korttype, -nummer og udstedende medlemsstat for ethvert kort, som er isat ved hændelsens start og/eller slutning,

|

|

—

|

antal tilsvarende hændelser samme dag

|

|

|

Forsøg på sikkerhedsbrud

|

|

—

|

de 10 seneste hændelser for hver type hændelse

|

|

|

—

|

hændelsens startdato og -klokkeslæt,

|

|

—

|

hændelsens slutdato og -klokkeslæt (hvis relevant),

|

|

—

|

korttype, -nummer og udstedende medlemsstat for ethvert kort, som er isat ved hændelsens start og/eller slutning,

|

|

12.9. Data vedrørende fejl

Med henblik på bestemmelserne i dette afsnit skal tiden registreres med en opløsning på 1 sekund.

096

For hver funden fejl skal kontrolapparatet registrere følgende data og gemme dem i datalageret i overensstemmelse med følgende lagringsbestemmelser:

|

Fejl

|

Lagringsbestemmelse

|

Data, som skal gemmes for hver hændelse

|

|

Kortfejl

|

|

—

|

de 10 seneste kortfejl for førerkortet

|

|

|

—

|

startdato og -klokkeslæt for fejlen,

|

|

—

|

slutdato og -klokkeslæt for fejlen,

|

|

—

|

korttype, -nummer og udstedende medlemsstat

|

|

|

Fejl ved kontrolapparatet

|

|

—

|

de 10 seneste fejl af hver type fejl,

|

|

—

|

den første fejl efter seneste kalibrering

|

|

|

—

|

startdato og -klokkeslæt for fejlen,

|

|

—

|

slutdato og -klokkeslæt for fejlen,

|

|

—

|

korttype, -nummer og udstedende medlemsstat for ethvert kort, som er isat ved fejlens start og/eller slutning

|

|

12.10. Kalibreringsdata

097

Kontrolapparatet skal registrere og i datalageret gemme data vedrørende:

|

—

|

kalibreringsparametre, som er kendte i aktiveringsøjeblikket,

|

|

—

|

dets alleførste kalibrering efter aktivering,

|

|

—

|

dets første kalibrering i det nuværende køretøj (identificeret ved sit VIN),

|

|

—

|

de 5 seneste kalibreringer (hvis der udføres flere kalibreringer samme kalenderdag, skal kun den sidste heraf gemmes).

|

098

Følgende data skal registreres for hver af disse kalibreringer:

|

—

|

kalibreringens formål (aktivering, første montering, montering, periodisk eftersyn),

|

|

—

|

værkstedets navn og adresse,

|

|

—

|

værkstedskortets nummer, den kortudstedende medlemsstat og kortets udløbsdato,

|

|

—

|

køretøjets identifikation,

|

|

—

|

parametre, som er ført ajour eller bekræftet: w, k, l, dækstørrelse, hastighedsbegrænserens indstilling, kilometerstand (gammel og ny værdi), dato og klokkeslæt (gammel og ny værdi).

|

099

Bevægelsesføleren skal registrere og i sit datalager gemme følgende data vedrørende bevægelsesfølerens montering:

|

—

|

første parring med en køretøjsenhed (dato, klokkeslæt, køretøjsenhedens godkendelsesnummer og køretøjsenhedens serienummer),

|

|

—

|

seneste parring med en køretøjsenhed (dato, klokkeslæt, køretøjsenhedens godkendelsesnummer og køretøjsenhedens serienummer).

|

12.11. Tidsjusteringsdata

100

Kontrolapparatet skal registrere og i sit datalager gemme data vedrørende:

|

—

|

seneste justering af tidspunktet,

|

|

—

|

de 5 største justeringer siden sidste kalibrering,

|

udført i kalibreringsmåde uden for rammerne af en sædvanlig kalibrering (def. f).

101

Følgende data skal registreres for hver af disse tidsjusteringer:

|

—

|

dato og klokkeslæt, gammel værdi,

|

|

—

|

dato og klokkeslæt, ny værdi,

|

|

—

|

værkstedets navn og adresse,

|

|

—

|

værkstedskortets nummer, den kortudstedende medlemsstat og kortets udløbsdato.

|

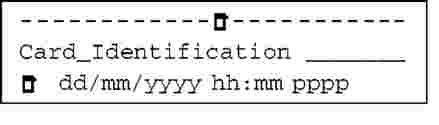

12.12. Data vedrørende kontrolaktivitet

102

Kontrolapparatet skal registrere og i datalageret gemme følgende data vedrørende de 20 seneste kontrolaktiviteter:

|

—

|

dato og klokkeslæt for kontrollen,

|

|

—

|

kontrolkortets nummer og den kortudstedende medlemsstat,

|

|

—

|

kontrollens art (visning på skærm og/eller udskrivning og/eller dataoverførsel på køretøjsenhed og/eller dataoverførsel på kort).

|

103

Ved dataoverførsel skal datoen for de ældste og de seneste overførte dage ligeledes registreres.

12.13. Data vedrørende virksomhedslåse

104

Kontrolapparatet skal registrere og i datalageret gemme data vedrørende de 20 seneste virksomhedslåse:

|

—

|

dato og klokkeslæt for lås-ind,

|

|

—

|

dato og klokkeslæt for lås-ud,

|

|

—

|

virksomhedskortets nummer og den kortudstedende medlemsstat,

|

|

—

|

virksomhedens navn og adresse.

|

12.14. Data vedrørende dataoverførsel

105

Kontrolapparatet skal registrere og i sit datalager gemme følgende data vedrørende den seneste dataoverførsel fra datalageret til eksterne medier, som fandt sted i virksomhedsmåde eller i kalibreringsmåde:

|

—

|

dato og klokkeslæt for dataoverførslen,

|

|

—

|

virksomheds- eller værkstedskortets nummer og den kortudstedende medlemsstat,

|

|

—

|

virksomhedens eller værkstedets navn.

|

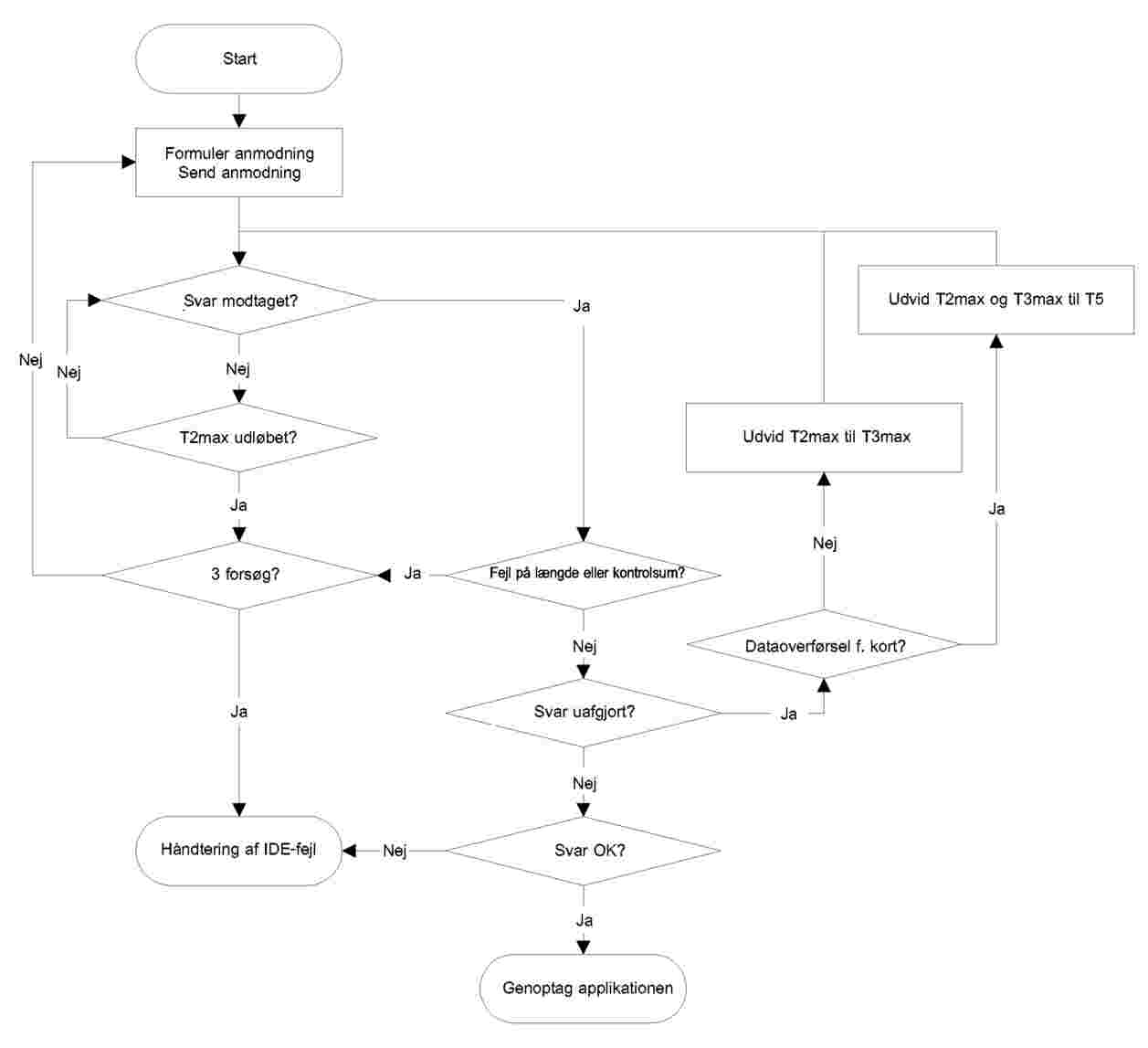

12.15. Data vedrørende særlige omstændigheder

105a

Kontrolapparatet skal registrere og i datalageret gemme følgende data vedrørende særlige omstændigheder:

|

—

|

indlæsningsdato og -klokkeslæt,

|

|

—

|

den særlige omstændigheds art.

|

105b

Datalageret skal være i stand til at opbevare data vedrørende særlige omstændigheder i mindst 365 dage (idet det forudsættes, at der i gennemsnit åbnes og lukkes 1 omstændighed dagligt). Når lagerpladsen er opbrugt, skal nye data erstatte de ældste data.

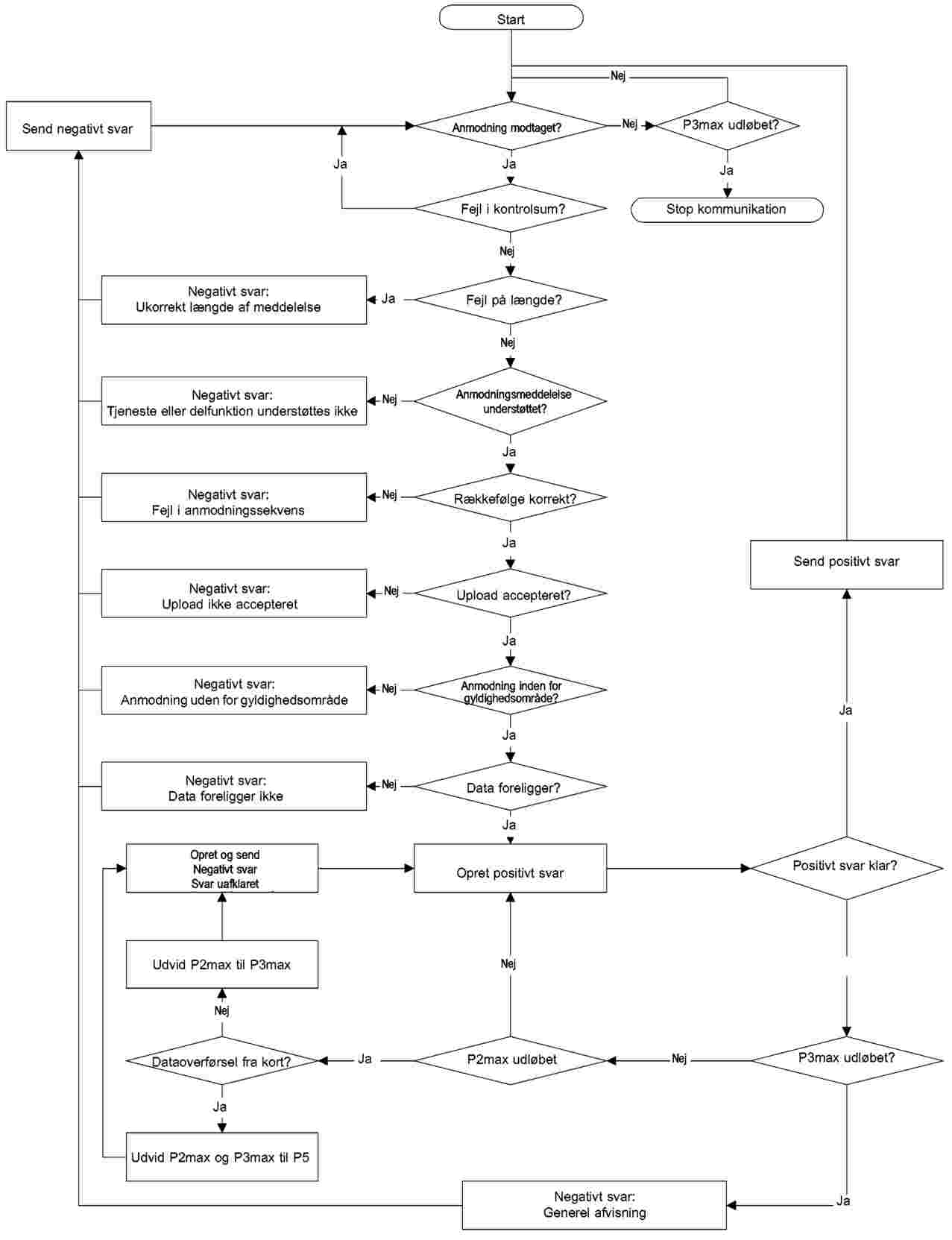

13. Læsning fra fartskriverkort

106

Kontrolapparatet skal i givet fald kunne læse de data fra fartskriverkortene, som er nødvendige

|

—

|

til fastlæggelse af korttype, kortindehaver, tidligere anvendt køretøj, dato og klokkeslæt for seneste udtagning af kort og den på det tidspunkt valgte aktivitet,

|

|

—

|

til kontrol af, at seneste kortsession blev afsluttet korrekt,

|

|

—

|

til beregning af førerens sammenhængende køretid, akkumulerede pausetid og akkumulerede køretider for den foregående og den aktuelle uge,

|

|

—

|

til at fremstille de nødvendige udskrifter vedrørende de data, som er registreret på et førerkort,

|

|

—

|

til at overføre data fra et førerkort til eksterne medier.

|

107

Ved eventuel læsefejl skal kontrolapparatet højst tre gange forsøge at udføre samme læseordre, og derefter, hvis det stadig ikke er lykkedes, erklære kortet for defekt og ugyldigt.

14. Registrering og lagring på fartskriverkort

108

Kontrolapparatet skal sætte »kortsessionsdata« på fører- eller værkstedskort straks efter isætning af kortet.

109

Kontrolapparatet skal ajourføre de data, som er gemt på gyldige fører-, værksteds- og/eller kontrolkort, med alle de nødvendige data vedrørende den periode, hvor kortet er isat, og vedrørende kortindehaveren. De data, som gemmes på disse kort, er angivet i kapitel IV.

109a

Kontrolapparatet skal ajourføre de føreraktivitets- og steddata (som foreskrevet i kapitel IV, punkt 5.2.5 og 5.2.6), som er gemt på gyldige fører- og/eller værkstedskort, med de aktivitets- og steddata, som indlæses manuelt af kortindehaveren.

110

Ajourføring af fartskriverkort skal ske ved, at seneste data erstatter ældste data i det nødvendige omfang og under hensyntagen til kortets faktiske lagringskapacitet.

111

I tilfælde af læsefejl skal kontrolapparatet højst tre gange forsøge at udføre samme læseordre, og derefter, hvis det stadig ikke er lykkedes, erklære kortet for defekt og ugyldigt.

112

Før et førerkort frigives, og efter at alle relevante data er gemt på kortet, skal kontrolapparatet tilbagestille »kortsessionsdata«.

15. Visning på skærm

113

Skærmen skal have mindst 20 tegn.

114

Der skal anvendes en mindste tegnstørrelse på 5 mm i højden og 3,5 mm i bredden.

114a

Skærmen skal understøtte tegnsættene latin1 og græsk defineret ved ISO 8859 del 1 og 7, som foreskrevet i tillæg 1, kapitel 4. Skærmen kan anvende forenklede tegn (f.eks. kan tegn med accent vises uden accent, eller små bogstaver kan vises som store).

115

Skærmen skal være forsynet med tilstrækkelig ikke blændende belysning.

116

Anvisningerne skal kunne ses udefra i forhold til kontrolapparatet.

117

Kontrolapparatet skal på skærmen kunne vise:

|

—

|

automatisk valgte værdier,

|

|

—

|

data vedrørende advarselssignaler,

|

|

—

|

data vedrørende adgang via menu,

|

|

—

|

andre data, som en bruger ønsker.

|

Kontrolapparatet kan på skærmen vise supplerende oplysninger, forudsat at de tydeligt kan skelnes fra de ovenfor krævede oplysninger.

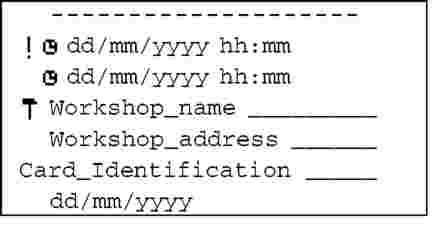

118

Kontrolapparatets skærm skal anvende de i tillæg 3 anførte piktogrammer eller piktogramkombinationer. Andre piktogrammer eller piktogramkombinationer kan anvendes af skærmen, hvis de tydeligt kan skelnes fra ovennævnte piktogrammer eller piktogramkombinationer.

119

Skærmen skal altid være tændt, når køretøjet er i bevægelse.

120

Kontrolapparatet kan have en manuel eller automatisk facilitet, som slukker for skærmen, når køretøjet ikke er i bevægelse.

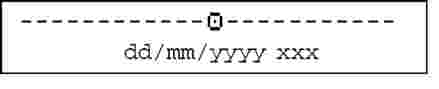

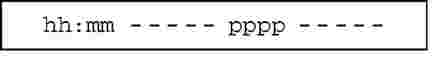

Skærmformatet er foreskrevet i tillæg 5.

15.1. Standardskærmbillede

121

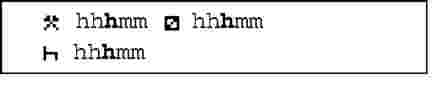

Når ingen andre oplysninger behøver vises på skærmen, skal denne automatisk vise følgende:

|

—

|

lokaltid (som fremkommet af UTC tid + forskydning som indstillet af fører),

|

|

—

|

aktuel føreraktivitet og aktuel medchaufføraktivitet,

|

|

—

|

oplysninger vedrørende fører:

|

—

|

hvis den aktuelle aktivitet er KØRSEL, aktuel sammenhængende køretid og aktuel akkumuleret pausetid

|

|

—

|

hvis den aktuelle aktivitet ikke er KØRSEL, aktuel varighed af denne aktivitet (siden den valgtes), og aktuel akkumuleret pausetid

|

|

|

—

|

oplysninger vedrørende medchauffør:

|

—

|

aktuel varighed af dennes aktivitet (siden den valgtes).

|

|

122

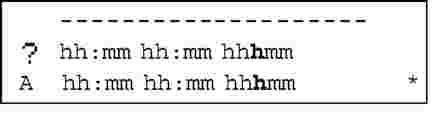

Data vedrørende de to chauffører skal på skærmen vises på klar, enkel og utvetydig måde. Kan oplysningerne vedrørende fører og medchauffør ikke vises samtidig, skal kontrolapparatet automatisk vise oplysningerne vedrørende føreren og give brugeren mulighed for at se oplysningerne vedrørende medchaufføren.

123

Giver skærmens bredde ikke mulighed for automatisk visning af funktionsmåde, skal kontrolapparatet kortvarigt vise den nye funktionsmåde, når den ændres.

124

Ved isætning af kort skal kontrolapparatet kortvarigt vise korthaverens navn.

124a

Når omstændigheden »UDEN FOR GYLDIGHEDSOMRÅDE« åbnes, skal skærmen automatisk ved hjælp af det pågældende piktogram vise, at denne omstændighed er åbnet. (Det kan godtages, at den aktuelle føreraktivitet ikke nødvendigvis vises samtidigt.)

15.2. Visning af oplysninger om advarselssignaler

125

Kontrolapparatet skal på skærmen vise oplysninger om advarselssignaler, hvilket hovedsagelig sker ved hjælp af piktogrammerne i tillæg 3, om nødvendigt suppleret med en talkode. Advarslen kan desuden gives som tekst på det af føreren foretrukne sprog.

15.3. Adgang via menu

126

Kontrolapparatet skal stille de nødvendige kommandoer til rådighed gennem en hensigtsmæssig menustruktur.

15.4. Andre skærmbilleder

127

På kommando skal skærmen selektivt kunne vise:

|

—

|

UTC-dato og -klokkeslæt,

|

|

—

|

funktionsmåde (hvis den ikke vises automatisk),

|

|

—

|

førerens sammenhængende køretid og akkumulerede pausetid,

|

|

—

|

medchaufførens sammenhængende køretid og akkumulerede pausetid,

|

|

—

|

førerens akkumulerede køretid for den foregående og den aktuelle uge,

|

|

—

|

medchaufførens akkumulerede køretid for den foregående og den aktuelle uge,

|

|

—

|

indholdet af hver af de seks udskrifter, i samme format som udskriften selv.

|

128

Visningen af udskriftens indhold skal være sekventiel, linje for linje. Er skærmen mindre end 24 tegn bred, skal brugeren have adgang til de fuldstændige oplysninger gennem en passende menu (flere linjer, rulning …). Udskriftslinjer, som er afsat til håndskrevne oplysninger, kan udelades på skærmen.

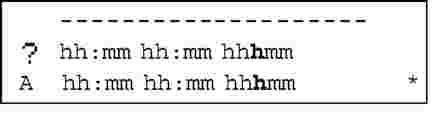

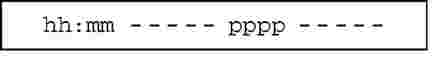

16. Udskrivning

129

Kontrolapparatet skal kunne udskrive oplysninger fra sit datalager og/eller fra fartskriverkort i henhold til nedenstående seks udskriftstyper:

|

—

|

daglig udskrift af føreraktivitet fra kort,

|

|

—

|

daglig udskrift af føreraktivitet fra køretøjsenhed,

|

|

—

|

udskrift af hændelser og fejl fra kort,

|

|

—

|

udskrift af hændelser og fejl fra køretøjsenhed,

|

|

—

|

udskrift af tekniske data,

|

|

—

|

udskrift af overskridelse af tilladt hastighed.

|

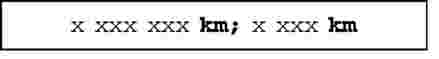

Det nærmere format og indhold af disse udskrifter er angivet i tillæg 4.

Yderligere data kan anføres sidst i udskrifterne.

Kontrolapparatet kan stille yderligere udskriftstyper til rådighed, hvis de tydeligt kan skelnes fra de seks ovennævnte udskriftstyper.

130

Der må ikke være adgang til »Daglig udskrift af føreraktiviteter fra kort« og »Udskrift af hændelser og fejl fra kort«, medmindre der er indsat et fører- eller værkstedskort i kontrolapparatet. Før udskrivningen påbegyndes, skal kontrolapparatet ajourføre data gemt på det pågældende kort.

131

For at hente »daglig udskrift af føreraktiviteter fra kort« eller »udskrift af hændelser og fejl fra kort« skal kontrolapparatet:

|

—

|

enten automatisk vælge fører- eller værkstedskort, hvis kun det ene af disse kort er isat,

|

|

—

|

eller stille en kommando til rådighed for valg af kildekort eller valg af kortet i førerkortpladsen, hvis der er isat to af disse kort i kontrolapparatet.

|

132

Printeren skal kunne udskrive 24 tegn pr. linje.

133

Den mindste tegnstørrelse er 2,1 mm i højden og 1,5 mm i bredden.

133a

Printeren skal understøtte tegnsættene latin1 og græsk, defineret ved ISO 8859 del 1 og 7, som foreskrevet i tillæg 1, kapitel 4 »Tegnsæt«.

134

Printeren skal være således udformet, at disse udskrifter er så tydelige, at der ikke er fare for fejllæsning.

135

De skal bevare deres format og deres registreringer under normale luftfugtigheds- (10-90 %) og temperaturforhold.

136

Papir, som skal anvendes af kontrolapparatet, skal være forsynet med det pågældende typegodkendelsesmærke og angivelse af de(n) type(r) kontrolapparat(er), det kan anvendes med. Udskrifterne skal forblive letlæselige og identificerbare under normale opbevaringsforhold mht. lysstyrke, fugtighed og temperatur i mindst et år.

137

Disse dokumenter skal kunne påføres håndskrevne påtegninger, f.eks. førerens underskrift.

138

Kontrolapparatet skal kunne håndtere »papir opbrugt«-hændelser under udskrivningen ved, efter isætning af nyt papir, at begynde forfra på udskrivningen eller fortsætte udskrivningen med en klar henvisning til den allerede udskrevne del.

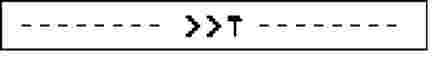

17. Advarselssignaler

139

Kontrolapparatet skal advare føreren, når det konstaterer en hændelse og/eller fejl.

140

Det kan tillades, at advarsel om afbrydelse af strømforsyningen først finder sted, efter at strømforsyningen er genoprettet.

141

Kontrolapparatet skal advare føreren, når en sammenhængende køretid på 4 h 30 min. overskrides, samt 15 minutter inden dette sker.

142

Advarselssignaler skal være synlige. Akustiske advarselssignaler kan anvendes som supplement til synlige advarselssignaler.

143

Synlige advarselssignaler skal være let genkendelige for brugeren, skal være placeret i førerens synsfelt og skal være letlæselige både ved dag og ved nat.

144

Synlige advarselssignaler kan være indbygget i kontrolapparatet og/eller være placeret fjernt fra kontrolapparatet.

145

I sidstnævnte tilfælde skal de være forsynet med symbolet »T« og være gule eller orange.

146

Advarselssignaler skal have en varighed på mindst 30 sekunder, medmindre brugeren kvitterer ved at trykke på en vilkårlig knap i kontrolapparatet. Denne første kvittering må ikke slette det i næste afsnit omhandlede skærmbillede: Årsag til advarselssignal.

147

Kontrolapparatets skærm skal vise årsagen til advarselssignalet og vedblive hermed, indtil brugeren kvitterer med en særlig kode eller kommando på kontrolapparatet.

148

Der kan afgives supplerende advarselssignaler, forudsat de ikke af føreren kan forveksles med de tidligere definerede.

18. Overførsel af data til eksterne medier

149

Kontrolapparatet skal på kommando kunne overføre data fra sit lager eller fra et førerkort til eksterne lagermedier gennem kalibrerings- og dataoverførselsstikket. Før udskrivningen påbegyndes, skal kontrolapparatet ajourføre data gemt på det pågældende kort.

150

Som en ikke obligatorisk facilitet kan kontrolapparatet desuden i enhver funktionsmåde gennem et andet stik overføre data til en virksomhed, hvis identitet er bekræftet gennem denne kanal. I så fald skal der for denne dataoverførsel gælde samme adgangsret til data som i virksomhedsmåde.

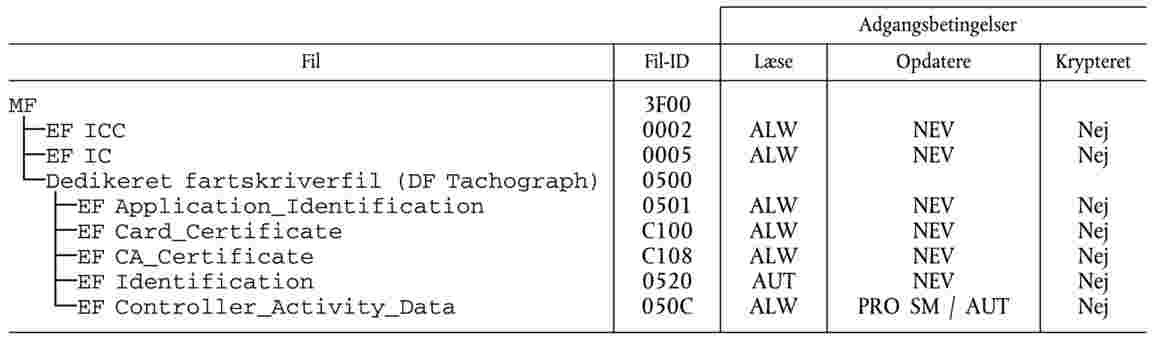

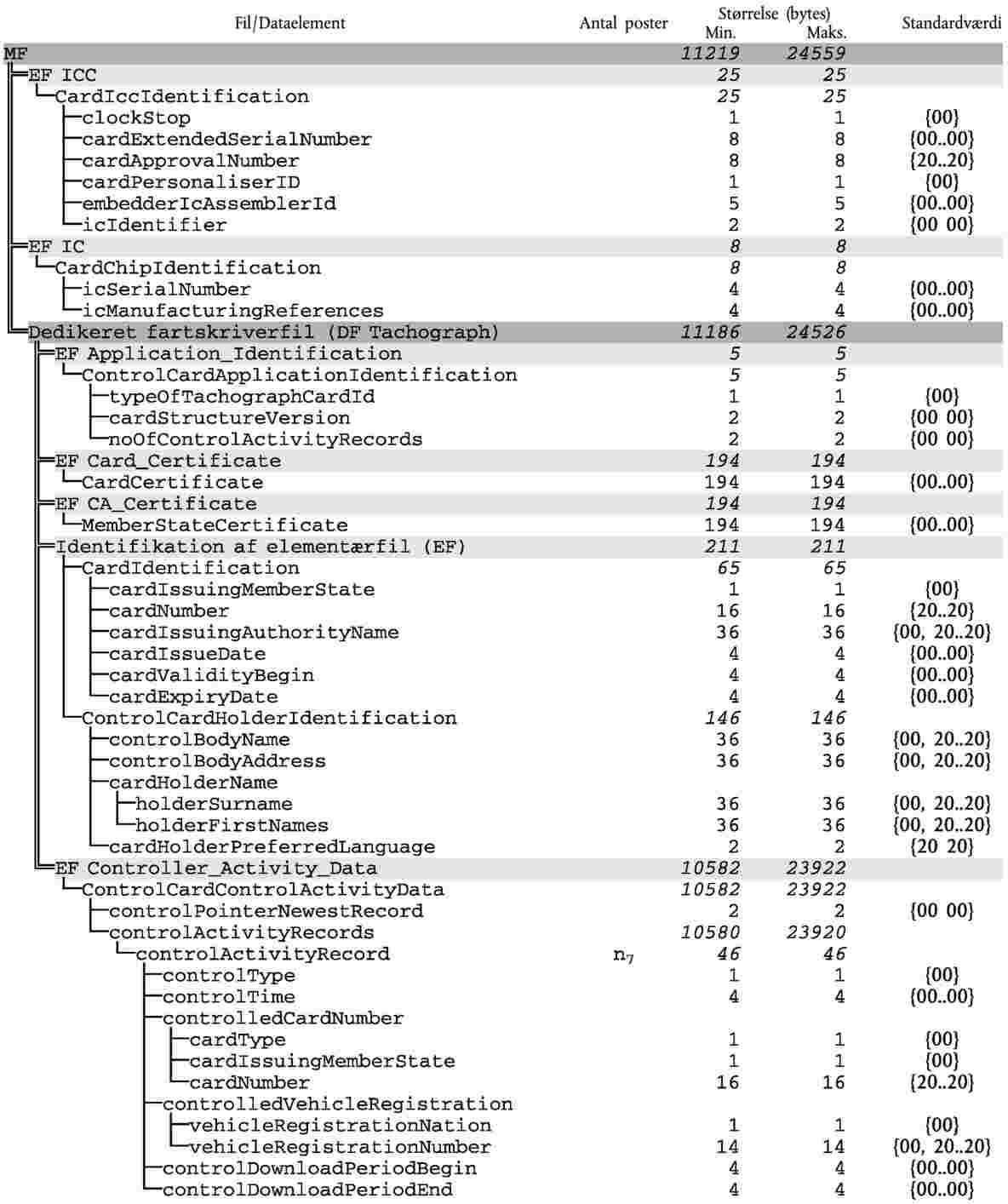

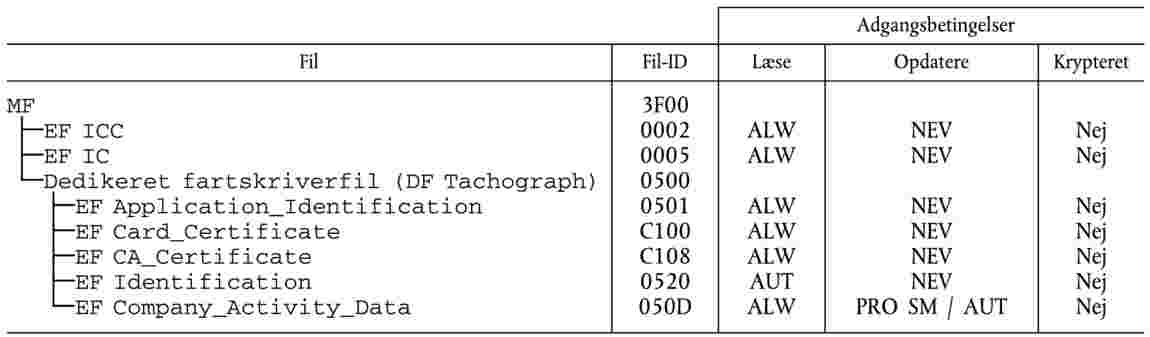

151