|

29.

|

Anlage 1 wird wie folgt geändert:

|

a)

|

Das Inhaltsverzeichnis wird wie folgt geändert:

|

i)

|

Nummer 2.63 erhält folgende Fassung:

„2.63. Reserviert für künftige Verwendung“

|

|

ii)

|

Nummer 2.78 erhält folgende Fassung:

„2.78. GNSSAccumulatedDriving“

|

|

iii)

|

Nummer 2.79 erhält folgende Fassung:

„2.79. GNSSAccumulatedDrivingRecord“

|

|

iv)

|

Nummer 2.111 erhält folgende Fassung:

„2.111. NoOfGNSSADRecords“

|

|

v)

|

Nummer 2.160 erhält folgende Fassung:

„2.160. Reserviert für künftige Verwendung“

|

|

vi)

|

Nummer 2.203 erhält folgende Fassung:

„2.203. VuGNSSADRecord“

|

|

vii)

|

Nummer 2.204 erhält folgende Fassung:

„2.204. VuGNSSADRecordArray“

|

|

viii)

|

Nummer 2.230 erhält folgende Fassung:

„2.230. Reserviert für künftige Verwendung“

|

|

ix)

|

Nummer 2.231 erhält folgende Fassung:

„2.231. Reserviert für künftige Verwendung“

|

|

|

b)

|

In Abschnitt 2 wird vor dem Unterabschnitt 2.1 folgender Wortlaut eingefügt:

„Bei Kartendatentypen, die für Anwendungen der 1. und der 2. Generation verwendet werden, bezieht sich die in dieser Anlage angegebene Größe auf Anwendungen der 2. Generation. Es wird angenommen, dass das Abfragegerät die Größe für Anwendungen der 1. Generation bereits kennt. Die sich auf diese Datentypen beziehenden Randnummern von Anhang IC umfassen Anwendungen der 1. und der 2. Generation.“

|

|

c)

|

Abschnitt 2.19 erhält folgende Fassung:

„2.19. CardEventData

1. Generation:

Auf einer Fahrer- oder Werkstattkarte gespeicherte Information zu den Ereignissen im Zusammenhang mit dem Karteninhaber (Anhang IC Randnummern 260 und 318).

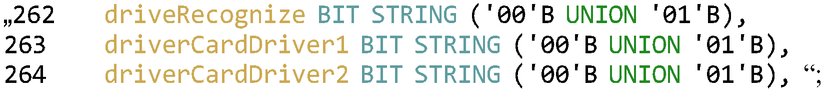

Text von Bild

Text von Bild

CardEventData ::= SEQUENCE SIZE(6) OF {

cardEventRecords SET SIZE(NoOfEventsPerType) OF

CardEventRecord

}

CardEventData — eine nach absteigendem Wert von EventFaultType geordnete Folge von cardEventRecords (mit Ausnahme von Versuchen der Sicherheitsverletzung, die in der letzten Gruppe der Folge zusammengefasst sind).

cardEventRecords — Ereignisdatensätze einer bestimmten Ereignisart (oder Kategorie bei Ereignissen Versuch Sicherheitsverletzung).

2. Generation:

Auf einer Fahrer- oder Werkstattkarte gespeicherte Information zu den Ereignissen im Zusammenhang mit dem Karteninhaber (Anhang IC Randnummern 285 und 341).

Text von Bild

Text von Bild

CardEventData ::= SEQUENCE SIZE(11) OF {

cardEventRecords SET SIZE(NoOfEventsPerType) OF

CardEventRecord

}

CardEventData — eine nach absteigendem Wert von EventFaultType geordnete Folge von cardEventRecords (mit Ausnahme von Versuchen der Sicherheitsverletzung, die in der letzten Gruppe der Folge zusammengefasst sind).

cardEventRecords — Ereignisdatensätze einer bestimmten Ereignisart (oder Kategorie bei Ereignissen Versuch Sicherheitsverletzung).“

|

|

d)

|

Abschnitt 2.30 erhält folgende Fassung:

„2.30 CardRenewalIndex

Ein Kartenerneuerungsindex (Begriffsbestimmung i)).

Text von Bild

Text von Bild

CardRenewalIndex::= IA5String(SIZE(1))

Wertzuweisung: (siehe Kapitel 7 in diesem Anhang).

Reihenfolge für die Erhöhung: ,0, …, 9, A, …, Z‘“

|

|

e)

|

In Abschnitt 2.61 erhält der Text nach der Überschrift „2. Generation“ folgende Fassung: „ Text von Bild

Text von Bild

„DriverCardApplicationIdentification ::= SEQUENCE {

typeOfTachographCardId

EquipmentType,

cardStructureVersion

CardStructureVersion,

noOfEventsPerType

NoOfEventsPerType,

noOfFaultsPerType

NoOfFaultsPerType,

activityStructureLength

CardActivityLengthRange,

noOfCardVehicleRecords

NoOfCardVehicleRecords,

noOfCardPlaceRecords

NoOfCardPlaceRecords,

noOfGNSSADRecords

NoOfGNSSADRecords,

noOfSpecificConditionRecords

NoOfSpecificConditionRecords

noOfCardVehicleUnitRecords

NoOfCardVehicleUnitRecords

}

Zusätzlich zur 1. Generation werden folgende Datenelemente verwendet:

noOfGNSSADRecords — Anzahl der kumulierten GNSS-Lenkzeitendatensätze, die die Karte speichern kann.

noOfSpecificConditionRecords — Anzahl der Datensätze mit Bezug auf spezifische Bedingungen, die die Karte speichern kann.

noOfGNSSADRecords — Anzahl der Datensätze mit Informationen zu den genutzten Fahrzeugeinheiten, die die Karte speichern kann.“

|

|

f)

|

Abschnitt 2.63 erhält folgende Fassung:

„2.63. Reserviert für künftige Verwendung“

|

|

g)

|

In Abschnitt 2.67 erhält der Text unter der Überschrift „2. Generation“ folgende Fassung:

„Die Werte der 1. Generation werden um Folgendes ergänzt:

Text von Bild

Text von Bild

–GNSS Facility

(8),

–Remote Communication Module

(9),

–ITS interface module

(10),

–Plaque

(11),–may be used in SealRecord

–M1/N1 Adapter

(12),–may be used in SealRecord

–European Root CA (ERCA)

(13),

–Member State CA (MSCA)

(14),

–External GNSS connection

(15),–may be used in SealRecord

–Unused

(16),–used in SealDataVu

–Driver Card (Sign)

(17),–only to be used in the CHA field of a signing certificate

–Workshop Card (Sign)

(18), –only to be used in the CHA field of a signing certificate

–Vehicle Unit (Sign)

(19), –only to be used in the CHA field of a signing certificate

–RFU

(20..255)

|

Hinweis 1:

|

Die Werte der 2. Generation für Einbauplakette, Adapter und externen GNSS-Anschluss sowie die Werte der 1. Generation für Fahrzeugeinheit und Bewegungssensor können gegebenenfalls in SealRecord verwendet werden.

|

|

Hinweis 2:

|

Im Feld CardHolderAuthorisation (CHA) eines Zertifikats der 2. Generation sind die Werte (1), (2) und (6) als Angabe eines Zertifikats für die gegenseitige Authentisierung für den jeweiligen Gerätetyp zu verstehen. Zur Angabe des jeweiligen Zertifikats für die Erstellung einer digitalen Signatur sind die Werte (17), (18) oder (19) zu verwenden.“

|

|

|

h)

|

In Abschnitt 2.70 erhält der Text unter der Überschrift „2. Generation“ folgende Fassung:

„2. Generation:

|

|

Allgemeine Ereignisse,

Keine weiteren Angaben,

Einstecken einer ungültigen Karte,

Kartenkonflikt,

Zeitüberlappung,

Lenken ohne geeignete Karte,

Einstecken der Karte während des Lenkens,

Letzter Vorgang nicht korrekt abgeschlossen,

Geschwindigkeitsüberschreitung,

Unterbrechung der Stromversorgung,

Datenfehler Weg und Geschwindigkeit,

Datenkonflikt Fahrzeugbewegung,

Zeitkonflikt (zwischen GNSS und Systemuhr der VU),

Kommunikationsfehler mit der Fernkommunikationsausrüstung,

Fehlende Positionsdaten des GNSS-Empfängers

Kommunikationsfehler mit der externen GNSS-Ausrüstung

RFU,

|

|

|

‚Versuch Sicherheitsverletzung‘ an der Fahrzeugeinheit,

Keine weiteren Angaben,

Fehlgeschlagene Authentisierung des Bewegungssensors,

Authentisierungsfehler der Fahrtenschreiberkarte,

Unbefugte Veränderung des Bewegungssensors,

Integritätsfehler der Kartendateneingabedaten

Integritätsfehler der gespeicherten Benutzerdaten,

Interner Datenübertragungsfehler,

Unberechtigtes Öffnen des Gehäuses,

Hardwaremanipulation,

Manipulationserkennung beim GNSS,

Authentisierungsfehler der externen GNSS-Ausrüstung,

Abgelaufenes Zertifikat der externen GNSS-Ausrüstung,

RFU,

|

|

|

„Versuch Sicherheitsverletzung“ Bewegungssensor,

Keine weiteren Angaben,

Fehlgeschlagene Authentisierung,

Integritätsfehler der gespeicherten Daten,

Interner Datenübertragungsfehler,

Unberechtigtes Öffnen des Gehäuses,

Hardwaremanipulation,

RFU,

|

|

|

Störungen Kontrollgerät,

Keine weiteren Angaben,

Interne Störung VU,

Druckerstörung,

Anzeigestörung,

Störung beim Herunterladen,

Sensorstörung,

Interner GNSS-Empfänger,

Externe GNSS-Ausrüstung,

Fernkommunikationsausrüstung,

ITS-Schnittstelle,

RFU,

|

|

|

Kartenstörungen,

Keine weiteren Angaben,

RFU,

|

|

|

RFU,

|

|

|

Herstellerspezifisch.“

|

|

|

i)

|

Abschnitt 2.71 erhält folgende Fassung:

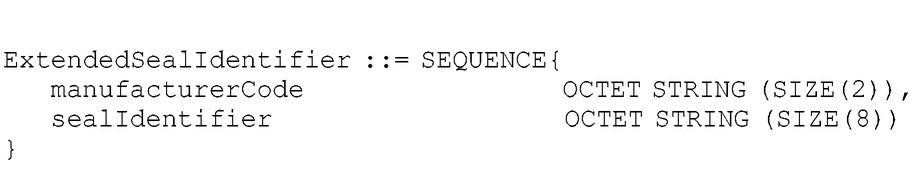

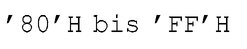

„2.71. ExtendedSealIdentifier

2. Generation:

Der erweiterte Plombenbezeichner dient der eindeutigen Identifizierung von Plomben (Anhang IC Randnummer 401).

Text von Bild

Text von Bild

ExtendedSealIdentifier ::= SEQUENCE{

manufacturerCode OCTET STRING (SIZE(2)),

sealIdentifier OCTET STRING (SIZE(8))

}

manufacturerCode — ein Code des Plombenherstellers.

sealIdentifier — ein Bezeichner für die Plombe, der für den Hersteller eindeutig sein muss.“

|

|

j)

|

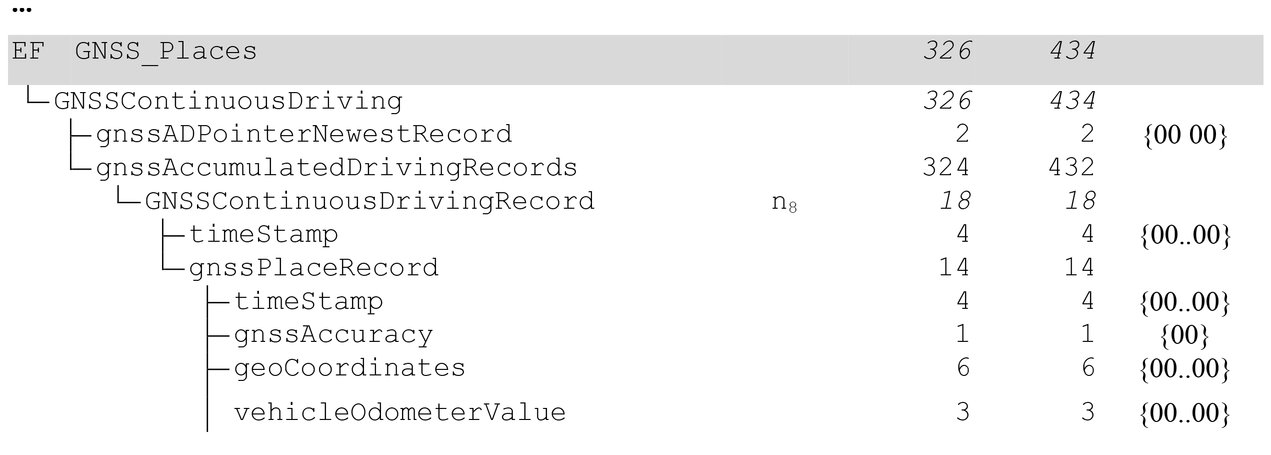

Die Abschnitte 2.78 und 2.79 erhalten folgende Fassung:

„2.78 GNSSAccumulatedDriving

2. Generation:

Auf einer Fahrer- oder Werkstattkarte gespeicherte Informationen im Zusammenhang mit der GNSS-Position des Fahrzeugs, wenn die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht (Anhang IC Randnummern 306 und 354).

Text von Bild

Text von Bild

GNSSAccumulatedDriving := SEQUENCE {

gnssADPointerNewestRecord INTEGER(0..NoOfGNSSADRecords -1),

gnssAccumulatedDrivingRecords SET SIZE(NoOfGNSSADRecords) OF

GNSSAccumulatedDrivingRecord

}

gnssADPointerNewestRecord — Index des zuletzt aktualisierten kumulierten GNSS-Lenkzeitendatensatzes.

Wertzuweisung — Zahl, die dem Zähler des kumulierten GNSS-Lenkzeitendatensatzes entspricht, beginnend mit ‚0‘ für das erste Auftreten des kumulierten GNSS-Lenkzeitendatensatzes in der Struktur.

gnssAccumulatedDrivingRecords — Datensätze mit Datum und Uhrzeit, wann die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht, sowie Informationen zur Position des Fahrzeugs.

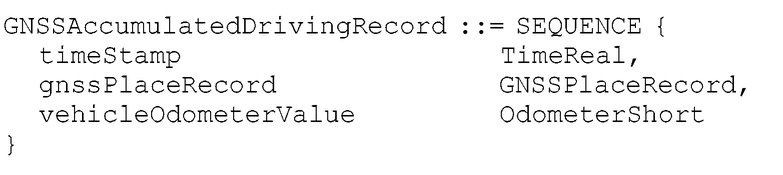

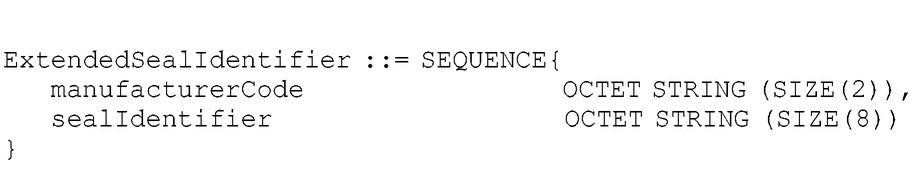

2.79. GNSSAccumulatedDrivingRecord

2. Generation:

Auf einer Fahrer- oder Werkstattkarte gespeicherte Informationen im Zusammenhang mit der GNSS-Position des Fahrzeugs, wenn die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht (Anhang IC Randnummern 305 und 353).

Text von Bild

Text von Bild

GNSSAccumulatedDrivingRecord ::= SEQUENCE {

timeStamp TimeReal,

gnssPlaceRecord GNSSPlaceRecord,

vehicleOdometerValue OdometerShort

}

timeStamp — Datum und Uhrzeit, wann die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht.

gnssPlaceRecord — Informationen zur Position des Fahrzeugs.

vehicleOdometerValue — Kilometerstand, wenn die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht.“

|

|

k)

|

Abschnitt 2.86 erhält folgende Fassung:

„2.86. KeyIdentifier

Eindeutiger Bezeichner eines öffentlichen Schlüssels zur Herstellung eines Verweises auf den Schlüssel und für dessen Auswahl. Identifiziert zugleich den Inhaber des Schlüssels.

Text von Bild

Text von Bild

KeyIdentifier ::= CHOICE {

extendedSerialNumber ExtendedSerialNumber,

certificateRequestID CertificateRequestID,

certificationAuthorityKID CertificationAuthorityKID

}

Die erste Auswahlmöglichkeit eignet sich zum Verweis auf den öffentlichen Schlüssel einer Fahrzeugeinheit, einer Fahrtenschreiberkarte oder einer externen GNSS-Ausrüstung.

Die zweite Auswahlmöglichkeit eignet sich zum Verweis auf den öffentlichen Schlüssel einer Fahrzeugeinheit (falls die Seriennummer der Fahrzeugeinheit zum Zeitpunkt der Generierung des Zertifikats nicht bekannt ist).

Die dritte Auswahlmöglichkeit eignet sich zum Verweis auf den öffentlichen Schlüssel eines Mitgliedstaates.“

|

|

l)

|

Abschnitt 2.92 erhält folgende Fassung:

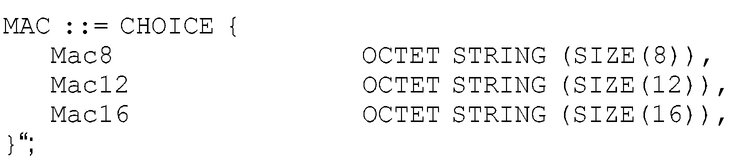

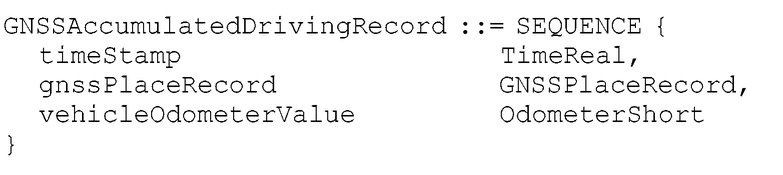

„2.92. MAC

2. Generation:

Kryptografische Prüfsumme mit einer Länge von 8, 12 oder 16 Byte, entsprechend den in Anlage 11 spezifizierten Cipher Suites.

Text von Bild

Text von Bild

MAC ::= CHOICE {

Mac8 OCTET STRING (SIZE(8)),

Mac12 OCTET STRING (SIZE(12)),

Mac16 OCTET STRING (SIZE(16)),

}“;

“ |

|

m)

|

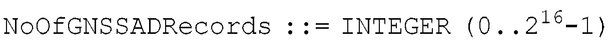

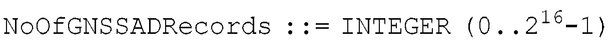

Abschnitt 2.111 erhält folgende Fassung:

„2.111. NoOfGNSSADRecords

2. Generation:

Anzahl der kumulierten GNSS-Lenkzeitendatensätze, die die Karte speichern kann.

Text von Bild

Text von Bild

NoOfGNSSADRecords ::= INTEGER (0..216-1)

Wertzuweisung: siehe Anlage 2.“

|

|

n)

|

In Abschnitt 2.120 Absatz 1 erhält die Wertzuweisung „16H“ folgende Fassung: „ Text von Bild

“

Text von Bild

“ |

|

o)

|

Abschnitt 2.160 erhält folgende Fassung:

„2.160. Reserviert für künftige Verwendung“

|

|

p)

|

Abschnitt 2.162 erhält folgende Fassung:

„2.162. TimeReal

Code für ein kombiniertes Datum/Uhrzeit-Feld, in dem Datum und Uhrzeit als Sekunden nach dem 1. Januar 1970 00h.00m.00s. UTC ausgedrückt sind.

Text von Bild

Text von Bild

TimeReal {INTEGER:TimeRealRange} ::= INTEGER (0..TimeRealRange)

Wertzuweisung — Oktettanordnung: Anzahl der Sekunden seit dem 1. Januar 1970, 0.00 Uhr UTC.

Spätestmögliche(s) Datum/Uhrzeit ist im Jahr 2106.“

|

|

q)

|

Abschnitt 2.179 erhält folgende Fassung:

„2.179 VuCardRecord

2. Generation:

In einer Fahrzeugeinheit gespeicherte Information zu einer verwendeten Fahrtenschreiberkarte (Anhang IC Randnummer 132).

Text von Bild

Text von Bild

VuCardRecord ::= SEQUENCE {

cardNumberAndGenerationInformation FullCardNumberAndGeneration,

cardExtendedSerialNumber ExtendedSerialNumber,

cardStructureVersion CardStructureVersion,

cardNumber CardNumber

}

cardNumberAndGenerationInformation — vollständige Kartennummer und Generation der verwendeten Karte (Datentyp 2.74).

cardExtendedSerialNumber — ausgelesen aus der Datei EF_ICC unter MF der Karte.

cardStructureVersion — ausgelesen aus der Datei EF_Application_Identification unter DF_Tachograph_G2.

cardNumber — ausgelesen aus der Datei EF_Identification unter DF_Tachograph_G2.“

|

|

r)

|

Die Abschnitte 2.203 und 2.204 erhalten folgende Fassung:

„2.203 VuGNSSADRecord

2. Generation:

In einer Fahrzeugeinheit gespeicherte Informationen zur GNSS-Position des Fahrzeugs, wenn die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht (Anhang IC Randnummern 108 und 110).

Text von Bild

Text von Bild

VuGNSSADRecord ::= SEQUENCE {

timeStamp TimeReal,

cardNumberAndGenDriverSlot FullCardNumberAndGeneration,

cardNumberAndGenCodriverSlot FullCardNumberAndGeneration,

gnssPlaceRecord GNSSPlaceRecord,

vehicleOdometerValue OdometerShort

}

timeStamp — Datum und Uhrzeit, wann die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht.

cardNumberAndGenDriverSlot — identifiziert die im Steckplatz Fahrer eingesteckte Karte und ihre Generation.

cardNumberAndGenCodriverSlot — identifiziert die im Steckplatz Beifahrer eingesteckte Karte und ihre Generation.

gnssPlaceRecord — Informationen zur Position des Fahrzeugs.

vehicleOdometerValue — Kilometerstand, wenn die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht.

2.204. VuGNSSADRecordArray

2. Generation:

In einer Fahrzeugeinheit gespeicherte Informationen zur GNSS-Position des Fahrzeugs, wenn die kumulierte Lenkzeit ein Vielfaches von drei Stunden erreicht (Anhang IC Randnummern 108 und 110).

Text von Bild

Text von Bild

VuGNSSADRecordArray ::= SEQUENCE {

recordType RecordType,

recordSize INTEGER(1..65535),

noOfRecords INTEGER(0..65535),

records SET SIZE(noOfRecords) OF VuGNSSADRecord

}

recordType — Art des Datensatzes (VuGNSSADRecord).

Wertzuweisung: siehe RecordType.

recordSize — die Größe von VuGNSSADRecord in Byte.

noOfRecords — Anzahl der Datensätze in der Menge der Datensätze.

records — Menge der kumulierten GNSS-Lenkzeitendatensätze.“

|

|

s)

|

Die Abschnitte 2.230 und 2.231 erhalten folgende Fassung:

„2.230. Reserviert für künftige Verwendung.

2.231. Reserviert für künftige Verwendung“

|

|

t)

|

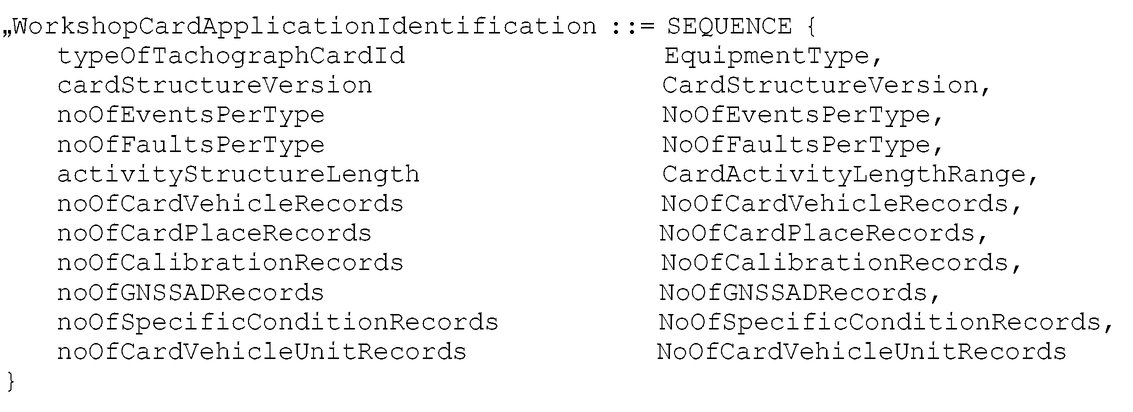

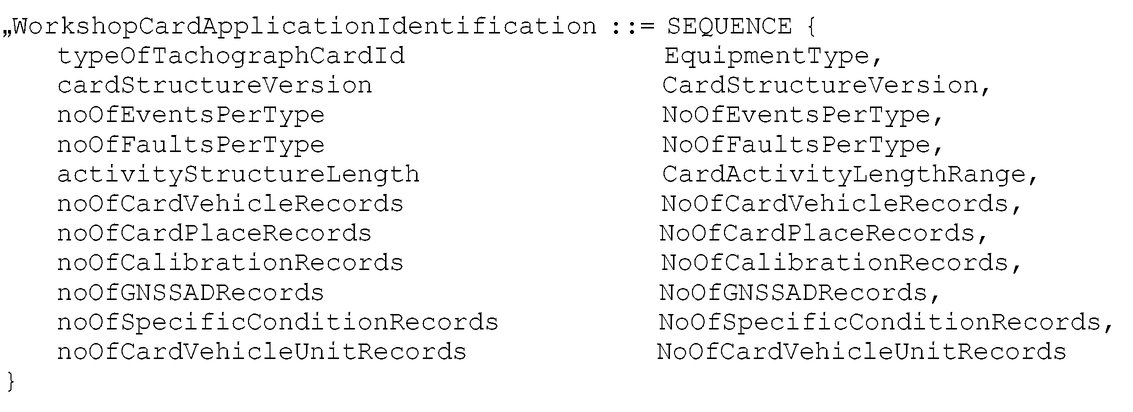

In Abschnitt 2.234 erhält der Text unter der Überschrift „2. Generation“ folgende Fassung: „ Text von Bild

Text von Bild

„WorkshopCardApplicationIdentification ::= SEQUENCE {

typeOfTachographCardId EquipmentType,

cardStructureVersion CardStructureVersion,

noOfEventsPerType NoOfEventsPerType,

noOfFaultsPerType NoOfFaultsPerType,

activityStructureLength CardActivityLengthRange,

noOfCardVehicleRecords NoOfCardVehicleRecords,

noOfCardPlaceRecords NoOfCardPlaceRecords,

noOfCalibrationRecords NoOfCalibrationRecords,

noOfGNSSADRecords NoOfGNSSADRecords,

noOfSpecificConditionRecords NoOfSpecificConditionRecords,

noOfCardVehicleUnitRecords NoOfCardVehicleUnitRecords

}

Zusätzlich zur 1. Generation werden folgende Datenelemente verwendet:

noOfGNSSADRecords — Anzahl der kumulierten GNSS-Lenkzeitendatensätze, die die Karte speichern kann.

noOfSpecificConditionRecords — Anzahl der Datensätze mit Bezug auf spezifische Bedingungen, die die Karte speichern kann.

noOfCardVehicleUnitRecords — Anzahl der Datensätze mit Informationen zu den genutzten Fahrzeugeinheiten, die die Karte speichern kann.“

|

|

In force

In force Text von Bild

“

Text von Bild

“

“

“ Kommunikationsfehler mit der Fernkommunikationsausrüstung“

Kommunikationsfehler mit der Fernkommunikationsausrüstung“

und

und

. Diese Informationen werden nicht mit einer digitalen Signatur gesichert.

. Diese Informationen werden nicht mit einer digitalen Signatur gesichert. und

und

, außer im Fall von Datendownloads einer in eine VU eingesteckten Fahrerkarte bei Kontrollen durch eine Nicht-EU-Kontrollbehörde mit einer Kontrollkarte der 1. Generation:

, außer im Fall von Datendownloads einer in eine VU eingesteckten Fahrerkarte bei Kontrollen durch eine Nicht-EU-Kontrollbehörde mit einer Kontrollkarte der 1. Generation: ) außer EF

) außer EF

und

und

aktualisiert.

aktualisiert. zurückzusetzen.

zurückzusetzen. nicht herunterzuladen.“

nicht herunterzuladen.“

“

“

“

“ “

“ “

“